Жарознижувальні засоби для дітей призначаються педіатром. Але бувають ситуації невідкладної допомоги за лихоманки, коли дитині потрібно дати ліки негайно. Тоді батьки беруть на себе відповідальність і застосовують жарознижувальні препарати. Що можна давати дітям грудного віку? Чим можна збити температуру у старших дітей? Які ліки найбезпечніші?

Відповіді на самі важливі питанняпро вірус-вимагач Petna (NotPetya, ExPetr) - шифрувальника на основі Petya, який заразив безліч комп'ютерів по всьому світу.

Цього місяця ми стали свідками ще однієї масованої атаки програми-вимагача, яка сталася через кілька тижнів після . За кілька днів дана модифікація шифрувальника отримала безліч різних назв, включаючи Рetya (так називається оригінальний вірус), NotPetya, EternalPetya, Nyetya та інші. Спочатку ми назвали його «вірусом сімейства Petya», але для зручності називатимемо просто Petna.

Навколо Petna вистачає неясностей та крім назви. Це та ж програма-вимагач, що й Ретія, чи інша версія? Чи слід розглядати Petna як шифрувальника, який вимагає викуп або вірусу, який просто знищує дані? Прояснимо деякі аспекти минулої атаки.

Чи продовжується поширення Petna?

Пік активності кілька днів тому. Поширення вірусу розпочалося вранці 27 червня. Того ж дня його активність досягла найвищого рівня, щогодини відбувалися тисячі спроб атак. Після цього їхня інтенсивність значно знизилася протягом того ж дня, а надалі спостерігалася лише невелика кількість заражень.

Чи можна порівняти цю атаку з WannaCry?

Ні, якщо судити з охоплення нашої бази користувача. Ми спостерігали близько 20 000 спроб атак по всьому світу, що незрівнянно менше, ніж 1,5 мільйонів запобігли нами атак WannaCry.

Які країни найбільше постраждали?

Дані нашої телеметрії показують, що основного удару вірусу було завдано по Україні, де було виявлено понад 90% спроб атак. Також постраждали Росія, США, Литва, Білорусь, Бельгія та Бразилія. У кожній із цих країн відзначено від кількох десятків до кількох сотень спроб зараження.

Які операційні системи зазнали зараження?

Найбільша кількість атак була зафіксована на пристрої під керуванням Windows 7 (78%) та Windows XP (14%). Кількість атак на більш сучасні системи виявилася значно меншою.

Як вірус Ретна проникав на ПК?

Проаналізувавши шляхи розвитку кіберепідемії, ми виявили первинний вектор зараження, який пов'язаний із оновленням українського бухгалтерського софту M.E.Doc. Саме тому настільки серйозно постраждала Україна.

Гіркий парадокс: з метою безпеки користувачам завжди рекомендується оновлювати програмне забезпечення, проте в даному випадку вірус почав масштабне поширення саме з оновленням програмного забезпечення, випущеного M.E.Doc.

Чому постраждали й комп'ютери за межами України?

Однією з причин є те, що деякі постраждалі компанії мають українські дочірні структури. Як вірус заражає комп'ютер, він поширюється всередині мережі. Саме так йому вдалося досягти комп'ютерів у інших країнах. Ми продовжуємо вивчати інші можливі вектори зараження.

Що відбувається після зараження?

Після зараження пристрою Ретна намагається зашифрувати файли з певними розширеннями. Список цільових файлів не такий великий у порівнянні зі списками оригінального вірусу Petya та інших програм-вимагачів, проте він включає розширення фотографій, документів, вихідних кодів, баз даних, образів дисків та інші. Крім того, це програмне забезпечення не тільки шифрує файли, але і як черв'як поширюється на інші пристрої, підключені до локальної мережі.

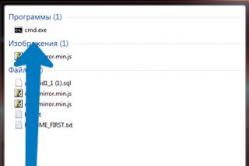

Як , вірус застосовує три різних способупоширення: з використанням експлойтів EternalBlue (відомого за WannaCry) або EternalRomance, через загальні мережеві ресурси Windows з використанням вкрадених у жертви облікових даних (за допомогою утиліт типу Mimikatz, які можуть отримувати паролі), а також благонадійних інструментів на кшталт PsExec та WMIC.

Після шифрування файлів та розповсюдження по мережі вірус намагається порушити завантаження Windows(змінюючи основну завантажувальний запис, MBR), а після примусового перезавантаження зашифровує головну файлову таблицю (MFT) системного диска. Це не дозволяє комп'ютеру більше завантажити Windows і унеможливлює використання комп'ютера.

Чи може Ретна заразити мій комп'ютер з усіма встановленими оновленнями безпеки?

Так, це можливо за рахунок горизонтального розповсюдження шкідливої програми, описаного вище. Навіть якщо конкретний пристрійзахищено і від EternalBlue і EternalRomance, воно все ж таки може бути заражене третім способом.

Це Ретуа, WannaCry 2.0 чи щось ще?

Вірус Реtnа безперечно заснований на вихідному здирнику Реtуа. Наприклад, у частині, що відповідає за шифрування головної файлової таблиці, він практично ідентичний загрозі, що зустрічалася раніше. Однак він не повністю ідентичний старим версіям здирника. Передбачається, що вірус змінила третя сторона, а не автор вихідної версії, відомий як Janus, який також висловився з цього приводу Twitter, а пізніше опублікував майстер-ключ дешифрування для всіх попередніх версій програми.

Основна подібність між Pеtnа та WannaCry полягає в тому, що для поширення вони використовували експлойт EternalBlue.

Чи правда, що вірус нічого не шифрує, а просто знищує дані на дисках?

Це не правда. Це шкідливе програмне забезпечення лише зашифровує файли і головну файлову таблицю (MFT). Інше питання – чи можна розшифрувати ці файли.

Чи є безкоштовний засіб дешифрування?

На жаль немає. Вірус використовує досить потужний алгоритм шифрування, який вдається подолати. Він шифрує як файли, а й головну файлову таблицю (MFT), що дуже ускладнює процес розшифровки.

Чи варто платити викуп?

Ні! Ми ніколи не радимо платити викуп, оскільки це лише підтримує злочинців та стимулює їх до продовження подібної діяльності. Більш того, цілком ймовірно, що ви не отримаєте свої дані назад, навіть заплативши. В даному випадку це очевидніше, ніж будь-коли раніше. І ось чому.

Вказана у вікні з вимогою викупу офіційна адреса електронної пошти [email protected], на який жертв просили відправляти викуп, було закрито постачальником послуг електронної пошти невдовзі після вірусної атаки. Тому творці шифрувальника не можуть дізнатися, хто заплатив, а хто ні.

Дешифрування розділу MFT неможливе в принципі, оскільки ключ втрачається після того, як здирник його зашифровує. У попередніх версіяхвірусу цей ключ зберігався в ідентифікаторі жертви, але у разі останньої модифікації - це просто випадковий рядок.

До того ж, застосоване до файлів шифрування досить хаотично. Як

У вівторок вірус Petya/PetWrap/NotPetya атакував установи та фірми в Росії, Україні, Європі та США — лише близько двох тисяч жертв. Шкідлива програма шифрувала дані на комп'ютерах і просила викуп у биткоинах. Розповідаємо, що це за вірус, хто від нього постраждав та хто його створив.

Що це за вірус?

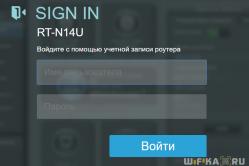

Шкідлива програма, яка маскується під вкладення в електронній пошті. Якщо користувач завантажував його та запускав від імені адміністратора, то програма перезавантажує комп'ютер і запускає нібито функцію перевірки диска, а насправді шифрує спочатку завантажувальний сектор, та був інші файли. Після цього користувач бачить повідомлення з вимогою сплатити суму в біткоїнах еквівалентну $300 замість коду розшифровки даних.

❗️Вірус "Petya" у дії. Будьте обережні, оновіть Windows, не відкривайте жодних посилань, надісланих на пошту pic.twitter.com/v2z7BAbdZx

- Літери (@Bykvu) June 27, 2017

Так працює вірус

Так працював вірус Petya. Його першу версію знайшли ще навесні 2016 року. У «Лабораторії Касперського» заявляли, що дані на зашифрованому диску можна відновити. Рецепт дешифрування тоді публікував редактор Geektimes Максим Агаджанов. Є й інші версії дешифрувальників. Наскільки вони є ефективними і чи підходять до нових версій вірусу, ми підтвердити не можемо. Спеціаліст по інформаційної безпекиМикита Книш пише на GitHub, що не підходять. Засобу боротьби з вірусом після зараження на даний момент немає.

З якою версією вірусу ми маємо справу зараз, невідомо. Більше того, низка експертів вважає, що ми маємо справу не з Petya. Служба безпеки України (СБУ) заявила, що держустанови та фірми країни атакував вірус Petya.A і відновити зашифровані дані неможливо. У «Лабораторії Касперського» увечері у вівторок повідомили, Що «це не Petya», а якийсь новий видвірусу, названий експертами NotPetya. Також вважають у компанії «Доктор Веб». Yahoo News з посиланням на неназваних експертів пише, що йдеться про модифікацію Petya під назвою PetrWrap. У компанії Symantec заявили, що мова все-таки йде про Petya.

Голова міжнародної дослідницької команди "Лабораторії Касперського" Костін Райю пише, що вірус поширюється через листи з адреси повідомив, Що Petya/PetWrap/NotPetya скомпілювали 18 червня.

Один із варіантів сторінки з вимогою викупу (фото: Avast Blog)

У «Лабораторії Касперського» також вважають, що новий вірусвикористовував ту ж вразливість у Windows, що й WannaCry. Ця шкідлива програмавразила комп'ютери у всьому світі 12 травня. Вона також шифрувала дані на комп'ютері та вимагала викупу. Серед постраждалих були МВС Росії та мобільний оператор «Мегафон». Microsoft ліквідував уразливість ще у березні: від WannaCry та Petya/PetrWrap/NotPetya постраждали ті, хто не оновив систему.

Хто від нього постраждав?

Україна

Фото з харківського супермаркету РОСТ, комп'ютери якого теж вразив вірус

- Ukraine / Україна (@Ukraine) June 27, 2017

Офіційний твіттер України намагається підбадьорити громадян за допомогою мема This is fine

Великі компанії "Київводоканал", "Новус", "Епіцентру", "Арселлор Міттал", "Артеріум", "Фармак", клініка "Борис", лікарня Феофанія, "Укртелеком", "Укрпошта", українська філія мережі супермаркетів "Ашан" , автозаправки Shell, WOG, Klo та ТНК.

ЗМІ: "Кореспондент.нет", "КП в Україні" "Обозреватель", "24 Канал", СТБ, "Інтер", " Новий канал», ATR, радіо «Люкс», «Максимум» та «Ера-FM».

Комп'ютер у кабінеті міністрів України (фото: Павло Розенко)

Сьогодні вірус-вимагач атакував безліч комп'ютерів у державному, комерційному та приватному секторах України.

Безпрецедентна атака хакера нокаутувала безліч комп'ютерів і серверів в державних органах і комерційних організаціях по всій країні

Масштабна та ретельно спланована кібер-атака вивела сьогодні з ладу об'єкти критичної інфраструктури багатьох держпідприємств та компаній. Про це повідомила Служба безпеки (СБУ).

Починаючи з обіду в інтернеті як снігова куля почали з'являтися повідомлення про зараження комп'ютерів у державному та приватному секторі. Представники урядових установ заявили про хакерських атакахна їхню IT-інфраструктуру.

За даними СБУ, зараження переважно відбувалося внаслідок відкриття word- та pdf-файлів, які зловмисники розсилали електронною поштою. Вірус-вимагач (ransomware) Petya.A використав мережеву вразливістьв операційній системі Windows. За розблокування зашифрованих даних кібер-злочинці вимагали оплату в біткоїнах розміром $300.

Секретар Ради національної безпеки і оборони Олександр Турчинов заявив, що держоргани, які були включені в захищений контур - спеціальний інтернет-вузол - не зазнали пошкоджень. Очевидно, Кабінет Міністрів належним чином не виконав рекомендації Національного координаційного центру кібербезпеки, бо урядові комп'ютерипостраждали від Petya.A. Не встояли перед сьогоднішньою атакою Мінфін, ЧАЕС, Укренерго, Укрпошта, Нова пошта та низка банків.

Якийсь час навіть не відкривалися інтернет-сторінки СБУ, кіберполіції та Державної служби спеціального зв'язкута захисту інформації (ДСССЗІ).

Станом на вечір вівторка, 27 червня, жоден із правоохоронних органів, в обов'язки яких входить боротьба з кібер-атаками, не повідомив, звідки взявся Petya.A і хто за ним стоїть. СБУ, Кіберполіція (сайт якої не працював цілий день), ДСССЗІ зберігали олімпійське мовчання щодо розміру заподіяної вірусом-вимагачем шкоди.

27 червня 2017 року світ зіткнувся з новою здирницькою епідемією, причиною якої стала Нова версіяшифрувальника Petya, відомого фахівцям ще з 2016 року. Оператори малварі явно перейняли кілька прийомів розробників гучного і зуміли спровокувати новий виток паніки.

У цьому матеріалі ми постаралися зібрати всю відому на даний момент інформацію про цю шкідливу кампанію.

Особливості Petya

Як було зазначено вище, шифрувальник Petyaще у березні 2016 року. Однак версія, з якою світ зіткнувся 27 червня 2017 року, дуже відрізняється від того «Петі».

Petya зразка 2016 року - Costin Raiu (@craiu) June 27, 2017

Як можна бачити на ілюстраціях вище, серед країн, що постраждали, Україна ще вчора лідирувала з великим відривом.

Ще 27 червня 2017 року українська кіберполіція повідомила, що за попередніми даними шифрувальник поширився на території України так швидко «завдяки» програмного забезпеченнякомпанії M.E.Doc. Аналогічні припущення висловлювали і ІБ-фахівці, зокрема експерти Cisco Talos та Microsoft.

Так, кіберполіція повідомляла, що останнє оновлення, 22 червня, що поширювалося з серверів компанії (upd.me-doc.com.ua), було заражено здирником Petya.

Фахівці Microsoft, у свою чергу, пишуть, що 27 червня вони помітили, що процес оновлення M.E.Doc (EzVit.exe) почав виконувати шкідливі команди, які призводили до встановлення Petya (див. ілюстрацію нижче).

При цьому на офіційному сайті M.E.Doc з'явилося повідомлення, яке свідчило, що «на сервера здійснюється вірусна атака», яке незабаром зникло і тепер доступне тільки в кеші Google.

При цьому на офіційному сайті M.E.Doc з'явилося повідомлення, яке свідчило, що «на сервера здійснюється вірусна атака», яке незабаром зникло і тепер доступне тільки в кеші Google.

Also, Microsoft вважає, що вони повинні усвідомити, що "як багато дійових дій" Petya спочатку перейшли від legitimate MEDoc updater process.

За даними компанії Positive Technologies, у Росії та Україні від дій Petya постраждали понад 80 організацій. У порівнянні з WannaCry цей вірус визнаний більш руйнівним, оскільки поширюється кількома методами допомогою Windows Management Instrumentation, PsExec та експлойт EternalBlue. Крім того, в шифрувальник впроваджено безкоштовна утиліта Mimikatz.

"Такий набір інструментарію дозволяє Petya зберігати працездатність навіть у тих інфраструктурах, де було враховано урок WannaCry та встановлені відповідні оновлення безпеки, саме тому шифрувальник настільки ефективний", - заявили в Positive Technologies.

Як розповів керівник відділу реагування на загрози інформаційної безпеки компанії Ельмар Набігаєв,

якщо говорити про причини виникнення сьогоднішньої ситуації, то проблема знову у недбалому ставленні до проблем інформаційної безпеки.

Керівник вірусної лабораторії Avast Якуб Кроустек у розмові з «Газетою.Ru» заявив, що не можна точно встановити, хто саме стоїть за цією кібератакою, але вже відомо, що вірус Petya поширюється в даркнеті по бізнес-моделі RaaS (шкідливе ПЗ як послуга).

"Так, частка розповсюджувачів програми досягає 85% з викупу, 15% дістається авторам вірусу-вимагача", - розповів Кроустек. Він зазначив, що автори Petya надають всю інфраструктуру, C&C-сервери та системи. грошових переказів, Що допомагає залучати людей для поширення вірусу, навіть якщо вони не мають досвіду в програмуванні.

Крім того, у компанії Avast розповіли, які саме Операційні системипостраждали від вірусу найбільше.

На першому місці опинилася Windows 7 - 78% від усіх заражених комп'ютерів. Далі слідують. Windows XP (18%), Windows 10 (6%) і Windows 8.1 (2%).

«Лабораторія Касперського» вважала, що хоч вірус і схожий на сімейство Petya, але все ж таки належить до іншої категорії, і дала йому іншу назву — ExPetr, тобто «колишній Петро».

Заступник директора з розвитку компанії «Айдеко» Дмитро Хомутов пояснив кореспонденту «Газети.Ru», що кібератаки вірусами WannaCry і Petya призвели до того, «що давно попереджав», тобто до глобальної вразливості інформаційних систем, що використовуються повсюдно.

«Ласейки, залишені американськими корпораціями спецслужбам, стали доступні хакерам і швидко були схрещені з традиційним арсеналом кіберзлочинців — шифрувальниками, ботнет-клієнтами та мережевими хробаками», — розповів Хомутов.

Таким чином, WannaCry практично нічого не навчив світове співтовариство — комп'ютери так і залишилися незахищеними, системи не були оновлені, а зусилля з випуску патчів навіть для застарілих систем просто зникли задарма.

Експерти закликають не платити необхідний викуп у біткоїнах, оскільки поштова адреса, яку хакери залишили для зв'язку, була заблокована місцевим провайдером. Таким чином, навіть у разі «чесних і добрих намірів» кіберзлочинців користувач не лише втратить гроші, а й не отримає інструкції для розблокування своїх даних.

Найбільше Petya зашкодив Україні. Серед постраждалих виявились «Запоріжжяобленерго», «Дніпроенерго», Київський метрополітен, українські мобільні оператори"Київстар", LifeCell та "Укртелеком", магазин "Ашан", Приватбанк, аеропорт Бориспіль та інші.

Українська влада відразу звинуватила в кібератаці Росію.

«Війна в кіберпросторі, що сіє страх і жах серед мільйонів користувачів персональних комп'ютеріві завдаючи прямих матеріальних збитків через дестабілізацію роботи бізнесу та держорганів, — це частина загальної стратегії гібридної війни російської імперії проти України», — заявив депутат Ради від «Народного фронту».

Україна могла постраждати сильніше за інших через початкове поширення Petya через автоматичне оновлення M.E.doc - програми для бухгалтерської звітності. Саме так було заражено українські відомства, об'єкти інфраструктури та комерційні компанії — всі вони користуються цим сервісом.

У прес-службі ESET Russia "Газеті.Ru" пояснили, що для зараження вірусом Petya корпоративної мережі достатньо одного вразливого комп'ютера, на якому не встановлені оновлення безпеки. З його допомогою шкідлива програма потрапить у мережу, отримає права адміністратора та пошириться на інші пристрої.

Проте M.E.doc виступила з офіційним спростуванням цієї версії.

«Обговорення джерел виникнення та розповсюдження кібератаки активно проводиться користувачами в соцмережах, форумах та інших інформаційних ресурсах, у формулюванні яких однією з причин вказується встановлення оновлень програми M.E.Doc. Команда розробки M.E.Doc спростовує цю інформацію і заявляє, що подібні висновки однозначно помилкові, адже розробник M.E.Doc як відповідальний постачальник програмного продукту, стежить за безпекою та чистотою власного коду», - йдеться в