Жарознижувальні засоби для дітей призначаються педіатром. Але бувають ситуації невідкладної допомоги за лихоманки, коли дитині потрібно дати ліки негайно. Тоді батьки беруть на себе відповідальність і застосовують жарознижувальні препарати. Що можна давати дітям грудного віку? Чим можна збити температуру у старших дітей? Які ліки найбезпечніші?

Процес під назвою сканування вразливостей є перевіркою окремих вузлів або мереж на потенційні загрози.

А необхідність перевірити безпеку виникає у досить часто – особливо, якщо йдеться про великі організації, які мають цінну інформацію, яка може знадобитися зловмисникам.

Не варто нехтувати таким скануванням і адміністраторам невеликих мереж - тим більше що в 2017 році серйозних атак з боку запущених хакерами зазнали сотні тисяч комп'ютерів.

Застосування сканерів уразливості

Для сканування мереж на слабкі місця в системах їх безпеки фахівці інформаційної безпекизастосовують відповідне програмне забезпечення.

Такі програми називаються сканерами уразливості.

Принцип їх роботи полягає у перевірці додатків, які працюють, та пошуку так званих «дір», якими могли б скористатися сторонні для отримання доступу до важливих відомостей.

Грамотне використання програм, здатних виявити вразливість у мережі, дозволяє ІТ-фахівцям уникнути проблем зі вкраденими паролями та вирішувати такі завдання:

- пошук шкідливого коду, що потрапив на комп'ютер;

- інвентаризація ПЗ та інших ресурсів системи;

- створення звітів, що містять інформацію про вразливості та способи їх усунення.

Головною перевагою другого варіанта є не лише підтвердження тих проблем, які можуть бути виявлені простим скануванням, а й виявлення проблем, які неможливі за допомогою пасивної методики. Перевірка виконується за допомогою трьох механізмів – перевірки заголовків, активних зондувальних перевірок та імітації атак.

Перевірка заголовків

Механізм, назва якого на англійськоюзвучить як «banner check», Складається з цілого ряду сканувань і дає можливість отримати певні висновки на основі даних, що передаються програмі-сканеру у відповідь на його запит.

Прикладом такої перевірки може стати сканування заголовків за допомогою програми Sendmail, що дозволяє і визначити версії програмного забезпечення, і переконатися у наявності чи відсутності проблем.

Методика вважається найпростішою і найшвидшою, але має цілу низку недоліків:

- Не надто висока ефективність перевірки.Тим більше, що зловмисники можуть змінювати інформацію в заголовках, видаляючи номери версій та інші відомості, які використовуються сканером для отримання висновків. З одного боку, ймовірність такої зміни не надто висока, з іншого – нехтувати нею не варто.

- Неможливість точно визначити, чи є дані, що містяться у заголовку, доказом уразливості. Насамперед, це стосується програм, які постачаються разом із вихідним текстом. При усуненні їхніх вразливостей номери версій у заголовках доводиться змінювати вручну – інколи розробники просто забувають це зробити.

- У ймовірність появи вразливості в наступних версіях програминавіть після того, як вона була усунена з попередніх модифікацій.

Тим часом, незважаючи на певні мінуси та відсутність гарантії виявлення «дір» у системі, процес перевірки заголовків можна назвати не лише першим, а й одним із головних етапів сканування. Тим більше, що його використання не порушує роботу ні сервісів, ні вузлів мережі.

Активні зондувальні перевірки

Методика, відома ще й як «active probing check», заснована не на перевірках у заголовках, а на аналізі та порівнянні цифрових «зліпків» програм з інформацією про вже відомі вразливості.

Принцип її роботи трохи схожий на алгоритм, які передбачає порівняння відсканованих фрагментів із вірусними базами.

До тієї ж групи методик відноситься і перевірка дати створення сканованого ПЗ або контрольних сум, що дозволяє переконатися в справжності та цілісності програм.

Для збереження відомостей про вразливість застосовуються спеціалізовані бази даних, що містять ще й відомості, що дозволяють вирішити проблему та знизити ризик загрози стороннього доступу до мережі.

Ця інформація іноді застосовується і системами аналізу захищеності, і програмним забезпеченням, завдання якого входить виявлення атак. У цілому нині, методика активних зондуючих перевірок, застосовувана такими великими компаніями як ISS і , працює значно швидше за інші способи – хоча реалізувати її складніше, ніж перевірку заголовків.

Імітація атак

Ще один метод англійською мовою називається «exploit check», що можна перекласти на російську як «імітація атак».

Перевірка, що виконується з його допомогою, теж є одним з варіантів зондування і заснована на пошуку дефектів програм за допомогою їх посилення.

Методика має такі особливості:

- деякі «дірки» в безпеці не можна виявити доти, доки не зімітувати справжню атаку проти підозрілих сервісів та вузлів;

- програми-сканери перевіряють заголовки програмного забезпечення під час фальшивої атаки;

- при скануванні даних уразливості виявляються значно швидше, ніж у звичайних умовах;

- імітуючи атаки, можна знайти більше вразливостей (якщо вони були спочатку), ніж за допомогою двох попередніх методик - при цьому швидкість виявлення досить висока, проте користуватися таким способом не завжди є доцільним;

- ситуації, які не дозволяють запускати «імітацію атак», поділяються на дві групи – загроза виникнення проблем з обслуговуванням програмного забезпечення, що перевіряється, або принципова неможливість атакувати систему.

Небажано користуватися методикою, якщо об'єктами перевірки є захищені сервери з цінною інформацією.

Атака таких комп'ютерів може призвести до серйозних втрат даних і виходу з експлуатації важливих елементів мережі, а витрати на відновлення працездатності можуть виявитися занадто серйозними, навіть з урахуванням.

У цьому випадку бажано скористатися іншими способами перевірки, наприклад активним зондуванням або перевіркою заголовків.

Тим часом, у списку вразливостей є й такі, які не вдасться виявити без спроб зімітувати атаки – до них відносять, наприклад, схильність до атак типу «Packet Storm».

За промовчанням такі методи перевірки вимкнені в системі.

Користувачеві доведеться включати їх самостійно.

До програм-сканерів, які використовують третій метод сканування на вразливості, відносять системи типу Internet Scannerі CyberCop Scanner. У першому додатку перевірки виділяються в окрему категорію «Denial of service». При використанні будь-якої функції зі списку програма повідомляє про небезпеку виходу з ладу або перезавантаження вузла, що сканується, попереджаючи про те, що відповідальність за запуск сканування лежить на користувачеві.

Основні етапи перевірки уразливостей

Більшість програм, що виконують сканування на вразливості, працює наступним чином:

1 Збирає про мережу всю необхідну інформацію, спочатку визначаючи всі активні пристрої в системі та працююче на них програмне забезпечення. Якщо аналіз проводиться лише на рівні одного ПК із уже встановленим на ньому сканером, цей крок пропускають.

2 Намагається знайти потенційні вразливості, застосовуючи спеціальні бази даних для того, щоб порівняти отриману інформацію з вже відомими видами «дір» у безпеці. Порівняння виконується за допомогою активного зондування чи перевірки заголовків.

3 Підтверджує знайдені вразливості, застосовуючи спеціальні методики– імітацію певного типу атак, здатних довести факт наявності чи відсутності загрози.

4 Генерує звіти на базі зібраних під час сканування відомостейописуючи вразливість.

Завершальний етап сканування є автоматичним виправленням або спробою усунення проблем. Ця функція є практично в кожному системному сканері, і відсутня більшість мережевих додатків для перевірки вразливостей.

Відмінності у роботі різних програм

Деякі сканери поділяють уразливості.

Наприклад, система NetSonarділить їх на мережеві, здатні впливати на роутери, тому серйозніші, і локальні, що впливають робочі станції.

Internet Scannerподіляє загрози на три ступені – низький, високий та середній.

Ці два сканери мають ще кілька відмінностей.

З їхньою допомогою звіти як створюються, а й розбиваються кілька груп, кожна з яких призначена для конкретних користувачів – від керівників організації.

Причому для перших видається максимальна кількість цифр, для керівництва – красиво оформлені графіки та діаграми з невеликою кількістю деталей.

У складі звітів, що створюються сканерами, є рекомендації щодо усунення знайдених уразливостей.

Найбільше такої інформації міститься в даних, що видаються програмою Internet Scanner, що видає покрокові інструкціїщодо вирішення проблеми з урахуванням особливостей різних операційних систем.

По-різному реалізований у сканерах та механізм усунення несправностей.Так, у сканері System Scanner для цього існує спеціальний сценарій, який запускає адміністратор для вирішення проблеми. Одночасно відбувається створення другого алгоритму, який може виправити зроблені зміни, якщо перший спричинив погіршення роботи або виходу з ладу окремих вузлів. У більшості інших програм-сканерів можливість повернути зміни назад не існує.

Дії адміністратора з виявлення вразливостей

Для пошуку «дір» у безпеці адміністратор може керуватися трьома алгоритмами.

Перший і найпопулярніший варіант– перевірка мережі на наявність лише потенційних уразливостей. Вона дозволяє попередньо ознайомитись з даними системи, не порушуючи роботу вузлів та забезпечуючи максимальну швидкість аналізу.

Другий варіант– сканування з перевіркою та підтвердженням уразливостей. Методика займає більше часу і може спричинити збої в роботі програмного забезпечення комп'ютерів у мережі під час реалізації механізму імітації атак.

Спосіб №3передбачає використання всіх трьох механізмів (причому, з правами і адміністратора, та користувача) та спробу усунути вразливості на окремих комп'ютерах. Через низьку швидкість і ризик вивести з ладу програмне забезпечення застосовують цей метод найрідше – в основному, за наявності серйозних доказів наявності «дір».

Можливості сучасних сканерів

Основними вимогами до програми-сканера, що забезпечує перевірку системи та її окремих вузлів на вразливості, є:

- Кросплатформність або підтримка кількох операційних систем.За наявності такої особливості можна перевірити мережу, що складається з комп'ютерів з різними платформами. Наприклад, з або навіть із системами типу UNIX .

- Можливість сканувати одночасно кілька портів– така функція помітно зменшує час для перевірки.

- Сканування всіх видів ПЗ, які зазвичай схильні до атак з боку хакерів.До такого програмного забезпечення відносять продукцію компанії (наприклад, пакет офісних додатків MS Office).

- Перевірку мережі в цілому та окремих її елементів без необхідності запускати скануваннядля кожного вузла системи.

Більшість сучасних скануючих програм мають інтуїтивно зрозуміле меню і досить легко налаштовуються відповідно до виконуваних завдань.

Так, практично кожен такий сканер дозволяє скласти список вузлів і програм, що перевіряються, вказати програми, для яких автоматично встановлюватимуться оновлення при виявленні вразливостей, і задати періодичність сканування і створення звітів.

Після отримання звітів сканер дозволяє адміністратору запускати виправлення загроз.

Серед додаткових особливостей сканерів можна відзначити можливість економії трафік, яка виходить при завантаженні лише однієї копії дистрибутива та її розподілі на всіх комп'ютерах мережі. Ще одна важлива функція передбачає збереження історії минулих перевірок, що дозволяє оцінити роботу вузлів у певних часових інтервалах та оцінити ризики нових проблем з безпекою.

Сканери вразливостей мережі

Асортимент програм-сканерів досить великий.

Всі вони відрізняються один від одного функціональністю, ефективністю пошуку вразливостей та ціною.

Для оцінки можливостей таких програм варто розглянути характеристики та особливості п'яти найпопулярніших варіантів.

GFI LanGuard

Виробник GFI Software вважається одним із лідерів на світовому ринку інформаційної безпеки, а його продукція входить до рейтингів найзручніших та найефективніших при перевірці на вразливості програм.

Одним з таких програм, що забезпечують безпеку мережі та окремих комп'ютерів, є GFI LanGuard, до особливостей якого відносять:

- швидку оцінку стану портів у системі;

- пошук небезпечних налаштувань на комп'ютерах мережі та заборонених для встановлення програм, доповнень та патчів;

- можливість сканування як окремих комп'ютерів і серверів, а й які входять у систему віртуальних машині навіть підключених смартфонів;

- складання за результатами сканування докладного звіту із зазначенням уразливостей, їх параметрів та способів усунення;

- інтуїтивно зрозуміле керування та можливість налаштування автоматичної роботи – при необхідності, сканер запускається у певний час, а всі виправлення виконуються без втручання адміністратора;

- можливість швидкого усунення знайдених загроз, зміни налаштувань системи, оновлення дозволеного програмного забезпечення та видалення заборонених програм.

До відмінностей цього сканера від більшості аналогів можна назвати встановлення оновлень та патчів практично для будь-якої операційної системи.

Ця особливість та інші переваги GFI LanGuard дозволяють йому знаходитись на верхніх рядках рейтингів програм для пошуку мережевих уразливостей.

При цьому вартість використання сканера порівняно невелика та доступна навіть невеликим компаніям.

Nessus

Програму Nessus вперше випустили 20 років тому, але лише з 2003 року вона стає платною.

Монетизація проекту не зробила його менш популярним – завдяки ефективності та швидкості роботи кожен шостий адміністратор у світі застосовує саме цей сканер.

До переваг вибору Nessus відносять:

- постійно оновлювану базу вразливостей;

- просте встановлення та зручний інтерфейс;

- ефективне виявлення проблем із безпекою;

- використання плагінів, кожен із яких виконує своє завдання – наприклад, забезпечує сканування ОС Linux або запускає перевірку лише заголовків.

Додаткова особливість сканера- Можливість використання тестів, створених користувачами за допомогою спеціального програмного забезпечення. У той же час у програми є і дві серйозні недоліки. Перший – можливість виходу з експлуатації деяких програм при скануванні за допомогою методу «імітації атак», другий – досить висока вартість.

Symantec Security Check

Програма Security Check є безкоштовним сканером Symantec.

Серед її функцій варто відзначити пошук не тільки вразливостей, а й вірусів – включаючи макровіруси, трояни та інтернет-хробаки. Фактично, додаток складається з 2 частин – сканера Security Scan, що забезпечує безпеку мережі, та антивірусу Virus Detection.

До переваг програми відносять просте встановлення та можливість роботи через браузер. Серед мінусів відзначають невисоку ефективність - універсальність продукту, що дозволяє йому шукати ще й віруси, робить його не дуже підходящим для перевірки мережі. Більшість користувачів рекомендують використовувати цей сканер лише для додаткових перевірок.

XSpider

Сканер XSpider випускається компанією Positive Technologies, представники якої стверджують, що програма не тільки виявляє вже відомі вразливості, але й здатна знайти ще не створені загрози.

До особливостей програми відносять:

- ефективне виявлення «дір» у системі;

- можливість віддаленої роботи без встановлення додаткового програмного забезпечення;

- створення докладних звітів з порадами щодо усунення проблем;

- оновлення бази вразливостей та програмних модулів;

- одночасне сканування великої кількості вузлів та робочих станцій;

- збереження історії перевірок для подальшого аналізу проблем.

Також варто відзначити, що вартість використання сканера доступніша в порівнянні з програмою Nessus. Хоча й вище, ніж у GFI LanGuard.

QualysGuard

Сканер вважається багатофункціональним і дозволяє отримати докладний звіт з оцінкою рівня вразливості, часу на їх усунення та рівень впливу «загрози» на бізнес.

Розробник продукту, фірма Qualys, Inc., постачає програму сотням тисяч споживачів, зокрема й половині найбільших компаній світу.

Висновки

З урахуванням широкого асортименту додатків для сканування мережі та її вузлів на вразливості істотно полегшується робота адміністратора.

Тепер від нього не потрібно самостійно запускати всі механізми сканування вручну – досить просто знайти відповідний додаток, вибрати спосіб перевірки, налаштувати та скористатися рекомендаціями отриманого звіту.

Вибирати відповідний сканер слід за функціональністю програми, ефективності пошуку загроз (яка визначається за відгуками користувачів) - і, що теж досить важливо, за ціною, яка повинна бути порівнянна з цінністю інформації, що захищається.

Проблема епідемії мережевих черв'яків є актуальною для будь-якої локальної мережі. Рано чи пізно може виникнути ситуація, коли в ЛОМ проникає мережевий або поштовий черв'як, який не детектується застосовуваним антивірусом. Мережевий вірус поширюється ЛВС через не закриті на момент зараження вразливості операційної системи або через доступні для запису загальні ресурси. Поштовий вірус, як випливає з назви, поширюється електронною поштою за умови, що він не блокується клієнтським антивірусом та антивірусом на поштовому сервері. Крім того, епідемія ЛВС може бути організована зсередини в результаті діяльності інсайдера. У цій статті ми розглянемо практичні методики оперативного аналізу комп'ютерів ЛОМ із застосуванням різних засобів, зокрема за допомогою авторської утиліти AVZ.

Постановка задачі

У разі виявлення епідемії або певної позаштатної активності в мережі адміністратор повинен оперативно вирішити щонайменше три завдання:

- виявити заражені ПК у мережі;

- знайти зразки шкідливої програми для відправлення в антивірусну лабораторію та вироблення стратегії протидії;

- вжити заходів для блокування поширення вірусу в ЛОМ та його знищення на заражених комп'ютерах.

У разі діяльності інсайдера основні кроки аналізу ідентичні і найчастіше зводяться до необхідності виявлення встановленого інсайдером стороннього програмного забезпечення на комп'ютерах ЛОМ. Як приклад такого програмного забезпечення можна назвати утиліти віддаленого адміністрування, клавіатурні шпигунита різні троянські закладки.

Розглянемо докладніше рішення кожної з поставлених завдань.

Пошук заражених ПК

Для пошуку заражених ПК у мережі можна застосовувати як мінімум три методики:

- автоматичний віддалений аналіз ПК - отримання інформації про запущені процеси, завантажені бібліотеки та драйвери, пошук характерних закономірностей - наприклад процесів або файлів із заданими іменами;

- дослідження трафіку ПК за допомогою сніфера - даний методдуже ефективний для вилову спам-ботів, поштових та мережевих черв'яків, проте основна складність у застосуванні сніфера пов'язана з тим, що сучасна ЛОМ будується на базі комутаторів і, як наслідок, адміністратор не може здійснювати моніторинг трафіку всієї мережі. Проблема вирішується двома шляхами: запуском сніфера на маршрутизаторі (що дозволяє здійснювати моніторинг обміну даними ПК з Інтернетом) та застосуванням моніторингових функцій комутаторів (багато сучасних комутаторів дозволяють призначити порт моніторингу, на який дублюється трафік одного або декількох портів комутатора, зазначених адміністратором);

- дослідження навантаження на мережу - у разі дуже зручно застосовувати інтелектуальні комутатори, які дозволяють як оцінювати навантаження, а й віддалено відключати зазначені адміністратором порти. Дана операція істотно спрощується за наявності у адміністратора карти мережі, де є дані про те, які ПК підключені до відповідних портів комутатора і де вони розташовані;

- застосування пасток (honeypot) – у локальній мережі настійно рекомендується створити кілька пасток, які дозволять адміністратору своєчасно виявити епідемію.

Автоматичний аналіз ПК у мережі

Автоматичний аналіз ПК можна звести до трьох основних етапів:

- проведення повного дослідження ПК – запущені процеси, завантажені бібліотеки та драйвери, автозапуск;

- проведення оперативного обстеження - наприклад, пошук характерних процесів або файлів;

- карантин об'єктів за певними критеріями.

Всі ці завдання можна вирішити за допомогою авторської утиліти AVZ, яка розрахована на запуск з мережевої папки на сервері і підтримує скриптову мову для автоматичного обстеження ПК. Для запуску AVZ на комп'ютерах користувачів необхідно:

- Помістити AVZ у відкриту для читання мережну папку на сервері.

- Створити в цій папці підкаталоги LOG та Qurantine та дозволити користувачам запис у них.

- Запустити AVZ на комп'ютерах ЛОМ за допомогою утиліти rexec або логон-скрипта.

Запуск AVZ на кроці 3 повинен здійснюватися за таких параметрів:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

У цьому випадку параметр Priority=-1 знижує пріоритет процесу AVZ, параметри nw=Y та nq=Y перемикають карантин у режим «мережевий запуск» (у цьому випадку в папці карантину для кожного комп'ютера створюється підкаталог, ім'я якого збігається з мережевим ім'ям ПК) , HiddenMode=2 наказує заборонити користувачеві доступ до GUI та управління AVZ, і, нарешті, найважливіший параметр Script задає повне ім'я скрипта з командами, які AVZ виконає на комп'ютері користувача. Скриптова мова AVZ досить проста для використання та орієнтована виключно на вирішення завдань обстеження комп'ютера та його лікування. Для спрощення процесу написання скриптів можна використовувати спеціалізований редактор скриптів, який містить оперативну підказку, майстер створення типових скриптів та засоби перевірки коректності написаного скрипта без його запуску (рис. 1).

Мал. 1. Редактор скриптів AVZ

Розглянемо три типові скрипти, які можуть стати в нагоді в ході боротьби з епідемією. По-перше, нам знадобиться скрипт для дослідження ПК. Завдання скрипта - провести дослідження системи та створити протокол з результатами в заданій папці мережі. Скрипт має такий вигляд:

ActivateWatchDog(60 * 10);

// Запуск сканування та аналізу

// Дослідження системи

ExecuteSysCheck(GetAVZDirectory+

'\LOG\'+GetComputerName+'_log.htm');

//Завершення роботи AVZ

У ході виконання даного скрипту в папці LOG (передбачається, що вона створена в каталозі AVZ на сервері і доступна користувачам для запису) будуть створюватися HTML-файли з результатами дослідження комп'ютерів мережі, причому для забезпечення унікальності ім'я протоколу включається ім'я досліджуваного комп'ютера. На початку скрипту розташовується команда включення сторожового таймера, який примусово завершить процес AVZ через 10 хвилин у разі, якщо під час виконання скрипту виникнуть збої.

Протокол AVZ зручний для вивчення вручну, проте для автоматизованого аналізу він мало придатний. Крім того, адміністратору часто відоме ім'я файлу шкідливої програми і потрібно лише перевірити наявність чи відсутність даного файлу, а за наявності - помістити до карантину для аналізу. У цьому випадку можна застосувати скрипт такого вигляду:

// Увімкнення сторожового таймера на 10 хвилин

ActivateWatchDog(60 * 10);

// Пошук шкідливої програми на ім'я

QuarantineFile('%WinDir%\smss.exe', 'підозра на LdPinch.gen');

QuarantineFile('%WinDir%\csrss.exe', 'підозра на LdPinch.gen');

//Завершення роботи AVZ

У цьому скрипті задіяна функція QuarantineFile, яка робить спробу карантину вказаних файлів. Адміністратору залишається лише проаналізувати вміст карантину (папка Quarantine\Мережевое_имя_ПК\дата_каратина\) на наявність поміщених в карантин файлів. Варто врахувати, що функція QuarantineFile автоматично блокує поміщення в карантин файлів, упізнаних на базі безпечних AVZ або на базі ЕЦП Microsoft. Для практичного застосування цей скрипт можна вдосконалити - організувати завантаження імен файлів із зовнішнього текстового файлу, перевіряти знайдені файли за базами AVZ та формувати текстовий протокол із результатами роботи:

// Пошук файлу із зазначеним ім'ям

функція CheckByName(Fname: string) : boolean;

Result:= FileExists(FName) ;

if Result then begin

case CheckFile(FName) of

1: S:= ', доступ до файлу блокується';

1: S:= ', упізнаний як Malware ('+GetLastCheckTxt+')';

2: S:= ', підозрюється файловим сканером ('+GetLastCheckTxt+')';

3: exit; // Безпечні файли ігноруємо

AddToLog('Файл '+NormalFileName(FName)+' має підозріле ім'я'+S);

//Додавання зазначеного файлу в карантин

QuarantineFile(FName,'підозрілий файл'+S);

SuspNames: TStringList; // Список імен підозрілих файлів

// Перевірка файлів по оновлюваній базі даних

if FileExists(GetAVZDirectory + 'files.db') then begin

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('База імен завантажена - кількість записів = '+inttostr(SuspNames.Count));

// Цикл пошуку

for i:= 0 to SuspNames.Count - 1 do

CheckByName(SuspNames[i]);

AddToLog('Помилка завантаження списку імен файлів');

SaveLog(GetAVZDirectory+'\LOG\'+

GetComputerName+'_files.txt');

Для роботи цього скрипта необхідно створити в папці AVZ доступні користувачамдля запису каталоги Quarantine та LOG, а також текстовий файл files.db - кожен рядок файлу буде містити ім'я підозрілого файлу. Імена файлів можуть включати макроси, найбільш корисні з яких - %WinDir% (шлях до папці Windows) та %SystemRoot% (шлях до папки System32). Іншим напрямом аналізу може стати автоматичне дослідження переліку процесів, запущених на комп'ютерах користувачів. Інформація про запущені процеси є у протоколі дослідження системи, але для автоматичного аналізу зручніше застосовувати наступний фрагмент скрипту:

procedure ScanProcess;

S:= ‘’; S1:= ‘’;

// Оновлення списку процесів

RefreshProcessList;

AddToLog('Кількість процесів = '+IntToStr(GetProcessCount));

// Цикл аналізу отриманого списку

for i:= 0 to GetProcessCount - 1 do begin

S1:= S1 + ',' + ExtractFileName(GetProcessName(i));

// Пошук процесу на ім'я

if pos('trojan.exe', LowerCase(GetProcessName(i))) > 0 then

S:= S + GetProcessName(i)+',';

if S<>‘’ then

AddLineToTxtFile(GetAVZDirectory+'\LOG\_alarm.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S);

AddLineToTxtFile(GetAVZDirectory+'\LOG\_all_process.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S1);

Дослідження процесів у даному скрипті виконано у вигляді окремої процедури ScanProcess, тому її нескладно помістити у власний скрипт. Процедура ScanProcess будує два списки процесів: повний списокпроцесів (для подальшого аналізу) та перелік процесів, які, з погляду адміністратора, вважаються небезпечними. В даному випадку для демонстрації як небезпечний розглядається процес з ім'ям trojan.exe. Інформація про небезпечні процеси додається до текстового файлу _alarm.txt, дані про всі процеси - у файл _all_process.txt. Легко помітити, що можна ускладнити скрипт, додавши до нього, наприклад, перевірку файлів процесів з урахуванням безпечних файлів чи перевірку імен виконуваних файлів процесів із зовнішньої бази. Подібна процедура застосовується в скриптах AVZ, що використовуються в «Смоленськенерго»: адміністратор періодично вивчає зібрану інформацію і модифікує скрипт, додаючи в нього ім'я процесів заборонених з політики безпеки програм, наприклад ICQ і MailRu.Agent, що дозволяє оперативно перевірити наявність забороненого ПЗ . Інше застосування списку процесів – пошук ПК, на яких відсутній обов'язковий процес, наприклад антивірус.

На завершення розглянемо останній з корисних скриптів аналізу - скрипт автоматичного карантину всіх файлів, які не розпізнаються на базі безпечних AVZ та на базі ЕЦП Microsoft:

// Виконання автокарантину

ExecuteAutoQuarantine;

Автоматичний карантин вивчає запущені процеси та завантажені бібліотеки, служби та драйвери, близько 45 способів автозапуску, модулі розширення браузера та провідника, обробники SPI/LSP, завдання планувальника, обробники системи друку тощо. Особливістю карантину є те, що файли до нього додаються з контролем повторів, тому функцію автокарантину можна викликати багаторазово.

Перевага автоматичного карантину полягає в тому, що за його допомогою адміністратор може оперативно зібрати потенційно підозрілі файли з усіх комп'ютерів мережі для їх вивчення. Найпростішою (але дуже ефективною практично) формою вивчення файлів то, можливо перевірка отриманого карантину кількома популярними антивірусами як максимальної евристики. Слід зазначити, що одночасно запуск автокарантину на кількох сотнях комп'ютерів може створити високе навантаження на мережу і на файловий сервер.

Дослідження трафіку

Дослідження трафіку можна проводити трьома способами:

- вручну за допомогою сніфферів;

- у напівавтоматичному режимі - у разі сніффер збирає інформацію, та був його протоколи обробляються або вручну, або деяким ПЗ;

- автоматично за допомогою систем виявлення вторгнень (IDS) типу Snort (http://www.snort.org/) або їх програмних чи апаратних аналогів. У найпростішому випадку IDS складається з сніфера і системи, що аналізує інформацію, що збирається сніффером.

Система виявлення вторгнень є оптимальним засобом, оскільки дозволяє створювати набори правил виявлення аномалії в мережевої активності. Друга її перевага полягає в наступному: більшість сучасних IDS дозволяють розміщувати агенти моніторингу трафіку на кількох вузлах мережі – агенти збирають інформацію та передають її. У разі застосування сніфера дуже зручно користуватися консольним UNIX-сніфером tcpdump. Наприклад, для моніторингу активності по порту 25 (протокол SMTP) достатньо запустити сніффер із командним рядком виду:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

У разі ведеться захоплення пакетів через інтерфейс em0; інформація про захоплені пакети зберігатиметься у файлі smtp_log.txt. Протокол порівняно просто аналізувати вручну, даному прикладіаналіз активності порту 25 дозволяє обчислити ПК з активними спам-ботами.

Застосування Honeypot

Як пастки (Honeypot) можна використовувати застарілий комп'ютер, продуктивність якого не дозволяє застосовувати його для вирішення виробничих завдань. Наприклад, у мережі автора як пастка успішно застосовується Pentium Pro c 64 Мбайт оперативної пам'яті. На цей ПК слід встановити найбільш поширену в ЛОМ операційну систему та вибрати одну зі стратегій:

- Встановити операційну систему без пакетів оновлень - вона буде індикатором появи у мережі активного мережевого черв'яка, що експлуатує будь-яку з відомих уразливостей для цієї операційної системи;

- встановити операційну систему з оновленнями, які встановлені на інших ПК мережі – Honeypot буде аналогом будь-якої з робочих станцій.

Кожна із стратегій має як свої плюси, так і мінуси; автор переважно застосовує варіант без оновлень. Після створення Honeypot слід створити образ диска для швидкого відновленнясистеми після її ушкодження шкідливими програмами. В якості альтернативи образу диска можна використовувати системи відкату змін типу ShadowUser та його аналогів. Побудувавши Honeypot, слід врахувати, що ряд мережевих черв'яків шукають комп'ютери, що заражаються шляхом сканування діапазону IP, що відраховується від IP-адреси зараженого ПК (поширені типові стратегії - XXX*, XXX+1.*, XXX-1.*), - отже, в ідеалі Honeypot має бути в кожній із підмереж. В якості додаткових елементівДля підготовки потрібно обов'язково відкрити доступ до кількох папок на Honeypot-системі, причому в ці папки слід покласти кілька файлів-зразків різного формату, мінімальний набір - EXE, JPG, MP3.

Природно, що створивши Honeypot, адміністратор повинен відстежувати його роботу та реагувати на будь-які аномалії, виявлені на даному комп'ютері. Як засоби реєстрації змін можна використовувати ревізори, для реєстрації мережної активності можна використовувати сніффер. Важливим моментом є те, що у більшості сніферів передбачена можливість налаштування відправлення оповіщення адміністратору у разі виявлення заданої активності мережі. Наприклад, у сніффері CommView правило передбачає вказівку «формули», що описує мережевий пакет, або завдання кількісних критеріїв (надсилання більш заданої кількості пакетів або байт в секунду, відправка пакетів на невідомі IP- або MAC-адреси) - рис. 2.

Мал. 2. Створення та налаштування попередження про мережну активність

Як попередження найзручніше використовувати повідомлення електронної пошти, що надсилаються на Поштова скринькаадміністратора, - у цьому випадку можна отримувати оперативні оповіщення від усіх пасток у мережі. Крім того, якщо сніффер дозволяє створювати кілька попереджень, є сенс диференціювати мережну активність, виділивши роботу з електронною поштою, FTP/HTTP, TFTP, Telnet, MS Net, підвищений трафік понад 20-30 пакетів на секунду за будь-яким протоколом (рис. 3).

Мал. 3. Лист-оповіщення, що надсилається

у разі виявлення пакетів, які відповідають заданим критеріям

При організації пастки непогано розмістити на ній кілька застосовуваних в мережі вразливих мережевих служб або встановити емулятор. Найпростішим (і безкоштовним) є авторська утиліта APS, що працює без інсталяції. Принцип роботи APS зводиться до прослуховування безлічі описаних у її базі портів TCP і UDP та видачі в момент підключення заздалегідь заданого або випадково генерованого відгуку (рис. 4).

Мал. 4. Головне вікно утиліти APS

На малюнку наведено скріншот, знятий під час реального спрацювання APS в ЛОМ «Смоленськенерго». Як видно на малюнку, зафіксована спроба підключення одного з клієнтських комп'ютерів по порту 21. Аналіз протоколів показав, що спроби періодичні фіксуються декількома пастками в мережі, що дозволяє зробити висновок про сканування мережі з метою пошуку та злому FTP-серверів шляхом підбору паролів. APS веде протоколи і може надсилати адміністраторам повідомлення зі звітами про зареєстровані підключення до контрольованих портів, що зручно для оперативного виявлення сканування мережі.

При створенні Honeypot корисно також ознайомитися з онлайн-ресурсами на цю тему, зокрема з сайтом http://www.honeynet.org/. У розділі Tools цього сайту (http://www.honeynet.org/tools/index.html) можна знайти ряд інструментів для реєстрації та аналізу атак.

Дистанційне видалення шкідливих програм

В ідеальному випадку після виявлення зразків шкідливих програм адміністратор відправляє їх до антивірусної лабораторії, де вони оперативно вивчаються аналітиками та до баз антивірусу вносяться відповідні сигнатури. Ці сигнатури через автоматичне оновлення потрапляють на ПК користувачів і антивірус виробляє автоматичне видаленняшкідливих програм без втручання адміністратора Однак цей ланцюжок не завжди працює як належить, зокрема можливі такі причини збою:

- з низки незалежних від адміністратора мережі причин образи можуть дійти антивірусної лабораторії;

- недостатня оперативність антивірусної лабораторії - в ідеалі вивчення зразків та його внесення до бази йде трохи більше 1-2 годин, тобто у межах робочого дня можна отримати оновлені сигнатурні бази. Однак не всі антивірусні лабораторії працюють так оперативно, і на оновлення можна чекати кілька днів (у рідкісних випадках - навіть тижнів);

- висока працездатність антивірусу - низка шкідливих програм після активації знищують антивіруси або всіляко порушують їхню роботу. Класичні приклади - внесення до файлу hosts записів, що блокують нормальну роботу системи автооновлення антивірусу, видалення процесів, служби та драйверів антивірусів, пошкодження їх налаштувань тощо.

Отже, у перерахованих ситуаціях доведеться боротися із шкідливими програмами вручну. Найчастіше це нескладно, оскільки за результатами дослідження комп'ютерів відомі заражені ПК, і навіть повні іменафайлів шкідливих програм. Залишається тільки зробити їхнє дистанційне видалення. Якщо шкідлива програма не захищається від видалення, знищити її можна скриптом AVZ наступного виду:

// Видалення файлу

DeleteFile('ім'я файлу');

ExecuteSysClean;

Цей скрипт видаляє один заданий файл (або кілька файлів, оскільки команд DeleteFile у скрипті може бути необмежену кількість) і потім здійснює автоматичне чищення реєстру. У більш складному випадку шкідлива програма може захищатися від видалення (наприклад, перетворюючи свої файли та ключі реєстру) або маскуватися за руткіт-технологією. У цьому випадку скрипт ускладнюється і матиме такий вигляд:

// Антируткіт

SearchRootkit(true, true);

// Управління AVZGuard

SetAVZGuardStatus(true);

// Видалення файлу

DeleteFile('ім'я файлу');

// Увімкнення протоколювання BootCleaner

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Імпорт завдання BootCleaner списку файлів, видалених скриптом

BC_ImportDeletedList;

// Активація BootCleaner

// Евристична чистка системи

ExecuteSysClean;

RebootWindows(true);

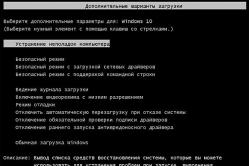

Цей скрипт включає активну протидію руткітам, застосування системи AVZGuard (це блокатор активності шкідливих програм) та системи BootCleaner. BootCleaner - це драйвер, що виконує видалення заданих об'єктів з KernelMode під час перезавантаження, на ранній стадії завантаження системи. Практика показує, що подібний скрипт може знищити переважну більшість існуючих шкідливих програм. Виняток становлять malware, що змінюють імена своїх виконуваних файлів при кожному перезавантаженні, - у разі виявлені під час дослідження системи файли може бути перейменовані. У цьому випадку буде потрібно лікування комп'ютера вручну або створення власних сигнатур шкідливої програми (приклад реалізує сигнатурний пошук скрипта описаний у довідці AVZ).

Висновок

У цій статті ми розглянули деякі практичні методики боротьби з епідемією ЛОМ вручну без використання антивірусних продуктів. Більшість описаних методик також можна застосовувати для пошуку стороннього ПК і троянських закладок на комп'ютерах користувачів. При виникненні труднощів із пошуком шкідливих програм або створенням скриптів лікування адміністратор може скористатися розділом «Допоможіть» форуму http://virusinfo.info або розділом «Боротьба з вірусами» форуму http://forum.kaspersky.com/index.php?showforum= 18. Вивчення протоколів та допомогу в лікуванні здійснюються на обох форумах безкоштовно, аналіз ПК ведеться за протоколами AVZ, і в більшості випадків лікування зводиться до виконання на заражених ПК скрипта AVZ, складеного досвідченими фахівцями даних форумів.

Сканери вразливостей автоматизують аудит безпеки та можуть відігравати важливу роль у вашій ІТ-безпеці, скануючи вашу мережу та веб-сайти для різних ризиків безпеки. Ці сканери також можуть генерувати список пріоритетів тих, які ви повинні виправляти, а також описувати вразливості та надавати заходи щодо їх усунення. Також можливо, що деякі з них можуть автоматизувати процес усунення вразливостей

10 найкращих інструментів для оцінки вразливостей

- Comodo HackerProof

- OpenVAS

- Nexpose Community

- Nikto

- Tripwire IP360

- Wireshark

- Aircrack

- Nessus Professional

- Retina CS Community

- Microsoft Baseline Security Analyzer (MBSA)

- Comodo HackerProof

Comodo HackerProof вважається революційним інструментом сканування вразливостей, що дозволяє подолати проблеми безпеки. Нижче наведено деякі основні переваги, які ви можете отримати від HackerProof:

- Щоденне сканування вразливостей

- Увімкнено інструменти сканування PCI

- Запобігання Drive-by attack

Це інструмент із відкритим вихідним кодом, який служить як центральна служба, яка надає інструменти оцінки вразливостей для сканування вразливостей та управління вразливістю.

- OpenVAS підтримує різні операційні системи

- Механізм сканування OpenVAS постійно оновлюється за допомогою тестів на вразливість мережі

- OpenVAS-сканер - це комплексний інструмент оцінки вразливостей, який визначає проблеми, пов'язані з безпекою на серверах та інших пристроях мережі

- Послуги OpenVAS безкоштовні та зазвичай ліцензуються за ліцензією GNU General Public License (GPL)

Сканер уразливостей Nexpose, розроблений Rapid7, є інструментом з відкритим вихідним кодом, що використовується для сканування вразливостей і проведення широкого спектра перевірок мережі.

- Nexpose може бути вбудований у структуру Metaspoilt

- Він враховує вік уразливості, наприклад, який шкідливий набір використовується в ньому, які переваги він використовує і т. д. І виправляє проблему на основі її пріоритету

- Він здатний автоматично виявляти та сканувати нові пристрої та оцінювати вразливості при доступі до мережі

- Він контролює вразливість у режимі реального часу, ознайомлюючи себе з останніми небезпеками з новими даними

- Більшість сканерів уразливостей зазвичай класифікують ризики, що використовують середній чи високий чи низький масштаб.

Nikto – це дуже популярний веб-сканер з відкритим вихідним кодом, який використовується для оцінки ймовірних проблем та вразливостей.

- Він також використовується для перевірки застарілих версій сервера, а також для перевірки будь-якої конкретної проблеми, яка впливає на роботу сервера

- Nikto використовується для проведення різних тестів на веб-серверах для сканування різних елементів, таких як кілька небезпечних файлів

- Він не вважається "тихим" інструментом і використовується для тестування веб-сервера за мінімальний час

- Він використовується для сканування різних протоколів, таких як HTTPS, HTTP тощо. Цей інструмент дозволяє сканувати кілька портів певного сервера.

Компанія Tripwire IP360, розроблена компанією Tripwire Inc, вважається найкращим рішеннямдля оцінки вразливості, що використовується різними підприємствами для управління ризиками їхньої безпеки.

- Він використовує широкомасштабне уявлення мереж виявлення всіх уразливостей, конфігурацій, додатків, мережевих хостів тощо.

- Він використовує відкриті стандарти, щоб допомогти в інтеграції управління ризиками та вразливості у кілька процесів бізнесу

Wireshark - широко використовуваний аналізатор мережевих протоколів, Який вважається найпотужнішим інструментом інструментарію фахівців з безпеки.

- Wireshark використовується в різних потоках, таких як урядові установи, підприємства, навчальні заклади і т. д., щоб заглядати в мережі на низькому рівні

- Він фіксує проблеми в Інтернеті та виконує аналіз в автономному режимі

- Він працює на різних платформах, таких як Linux, masOS, Windows, Solaris і т.д.

Aircrack, також відомий як Aircrack-NG, є набором інструментів, що використовуються для оцінки безпеки мережі WiFi.

- Інструменти використовуються у мережевому аудиті

- Він підтримує кілька ОС, як-от Linux, OS X, Solaris, NetBSD, Windows тощо.

- Він фокусується на різних галузях безпеки WiFi, таких як моніторинг пакетів та даних, тестування драйверів та карт, повторні атаки, злом і т.д.

- З Aircrack можна отримати втрачені ключі, захопивши пакети даних

Інструмент Nessus – це запатентований та запатентований сканер уразливостей, створений Tenable Network Security.

- Це запобігає проникненню мереж з хакерів шляхом оцінки вразливостей найближчим часом

- Він може сканувати вразливості, які дозволяють віддалено зламати конфіденційні дані із системи

- Він підтримує широкий спектр ОС, Dbs, додатків та кількох інших пристроїв серед хмарної інфраструктури, віртуальних та фізичних мереж

- Він був встановлений і використовується мільйонами користувачів у всьому світі для оцінки вразливості, проблем зі зміною тощо.

Retina CS - це консоль з відкритим вихідним кодом та веб-панеллю, яка допомогла спростити та централізувати управління вразливістю.

- Завдяки своїм можливостям, таким як звітність про відповідність, виправлення та відповідність конфігурації, Retina CS забезпечує оцінку міжплатформної вразливості

- Він включає автоматичну оцінку вразливості для БД, веб-додатків, робочих станцій та серверів

- Retina CS є програмою з відкритим вихідним кодом, яка забезпечує повну підтримку віртуальних середовищ, таких як інтеграція vCenter, сканування віртуальних додатківі т.д.

MBSA – це безкоштовний інструмент Microsoft, який ідеально підходить для забезпечення безпеки комп'ютера Windowsна основі специфікацій або рекомендацій, встановлених Microsoft.

- MBSA дозволяє підвищити рівень безпеки, досліджуючи групу комп'ютерів для будь-якої неправильної конфігурації, відсутніх оновлень та будь-яких патчів безпеки тощо.

- Він може сканувати лише оновлення для системи безпеки, пакети оновлень та накопичувальні пакети оновлень, залишаючи осторонь критичні та додаткові оновлення.

- Він використовується організаціями середнього та малого розміру для управління безпекою своїх мереж

- Після сканування системи MBSA надасть кілька рішень або пропозицій, пов'язаних із усуненням уразливостей

Як ви можете переконатися, що було їх достатньо і всі вони дуже небезпечні для схильних до них систем. Важливо не тільки вчасно оновлювати систему, щоб захиститися від нових уразливостей, але й бути впевненим у тому, що ваша система не містить уже давно усунених уразливостей, які можуть використовувати хакери.

Тут на допомогу приходять сканери вразливостей Linux. Інструменти аналізу уразливостей – це один із найважливіших компонентів системи безпеки кожної компанії. Перевірка додатків та систем на наявність старих уразливостей – обов'язкова практика. У цій статті ми розглянемо найкращі сканери вразливостей з відкритим вихідним кодом, які ви можете використовувати для виявлення вразливостей у своїх системах та програмах. Всі вони повністю вільні і можуть використовуватись як звичайними користувачами, так і в корпоративному секторі.

OpenVAS або Open Vulnerability Assessment System – це повноцінна платформа для пошуку вразливостей, яка розповсюджується з відкритим вихідним кодом. Програма базується на вихідному коді сканера Nessus. Спочатку цей сканер поширювався з відкритим кодом, але потім розробники вирішили закрити код, і тоді, в 2005 році, на основі відкритої версії Nessus був створений OpenVAS.

Програма складається з серверної та клієнтської частини. Сервер, який виконує основну роботу зі сканування систем, запускається тільки в Linux, а клієнтські програми підтримують у тому числі Windows, до сервера можна отримати доступ через веб-інтерфейс.

Ядро сканера більше 36000 різних перевірок на вразливості та щодня оновлюється з додаванням нових, нещодавно виявлених. Програма може виявляти вразливість у запущених сервісах, а також шукати неправильні налаштування, наприклад, відсутність автентифікації або дуже слабкі паролі.

2. Nexpose Community Edition

Це ще один інструмент пошуку вразливостей linux з відкритим вихідним кодом, що розробляється компанією Rapid7, це та сама компанія, яка випустила Metasploit. Сканер дозволяє виявляти до 68 000 відомих уразливостей, а також виконувати більше 160 000 мережевих перевірок.

Версія Comunity повністю вільна, але вона має обмеження на одночасне сканування до 32 IP адрес і лише одного користувача. Також ліцензію потрібно оновлювати щороку. Тут немає сканування веб-додатків, зате підтримується автоматичне оновлення бази вразливостей та отримання інформації про вразливості від Microsoft Patch.

Програму можна встановити у Linux, а й у Windows, а керування виконується через веб-інтерфейс. За допомогою нього можна встановити параметри сканування, ip адреси та іншу необхідну інформацію.

Після завершення перевірки ви побачите список вразливостей, а також інформацію про встановлене програмне забезпечення та операційну систему на сервері. Також можна створювати та експортувати звіти.

3. Burp Suite Free Edition

Burp Suite – це сканер веб-вразливостей, написаний на Java. Програма складається з проксі-сервера, павука, інструменту для генерації запитів та виконання стрес тестів.

За допомогою Burp ви можете перевірити веб-додатки. Наприклад, за допомогою проксі сервера можна перехоплювати і переглядати звістку трафік, що проходить, а також модифікувати його при необхідності. Це дозволить змоделювати багато ситуацій. Павук допоможе знайти веб-вразливість, а інструмент генерації запитів - стійкість веб-сервера.

4. Arachni

Arachni - це повнофункціональний фреймворк для тестування веб-застосунків, написаний на Ruby, який поширюється з відкритим вихідним кодом. Він дозволяє оцінити безпеку веб-застосунків і сайтів, виконуючи різні тести на проникнення.

Програма підтримує виконання сканування з автентифікацією, налаштуванням заголовків, підтримкою заміни Aser-Agent, підтримка визначення 404. Крім того, програма має веб-інтерфейс та інтерфейс командного рядка, сканування можна призупинити, а потім знову прокласти і в цілому, все працює дуже швидко .

5. OWASP Zed Attack Proxy (ZAP)

OWASP Zed Attack Proxy – ще один комплексний інструмент для пошуку вразливостей у веб-додатках. Підтримуються всі стандартні для такого типу програм можливості. Ви можете сканувати порти, перевіряти структуру сайту, шукати безліч відомих уразливостей, перевіряти коректність обробки повторних запитів чи некоректних даних.

Програма може працювати за https, а також підтримує різні проксі. Оскільки програма написана на Java, її дуже просто встановити та використовувати. Крім основних можливостей, є велика кількістьплагінів, що дозволяють дуже збільшити функціональність.

6. Clair

Clair – це інструмент пошуку вразливостей linux у контейнерах. Програма містить список уразливостей, які можуть бути небезпечними для контейнерів і попереджає користувача, якщо були виявлені такі уразливості у вашій системі. Також програма може надсилати повідомлення, якщо з'являються нові вразливості, які можуть зробити контейнери небезпечними.

Кожен контейнер перевіряється один раз і для його перевірки не потрібно його запускати. Програма може витягти всі необхідні дані з вимкненого контейнера. Ці дані зберігаються в кеш, щоб мати можливість повідомляти про вразливість майбутніх.

7. Powerfuzzer

Powerfuzzer - це повнофункціональний, автоматизований і дуже настроюваний веб-сканер, що дозволяє перевірити реакцію веб-програми на некоректні дані та повторні запити. Інструмент підтримує тільки протокол HTTP і може виявляти такі вразливості, як XSS, ін'єкції SQL, LDAP, CRLF і XPATH атаки. Також підтримується відстеження помилок 500, які можуть свідчити про неправильне налаштування або навіть небезпеку, наприклад, переповнення буфера.

8. Nmap

Nmap – це не зовсім сканер уразливостей для Linux. Ця програма дозволяє просканувати мережу та дізнатися, які вузли до неї підключені, а також визначити які сервіси на них запущені. Це не дає вичерпної інформаціїпро вразливості, зате ви можете припустити якесь із програмного забезпечення може бути вразливим, спробувати перебрати слабкі паролі. Також є можливість виконувати спеціальні скрипти, які дозволяють визначити деякі вразливості у певному програмному забезпеченні.

Висновки

У цій статті ми розглянули найкращі сканери вразливостей linux, вони дозволяють вам тримати свою систему та програми у повній безпеці. Ми розглянули програми, які дозволяють сканувати як саму операційну систему або веб-додатки та сайти.

На завершення ви можете переглянути відео про те, що таке сканери вразливостей і навіщо вони потрібні: