Жарознижуючі засоби для дітей призначаються педіатром. Але бувають ситуації невідкладної допомоги при лихоманці, коли дитині потрібно дати ліки негайно. Тоді батьки беруть на себе відповідальність і застосовують жарознижуючі препарати. Що дозволено давати дітям грудного віку? Чим можна збити температуру у дітей старшого віку? Які ліки найбезпечніші?

Розширені настройки Comodo Firewall

1. На початку пропоную змінити дефолтний (за замовчуванням) сіро-невеселе "особа" Comodo Firewallна щось цікавіше. Для цього в усі тій же вкладці "Різне" тиснемо " налаштування" → "Зовнішній вигляд "→ в" Тема "міняємо" сіреньку "тему" COMODO Default Normal "на, наприклад," COMODO Blue Norma "l (перший скріншот) і," причепурившись ", рухаємося далі.

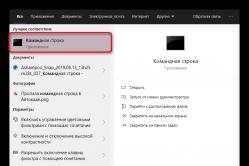

2. Першою з розширених налаштувань програми буде включення режиму "невидимості" Вашого комп'ютера в мережі. Для цього у вкладці " фаєрвол"Натискаємо аплет" Майстер прихованих портів "→ вибираємо" Блокувати всі вхідні з'єднання і приховати мої порти для всіх вхідних з'єднань "(Скріншот вище) і підтверджуємо свій вибір через" ОК ".

3. Далі, в тій же вкладці " фаєрвол"Заходимо в" налаштування фаервола "І на вкладці" Загальні налаштування "активуємо" ". Тепер для всіх додатків зі списку довірених будуть автоматично створюватися дозволяють правила, що позбавить Вас від зайвих дозволів вручну. Крім того, перевірте наявність галочки навпроти пункту "Автоматично виявляти нові приватні мережі "(Яку після виявлення Вашої мережі можна прибрати) і, головне," режим фаервола "Залишаємо незмінно" безпечний ".

Всі зміни в настройках підтвердіть кнопкою " ОК".

4. Займемося настройками режиму " проактивний захист". Для цього у вкладці" захист +"Натискаємо" Налаштування Проактивним захисту "І, за аналогією з попереднім пунктом налаштувань, активуємо" Створювати правила для безпечних додатків ". У разі, якщо Ви впевнені в чистоті системи від вірусів і маєте ефективний антивірус-сканер (про необхідність якого я писав в замітці" ") Типу безкоштовного, то сміливо ставте" Режим "Чистий ПК "- знову ж таки, для позбавлення від" набридливих "оповіщень. Так само перевірте відсутність галки навпаки" Включити режим посиленого захисту "І присутність - напроти пункту" А даптіровать режим роботи при низьких ресурсах системи " (без коментарів).

5. У тих же налаштуваннях Проактивним захисту брандмауера у вкладці " Налаштування контролю виконання додатків "Перевірте, щоб непізнані файли оброблялися як" частково обмежені "(За замовчуванням) або" підозрілі "- під іншими настройками деякі додатки відмовляться запускатися.

6. Користувачам старих версій Comodo Firewall< 5.3 рекомендуется отключить в программе режим "Sandbox " ("Песочница"), по отзывам, работающий некорректно. Лучший вариант – просто перейти на последнюю стабильную версию брандмауэра (на данный момент – v. 5.10), которую можно скачать, например, из Каталога избранного софта. В этом случае отключение режима "Песочницы" не требуется.

І не забудьте підтвердити зміни в настройках кнопкою " ОК ".

Примітка:При повністю деактивованою Проактивним захисту дана опція ( "Sandbox") автоматично відключається.

7. Завершальний Твік з розряду "за бажанням": у вкладці " Різне " → "налаштування"→ на вкладці" загальні"Прибрати галочку напроти пункту" Автоматично перевіряти наявність оновлень програми"(Передостанній скріншот), тим більше, що опція" Перевірити наявність оновлень "Завжди" під рукою "(останній скріншот).

Ще один клік на кнопку " ОК"І можна закрити належно налаштований Comodo Firewall- після перезавантаження Windows, з цією конфігурацією, "комфортної" для користувача, програма надійно захищає комп'ютер від мережевих погроз.

Доброго времени суток дорогі читачі.

Вже давно не секрет, що будь-який сучасна людина не може обійтися без комп'ютера та інтернету. Всесвітня мережа стала невід'ємною частиною життя більшості з нас. Це джерело інформації, спосіб (або засіб) спілкування і багато іншого. Комп'ютер же є тим інструментом, за допомогою якого ми отримуємо доступ у всесвітню павутину. Тому у кожного виникає природне бажання захистити свого залізного друга від небезпек, які вона таїть за собою.

Одним з таких засобів і є Comodo Firewall - програма, яка допоможе нам захистити свій комп'ютер від різного комп'ютерної зарази, якою чимало в Інтернеті.

Питання в стилі «що таке фаерволл і для чого він потрібен» вже розглядалися раніше на сайті в статтях: Захищаємося від хакерів, черв'яків і іншої шушваль, Як захистити порти і комп'ютер від злому. Частина 1., "Outpost Firewall, - установка, настройка, опис" або "Інтернет захист і мережева безпека" та інших інших інших.

Ця ж стаття цілком і повністю буде присвячена окремому продукту - Comodo Firewall. Дана програма є безкоштовною, причому багато небезпідставно вважають її номером один серед подібних продуктів. При цьому розглянутий продукт справляється зі своїми завданнями не гірше більшості платних аналогів інших виробників програмного забезпечення. При цьому важливо, що є відмінна російськомовна версія цього фаервола.

Установка і початкова настройка.

Установка Comodo Firewall не таїть в собі ніяких особливих складнощів, але все-таки в ній є деякі нюанси.

Після завантаження запускаємо раніше скачаний файл (якщо ви його качали з запропонованої вище посилання, то він повинен називатися cfw_installer.exe). Далі вам запропонують вибрати мову установки, природно залишаємо "Русский - By COMODO" і тиснемо "OK", після чого побачимо перед собою наступне:

Пункт "Введіть адресу вашої електронної пошти"Ми пропускаємо. Далі сміливо знімаємо галочку з пункту "Змінити настройки DNS серверівна COMODO SecureDNS "(про те чому можна прочитати тут). Далі також знімаємо галочку з пункту "Я хочу використовувати" Хмарний аналіз додатків ", передаючи непізнані програми в COMODO з дотриманням Політики конфіденційності". Тепер дивимося в самий низ діалогового вікна і натискаємо на "Параметри встановлення" (см.скріншот вище)

Перш за все, нас цікавить вкладка "Варіанти установки". Як бачимо, за замовчуванням нам пропонують встановити два продукти, власне сам Comodo Firewall, а також сервіс Comodo GeekBuddy. Останній являє собою умовно безкоштовний сервіс, Який протягом 60 днів пропонує здійснення технічної підтримкикористувачів. Ідея така, що ви можете в будь-який момент звернутися за допомогою або просто консультацією до співробітників компанії Comodo безпосередньо з самої програми. Але це актуально тільки для тих, хто добре знає англійська мова, Так як російськомовної підтримки не передбачено. Та й навіщо вона нам, адже ми хочемо в усьому розібратися самі, використовуючи цю статтю (), а якщо виникнуть якісь питання і складності, то завжди можна звернутися на цікавий такий форум FS [безкоштовна Компьютерна допомога] (хто б міг подумати). Тому сміливо прибираємо галочку навпроти "Установка Comodo GeekBuddy", - навряд чи Ви колись будете використовувати його на практиці, до того ж зовсім ні до чого, щоб служба цього сервісу лежала, що називається, мертвим вантажем в нашій операційній системі.

Інші налаштування залишаємо без зміни і тиснемо кнопку "Назад", що поверне нас до вже знайомого вікна, в якому натискаємо "Згоден, Встановити". Чекаємо, поки установник завершить всі необхідні операції, і натискаємо "Так" на пропозицію перезавантажити нашу операційну систему.

Після перезавантаження ми побачимо вікно вітання, в якому потрібно поставити галочку на пункті "Більше не показувати це вікно".

І спокійно закриваємо його, щоб воно надалі нас не турбувало.

Практично одночасно з вікном вітання ми побачимо ще одне вікно. Розумна програма виявить вашу мережу і запропонує вам дати їй якесь ім'я і провести попередню настройку.

Наприклад, якщо у вас ноутбук, який ви використовуєте і на роботі і вдома, то ви можете назвати мережі відповідно "Робота" і " Домашня мережа", Або якось на свій розсуд. Якщо вам потрібно мати можливість загального доступудо папок і (або) печатки на мережевому принтері, то ставимо позначку на пункті "Зробити комп'ютер повністю доступним для інших комп'ютерів в цій мережі". Якщо ж такої необхідності немає, то краще залишити цю опцію виключеною, так як це значно підвищує рівень безпеки для вашого комп'ютера. Далі просто підтверджуємо свій вибір, натиснувши кнопку "Так", і на цьому закінчуємо установку.

Розширена настройка Comodo Firewall. Доводимо захист до розуму.

Отже, програма вже встановлена на ваш комп'ютер і, в принципі, може працювати з настройками за замовчуванням, які поставив виробник. Але для підвищення вашого комфорту необхідно ще трохи довести фаєрвол до розуму. Для цього ознайомимося з основними можливостями програми. Що ж це за звір такий, цей Comodo Firewall? Можна сказати, що він складається з двох основних модулів: самого фаєрвола (вкладка "Фаервол") і модуля проактивного захисту (вкладка "Захист +"). Основну інформацію щодо роботи цих модулів можна переглянути у вкладці "Підсумок".

По суті, звідси ви можете отримати швидкий доступдо деяких основних налаштувань і статистики: подивитися, скільки у вас вхідних і вихідних з'єднань і статистику вторгнень; оцінити, які програми виявляють найбільшу мережеву активність; змінити режими роботи фаервола і модуля "Захист +" і навіть зупинити всі з'єднання. Не потрібно лякатися, якщо кількість з'єднань буде дуже великим: наприклад, при наявності включеного будь-якого торрент-клієнта з великою кількістю роздач, загальна кількість з'єднань може досягати декількох сотень і навіть тисяч.

Окремо варто зупинитися на режимах роботи модулів фаервола і модуля проактивного захисту. За замовчуванням режим роботи обох модулів встановлений на "Безпечний режим", який має на увазі під собою строгий контроль за всією мережевою активністю і виконуваними файлами. Пропоную для початку залишити ці режими як є, але на ділі ж такий контроль може бути досить виснажливим. Потрібно буде кожен раз вручну визначати, чи дозволяти або забороняти нам активність додатків, які не входять до списку довірених, а також стежити за кожним запускаються файлом. Особливо це питання може стосуватися модуля "Захист +", який буде вважати підозрілими все незнайомі для себе файли, які ви запускаєте зі свого комп'ютера. У такій ситуації ви досить часто будете бачити подібне вікно.

Якщо ви повністю впевнені в тому, що запускається вами додаток безпечно, то при появі такого вікна виберіть пункти "Дозволити цей запит" і "Запам'ятати мій вибір", після чого натисніть "Так". Ви можете трохи полегшити собі долю і перевести модуль "Захист + "в" режим Чистий ПК "(у вкладці" Підсумок "в розділі" Захист + "натисніть на" Безпечний режим "і виберіть потрібний режим).

Хочеться відзначити, що це можна зробити лише в тому випадку, якщо Comodo Firewall працює у вас в зв'язці з яким-небудь антивірусом і ви повністю впевнені в тому, що ваша система здорова. В іншому випадку ви ризикуєте автоматично дати дозвіл на запуск якого-небудь вірусу з вашого комп'ютера, адже "Режим Чистий ПК" має на увазі повне довіру модуль "Захист +" до файлів, які знаходилися на вашому жорсткому диску на момент його установки.

Тепер перейдемо до вкладки "Фаервол". Як бачимо, тут є багато різних можливостей, і якщо зупинятися на кожній, то однієї статті буде явно недостатньо. Кожен пункт забезпечений достатньою кількістю коментарів для того, щоб можна було зрозуміти про що йде мова. Нас же в даний момент цікавить пункт "Майстер прихованих портів".

В першу чергу нам корисна можливість убезпечити наш комп'ютер від вторгнень ззовні. Тому тут натискаємо на "Блокувати всі вхідні з'єднання і приховати мої порти для всіх вхідних з'єднань" і підтверджуємо наш вибір натисканням "OK".

Тепер натискаємо на "Налаштування фаєрвол", і в діалоговому вікні у вкладці "Загальні налаштування" ставимо галочку на пункт "Створювати правила для безпечних додатків". Далі підтверджуємо свій вибір натисканням кнопки "OK".

Тепер для всіх додатків, які будуть в списку безпечних у фаервола, автоматично будуть створюватися дозволяють правила, що позбавить нас від зайвих підтверджень і дозволів вручну.

На цьому закінчимо зі вкладкою "Фаервол" і перейдемо до наступної за рахунком - "Захист +". Пункти в ній багато в чому схожі з попередніми. І нас тут цікавить лише пункт "Налаштування Проактивним захисту".

За аналогією з настройками фаєрвола в діалоговому вікні у вкладці "Загальні налаштування" ставимо галочку на пункт "Створювати правила для безпечних додатків".

Вкладка "Різне" не має безпосереднього відношення до роботи і налаштування фаєрвола. Тут зібрані налаштування, що стосуються інтерфейсу програми, оновлень, збереження конфігурацій, а також її технічної підтримки. Змінювати тут нічого не будемо.

На цьому закінчимо доведення до розуму. З такою конфігурацією Comodo Firewall цілком здатний надійно захищати ваш комп'ютер від зовнішніх загроз.

Що необхідно знати для подальшої роботи.

Отже, основна робота закінчена, ваш фаєрвол встановлений і налаштований. Тепер спробуємо розглянути ряд основних питань, які можуть у вас виникнути в процесі його використання. У попередньому розділі ми лише побіжно пройшлися по основним вкладках програми, зачіпаючи тільки ті моменти, які цікавили нас в світлі підготовки Comodo Firewall до повноцінної роботи. Тепер же ми постараємося розглянути основні можливості, які вам можуть стати в нагоді згодом, адже ви також повинні вміти керувати програмою, а не обмежуватися тільки її установкою.

Думаю, перше питання, яке може виникнути при роботі з фаєрволом - як вирішити (заборонити) мережеву активність окремих додатків (груп додатків). Для цього переходимо у вкладку "Фаервол" і звертаємо увагу на пункти "Додати довірена додаток" і "Додати заблоковане додаток".

Припустимо, що у вас виникла необхідність заборонити мережеву активність будь-якої програми. Для цього заходимо пункт "Додати заблоковане додаток" і далі натискаємо "Вибрати":

Як видно з малюнка, є кілька варіантів для вибору. По-перше, є можливість заблокувати відразу групу файлів (програм). Розробники Comodo Firewall об'єднали найбільш потрібні програми в групи, щоб нам не довелося робити все вручну. Наприклад, звідси можна відключити мережеву активність всіх додатків, які потрапили в автозавантаження або взагалі заборонити доступ в мережу повністю всім виконуваних файлів. По-друге, звідси ви зможете заборонити будь-який з процесів, запущених у вас на комп'ютері. При виборі пункту "Запущені процеси" Ви побачите подібну картину.

Для того, щоб заблокувати потрібний процес, виберіть його натисканням лівої кнопки миші (в прикладі на зображенні це процес VBoxService.exe) і натисніть "Вибрати". Далі натискаємо "Застосувати". Після цього фаєрвол додасть в свої списки правило, згідно з яким вся мережева активність процесу VBoxService.exe буде заблокована.

Також у вікні "Додати заблоковане додаток" за допомогою кнопки "Огляд" ви можете самі вибрати будь-який додаток (файл) і додати його в список заблокованих.

При необхідності додати потрібну програму в список дозволених, скористайтеся пунктом "Додати довірена додаток" вкладки "Фаервол". Принципи роботи тут такі ж, як і в пункті "Додати заблоковане додаток", тому зупинятися докладно на цьому не будемо.

Думаю, у багатьох тепер виникне питання: як же потім видалити потрібний процес (додаток) зі списку заблокованих? Отже, раніше вже згадувалося, що при додаванні в список заблокованих (довірених) додатків Comodo Firewall створює правила, які визначають поведінку фаервола їх застосування. Деякі правила ми створюємо самі (як робили це трохи раніше для процесу VBoxService.exe), а деякі вже додані за замовчуванням при установці. Список таких правил є частиною політики мережевої безпекифаервола. Доступ до цих політиків здійснюється через пункт "Політики мережевої безпеки" вкладки "Фаервол".

Як бачимо, у вкладці "Правила для додатків" створено правило "Блокування та реєстрація всіх запитів" для процесу VBoxService.exe, який ми заблокували раніше. При бажанні, ви завжди можете видалити або виправити потрібне правило за допомогою кнопок, розташованих праворуч. Тут же ви можете додати правила для будь-якої програми, натиснувши кнопку "Додати". Всі правила в цій вкладці створюються або на основі визначених політик для різних груп додатків (тобто ви просто вибираєте, до якої групи належить ваш додаток, і тоді на нього будуть поширюватися правила, визначені для всієї групи), або на основі призначених для користувача налаштувань (тут ви можете як створити нові правила, так і просто продублювати правила, створені для іншого застосування, якщо такі були).

Вкладка "Визначені політики" містить в собі кілька стандартних політик (наборів правил), які ви можете використовувати для створення правил для додатків.

Також тут ви можете додати свої політики. Це буває зручно, коли відразу до декількох додатків потрібно застосувати однакові правила. Тоді досить лише раз додати набір правил тут, а потім використовувати його кожен раз при додаванні нового правила для додатка.

Ще одним цікавим і необхідним елементом політики мережевої безпеки є вкладка "Набір портів". Що таке порт, а також інші основи термінології комп'ютерної мережіви можете прочитати в статті: "Термінологія комп'ютерної мережі або що є що".

Тут вказуються набори портів, які на даний момент відкриті на вашому комп'ютері. Ви завжди можете додати одиночний порт або їх групу за допомогою кнопок знаходяться в правій частині вікна. Багато додатків використовують свої порти для роботи в мережі, саме тут ви можете їх додати в список відкритих, натиснувши кнопку "Додати".

Отже, ми розглянули основні можливості фаєрвола. Перейдемо тепер до модуля проактивного захисту "Захист +". Фактично, цей модуль займається контролем всіх файлів, які запускаються на вашому комп'ютері. Тепер ми повернемося у вкладку "Захист +" і розглянемо основні моменти, що стосуються цього модуля.

У пункті "Довірені файли" ви можете отримати доступ до управління локальною базою даних файлів виконуваних на вашому комп'ютері. Сюди відразу було внесено ряд системних файлів, А також будуть додаватися ті файли, які ви самі оголосіть безпечними.

Всі файли, які будуть виявлені, але при цьому програма не зможе визначити, чи безпечні вони, додаються в список невпізнаних файлів. Доступ до цього списку можна отримати в пункті "Невідомі файли". Управління цим списком здійснюється таким же чином, як і списком "Довірені файли". Всі файли потрапили в непізнані будуть запускатися в віртуальної "пісочниці" Sandbox. Можна сказати, що це механізм безпеки, який створює віртуальну файлову систему і реєстр, для запуску підозрілих файлів і додатків. Таким чином, будь-який додаток, запущене через Sandbox, буде впливати тільки на її віртуальне середовище, і не буде зачіпати вашу операційну систему. За замовчуванням віртуальна пісочниця відключена. Для того щоб її включити зайдіть в пункт "Налаштування проактивного захисту".

Особисто я, відверто кажучи, не великий любитель цієї штуки, тому зазвичай її відключаю, але тут вже дивіться самі: якщо Ви дуже гостро переживаєте за безпеку і постійно страждаєте з вірусами, то може Sandbox і має для Вас сенс. Якщо так, то тут потрібно поставити перемикач "Режим Sandbox" в положення "Активний", а також поставити галочки навпроти "Активувати віртуалізацію файлової системи"І" Активувати віртуалізацію реєстру "і натиснути" ОК ". Тепер всі файли, що потрапили в список "Невідомі файли" будуть запускатися в віртуальному середовищі. Також, якщо ви захочете запустити будь-який додаток або файл у віртуальному середовищі, ви можете скористатися пунктом "Запустити програму в Sandbox". Якщо ж Ви, як я, прихильник оптимізації та адекватності, то навпаки, все галочки тут варто зняти, а повзунок перемістити в положення "Не активний".

Післямова.

Ось і підійшов до кінця цей героїчний епос про відважну боротьбу доблесного фаервола проти перевершує числом армії комп'ютерних шкідників. При вашому вмілому контролі, це боротьба завжди буде закінчуватися перемогою сил добра

На цьому прощаюся з вами. Нехай віруси і інші зловредів обходять вас стороною!

Як і завжди, якщо є якісь питання, доповнення, подяки і тп, то буду радий почути оні в коментарях до цього запису.

фаєрвол Comodo Firewallз версії 3.5 входить до складу безкоштовної комплексного захисту Comodo Internet Security і може встановлюватися як окремий компонент.

Comodo Firewall призначений для захисту користувачів ПК під управлінням ОС Windows, за своїми можливостями практично не поступається аналогічним продуктам, в тому числі окремим комерційним розробкам.

Інтерфейс гранично спрощений, але в той же час надає всі необхідні можливості і функції.

Основні компоненти Comodo Firewall

Основні можливості Comodo Firewall

Багатофункціональний фаєрвол - мережевий екран

Comodo Firewall забезпечує високий рівеньзахисту від вхідних і вихідних загроз. Таким чином, ви отримуєте максимально ефективний захист від хакерів, шкідливих програм і крадіжки особистих даних. Тепер фаєрвол був поліпшений додаванням нових функцій:

- Режим Stealth Mode, щоб зробити ваш комп'ютер повністю невидимим для сканування портів;

- автоматичне визначеннядовірених зон на основі майстра;

- Зумовлені політики брандмауера дозволяють швидко застосувати необхідні правила безпеки;

- Діагностика для аналізу системи на наявність можливих конфліктів з фаєрволом і багато іншого.

поведінковий блокує

- Перевірка цілісності кожної програми, перш ніж дозволити її завантаження в пам'ять комп'ютера;

- Виконує «хмарний» аналіз поведінки для негайного виявлення шкідливих-програм;

- Попереджає вас кожен раз, коли невідомі або ненадійні програми намагаються запуститися або встановитися;

- Блокує віруси, трояни і програми-шпигуни перш, ніж вони зможуть отримати доступ до всієї системи;

- Запобігає несанкціонованих змін критично важливих системних файлів і записів реєстру Windows;

- Включає в себе функцію автоматичної пісочниці, яка повністю ізолює ненадійні файли від іншої частини комп'ютера

Система запобігання вторгнень HIPS

- Практично непробивна захист від руткітів, впровадження в процеси, кейлогерів і інших погроз «нульового дня».

- Безкоштовний фаєрвол Comodo контролює діяльність всіх додатків і процесів на вашому комп'ютері і дозволяє запускатися файлів і процесів, якщо вони відповідають переважаючим правилам безпеки.

- Блокує активність шкідливого коду шляхом припинення будь-яких дій, які можуть привести до пошкодження операційної системи, Системної пам'яті, реєстру або особистих даних.

- дозволяє досвідченим користувачампідвищувати заходи безпеки за рахунок швидкого створення користувацьких політик і наборів правил за допомогою зручного і потужного інтерфейсу правил.

Віртуальний кіоск

- Віртуальне середовище «пісочниця» для запуску програм і роботи в Інтернеті, ізольовано від вашого реального комп'ютера. Додатки та веб-браузери працюють всередині кіоску, не залишаючи cookies або історію на реальній системі, що робить його безпечним середовищем для інтернет-банкінг і онлайн-магазинів.

- Запобігає установки з шкідливих веб-сайтів вірусів, руткітів і шпигунських програм на комп'ютер і забезпечує захист від злому.

- включає віртуальну клавіатуру, Яка дозволяє користувачеві безпечно вводити номера кредитних карті паролі, не побоюючись програм для перехоплення даних, що вводяться (кейлогерів).

- Віртуальний кіоск в Comodo Firewall дозволяє досвідченим користувачам запускати beta-версії програм в ізольованому середовищі, яка не порушить стабільність або файлову структуру реальної системи.

Viruscope

Це система, що дозволяє проводити динамічний аналіз поведінки запущених процесів і вести запис їх активності. Viruscope контролює діяльність процесів, запущених на вашому комп'ютері і попереджає вас, якщо вони намагаються виконати підозрілі дії.

Internet Security Essentials

Інструмент перевірки сертифікатів SSL захищає від фальшивих (фішингових) сайтів, які намагаються вкрасти конфіденційну інформацію.

2490 23.12.2009Твитнуть

Плюсануть

Почнемо знайомство з Comodo Firewall з його установки.

При запуску інсталяційний файл з'являється вікно попередження про необхідність видалити інші програми аналогічного призначення з метою уникнення конфліктних ситуацій

Якщо у Вас вже встановлено будь-якої firewall, видаліть його, якщо немає, то сміливо продовжуйте.

Тепер натискаємо у вікні попередження на кнопку «ТАК». Подальша установка стандартна для більшості Windows програм. Потрібно тільки натискати «Далі». В кінці програма запропонує варіанти настройки: автоматичний або призначений для користувача

Ми залишаємо автоматичний. Для закінчення установки залишиться всього лише перезавантажити комп'ютер.

Після перезавантаження Вам відразу ж почнуть ставити запитання про активність програм, які можуть використовувати вихід в мережу.

Тут вже необхідно розуміти, який з програм Ви дозволяєте або забороняєте активність. При натисканні кнопки «Дозволити» або «Заборонити» фаєрвол одноразово пропустить або не пропустить програму в інтернет. У разі повторення спроби програми вийти в інтернет вікно про її активності буде видано знову. Якщо Ви впевнені в програмі, яка намагається отримати доступ в інтернет, то можете поставити галочку «Запам'ятати мій відповідь для цього додатка» і натиснути «Дозволити». Comodo Firewall надалі буде розуміти, що цьому додатку ви довіряєте, і дозволить йому безперешкодно працювати. Таким же чином встановлюється заборона для програми: галочку «Запам'ятати мій відповідь для цього додатка» і натиснути «Заборонити». Comodo буде завжди блокувати цю програму.

Під час тестування перші питання були задані щодо alg.exe і svchost.exe.

це системні програмиі доступ їм потрібно дозволити. Про призначені для користувача програми питання будуть задаватися в міру їх запуску. Якщо програма призначена для роботи в інтернеті або через інтернет, то її потрібно вирішити. Якщо зрозуміло, що програма виявляє зайву старанність в турботі про користувача і хоче щось скачати з інтернету або передати через інтернет, то її доступ потрібно заборонити. Таким чином, Ви, зацікавлений в своєму безпечному перебування в глобальній мережі, через деякий час створите правила поведінки для всіх програм, встановлених на комп'ютері.

Зробивши хибний заборона або дозволивши активність програми, завжди можна скористатися налаштуваннями Comodo Firewall і виправити ситуацію. Подивившись в правий нижній кут екрану, де розташовуються годинник, Ви побачите іконку з щитом. Це і є Comodo. Натиснувши на іконці правою кнопкою, вибирайте відкрити. Відразу відкриється головне вікно програми

У головному вікні наочно показані базові параметри функціонування firewall.

Вгорі вікна здійснюється вибір між панелями «Зведення», «Захист», «Активність».

Зліва вишикувалися значки для перемикання між вікнами цієї панелі:

завдання- У цьому вікні Ви можете швидко вирішити або заборонити доступ програми до мережі, а також вибрати інші опції, можливості яких добре описані під назвою кожної з можливостей. Без необхідності краще нічого не чіпати.

монітор додатків- призначений для перегляду і редагування списку додатків, яким користувач довіряє. Вікно представлено у вигляді таблиці, в якій вказується:

- ім'я програми (Додаток),

- IP-адреса, на який відбувається з'єднання (Одержувач),

- номер порту, на якому здійснюється взаємодія (Порт),

- протокол, в рамках якого здійснюється прийом і передача інформації (Протокол),

- Ну і графа (Дозвіл), в якій показується, дозволений або заборонений доступ з додатком.

Зверніть увагу на швидкі варіанти дії:

- Включити / відключити - можна якісь із правил тимчасово вимкнути, наприклад, в тестових цілях.

- Додати - повністю настроюється можливість створити нове правило.

- Виправлення - Редагування правила, на якому встановлений курсор.

- Видалити - безповоротне видалення правила зі списку.

Двічі клацнувши лівою кнопкою мишки на імені програми або натиснувши «Правка», Ви потрапите у вікно тонкої настройки (редагування) правила

У цьому вікні вказується повний шлях до програми на диску, шлях до програми, яка є батьківської по відношенню до настроюваної. Тут нічого не потрібно змінювати.

А подивившись по вкладочку внизу можна:

- призначити дію програми на активність додатки, вказати протокол і напрямок активності програми (чи приймає програма інформацію (Вхідне), відправляє (Вихідні) або і приймає і відправляє),

- вказати один або кілька IP-адрес з якими взаємодіє додаток. Один або кілька портів, які відкриває додаток, здійснюючи свою взаємодію.

монітор компонентів- призначений для відстеження цілісності важливих файлів - іноді віруси намагаються змінити файли і Comodo може цьому перешкоджати.

монітор- Увага! Тут важливий порядок проходження правил! Comodo Firewall переглядає правила зверху вниз. На цій закладці здійснюється тонка настройкапараметрів фільтрації фаєрволом передачі даних по IP адресам і портам. Тут можна примусово закрити потенційно небезпечні порти. Ось як це зробити:

Натисніть кнопку «Додати» і у вікні

виберіть дію «блокувати» і вкажіть на закладці «Порт Джерела» «один порт», а також пропишіть номер порту, наприклад, 137. Натисніть кнопку «ОК». Нове правило з'явиться в списку.

Стрілками «Вгору» або «Вниз» задамо розташування правила в списку. Щоб не помилитися, поки можна просто помістити правило в середину.

на закладці «Додатково»вікна «Захист» можна додатково налаштувати firewall. Ці можливості потрібно освоювати поступово, у міру роботи з програмою ви зрозумієте, коли з'явиться необхідність в додаткових настройках.

Перейшовши на панель «Активність»ми побачимо дві закладки: «З'єднання» і «Журнал»

В «З'єднання»відображається список програм, які в даний момент активні. Тут можна подивитися, чи немає серед програм, яким ви довіряєте, чогось підозрілого. А також обсяг переданих / отриманих даних.

В «Журналі»ведеться хронологічний порядок важливих подій. До нього можна завжди звернутися при аналізі дій якоїсь з програм.

Ну і звичайно ж не забувайте робити оновлення компонентів програми. Натискаючи на самому верху кнопку «Оновлення» Ви запустите майстер завантаження нових компонентів. Ця проста процедура не дозволить новим з'являтимуться шкідливим програмамздійснити деструктивні дії на вашому комп'ютері. За замовчуванням в налаштуваннях задана автоматична перевіркаоновлень.

Проста у використанні і налаштуванні програма фаєрвол Comodo захистить ваше перебування в інтернеті і допоможе навчитися розбиратися в процесах, що відбуваються під час обміну інформацією через мережу.

Твитнуть

Плюсануть

Please enable JavaScript to view theОсновні режими фаервола у вікні розширеної настройки: Призначений для користувача набір правил, коли для всіх програм, які не мають мережевого правила, буде виникати оповіщення, і Безпечний режим, коли довіреною програмами за замовчуванням вирішуються вихідні з'єднання. Детально порядок застосування правил. Додаткові, маловикористовувані режими: Повне блокування, коли припиняється будь-яка мережева активність, незалежно від правил, і Режим навчання, при якому будь-які з'єднання дозволяються і автоматично створюються дозволяють правила.

Опція «Створювати правила для безпечних додатків» наказує в « безпечному режимі»Не тільки вирішувати мережеву активність довіреною програмами, а й автоматично створювати правила для них. Не рекомендую включати, як і. На роботу в режимі «Призначений для користувача набір правил» ця опція не впливає.

Якщо вибрано пункт «Не показувати сповіщення», то замість оповіщення буде застосовуватися обрану дію: дозвіл або блокування. Нові правила при цьому створюватися не будуть. Рекомендую встановити режим «Не показувати сповіщення: Блокувати запити» після створення всіх необхідних правил.

Якщо при відповіді на сповіщення відзначити в ньому опцію «Запам'ятати мій вибір», то створиться відповідне правило. Опція «Рівень частоти сповіщень» визначає, наскільки деталізованим буде це правило. Якщо, наприклад, встановити рівень «Дуже низький», то правило буде дозволяти або забороняти відразу будь-яку мережеву активність. Рекомендую рівень «Дуже високий»: тоді правило буде містити IP-адреса і порт.

Якщо включена опція «Автоматично виявляти приватні мережі» на вкладці «Мережеві зони», то при підключенні до нової мережіз'явиться, що пропонує вказати її статус. При цьому створиться новий записв списку мережевих зон, а в разі вибору статусу «домашньої» або «робочої» мережі також будуть створені дозвільні правила для неї. Якщо одночасно з цією опцією включена опція «Не показувати сповіщення, вважаючи, що місце підключення до Інтернету ...», то нові записи про мережевих зонах і дозволяють правила для них будуть створюватися автоматично, без сповіщень. Рекомендую відключити обидві опції: в цьому випадку підключення відбудеться без оповіщення і без створення нових правил, тобто мережу буде мовчки сприйнята як «громадська».

При підключенні до незахищеної Wi-Fi мережівиникають оповіщення з пропозицією скористатися платним сервісом Trustconnect. Показ цих сповіщень відключається відповідною опцією.

Щоб контролювати з'єднання всередині комп'ютера (наприклад, забороняти певним програмам вихід в інтернет через локальний проксі-сервер), знадобиться відзначити опцію «Включити фільтрацію loopback-трафіку» (рекомендую).

Для контролю з'єднань по IP-протоколу версії не тільки IPv4, а й IPv6 слід зазначити опцію «Включити фільтрацію IPv6-трафіку» (рекомендую).

Опція «Блокувати фрагментований IP-трафік» захищає від атаки, заснованої на відправленні TCP-пакета, фрагментированного настільки сильно, що не вдається визначити його заголовок і приналежність до TCP-сесії. Рекомендую включити.

Опція «Аналізувати протокол» наказує перевіряти кожен пакет на відповідність стандартам протоколу, підроблені пакети при цьому блокуються. Рекомендую включити.

Нарешті, опція «Включити захист від ARP-спуфінга» захищає ARP-таблицю від зміни зловмисником, які відправляють «мимовільний ARP-відповідь» (відповідь без запиту). Рекомендую включити.

Створення правил фаєрвола

Правила для додатків

Звичайний порядок створення правила для програми:

- відкрити вкладку «Правила для додатків», натиснути «Додати»;

- вказати додаток, це можна зробити різними способами:

- натиснути Огляд → Записиі вказати файл;

- натиснути Огляд → Запущені процесиі вибрати програму;

- натиснути огляді вибрати групу файлів;

- безпосередньо в полі «Ім'я» ввести шлях (або шаблон з використанням символів * і? і змінних середовища);

- задати правила:

- або натиснути «Використовувати набір правил» і вибрати зі списку потрібний набір;

- або натиснути «Використовувати власний набір правил» і додати власні правила (можна скопіювати будь-якої набір);

- натиснути «Ok» і впорядкувати правила для додатків за допомогою кнопок «Вгору» / «Вниз».

При додаванні власного правила потрібно вказати:

- дію: «Дозволити», «Блокувати», або «Запитати»;

- напрямок: що входить (тобто ініційоване віддалено), що виходить (тобто ініційоване на даному комп'ютері) Або будь-який;

- опис: текст, який представляє дане правило; якщо не вказати, то в списку правил буде відображено докладний опис;

- адреса відправлення і адреса призначення;

- протокол:

- IP, в цьому випадку можна буде конкретизувати протокол на вкладці «Деталі IP»;

- ICMP, в цьому випадку на вкладці «Деталі ICMP» можна буде уточнити тип і ICMP-повідомлення;

- TCP і / або UDP, в цьому випадку можна буде задати порт джерела і порт призначення;

- опцію, реєструвати чи мережеву активність в журналі.

Зазначу, що в якості адреси відправлення / призначення може виступати не тільки одиничний IP-адреса, а й мережева зона, і безліч інших об'єктів, а також можна інвертувати вибір опцією «Виключити». Аналогічно портами джерела / призначення можуть бути набори портів, в т.ч. інвертовані. Слід враховувати, що вилучена адреса для вихідного з'єднання - це «Адреса призначення», а віддалений для вхідного - це «Адреса відправлення»; аналогічно з портами. Тому, власне кажучи, одночасне дозвіл вхідних і вихідних з'єднань з будь-яким віддаленим вузлом задається двома правилами:

- одне правило дозволяє входять з віддаленого вузла на будь-яку адресу;

- інше дозволяє вихідні з будь-якої адреси на даний віддалений вузол.

При завданні набору з декількох правил слід упорядкувати їх з урахуванням, що пріоритет має правило, розташоване вище.

Глобальні правила

Глобальні правила визначають мережеву активність комп'ютера в цілому, їх обмеження мають пріоритет над правилами для додатків. Заборони, задані в глобальних правилах, більш ефективні, ніж в правилах для додатків. Зокрема, глобальне приховування портів робить комп'ютер невидимим при спробі їх сканування.

Існують встановлені набори глобальних правил. Інтерфейс перемикання між ними представлений як вибір режиму видимості комп'ютера в мережі: «Блокувати вхідні з'єднання» або «Сповіщати про вхідні з'єднаннях» ( Головне вікно → Завдання → Завдання фаервола → Приховати порти).

Вибір режиму «Сповіщати про вхідні» знімає глобальну заборону вхідних з'єднань і покладає подальший контроль на правила для додатків. Однак безпечніше все ж дозволяти вхідні тільки на певні порти і / або з певних мереж, а решта блокувати. Так, на скріншоті наведено зразок глобальних правил з мінімальним дозволом вхідних з'єднань, необхідних тільки для відповідей на ping-запити з локальної мережі, Відкриття доступу з неї до файлів, бачення імен мережевого оточення і для роботи торрент-клієнта. Існують підходи і для.

Створення власних глобальних правил проводиться аналогічно, відрізняється лише відсутністю дії «Запитати».

Групи файлів, мережеві зони, набори портів і набори правил

Можна скоротити безліч однотипних операцій і домогтися більш наочного уявлення правил, якщо створювати свої групи файлів, мережеві зони, набори портів і свої набори правил.

Групи файлів формуються на вкладці Рейтинг файлів → Групи файлів, Це іменовані набори шляхів їх шаблонів з використанням групових символів * і? і змінних середовища. Наприклад, їх використання дозволяє створити правила для роботи і автообновления Flash-плеєра або Java, так як при цих процесах змінюються імена файлів і використовуються тимчасово створювані завантажувачі. Можна вказувати шаблони імен без використання груп файлів, однак групи переважні завдяки наочності, компактності, а також можливості призначати обмеження певного роду одночасно в різних компонентах захисту. Наприклад, можна завести групу «NoInternet», якій будуть одночасно заборонені безпосередні інтернет-з'єднання, DNS-запити, використання служби BITS, запуск браузера і доступ до його пам'яті.

На вкладці «Набори правил» можна побачити, які правила містяться в зумовлених політиках фаервола, а також змінити ці політики або створити власні. Надалі можна буде призначати ці політики додатків: через вкладку «Правила для додатків» або через оповіщення фаервола. Зазначу, що в оповіщенні будуть пропонуватися тільки ті політики, в яких задано однозначне дію для даної мережевої активності: дозвіл або заборона. Наприклад, якщо додаток спробує звернутися до веб-сервера на порт 80, то в оповіщенні не буде запропоновано політика « Поштовий клієнт», Але політики« Веб-браузер »,« FTP-клієнт »і ін. - будуть.

На вкладці «Набори портів» можна згрупувати будь-яку комбінацію портів в іменований набір, щоб потім використовувати його в правилах в якості порту відправлення або призначення. При створенні наборів можна комбінувати поодинокі порти, діапазони портів, а також їх інверсії.

Вкладка «Мережеві зони» має таку особливість: на ній можна не тільки групувати адреси в іменовані «зони» для їх подальшого використання в правилах (в якості адреси відправлення або призначення), але і задавати статус цих зон. Так, якщо створити зону, а потім додати її на вкладку «Заблоковані зони», то всі з'єднання з нею будуть блоковані, незалежно від правил. Крім того, мережеву зону можна відзначити статусом «Мережа загального доступу».

Порядок застосування правил фаєрвола

При виявленні мережевої активності спочатку перевіряється, чи належить віддалений адресу до будь-якої. Якщо належить, то з'єднання блокується. Якщо немає - починається розгляд глобальних правил.

Глобальні правила проглядаються зверху вниз. Якщо для запитуваної виду з'єднання першим виявляється правило з дією «блокувати», з'єднання забороняється. Якщо відповідного правила не знаходиться або першим виявляється дозволяє правило - починається розгляд правил для додатків.

Коли будь-яка програма намагається встановити з'єднання (дозволене глобальними правилами), список додатків і правил для них проглядається зверху вниз. При першому ж знайденому збігу (тобто коли зустрінеться дана програмаабо містить її група програм і запитуваний вид з'єднання) виконається дія, вказане в правилі: дозволити, блокуватиабо показати оповіщення(Якщо в налаштуванні включена опція «Не показувати сповіщення», то замість оповіщення виконається дія, вказане в цій опції: дозвіл або блокування).

Якщо в списку правил фаєрвола бракуватиме підходящого, то з'єднання буде автоматично дозволено в таких випадках:

- коли фаєрвол працює в «Режимі навчання» (в цьому випадку створиться дозволяє правило);

- коли включена опція «Не показувати сповіщення: Вирішувати запити»;

- коли фаєрвол працює в «безпечному режимі», відключена опція «Не показувати сповіщення», а програма є довіреною і виконується в реальному середовищі;

- коли фаєрвол працює в «безпечному режимі», програма є довіреною і виконується в реальному середовищі, а запитувана з'єднання виходить.

В інших випадках виникає оповіщення або, якщо включена опція «Не показувати сповіщення: Блокувати запити», з'єднання забороняється.

Зокрема, відзначу, що програми, що виконуються віртуально, контролюються фаєрволом незалежно від їх рейтингу. Тому, навіть якщо фаєрвол працює в «безпечному режимі», знадобиться створити дозволяють правила, щоб користуватися браузерами.

Можна помітити, що при «безпечному режимі» фаєрвол дещо нелогічно обробляє що входятьз'єднання довірених програм. Ймовірно, це баг.

Доступ до ресурсів локальної мережі

За замовчуванням в правилах фаервола відсутні дозволи на отримання інформації про мережевому оточенні, відкриття в локальній мережі загального доступу до файлів і т.п. Ці дозволи не потрібні, якщо мережа використовується тільки для доступу до інтернету.

Статус «довіреної мережі»

Дозволи для локальної мережі найпростіше створюються призначенням їй статусу «довіреної». Це можна зробити різними способами.

Якщо включена опція «Автоматично виявляти нові приватні мережі» на вкладці «Мережеві зони», то при підключенні до нової мережі виникає оповіщення, в якому потрібно вказати своє місцезнаходження. Статус «довіреної» призначається вибором варіантів «дому» або «на роботі». Це призведе до створення пари глобальних правил, які дозволяють будь-які вихідні і будь-які вхідні з'єднання з цією мережею, і пари аналогічних правил для процесу System ( «Система»). При виборі варіанту «в громадському місці» нові правила не створюються.

Якщо виявлення нових мереж відключено або мережі раніше був призначений статус «громадської», то слід відкрити вікно «Керування мережами» ( Головне вікно → Завдання → Завдання фаервола), Поставити галочку навпроти пункту «Довіряти мережі» і натиснути «Ok». Результат буде аналогічний попередньому.

Щоб назад повернути мережі нейтральний статус, найпростіше поставити галочку навпроти пункту «Блокувати мережу» у вікні «Керування мережами», а потім у вікні настройки відкрити вкладку Мережеві зони → Заблоковані зониі видалити дану мережу звідти.

Є баг: коли для активної мережі не створена мережева зона і фактично ця мережа обробляється як «громадська», то у вікні «Керування мережами» для даної мережі буде вказано статус «довіреної».

Увага! Якщо в такому вікні натиснути кнопку «Ok», то активна мережа дійсно стане «довіреної», тобто з'явиться відповідний запис в списку мережевих зон і створяться правила фаєрвола, що дозволяють з'єднання в цій мережі. Якщо довіру мережі не потрібно, то слід закривати вікно «Керування мережами» кнопкою «Скасувати».

Приклад дозволів для доступу до локальної мережі

Встановлювати довіру локальної мережі можна тільки в разі повної її безпеки. Тому рекомендується призначати мережі нейтральний статус ( «громадське місце»), включати, а потім додавати необхідні дозволи. Зазвичай для доступу до мережевих ресурсівнеобхідно, на додаток до наявних спочатку правилам, дозволити процесу System ( «Система») наступні вхідні з'єднання (скрізь «адреса відправлення» - локальна мережа):

- UDP-з'єднання з портом джерела 137 і портом призначення 137: щоб можна було звертатися до комп'ютерів по NetBIOS-імен;

- UDP-з'єднання з портом джерела 138 і портом призначення 138: щоб при цьому бачити мережеве оточення;

- TCP-з'єднання з портом призначення 445: для відкриття загального доступу до файлів.

Щоб при створенні правил вказати «System» в якості додатку, потрібно вибрати його із запущених процесів.

Всі ці дозволи необхідно продублювати в глобальних правилах. Також в них слід дозволити вхідні ICMPv4-з'єднання, що відправляються з локальної мережі з повідомленням «луна-запит»; це потрібно не тільки для відповіді на ping-запити, але і для відкриття загального доступу до файлів. Приклад набору глобальних правил.

особливості фаєрвола

Фаєрвол Comodo не контролює входять loopback-з'єднання (але контролює вихідні). Так, при використанні локального проксі досить дозволити тільки вихідні з'єднання в інтернет для проксі-сервера та вихідні в «localhost» для браузера (тоді як багато інших фаєрволи зажадали б ще дозволити вхідні з «localhost» для проксі-сервера).

Своєрідно влаштовано: якщо вказати в правилі в якості адреси доменне ім'я, То CIS знайде мінімальний і максимальний IP-адреси для цього імені, а потім все проміжні IP вважатиме належними йому ж.

Особливість версії CIS 10, яку можна назвати гідністю, - стала визначатися приналежність ICMP-трафіку різних додатків. Колишні версії CIS (а також, наприклад, Брандмауер Windows) сприймали цей трафік належить процесу System.

Контент-фільтр

Компонент «Контент-фільтр» обмежує доступ до веб-сайтів за їхніми адресами. Для визначення безпеки адрес використовуються оновлювані списки Comodo, також можна задавати списки розсилки. При спробі відкрити заборонений сайт користувач побачить сторінку з повідомленням про блокування, а також, в залежності від настройки, з пропозицією тимчасово ігнорувати заборону або занести даний сайт в виключення.

Категорії. Імпорт призначених для користувача списків

Списки адрес або їх (що використовують символи * і?) Називаються категоріями. Власні категорії Comodo - «Безпечні сайти», «Фішингові сайти» і «Шкідливі сайти». Вони оновлюються автоматично, їх неможливо переглянути або змінити. Решта категорії - доступні для зміни користувачем - задаються на вкладці «Контент-фільтр»> «Категорії». Спочатку там знаходиться категорія «Винятки», в неї потрапляють сайти, виключені з блокування через оповіщення в браузері.

Має сенс додати категорії зі списками шкідливих сайтів з інших джерел. Рекомендуються списки і Symantec WebSecurity. Для отримання останнього слід на сайті MalwarePatrol.

Щоб використовувати додатковий список, слід на вкладці «Категорії» через контекстне меню створити нову порожню категорію, а потім імпортувати список з файлу. При виборі файлу необхідно вказати формат списку, інакше контент-фільтр буде працювати некоректно ( типова помилкакористувачів).

Формат записів у категоріях контент-фільтра

Запис у вигляді шаблону охоплює адреси, цілком відповідні цим шаблоном. Наприклад, записи * .example.com відповідає адреса http://test.example.com, але не http://test.example.com/404 і не http://example.com.

Запис без символів підстановки ідентична шаблоном, отриманого додаванням в її кінці символу *. Наприклад, записи https://example.com і https: //example.com* ідентичні, їм відповідають адреси https://example.com, https://example.com/404 і https: //example..example .com. Таким чином, запис у вигляді доменного імені сайту охоплює також його каталоги, але не піддомени.

Позначенням протоколу HTTP в контент-фільтрі є відсутністьпротоколу. Наприклад, записи виду example.com сответствует адреса http://example.com, але не https://example.com. Записи виду example.com/* відповідає адреса http://example.com/404. Увага! Адреса http://example.com не відповідає записам http * example.com * і * / example.com *, тобто що містить хоча б частину вказівки протоколу.

Протокол HTTPS позначається явно або за допомогою шаблонів. Наприклад, записи https://example.com відповідають адреси https://example.com, https://example.com/404 і т.п. Записи * // example.com відповідає адреса https://example.com, але не http://example.com і не https://example.com/404.

Слід сказати, що блокування контент-фільтром HTTPS-сторінок відбувається без повідомлень і пропозицій скасувати заборону. Більш того, блокування HTTPS-сторінок може не працювати, залежно від використовуваного браузера.

Отже, припустимо, потрібно заблокувати сайт example.com одночасно для протоколів HTTP і HTTPS, з каталогами, але без піддоменів. Щоб зробити це найбільш «прицільно», внесемо в блокируемой категорію 4 записи:

- example.co?

- example.com/*

- https://example.co?

- https://example.com/*

(Використання знака? Замість будь-якої літери запобігає символу * до кінця рядка.)

Як варіант, можна обійтися єдиним записом виду * example.com *, але тоді будуть блокуватися не тільки необхідні адреси, а й https://www.example.com/404, https: //myexample..common.html.

Правила контент-фільтра

Кожне правило контент-фільтра містить список категорій, до яких воно застосовується, і список користувачів або їх груп із зазначенням їх обмежень. Інтерфейс зміни списку категорій очевидний.

Користувачі і їх групи додаються через контекстне меню в поле «Обмеження»: «Додати»> «Додатково ...»> «Типи об'єктів»> відзначити все> «Ok»> «Пошук»> вибрати потрібний запис> «Ok».

Зазвичай в якості користувача використовується група «Все». Якщо ж потрібно задати різні обмеження різним користувачам, слід обов'язково вказати обмеження для кожного з них. Інакше не виключено, що користувач, який не зазначений у правилі, отримає доступ до сайтів з перерахованих категорій навіть при наявності іншого забороняє правила.

Згідно, для Windows 8 і вище в кожному правилі до списку користувачів слід додавати запис «ВСЕ ПАКЕТИ ДОДАТКІВ» ( «ALL APPLICATION PACKAGES») з тими ж обмеженнями, що і у користувачів. Інакше блокування не буде працювати для Internet Explorer 11.

Для коректної роботи з винятками з блокування правило "Дозволені сайти» має перебувати вище правила «Заблоковані сайти».