Жарознижуючі засоби для дітей призначаються педіатром. Але бувають ситуації невідкладної допомоги за лихоманки, коли дитині потрібно дати ліки негайно. Тоді батьки беруть на себе відповідальність і застосовують жарознижувальні препарати. Що можна давати дітям грудного віку? Чим можна збити температуру у старших дітей? Які ліки найбезпечніші?

Анотація: У заключній лекції даються останні рекомендації щодо впровадження технічних засобівзахисту конфіденційної інформації, детально розглядаються характеристики та принципи роботи рішень InfoWatch

Програмні рішення InfoWatch

Метою даного курсу не є докладне знайомство з технічними подробицями роботи продуктів InfoWatch, тому розглянемо їх із боку технічного маркетингу. Продукти InfoWatch базуються на двох фундаментальних технологіях – контентній фільтрації та аудиті дій користувача або адміністратора на робочому місці. Також складовою комплексного рішення InfoWatch є сховище інформації, що залишила інформаційну систему та єдина консоль управління внутрішньою безпекою.

Контентна фільтрація каналів руху інформації

Основною відмінністю контентної фільтрації InfoWatch є використання морфологічного ядра. На відміну від традиційної сигнатурної фільтрації, технологія контентної фільтрації InfoWatch має дві переваги – нечутливість до елементарного кодування (заміни одних символів на інші) та вищу продуктивність. Оскільки ядро працює не зі словами, а з кореневими формами, вона автоматично відсікає коріння, яке містить змішані кодування. Також робота з корінням, яких у кожній мові налічується менше десяти тисяч, а не зі словоформами, яких у мовах близько мільйона, дозволяє показувати значні результати на досить непродуктивному обладнанні.

Аудит дій користувачів

Для моніторингу дій користувачів з документами на робочій станції InfoWatch пропонує кілька перехоплювачів в одному агенті на робочій станції – перехоплювачі файлових операцій, операцій друку, операцій усередині додатків, операцій із пристроями, що приєднуються.

Сховище інформації, що залишила інформаційну систему на всіх каналах.

Компанія InfoWatch пропонує сховище інформації, що залишила інформаційну систему. Документи, що пройшли по всіх каналах, що ведуть назовні системи - електронну пошту, Інтернет, друк та змінні носії, зберігаються в додатку *storage (до 2007 р. - модуль Traffic Monitor Storage Server) із зазначенням усіх атрибутів – ПІБ та посада користувача, його електронних проекцій (IP-адреси, облікового запису або поштової адреси), дати та часу здійснення операції, імені та атрибутів документів. Вся інформація доступна для аналізу, у тому числі контентного.

Супутні дії

Впровадження технічних засобів захисту конфіденційної інформації є малоефективними без використання інших методів, насамперед організаційних. Вище ми вже розглянули деякі з них. Тепер зупинимося докладніше інших необхідних діях.

Моделі поведінки порушників

Розгорнувши систему моніторингу дій із конфіденційною інформацією, крім нарощування функціоналу та аналітичних можливостей, можна розвиватися ще у двох напрямках. Перше – інтеграція систем захисту від внутрішніх та зовнішніх загроз. Інциденти останніх років показують, що існує розподіл ролей між внутрішніми та зовнішніми зловмисниками та об'єднання інформації із систем моніторингу зовнішніх та внутрішніх загроз дозволить виявляти факти таких комбінованих атак. Однією з точок дотику зовнішньої та внутрішньої безпеки є управління правами доступу, особливо у контексті симуляції виробничої необхідності для збільшення прав нелояльними працівниками та саботажниками. Будь-які заявки на отримання доступу до ресурсів, які не передбачені службовими обов'язками, повинні негайно включати механізм аудиту дій з цією інформацією. Ще безпечніше вирішити завдання, що раптом виникли, без відкриття доступу до ресурсів.

Наведемо приклад із життя. Системного адміністратора надійшла заявка від начальника відділу маркетингу на відкриття доступу до фінансової системи. Як обґрунтування заявки було прикладено завдання генерального директора на маркетингові дослідження процесів купівлі товарів, які виготовляє компанія. Оскільки фінансова система - один із найбільш охоронюваних ресурсів та дозвіл на доступ до неї дає генеральний директор, начальник відділу інформаційної безпекина заявці написав альтернативне рішення - доступу не давати, а вивантажити до спеціальної бази для аналізу знеособлені (без вказівки клієнтів) дані. У відповідь на заперечення головного маркетолога про те, що йому так працювати незручно, йому директором було поставлено питання "в лоб": "Навіщо тобі назви клієнтів – злити базу хочеш?" -після чого всі пішли працювати. Чи це була спроба організувати витік інформації, ми ніколи не дізнаємося, але що б це не було, корпоративна фінансова система була захищена.

Запобігання витоку на етапі підготовки

Інший напрямок розвитку системи моніторингу внутрішніх інцидентів з конфіденційною інформацією - побудова системи запобігання витоку. Алгоритм роботи такої системи той самий, що й у рішеннях щодо запобігання вторгненням. Спочатку будується модель порушника, нею формується "сигнатура порушення", тобто послідовність дій порушника. Якщо кілька дій користувача збіглися з сигнатурою порушення, прогнозується наступний крок користувача, якщо він збігається з сигнатурою - подається сигнал тривоги. Наприклад, був відкритий конфіденційний документ, частина його була виділена та скопійована до буфера, потім був створений новий документі до нього було скопійовано вміст буфера. Система передбачає: якщо далі новий документ буде збережено без мітки "конфіденційно" – це спроба викрадення. Ще не вставлено USB-накопичувач, не сформовано листа, а система інформує офіцера інформаційної безпеки, який приймає рішення - зупинити співробітника або простежити, куди піде інформація. До речі, моделі (в інших джерелах – "профілі") поведінки порушника можна використовувати, не лише збираючи інформацію з програмних агентів. Якщо аналізувати характер запитів до бази даних, можна виявити співробітника, який поруч послідовних запитів до базі намагається отримати конкретний зріз інформації. Необхідно тут же простежити, що він робить із цими запитами, чи зберігає їх, чи підключає змінні носії інформації тощо.

Організація зберігання інформації

Принципи анонімізації та шифрування даних - обов'язкова умова організації зберігання та обробки, а віддалений доступможна організувати за термінальним протоколом, не залишаючи на комп'ютері, з якого організується запит, жодної інформації.

Інтеграція із системами аутентифікації

Рано чи пізно замовнику доведеться використовувати систему моніторингу дій із конфіденційними документами для вирішення кадрових питань – наприклад, звільнення працівників на основі фактів, задокументованих цією системою або навіть судового переслідування осіб, які допустили витік. Проте все, що може дати система моніторингу – електронний ідентифікатор порушника – IP-адреса, обліковий запис, адреса електронної пошти та ін. Щоб законно звинуватити співробітника, потрібно прив'язати цей ідентифікатор до особи. Тут перед інтегратором відкривається новий ринок – використання систем аутентифікації – від найпростіших токенів до просунутої біометрії та RFID – ідентифікаторів.

У необхідності впроваджувати системи аудиту дій користувачів у організаціях будь-якого рівня переконують дослідження компаній, котрі займаються аналізом інформаційної безпеки.

Дослідження «Лабораторії Касперського», наприклад, показало: дві третини ІБ-інцидентів (67%) викликані, зокрема, діями погано поінформованих або неуважних співробітників. За даними дослідження ESET, 84% компаній недооцінюють ризики, зумовлені людським фактором.

Захист від загроз, пов'язаних із користувачем «зсередини», вимагає більших зусиль, ніж захист від зовнішніх загроз. Для протидії «шкідникам» ззовні, включаючи віруси та цільові атаки на мережу організації, достатньо запровадити відповідний програмний або програмно-апаратний комплекс. Щоб убезпечити організацію від внутрішнього зловмисника, потрібні серйозніші вкладення в інфраструктуру безпеки та проведення глибокого аналізу. Аналітична робота включає виділення типів загроз, найбільш критичних для бізнесу, а також складання «портретів порушників», тобто визначення, яких збитків може завдати користувач, виходячи зі своїх компетенцій та повноважень.

З аудитом дій користувачів нерозривно пов'язане не лише розуміння того, які саме «проломи» в системі інформаційної безпеки необхідно оперативно закрити, а й питання сталості бізнесу загалом. Компанії, налаштовані на безперервну діяльність, повинні враховувати, що з ускладненням та збільшенням процесів інформатизації та автоматизації бізнесу кількість внутрішніх загроз лише зростає.

Крім відстеження дій пересічного працівника потрібно проводити аудит операцій «суперкористувачів» - співробітників з привілейованими правами і, відповідно, ширшими можливостями випадково чи навмисно реалізувати загрозу витоку інформації. До таких користувачів відносяться системні адміністратори, адміністратори баз даних, розробники внутрішнього програмного забезпечення. Сюди можна додати і залучених IT-фахівців, і співробітників, відповідальних за ІБ.

Впровадження системи моніторингу дій користувачів у компанії дозволяє фіксувати та оперативно реагувати на активність працівників. Важливо: система аудиту повинна мати властивість всеосяжності. Це означає, що відомості про діяльність рядового співробітника, системного адміністратора або топ-менеджера потрібно аналізувати на рівні операційної системи, використання бізнес-додатків, на рівні мережевих пристроїв, звернень до баз даних, підключення зовнішніх носіїв тощо.

Сучасні системи комплексного аудиту дозволяють контролювати всі етапи дій користувачів від запуску до вимкнення ПК (термінального робочого місця). Щоправда, практично тотального контролю намагаються уникати. Якщо в журналах аудиту фіксувати всі операції, багаторазово зростає навантаження на інфраструктуру інформаційної системи організації: "висять" робочі станції, сервери та канали працюють під повним завантаженням. Параноя у питанні інформаційної безпеки може нашкодити бізнесу, значно уповільнивши робочі процеси.

Грамотний спеціаліст з інформаційної безпеки насамперед визначає:

- які дані у компанії є найбільш цінними, оскільки з ними буде пов'язана більшість внутрішніх загроз;

- хто і якому рівні може мати доступом до цінним даним, тобто окреслює коло потенційних порушників;

- наскільки поточні заходи захисту здатні протистояти навмисним та/або випадковим діям користувачів.

Наприклад, ІБ-фахівці з фінансового сектора вважають найбільш небезпечними загрози витоку платіжних даних та зловживання доступом. У промисловому та транспортному секторі найбільше побоюються витоків ноу-хау та нелояльної поведінки працівників. Подібні побоювання у ІТ-сфері та телекомунікаційному бізнесі, де найбільш критичні загрози витоку власних розробок, комерційної таємниці та платіжної інформації.

В якості найбільш ймовірних «типових» порушників АНАЛІТИКИ ВИДІЛЯЮТЬ:

- Топ-менеджмент: вибір очевидний - максимально широкі повноваження, доступ до найціннішої інформації. При цьому відповідальні за безпеку часто заплющують очі на порушення правил ІБ такими фігурами.

- Нелояльні працівники : для визначення ступеня лояльності ІБ-фахівцям компанії слід проводити аналітику дій окремого співробітника.

- Адміністратори: спеціалісти з привілейованим доступом та розширеними повноваженнями, які мають глибокі знання в ІТ-сфері, схильні до спокуси отримати несанкціонований доступ до важливої інформації;

- Співробітники підрядних організацій / аутсорсинг : як і адміністратори, експерти «ззовні», володіючи широкими знаннями, можуть реалізувати різні загрози, перебуваючи «всередині» інформаційної системи замовника.

Визначення найбільш значимої інформації та найімовірніших зловмисників допомагає побудувати систему не тотального, а вибіркового контролю користувачів. Це «розвантажує» інформаційну системута позбавляє ІБ-фахівців від надмірної роботи.

Крім вибіркового моніторингу значну роль у прискоренні роботи системи, підвищення якості аналізу та зниження навантаження на інфраструктуру відіграє архітектура систем аудиту. Сучасні системи аудиту дій користувачів мають розподілену структуру. На кінцевих робочих станціях та серверах встановлюються агенти-сенсори, які аналізують події певного типу та передають дані до центрів консолідації та зберігання. Системи аналізу зафіксованої інформації з закладених у систему параметрами знаходять у журналах аудиту факти підозрілої чи аномальної активності, яку можна відразу зарахувати до спроби реалізації небезпеки. Ці факти передаються до системи реагування, яка сповіщає адміністратора безпеки про порушення.

Якщо система аудиту здатна самостійно впоратися з порушенням (зазвичай у подібних комплексах ІБ передбачений сигнатурний спосіб реагування на загрозу), то порушення припиняється в автоматичному режимі, а всі необхідні відомості про порушника, його дії та об'єкт загрози потрапляють у спеціальну базу даних. Консоль адміністратора безпеки у такому разі повідомляє про знешкодження загрози.

Якщо системі не закладено способи автоматичного реагування на підозрілу активність, то вся інформація для нейтралізації загрози або аналізу її наслідків передається на консоль адміністратора ІБ до виконання операцій у ручному режимі.

У СИСТЕМІ МОНІТОРИНГУ БУДЬ-ЯКІЙ ОРГАНІЗАЦІЇ СЛІД НАЛАШТУВАТИ ОПЕРАЦІЇ:

Аудита використання робочих станцій, серверів, а також часу (по годинах та днях тижня) активності на них користувача. У такий спосіб встановлюється доцільність використання інформаційних ресурсів.

Іноді трапляються події, які вимагають від нас відповісти на запитання "хто це зробив?"Таке може відбуватися «рідко, але влучно», тому до відповіді питання слід готуватися заздалегідь.

Практично повсюдно існують проектні відділи, бухгалтерія, розробники та інші категорії працівників, які спільно працюють над групами документів, що зберігаються в загальнодоступній (Shared) папці на файловому сервері або на одній із робочих станцій. Може статися так, що хтось видалить важливий документ або директорію з цієї папки, внаслідок чого праця цілого колективу може бути втрачена. У такому разі, перед системним адміністраторомвиникає кілька запитань:

Коли та у скільки сталася проблема?

З якої найближчої до цього часу резервної копіїслід відновити дані?

Може, був системний збій, який може повторитися ще раз?

У Windows є система Аудиту,що дозволяє відстежувати та журналювати інформацію про те, коли, ким та за допомогою якої програми були видалені документи. За умовчанням, Аудит не задіяний - стеження саме собою вимагає певний відсоток потужності системи, а якщо записувати все підряд, то навантаження стане занадто великим. Тим більше, далеко не всі дії користувачів можуть нас цікавити, тому політики Аудиту дозволяють увімкнути відстеження лише тих подій, що для нас справді важливі.

Система Аудиту вбудована у всі Операційні системи MicrosoftWindowsNT: Windows XP/Vista/7, Windows Server 2000/2003/2008. На жаль, у системах серії Windows Home аудит захований глибоко, і його налаштовувати дуже складно.

Що потрібно налаштувати?

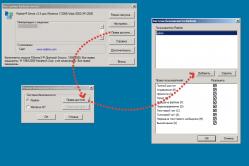

Щоб увімкнути аудит, зайдіть з правами адміністратора до комп'ютера, який надає доступ до загальних документів, та виконайте команду Start→Run→gpedit.msc. У розділі Computer Configuration розкрийте папку Windows Settings→ Security Settings→ Local Policies→ Audit Policies:

Двічі клацніть на політику Audit object access (Аудит доступу до об'єктів)та виберіть галочку Success. Цей параметр включає механізм стеження за успішним доступом до файлів та реєстру. Справді, адже нас цікавлять лише спроби видалення файлів або папок, що вдалися. Увімкніть Аудит лише на комп'ютерах, безпосередньо на яких зберігаються об'єкти, що відстежуються.

Простого включення політики Аудиту недостатньо, ми також повинні вказати, доступ до яких папок потрібно відстежувати. Зазвичай такими об'єктами є папки загальних документів, що розділяються, і папки з виробничими програмами або базами даних (бухгалтерія, склад тощо) - тобто, ресурси, з якими працюють кілька осіб.

Заздалегідь вгадати, хто саме видалити файл, неможливо, тому стеження і вказується за всіма (Everyone). Спроби видалення об'єктів, що відслідковуються, будь-яким користувачем будуть заноситись в журнал. Викличте властивості потрібної папки (якщо таких папок кілька, то всіх їх по черзі) та на закладці Security (Безпека) → Advanced (Додатково) → Auditing (Аудит)додайте стеження за суб'єктом Everyone (Всі),його успішними спробами доступу Delete (Видалення)і Delete Subfolders and Files (Видалення підкаталогів та файлів):

Подій може журналуватися досить багато, тому також слід відрегулювати розмір журналу Security(Безпека), в якому вони будуть записуватися. Для

цього виконайте команду Start→

Run→

eventvwr.

msc.

У вікні, викличте властивості журналу Security і вкажіть наступні параметри:

Maximum Log Size = 65536 KB(для робочих станцій) або 262144 KB(Для серверів)

Overwrite events as needed.

Насправді, ці цифри не є гарантовано точними, а підбираються досвідченим шляхом для кожного конкретного випадку.

Windows 2003/ XP)?

Натисніть Start→ Run→ eventvwr.msc Security (Безпека). View→ Filter

- Event Source:Security;

- Category: Object Access;

- Event Types: Success Audit;

- Event ID: 560;

Перегляньте список відфільтрованих подій, звертаючи увагу на такі поля всередині кожного запису:

- ObjectName. Назва шуканої папки або файлу;

- ImageFileName. Ім'я програми, за допомогою якої видалили файл;

- Accesses. Набір запитуваних прав.

Програма може вимагати у системи відразу кілька типів доступу - наприклад, Delete+ Synchronizeабо Delete+ Read_ Control. Важливим для нас є право Delete.

Отже, хто ж видалив документи (Windows 2008/ Vista)?

Натисніть Start→ Run→ eventvwr.mscта відкрийте для перегляду журнал Security (Безпека).Журнал може бути заповнений подіями, які прямого відношення до проблеми не мають. Клацнувши правою кнопкою по журналу Security, виберіть команду View→ Filterта відфільтруйте перегляд за такими критеріями:

- Event Source: Security;

- Category: Object Access;

- Event Types: Success Audit;

- Event ID: 4663;

Не поспішайте інтерпретувати всі видалення як зловмисні. Ця функція часто використовується при звичайній роботі програм - наприклад, виконуючи команду Save(Зберегти),програми пакету MicrosoftOfficeспочатку створюють новий тимчасовий файл, зберігають документ, після чого видаляють попередня версіяфайлу. Аналогічно, багато програм баз даних при запуску спочатку створюють тимчасовий файл блокувань (. lck), потім видаляють його при виході із програми.

Мені доводилося практично стикатися і зі зловмисними діями користувачів. Наприклад, конфліктний співробітник якоїсь компанії при звільненні з місця роботи вирішив знищити всі результати своєї праці, видаливши файли та папки, до яких він мав відношення. Події такого роду добре помітні – вони генерують десятки, сотні записів за секунду в журналі безпеки. Звичайно, відновлення документів з ShadowCopies (Тіньових Копій) або щодобово автоматично створюваного архіву не складає особливих труднощів, але при цьому я міг відповісти на запитання «Хто це зробив?» і «Коли це сталося?».

Для ведення аудиту доступу до файлів та папок у Windows Server 2008 R2, необхідно увімкнути функцію аудиту, а також вказати папки та файли, доступ до яких необхідно фіксувати. Після налаштування аудиту, журнал сервера містить інформацію про доступ та інші події на вибрані файли та папки. Варто зауважити, що аудит доступу до файлів та папок може вестись лише на томах із файловою системою NTFS.

Включаємо аудит на об'єкти файлової системи у Windows Server 2008 R2

Аудит доступу на файли та папки включається та вимикається за допомогою групових політик: доменний політик для домену Active Directory або локальних політик безпеки для серверів, що окремо стоять. Щоб увімкнути аудит на окремому сервері, необхідно відкрити консоль управління локальний політик Start ->AllPrograms ->AdministrativeTools ->LocalSecurityPolicy. У консолі локальної політики потрібно розгорнути дерево. LocalPolicies)та вибрати елемент AuditPolicy.

У правій панелі потрібно вибрати елемент AuditObjectAccessі в вікні вказати які типи подій доступу до файлів і папок потрібно фіксувати (успішний/невдалий доступ):

Після вибору необхідного налаштування потрібно натиснути Добре.

Вибір файлів та папок, доступ до яких фіксуватиметься

Після того, як активовано аудит доступу до файлів та папок, необхідно вибрати конкретні об'єкти файлової системиаудит доступу до яких буде вестися. Як і дозволи NTFS, налаштування аудиту за замовчуванням успадковуються на всі дочірні об'єкти (якщо не настроєно інакше). Так само, як при призначенні прав доступу на файли та папки, спадкування налаштувань аудиту може бути включене як для всіх, так і лише для вибраних об'єктів.

Щоб настроїти аудит для конкретної папки/файлу, необхідно клацнути по ньому правою кнопкою миші та вибрати пункт Властивості ( Properties). У вікні властивостей потрібно перейти на вкладку Безпека ( Security) та натиснути кнопку Advanced. У вікні розширених налаштувань безпеки ( AdvancedSecuritySettings) перейдемо на вкладку Аудит ( Auditing). Налаштування аудиту, природно, потребує прав адміністратора. На цьому етапі у вікні аудиту буде відображено список користувачів та груп, для яких включений аудит на цей ресурс:

Щоб додати користувачів або групи, доступ яких до даному об'єктубуде фіксуватися, необхідно натиснути кнопку Add…та вказати імена цих користувачів/груп (або вказати Everyone– для аудиту доступу для всіх користувачів):

Відразу після застосування даних налаштувань у системному журналі Security (знайти його можна в оснащенні Комп'ютерManagement -> Events Viewer), при кожному доступі до об'єктів, для яких увімкнено аудит, будуть з'являтися відповідні записи.

Альтернативно події можна переглянути та відфільтрувати за допомогою командлета PowerShell. Get-EventLogНаприклад, щоб вивести всі події з eventid 4660, виконаємо команду:

Get-EventLog security | ?($_.eventid -eq 4660)

Порада. На будь-які події в журналі Windows можна призначити певні дії, наприклад надсилання електронного листа або виконання скрипту. Як це налаштовується описано у статті:

UPD від 06.08.2012 (Дякую коментатора).

У Windows 2008/Windows 7 для керування аудитом з'явилася спеціальна утиліта auditpol. Повний списоктипів об'єктів, на які можна включити аудит, можна побачити за допомогою команди:

Auditpol /list /subcategory:*

Як ви бачите ці об'єкти поділені на 9 категорій:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

І кожна з них відповідно ділитися на підкатегорії. Наприклад, категорія аудиту Object Access включає підкатегорію File Systemі щоб увімкнути аудит для об'єктів файлової системи на комп'ютері виконаємо команду:

Auditpol /set /subcategory:"File System" /failure:enable /success:enable

Відключається він відповідно командою:

Auditpol /set /subcategory:"File System" /failure:disable /success:disable

Тобто. Якщо вимкнути аудит непотрібних підкатегорій, можна суттєво скоротити обсяг журналу та кількість непотрібних подій.

Після того, як активовано аудит доступу до файлів та папок, потрібно вказати конкретні об'єкти, які будемо контролювати (у властивостях файлів та папок). Майте на увазі, що налаштування аудиту успадковуються на всі дочірні об'єкти (якщо не вказано інше).