A gyermekek számára készült lázcsillapító szereket gyermekorvos írja fel. De vannak olyan helyzetek, amelyek nélkülözhetetlen segítséget nyújtanak a likhomantsi esetében, ha a gyermeknek hanyagul kell arcot adnia. Ezután az apák magukra veszik az újraélesztést és a lázcsillapító készítményeket. Mit szabad adni a ládás gyerekeknek? Hogyan lehet csökkenteni a hőmérsékletet idősebb gyermekeknél? Melyek a legbiztonságosabb arcok?

Kezelése az irracionális - az azonosítás, értékelés, osztályozás és a megoldások kiválasztása a viszály elfogadására. Az intelligencia kezelésének alapja és a hírszerzéssel kapcsolatos információk tárháza, amelyek közül az egyik a „Perspektíva Monitoring” hírszerzési rendszer.

Az a döntésünk, hogy ellenőrizzük a hírszerzéssel kapcsolatos információk megjelenését operációs rendszer(Windows, Linux / Unix alapú), irodai és alkalmazási szoftverek biztonsága, szoftver telepítés, információvédelem.

dzherela danih

Adatbázis szoftver A „perspektíva figyelés” automatikusan popovnyuєєє az előrehaladó dzhereltől:

- Biztonsági fenyegetések adatbankja (BDU BI) FSTEC Oroszország.

- National Vulnerability Database (NVD) NIST.

- Red Hat Bugzilla.

- Debian Security Bug Tracker.

- CentOS levelezőlista.

Ez egyben a legjobb módja annak, hogy automatizáljuk az inkonzisztenciabázisunk feltöltésének módszerét. Kifejlesztettünk egy weblapbejárót és egy strukturálatlan adatok elemzőjét, így naponta több mint száz különböző külföldi és orosz dzherelt elemezünk egymás után. kulcsszavak- csoportok a közösségi hálózatokban, blogokban, mikroblogokban, ZMI-ben, dedikált információs technológiákés az információbiztonság biztonsága. Amint az eszközök tudják, mi elégíti ki egy vicc elméjét, az elemző manuálisan átnézi az információt, és beírja az inkonzisztenciák adatbázisába.

Szoftverhibák ellenőrzése

A Vezérlőrendszer segítségével a kereskedők ellenőrizhetik szoftvereik harmadik féltől származó összetevőiben előforduló inkonzisztenciák jelenlétét és súlyosságát.

Például a Hewlett Packard Enterprise Secure Software Developer Life Cycle (SSDLC) modelljében a harmadik féltől származó könyvtárak vezérlése az egyik központi terület.

Rendszerünk észleli az inkonzisztenciák jelenlétét egy szoftvertermék párhuzamos verzióiban / buildjeiben.

Így csináld:

1. A kereskedő átadja nekünk a termékben megjelenő, harmadik féltől származó könyvtárak és összetevők listáját.

2. Ma áttekintjük:

b. A korábban megjelent örökbefogadási módszerek viszályt tártak fel.

3. A kiskereskedő értesítése, ami az adott példaképtől függően a furcsaság státuszának vagy pontozásának megváltoztatását jelenti. Ez azt jelenti, hogy ugyanannak a cégnek a kiskereskedőinek különböző csoportjai csak azon termék esetében veszik észre és javítják a kényeztetés státuszát, amelyen a bűzt feldolgozzák.

A Vezérlőrendszer riasztási gyakorisága meglehetősen jó, de ha az éberséget 7,5-nél nagyobb CVSS-pontszámmal észlelik, a kereskedők eltávolítják a riasztások tagadását.

Integráció a ViPNet TIAS-szal

A ViPNet Threat Intelligence Analytics rendszer szoftver- és hardverkomplexuma automatikusan észleli a számítógépes támadásokat, és észleli a különböző aljzatokban található talapzaton történt eseményeket. információ biztonság. A ViPNet TIAS fő forrása a ViPNet IDS, amely a bejövő és kimenő hálózati forgalmat elemzi az AM szabályok alapján a "Prospektív Monitoring" fejlesztésére. A tényleges aláírásokat az inkonzisztenciák kihasználásának észlelésére írják.

Ha a ViPNet TIAS ІB incidenst észlel, amely esetben az inkonzisztenciát kihasználták, akkor az inkonzisztenciával kapcsolatos összes releváns információ automatikusan bekerül az incidenskártyára, beleértve a negatív beáramlás kompenzálására használt módszereket is.

Az incidenskezelő rendszer segíti az IB incidensek kivizsgálását, információval látja el az elemzőket az információs infrastruktúra csomópontjaiban bekövetkezett kompromittálás és az incidens által okozott lehetséges károk mutatóiról.

Az információs rendszerek inkonzisztenciáinak meglétének nyomon követése

A vezérlőrendszer megváltoztatásának még egy forgatókönyve érthető – az újraellenőrzés a jobb érdekében.

A Zamovnik önhordó módszerekkel önképződik, vagy felosztjuk a csomópontra telepített fordítás szkriptjével (munkaállomás, szerver, DBMS, PAK SZI, mereveve birtoklása) Rendszer- és alkalmazásszoftver-biztonság és komponensek, az átvitel SMS-be történő átvitele és hívásfogadás az ingerlékenység megnyilvánulásával és az állapotukról szóló időszakos értesítésekkel.

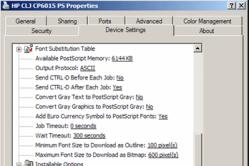

A rendszer specifikációi kiterjesztett szkennerekhez

- Nem befolyásolja a megfigyelő ügynökök csomópontokra történő telepítését.

- A Chi nem teremt kalandosságot a határon, maga a megoldásarchitektúra szilánkjai nem visznek át ügynököket és szkennelő szervereket.

- A chi nem kelt birtoklási vágyat, váltakozó komponensek szilánkjai jönnek létre rendszerparancsok vagy egy könnyű szkript a kimeneti kóddal.

- Beleértve a tájékoztatási kör lehetőségét. A "perspektíva figyelés" nem tud megbízhatóan felismerni semmit más személyek fizikai és logikai fejlődéséről, vagy az információs rendszer csomópontjának funkcionális felismeréséről. Az egyetlen információ, ami kitölti a kastély ellenőrzött kerületének határát, egy txt-fájl fordítással szoftver komponensek. Ezt a fájlt átírja vmist-be, és maga a helyettes írja be a SUU-ba.

- A robotrendszernél nincs szükségünk ferde rekordokra a vezérlő csomópontoknál. Az adatokat az egyetem adminisztrátora gyűjti a nevében.

- Biztonságos információcsere ViPNet VPN-en, IPsec-en vagy https-en keresztül.

A „Prospektív Monitoring” hírszerzési szolgáltatásához való csatlakozás segíti a vikonati vimog ANZ.1 helyettesének „Javítása, elemzése tájékoztatási rendszerés az oroszországi FSTEC 17. és 21. számú útmutatásainak azonnali elfogadása. Cégünk az oroszországi FSTEC engedélyese a műszaki zahist bizalmas információ.

változatosság

Minimális költség - 25 000 rubel folyónként 50 csatlakozás esetén a hub-rendszerhez, ha van szerződés a csatlakozásra

Indításkor intelligens szkennelés Az Avast program ellenőrzi a PC-n a közelgő típusú problémák jelenlétét, majd terjesztjük a megoldási lehetőségeket.

- vírusok: Fájlok, amelyek eltávolíthatják a rossz kódot, amely megzavarhatja a számítógép biztonságát és termelékenységét.

- a kiömlött szoftverben: A frissítést igénylő programok behatolóként használhatók a teljes rendszer eléréséhez.

- Böngészőbővítmények rossz hírnévvel: Az Ön tudta nélkül telepített böngészőbővítmények, amelyek hatással vannak a rendszer termelékenységére.

- érvénytelen jelszavak: Jelszavak, amelyeket az egynél alacsonyabb hozzáféréshez választottak oblіkovogo rekord az interneten, és könnyen feltörhető vagy feltörhető.

- Merezsev fenyegetés: A kerítés furcsaságai, amelyek esetleges támadásokhoz vezethetnek a kerítés és a router ellen.

- Problémák a termelékenységgel: Objektumok ( nem szükséges fájlokés kiegészítők, beállításokkal kapcsolatos problémák), hogyan lehet megváltoztatni a robot PC-t.

- ütköző víruskeresők: Az Avasttal együtt telepített víruskereső programok a számítógépre. jelen dekilkoh víruskereső programok javítja a számítógép teljesítményét és csökkenti a vírusfertőzés hatékonyságát.

jegyzet. Ezeknek a problémáknak a megoldásához, amelyek az intellektuális szkennelés során jelentkeznek, jó licencre lehet szükség. A nem szükséges típusú problémák azonosítása szerepelhet benne.

Megoldások azonosított problémákra

A szkennelési területre vonatkozó Zeleny zászlós azt mutatja, hogy nincs ezzel kapcsolatos probléma. A piros kereszt azt jelenti, hogy a vizsgálat egy vagy több problémát tárt fel.

Az azonosított problémákkal kapcsolatos konkrét információk megtekintéséhez kattintson az elemre mindent átírni. Az intellektuális szkennelés információkat jelenít meg a bőrproblémáról, és megmutatja, hogy az elemre kattintva hanyagul kijavítható. fajtalanság, Abo zrobiti tse pіznіshe, miután megnyomta Kihagyja az egész crocot.

jegyzet. A víruskereső naplók a vizsgálati előzmények között tekinthetők meg, a kijelöléssel lépjen a melyikhez Zakhist Antivirus.

Smart Scan beállítások kezelése

Az intelligens szkennelés beállításainak módosításához válassza a lehetőséget Testreszabott Zagalni Intelligens szkennelésÉs mondd meg nekem, ha látni szeretnéd a problémák feltámadt típusait, akkor az intellektuális szkennelést szeretnéd megjeleníteni.

- vírusok

- elavult szoftver

- overbudowy böngésző

- Merezsev fenyegetés

- Problémák a zavartsággal

- Problémák a termelékenységgel

- érvénytelen jelszavak

A zároláshoz minden típusú probléma beletartozik. Az éneklési probléma újbóli ellenőrzésének alkalmazásához, amikor szellemi szkennelést keres, kattintson a gombra beleértve sorrendben a probléma típusával, Tiltva.

kattintson foltozás rendelj írással Víruskeresés, A szkennelési beállítások módosítása.

Lebontva az adott órában nagyszámúіnstrumentalnyh zasobіv, priznachenih avtomatizatsії poshuk vrazlivost programokhoz. Ezek a cikkek az általuk tett tetteket tekintik át.

Belépés

Statikus kódelemzés - a szoftverbiztonság elemzése, amelyet a program külső kódján hajtanak végre, és a program valódi nyomon követése nélkül valósítják meg.

A szoftverbiztonság gyakran megbosszulja a különféle furcsaságokat a programkódok elnézésével. A programok fejlesztése során megengedett elnézések bizonyos helyzetekben a programok összeomlását, illetve a programok normál működését is megzavarják: ilyenkor gyakran az adatok megváltoztatását, karbantartását hibáztatják, a program leáll, vagy rendszer be van kapcsolva. Az inkonzisztenciák nagyobb száma az adatok hibás feldolgozásával, a hívások elhangzásával, illetve az újraellenőrzésük élességének hiányával függ össze.

A helytelenség megnyilvánulására különféle műszeres eszközök állnak rendelkezésre, például statikus analizátorok kilépési kód programokat, visszatekintve a cikkben hivatkozottakra.

Zakhistu viszály osztályozása

Ha a megfelelő robotprogram minden lehetséges bemeneti adatnál meghiúsul, akkor meg fog megjelenhetünk tehát a viszályok címei zahistu (biztonsági sebezhetőség). Az okosság oda vezethet, hogy egy-egy program nyerhet az egész rendszer egészének határainak felosztására.

A zahistu inkonzisztenciáinak besorolása a parlagon belül programbocsánat formájában:

- Puffer túlcsordulás. Tsya inkonzisztencia vinikaє keresztül vіdsutnіst ellenőrzése alatt a tömb kimenetét a memóriában a program órájában. Ha túl korán írnak át egy nagy adatcsomagot, akkor a memória harmadik féltől származó elemei helyett a határolt terület puffere íródik át, és összeomlik és vészkilépés történik a programokból. A folyamatmemóriában a pufferbővítés bizonyos időszaka után a puffertúlcsordulás szétválik a veremen (verem puffer túlcsordulás), a puffer túlcsordulás (heap puffer túlcsordulás) és a statikus adatterületeken (bss puffer túlcsordulás).

- A szennyezett beviteli sebezhetőség. A "zip-bemenet" furcsaságai a bemeneteken róhatók fel, ha kellő kontroll nélkül nyers adat a bemenet, akkor azt átadják valamilyen hívható film értelmezőjének (mondjuk a Unix shell vagy SQL). Mindenesetre a koristuvach a bemeneti adatokat olyan rangba tudja helyezni, hogy az interpreter indításai rossz parancsot hívjanak le, mintha a szerzők egy másik programba helyeznék át.

- Elnézést a formátum karakterláncokért (formátumkarakterlánc-sebezhetőség). dán típus inkonzisztencia zahistu є a furcsaság alosztálya "zipsovannogo bevezetés". Vіn vinikaє az ellenőrzés hiánya révén parametrіv amikor vikoristanny funkciók a formátum bemeneti-megjelenítési printf, fprintf, scanf, stb szabványos filmkönyvtár Cі. Ezek a függvények paraméterként elfogadnak egy karakterláncot, amely beállítja a függvény soron következő argumentumainak bemeneti formátumát vagy kimenetét. Ha a koristuvach maga állíthatja be a formázás típusát, akkor ez a sorformázási funkciók közeli blokkolása miatt okolható.

- A zűrzavar, mint a szinkronizáció (versenykörülmények) megbocsátásának öröksége. A gazdag feladatokkal kapcsolatos problémák a "versenytábor" nevű szituációhoz vezetnek: olyan program, amely nem engedélyezett gazdag feladatkörnyezetben való megtekintésre, azt például robotfájlokkal lehet legyőzni, másik programot nem lehet módosítani. Utógondolatként a gonosztevő, ugyanakkor podmіnyaє vmіst tsikh működő fájlokat, rákényszerítheti a vikonnannya sevnyh diy programjait.

Zvichayno, krіm rehabilitált іsnuyutі іnshі klasi viszály zakhistu.

A legfontosabb elemzők áttekintése

A zakhist viszályának a programokban való megnyilvánulásához telepítse a következő műszeres eszközöket:

- Dinamikus hibakeresők. Eszközök, amelyek lehetővé teszik, hogy virobljatnya nagodzhennya programok a folyamat és її vykonannya.

- Statikus elemzők (statikus hibakeresők). Az eszközök, mint a győztes információ, a program statikus elemzése során halmozódtak fel.

A statikus analizátorok jelzik azokat a hónapokat a programban, amelyekben elnézést lehet találni. A kódnak ezek a feltételezett töredékei, mint bosszú a megbocsátásért, biztonságosnak tűnnek.

Ebben a cikkben kérjük, tekintse meg az alapvető statikus analizátorok matricáit. Nézzük meg a beszámolót a bőrről tőlük.

A probléma legjobb módja az, hogy a vállalat felelőssége, hogy gyorsan reagáljon, ha a program nem következetes. Tse vymagaє, schob hozzáadott kiegészítéseket, Alkatrészek és javítások további automatizálási eszközökhöz és szabványos eszközökhöz. Іsnuyu zusillya a szoftvercímkék szabványosításáról (19770-2), amelyek XML-fájlok, amelyek kiegészítéssel, komponenssel és/vagy javítással vannak beágyazva, ha azonosítják a telepített szoftvert, illetve komponens vagy javítás esetén valamilyen kiegészítést egy büdös részből. A címkék hiteles információkat szolgáltathatnak a nézetről, a verzióinformációkról, a fájlok listájáról a fájlnévvel, a fájl biztonságos hash-éről és az átméretezésről, amelyek segítségével ellenőrizhető, hogy a bővítmény telepítve van-e a rendszerben, és hogy nincs-e más fájl harmadik fél hozzáadta. A számok alá vannak írva digitális aláírás látnok.

Intelligencia birtokában az informatikai márkák kifejleszthetik vagyonkezelési szoftvereiket a rendszerek hanyag megjelenítésére különböző szoftvermegoldásokkal, illetve apró alkatrészeket fejleszthetnek a rendszerek frissítéséhez. A címkék lehetnek egy javítás részei vagy frissíthetők, amelyek módosításával ellenőrizhető, hogy a javítás telepítve van-e. Egy ilyen porcelán, іt-vіddіli esetleg vicarotovati ugyanazért az erőforrásért, Yak National Dance Done Done Nistosity NIST, Yak Square Governance, Scho, Yak Tіlki Misitly, Buda, Kompanіyu in NVD, IT-Vіddіl Zh Mozhetі ig.

Az első olyan vállalatcsoport, amely a TagVault.org (www.tagvault.org) nevű non-profit szervezeten keresztül dolgozik az IEEE / ISTO nevű non-profit szervezeten keresztül, az Egyesült Államok megbízásából, az ISO 19770-2 szabvány megvalósítása alapján, hogy lehetővé tegye az automatizálás ezen szintjét. Egy bizonyos időpontban az ezt a megvalósítást jelző címkék minden másnál jobban kötelező érvényűek lesznek az Egyesült Államok kormányának eladott szoftverekre a következő néhány évben.

Ez így van, jó gyakorlat, hogy nem publikál azokról a programokról és a szoftverek konkrét verzióiról, amelyeket megnyer, de lehet folyékonyan is, ahogy korábban elhangzott. Szeretné átgondolni, hogy pontos, naprakész szoftverleltárral rendelkezik-e, amelyet rendszeresen frissítenek a különböző inkonzisztenciák listájával, például az NVID és az NVD, és hogy az IT-widddek különböző szoftvereket használhatnak a fenyegetések, behatolás, víruskereső és egyéb módszerek a középső blokkolására, legalább kényelmesebb lesz a közepét veszélyeztetni, és még / ha ez megtörténik, akkor háromszor nem jelenik meg.