A gyermekek számára készült lázcsillapító szereket gyermekorvos írja fel. De vannak olyan helyzetek, amelyek nélkülözhetetlen segítséget nyújtanak láz esetén, ha a gyermeknek hanyagul kell arcot adnia. Ezután az apák magukra vállalják az újraélesztést és abbahagyják a lázcsillapító készítményeket. Mit lehet adni a csecsemőknek? Hogyan lehet csökkenteni a hőmérsékletet idősebb gyermekeknél? Melyek a legbiztonságosabb arcok?

Egyes esetekben az ellentmondások igazolását egy másik kampány megszervezésének költsége motiválja, ami csökkenti annak kockázatát, hogy a szoftverkódban szabotázs típusú hibák jelenjenek meg.

Az ütközéseket azután jelentik be, hogy harmadik féltől származó összetevőket adnak a szoftverraktárhoz, akár szabad kódban (nyílt forráskódú). Valaki más kódját gyakran „mint є” törik fel valódi elemzés és biztonsági tesztelés nélkül.

Ne kapcsolja ki és be a programozók-bennfentesek csapatának jelenlétét, mert lehetséges a készülő termék, további nem dokumentált funkciók vagy elemek behozatala.

A programok ingerlékenységének osztályozása

A viszályt a tervezés és az írás szakaszában felrótt kegyelmekért okolják programkód.

Az ugar a megjelenés szakaszában, a probléma megjelenését a tervezés, a megvalósítás és a változtatás volatilitása osztja fel.

- A tervezés során engedélyezett kegyelmek könnyebben láthatók és használhatók. Ár - az algoritmusok pontatlanságai, könyvjelzők, kényelmetlenségek a különböző modulok és protokollok közötti interfészben a hardverrésszel való interakcióban, a nem optimális technológiák bevezetése. Ї іsuongennya є SUMPITY LABORY PROJECT, MAJD NORMA AS SHO WONY MOURSE ELŐADHATJA VIPADKOV NORMATÁLÁSÁBAN - BÍRSÁGBAN, A JÁTSZOTT KERÜLETBEN DESHOOL DIATING A DATING OF S DIATING OF DATING, CH DIATING OF DATING, SPOPTHOEEZHER AZ AZ A DIATINGІІ RELAGE EKRAN.

- A megvalósítás következetlensége a programok írásának vagy a biztonsági algoritmusok megvalósításának szakaszában derül ki. Tse - a felsorolási folyamat helytelen megszervezése, szintaktikai és logikai hibák. Ha fennáll a kockázat, az a puffer átírását okozza, vagy másfajta hibát hibáztatnak. A Їhnє megnyilvánulása sok időt vesz igénybe, és a gépi kód éneklő sorainak korrekciójának átvitelének felszámolása.

- A hardverrész és a PZ konfigurációjával kapcsolatos elnézést gyakrabban hallani. Ezen okok kiterjesztésével hiányzik a kutatás és a megfelelő munkavégzéshez szükséges tesztek elérhetősége további funkciókat. A kategória szintjéig túl egyszerű jelszavakat és felülírásokat is hozzáadhat anélkül, hogy megváltoztatná a rekord megjelenését a promócióhoz.

A statisztikák szerint különösen gyakran az ingadozás mutatkozik a népszerű és széles körű termékekben - padló és mobil. operációs rendszer, böngészők.

Riziki vikoristannya különböző programokon

A legtöbb sallangot ismerő programok minden számítógépre telepítve vannak. A cyber-rosszindulatú emberek oldaláról van közvetlen zatsіkavlenіst kérésére hasonló vizek és írt nekik.

A szilánkok az inkonzisztencia megnyilvánulásának pillanatától a javítás (javítás) közzétételéig sok időt vesz igénybe, hogy elkészüljenek, kicsi az esély a fertőzésre számítógépes rendszerek a programkód biztonságának megsértésén keresztül. Ha igen, akkor elég egyszer megnyitni például egy shkidlivy PDF-fájlt egy exploittal, ami után a támadók megtagadják az adatokhoz való hozzáférést.

A fertőzés a nap többi részében a következő algoritmus szerint történik:

- Koristuvach otrimuє szerint email adathalász lista olyan forrásból, amely önbizalmat kelt.

- A lapon van egy fájl exploittal.

- Ha megpróbál megnyitni egy fájlt, akkor számítógépét vírus, trójai (kódoló) vagy más rosszindulatú program fertőzi meg.

- A kiberzárak korlátozzák az illetéktelen hozzáférést a rendszerhez.

- Értékes adatok ellopása várható.

Különböző cégek (Kaspersky Lab, Positive Technologies) által végzett tanulmányok azt mutatják, hogy praktikus is, beleértve a vírusirtókat is. Ezért a telepítés lehetősége szoftver termék A különböző fokú kritikusság megbosszulására a templom íve.

A PZ-ben a szünetek számának minimalizálása érdekében el kell nyerni az SDL-t (Security Development Lifecycle, safe life cycle of development). Az SDL technológia csökkenti a programokban előforduló hibák számát azok létrehozásának és támogatásának minden szakaszában. Tehát a tervezés órája alatt szoftver fahіvtsі s ІB és programok modellezik a kiberfenyegetéseket a különböző területek keresésének módszerével. A programozás során a folyamat bekapcsol automatikus foglalás, ami ismét a potenciális wadira emlékeztet. A Rozrobniknak jelentősen korlátozniuk kell a kihagyhatatlan coristuvachák számára elérhető funkciókat, ami megváltoztatja a támadás felszínét.

Annak érdekében, hogy minimálisra csökkentsék a viszályok és az összetűzések előfordulását, be kell tartani a szabályokat:

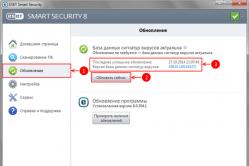

- Gyorsan telepítse a kiskereskedők által kiadott javításokat (javításokat) a kiegészítőkhöz, vagy (ami még ennél is fontosabb) engedélyezze automatikus üzemmód frissítés.

- Lehetőleg ne telepítsünk összegző programokat, amelyek minősége megfelelő technikai támogatás hívja fel a kérdést.

- Vykoristovuvaty speciális szkennerek viszályok vagy speciális funkciók anti-vírus termékek, mivel lehetővé teszik, hogy bocsánatot a biztonság és a szoftver biztonság frissítése.

Lebontva az adott órában nagyszámúіnstrumentalnyh zasobіv, priznachenih avtomatizatsії poshuk vrazlivost programokhoz. Ezekben a cikkekben az általuk tett tetteket tekintjük át.

Belépés

Statikus kódelemzés - a szoftverbiztonság elemzése, amelyet a program külső kódján hajtanak végre, és a program utáni gépelés nélkül hajtanak végre.

A szoftverbiztonság gyakran megbosszulja a különféle következetlenségeket a programkódok elnézésével. A megbocsátás, a programok bővítésének engedményezése bizonyos helyzetekben a programok összeomlását idézi elő, ezért a programok normál működése megzavarodik: gyakran az adatok megváltoztatását, karbantartását, a program hibáját és a rendszert okolják. A nagyobb számú civakodás összefügg a hibás adatfeldolgozással, a hívások visszafogásával, ami nem elegendő az újraellenőrzés megítéléséhez.

A helytelenség megnyilvánulására különféle műszeres eszközök állnak rendelkezésre, például statikus analizátorok. kilépési kód programokat, körülnézve ezekben a statisztikákban.

A viszály zakhistu osztályozása

Ha a megfelelő robotprogram minden lehetséges bemeneti adatnál meghiúsul, akkor meg fog hatalmas megjelenés a viszályról zakhistu (biztonsági sebezhetőség). Vrazlivіst zakhistu lehet hozni arra a pontra, ahol egy program vikoristovuvatisya a podlannya zahistu zahistu az egész rendszer egészét.

A zahistu viszály besorolása a program kegyelmének megfelelően:

- Puffer túlcsordulás. Tsya inkonzisztencia vinikaє keresztül vіdsutnіst ellenőrzése alatt a kilépés között a tömb a memóriában az óra nézi a programot. Ha egy nagy adatcsomagot felülír a szegélyezett rozmіru puffere, akkor a harmadik féltől származó memória helyett a rendszer felülírja, és összeomlik és vészkijárat következik a programból. Idővel a folyamatmemóriában a pufferbővítés verem puffer túlcsordulásra (verem puffer túlcsordulás), puffer túlcsordulásra (halom puffer túlcsordulás) és statikus adatterületre (bss puffer túlcsordulás) oszlik.

- A szennyezett beviteli sebezhetőség. A "zip-bemenet" inkonzisztenciája a bemeneteken róható fel, ha a gyorsírással bevitt adatokat kellő kontroll nélkül továbbítják az aktuális című film értelmezőjéhez (Unix shell vagy SQL meghívása). A koristuvach mindenesetre be tudja állítani a bemeneti adatokat úgy, hogy a launch interpreter rossz parancsot hívjon le, mivel a különböző programok szerzői átmentek.

- Elnézést a formátum karakterláncokért (formátumkarakterlánc-sebezhetőség). Tsey típusú furcsaság zahistu є a furcsaság "zipsovannogo bevezetés" alosztálya. Vіn vinikaє a paraméterіv ellenőrzésének hiánya miatt, amikor a vikoristanny függvények formátuma bemenet-kimenet printf, fprintf, scanf és így tovább, a szabványos filmkönyvtár Cі. Ezek a függvények egy karakterlánc egyik paramétereként fogadják el, amely beállítja a függvény soron következő argumentumainak beviteli vagy megjelenítési formátumát. Ha beállíthatja a formázás típusát, akkor ez az inkonzisztencia a sorformázási funkciók közeli blokkolásának tudható be.

- A különbség olyan, mint a szinkronizálás (versenyfeltételek) megbocsátásának öröksége. A gazdag feladatokkal járó problémák a "versenytábor" nevű szituációhoz vezetnek: egy program, amely nincs védett a gazdag feladatokkal rendelkező médiumtól, megfontolhatja, hogy például egy órányi munkával és fájlokkal megnyerve nem lehet másikat megváltoztatni. program. Mint egy naslіdok, egy gonosztevő, aki ugyanakkor pіdmіnyає vmіst tsikh működő fájlokat is előírhat vikonnannya sevnyh diy programokat.

Zvichayno, krіm rehabilitált, іsnuyutі іnshі klasi viszály zakhistu.

A legfontosabb elemzők áttekintése

A programokban a viszályok megnyilvánulásához a következő műszeres eszközöket kell telepíteni:

- Dinamikus adók. Eszközök, amelyek lehetővé teszik a programok beállítását a vikonannya folyamatában.

- Statikus analizátorok (statikus analizátorok). Az eszközök, mint a győztes információk, felhalmozódtak a program egy órás statikus elemzéséhez.

A statikus elemzők jelzik a program azon hónapjait, amelyekben elnézést kérhetnek. Ezek a feltételezett kódrészletek bosszút állhatnak a bocsánatért, így teljesen biztonságosnak tűnnek.

Ennél az állapotnál meg kell nézni számos statikus analizátort. Nézzük meg a skinekről szóló beszámolót tőlük.

A viszály gondozása – a viszály azonosítása, értékelése, osztályozása és megoldásának kiválasztása a viszály elfogadására. A konfliktuskezelés alapja és a konfliktussal kapcsolatos információk tárháza, ezek egyike a „Perspektíva Monitoring” konfliktuskezelő rendszer.

Megoldásunk a konfliktusokkal kapcsolatos információk megjelenésének szabályozására operációs rendszerekben (Windows, Linux/Unix alapú), irodai és alkalmazási szoftverek biztonsága, szoftvervezérlés, információvédelem.

Jerela danih

A „Prospective Monitoring” szoftver Befolyáskezelő Rendszerének adatbázisa automatikusan feltöltődik az alábbi portokról:

- Adatbiztonsági fenyegetések bankja (BDU BI) FSTEC Oroszország.

- National Vulnerability Database (NVD) NIST.

- Red Hat Bugzilla.

- Debian Security Bug Tracker.

- CentOS levelezőlista.

Ez a legjobb módja annak, hogy automatizáljuk a quibble-bázisunk javításának módszerét. Kifejlesztettünk egy webrobotot és egy strukturálatlan adatok elemzőjét, mintha ma több mint száz különböző külföldi és orosz dzherelt elemeznénk egymás után. kulcsszavak- csoportok a közösségi hálózatokban, blogokban, mikroblogokban, ZMI-ben, dedikált információs technológiák hogy az információbiztonság biztonsága. Amennyire az eszközök tudják, hogy elmondanak egy viccet, az elemző manuálisan ellenőrzi az információt, és beírja az inkonzisztenciák alapjába.

Szoftveres bosszúság ellenőrzése

A tartalomkezelő rendszer segítségével a kereskedők ellenőrizhetik szoftvereik harmadik féltől származó összetevőiben előforduló sérülések előfordulását és előfordulását.

Például a Hewlett Packard Enterprise Secure Software Developer Life Cycle (SSDLC) modellje egyik központi funkciójaként vezérli a harmadik féltől származó könyvtárakat.

Rendszerünk észleli az inkonzisztenciák jelenlétét ugyanazon szoftvertermék párhuzamos verzióiban/felépítéseiben.

Így csináld:

1. A kereskedő átadja nekünk a termékben található, harmadik féltől származó könyvtárak és összetevők listáját.

2. Ma áttekintjük:

b. chi z'feltűntek az örökbefogadási módszerek a csipkelődések megnyilvánulása előtt.

3. A kiskereskedő szponzorálása, így a státusz vagy a furcsaság pontozása az adott példaképtől függően. Ez azt jelenti, hogy egyazon vállalaton belüli kiskereskedők különböző csoportjai különbséget tesznek a riasztások között, és csak azon termék esetében csökkentik az inkonzisztenciák státuszát, amelyen a bűz hat.

A Control System értesítési gyakorisága a volatilitásról meglehetősen jó, de ha a CVSS-pontszám 7,5-nél nagyobb, akkor a kereskedők eltávolítják az üzenet rosszindulatát.

Integráció a ViPNet TIAS-szal

A ViPNet Threat Intelligence Analytics rendszer szoftver- és hardverkomplexuma automatikusan észleli a számítógépes támadásokat és észleli az incidenseket a különböző dzherel podiya támadók alapján. információ biztonság. A ViPNet TIAS fő forrása a ViPNet IDS, amely elemzi a bejövő és kimenő hálózati forgalmat az AM szabályok alapján a "Prospektív figyelés" fejlesztésére. A tényleges aláírásokat az inkonzisztenciák kihasználásának észlelésére írják.

Ha a ViPNet TIAS IB incidenst észlel, amely esetben a beáramlást kihasználták, akkor az SCS eseménykártyája automatikusan megadja az inkonzisztenciával kapcsolatos összes információt, beleértve a negatív beáramlás kompenzálására szolgáló módszereket is.

Az incidenskezelő rendszer segíti az IB-incidensek kivizsgálását, információval látja el az elemzőket az incidens által okozott kompromittálásra és az információs infrastruktúra esetleges károsodására utaló indikátorokról.

Az információs rendszerek inkonzisztenciáinak meglétének nyomon követése

A konfliktus irányítási rendszerének változásának további forgatókönyve a jobb oldali újraellenőrzés.

A Zamovnik önhordó módszerekkel önképződik, vagy felosztjuk a csomópontra telepített fordítás szkriptjével (munkaállomás, szerver, DBMS, PAK SZI, mereveve birtoklása) rendszer- és alkalmazásszoftver-összetevők, amelyek továbbítják az átvitelt az SMS-be, és értesítést kapnak az ingerlékenység megnyilvánulásáról, valamint időszakos értesítéseket az állapotukról.

Vidminnosti rendszer a különlegességek kiterjesztett szkennereihez:

- Nem szükséges megfigyelő ügynökök telepítése a csomópontokhoz.

- Ne hozzon létre trendet a határon, magának a megoldásnak az architektúrájának töredékeit nem továbbítják a szkennelés ügynökei és szerverei.

- Nem keltek birtoklási vágyat, váltakozó összetevők szilánkjai keletkeznek rendszerparancsok vagy egy könnyű szkriptet a kimeneti kódból.

- Beleértve a tájékoztatási kör lehetőségét. A "perspektíva figyelés" nem tud megbízhatóan azonosítani semmit sem a csomópont fizikai és logikai fejlődéséről, sem funkcionális felismeréséről az információs rendszerben. A vár ellenőrzött kerülete között csak egy txt-fájl töltődik be az átvitelből szoftver komponensek. Az egész fájl pereveryaetsya az utrimannya hogy zavantazhuetsya a SUU a helyettes maga.

- A robotrendszerhez nincs szükségünk ferde rekordokra a vezérlő csomópontoknál. Az adatokat az egyetem adminisztrátora gyűjti a név szerint.

- Biztonságos információcsere a ViPNet VPN, IPsec vagy https segítségével.

A Perspective Monitoring szolgáltatáshoz való csatlakozás a viszály kezeléséhez segít az ANZ.1 vikonati vimog helyettesének tájékoztatási rendszer hogy az obfuszkáció újításait azonnal átvegye „FSTEC of Russia mandátum 17. és 21. Cégünk az orosz FSTEC tevékenységi engedélyese műszaki zahist bizalmas információ.

Vartist

Minimális költség - 25 000 rubel folyónként, 50 csatlakozás esetén a rendszerhez

A probléma legjobb módja az, hogy a vállalat felelőssége, hogy gyorsan reagáljon, ha a program nem következetes. Tse vymagaє, schob telepített programokat, alkatrészek és javítások további automatizálási és szabványos eszközökhöz. Іsnuyut galuzeví zusillya zі standardzatsії szoftvercímkék (19770-2), amelyek XML fájlok, amelyek kiegészítéssel, komponenssel és/vagy javítással vannak beágyazva, azaz azonosítják a telepített szoftvert, valamint egy komponens vagy javítás részét, mint egy kiegészítés, részben büdös. A címkék hiteles információkat adnak a nézetről, a verzióinformációkról, a fájlnévben található fájlok listájáról, a fájl biztonságos hash-éről és a bővítésről, amelyek segítségével ellenőrizhető, hogy a program telepítve van-e a rendszeren, és hogy a két a fájlokat harmadik felek nem érintik. A számok alá vannak írva digitális aláírás látnok.

Ha tisztában van a különbséggel, az IT-projektek saját vagyonkezelési szoftvert nyerhetnek a különböző szoftverbiztonsági rendszerek hanyag megjelenítése miatt, és megszokhatják a rendszerek frissítését. A címkék lehetnek egy javítás részei vagy frissíthetők, amelyek módosíthatók, hogy megfordítsák a javítást. Ilyen például a Vikrotovati so-vіddіli, Yak National Domain of Dones NIST NIST, Yak Square Governance, ICA ICTUMENTS Assets, so Scho, Yak Tіlki Misitious Budge, Kompanіyu az NVD-ben, IT-Vіddіl Mozhe Nygiati Novі Porі eddig.

Van egy vállalatcsoport, amely az IEEE/ISTO nevű, TagVault.org (www.tagvault.org) nevű non-profit szervezeten keresztül dolgozik az ISO 19770-2 szabvány megvalósítására vonatkozó amerikai szabvány szerint, hogy lehetővé tegye az automatizálás ezen szintjét. . Amíg a megvalósításukat bizonyító mit ts címkék mindenre jobbak, a közeljövőben valamikor kötelező érvényűek lesznek az amerikai kormánynak eladott szoftverekre.

Ehhez a vreshti-resht, garnoy gyakorlat nem publikáció azokról a yakі programokról, amelyek a vicoristovuєte szoftver konkrét verzióit írják le, de ez nehezebb lehet, ahogy korábban tervezték. Szeretné átgondolni, hogy pontos, aktuális szoftverleltárral rendelkezik-e, amelyet rendszeresen frissítenek az inkonzisztenciák listájáról, például NVID és NVD, és hogy az IT-Viddil elhanyagolható adatokban élhet a javításhoz, a víruskeresők és egyéb a középső blokkolási módszereket, fogadd el, kényelmesebb lesz kompromittálni a középpontodat, és ha / ha megtörténik, akkor nem derül ki egy háromszoros óra.

Indításkor intelligens szkennelés Az Avast program ellenőrzi a számítógépen, hogy vannak-e ilyen típusú problémák, majd javaslatokat teszünk ezek megoldására.

- Vírusok: olyan fájlok, amelyek megtisztíthatják a rossz kódot, amely megzavarhatja számítógépe termelékenységének biztonságát.

- Kiömlésben PZ: frissítést igénylő programok, amelyek behatolóként használhatók a rendszer eléréséhez

- Böngészőbővítmények rossz hírnévvel: Olyan böngészőbővítmények, amelyek úgy hangzanak, mintha az Ön tudta nélkül telepítették volna őket, és befolyásolják a rendszer termelékenységét.

- Érvénytelen jelszavak: jelszavak, amelyeket ki kell választani az egyikhez való hozzáféréshez oblіkovogo rekord az interneten könnyen feltörhető vagy feltörhető.

- Merezsev fenyegetés: a kerítés érzékenysége, amely lehetővé teheti az útválasztóhoz csatlakoztatott kerítés elleni támadásokat.

- Problémák a termelékenységgel: tárgyak ( nem szükséges fájlok hogy programokat, problémákat, fejlesztésekkel összefüggő), így a PC robotjait is megváltoztathatják.

- Ütköző víruskeresők: az Avastból egyszerre telepített vírusirtó programok a számítógépre. A kіlkoh elérhetősége víruskereső programok javítja a PC-robotot és csökkenti a vírusfertőzés hatékonyságát.

jegyzet. Ugyanazoknak a problémáknak a megoldása, amelyek az intellektuális szkennelés órájában megjelennek, más licencet jelenthet. Nem mindennapi problémák feltárása is beletartozhat.

Az azonosított problémák megnyilvánulása

Zeleny zászlós utasította a szkennelési területet, hogy mutassák meg, nincs ezzel kapcsolatos probléma. A piros kereszt azt jelenti, hogy a vizsgálat feltárta a kevés probléma egyikét.

Az azonosított problémákkal kapcsolatos konkrét információk megtekintéséhez kattintson az elemre Ellenőrizze mindent. Intelligens szkennelés mutasd meg a bőrproblémával kapcsolatos információkat, és mutasd meg annak lehetőségét, hogy az elemre kattintva hanyagul kijavíthasd Virishiti, egyébként kihajt tse pіznіshe, miután megnyomta Kihagyja az egész crocot.

jegyzet. A víruskereső naplókat a vizsgálati előzményekben ellenőrizheti, és válassza ki a kívánt naplót Zahist Antivirus.

Az intelligens szkennelés paramétereinek végrehajtása

Az intelligens szkennelés beállításainak módosításához válassza a lehetőséget Testreszabott Zagalni Intelligens szkennelésés mondja meg, hogy a felsorolt típusú problémák bármelyike esetén szeretné megjeleníteni az intellektuális szkennelést.

- Vírusok

- Elavult szoftver

- Superbud böngésző

- Merezsev fenyegetés

- Zavarból eredő problémák

- Problémák a termelékenységgel

- Érvénytelen jelszavak

A zamovchuvannyam minden típusú problémát megemlítenek. Az énekprobléma meglétének újbóli ellenőrzésének alkalmazásához az intellektuális vizsgálat órájában kattintson a gombra Neves sorrendben a probléma típusa szerint, így módosíthatja a Vimkneno.

nyomja meg Nalashtuvannyaírásból rendeljen Víruskeresés a szkennelési beállítások módosításához.