Жарознижувальні засоби для дітей призначаються педіатром. Але бувають ситуації невідкладної допомоги за лихоманки, коли дитині потрібно дати ліки негайно. Тоді батьки беруть на себе відповідальність і застосовують жарознижувальні препарати. Що можна давати дітям грудного віку? Чим можна збити температуру у старших дітей? Які ліки найбезпечніші?

МАСИВНИЙ ботнет, який накопичувався протягом останніх кількох тижнів, загрожує зруйнувати Інтернет, попереджають ізраїльські фахівці з кібербезпеки.

Ботнет (англ. Botnet, МФА: ; походить від слів robot і network) - комп'ютерна мережа, що складається з певної кількості хостів, із запущеними ботами - автономним програмним забезпеченням. Найчастіше бот у складі ботнета - це програма, прихована доступність на пристроях та дозволі зловмиснику. Зазвичай використовуються для нелегальної чи несхвалюваної діяльності - розсилки спаму, перебору паролів на віддаленій системі, атак на відмову в обслуговуванні (DoS та DDoS атаки).

Новий ботнет використовує різні набори пристроїв, у тому числі маршрутизатори WiFi та веб-камери. Після злому вони спільно відправлятимуть сплески даних на сервери, що забезпечують роботу Інтернету, що призведе до їх збоїв і, зрештою, до роботи в автономному режимі.

Приблизно в цей же час минулого року була подібна атака, викликана ботнетом Mirai - вона вимкнула Інтернет майже на всьому Східному узбережжі США.

Однак зараз ізраїльські дослідники безпеки з Check Point виявили те, що вони назвали абсолютно новим і складнішим ботнетом, повна активність якого може викликати справжній кібер-ураган.

«Поки що ми оцінюємо, що в усьому світі, включаючи США, Австралію та певні області між ними, вже порушено понад мільйон організацій. І їх кількість лише збільшується. Наші дослідження показують, що зараз ми переживаємо період спокою перед дуже великим штормом. Наступний кібер-ураган скоро прийде».

Таким чином виходить, що ботнет, названий ізраїльськими фахівцями Reaper (ЖНЕЦ), вже заразив мережі щонайменше мільйона компаній. Кількість заражених пристроїв та комп'ютерів не піддається визначенню.

Використовуючи систему запобігання вторгненням Check Point (IPS), дослідники помітили, що хакерами все частіше робляться спроби використовувати комбінацію вразливостей, виявлених у різних смарт-гаджетах. Це їхні дані, отримані протягом вересня.

І з кожним днем шкідливе програмне забезпечення виявляє все більше і більше вразливостей в пристроях. Особливо це стосується бездротових IP-камер, таких як GoAhead, D-Link, TP-Link, AVTECH, NETGEAR, MikroTik, Linksys, Synology та інші.

Стало очевидно, що спроби нападів виходили з різних джерел різних пристроїв, Що означало: атака поширювалася самими пристроями.

Один технічний сайт, оцінюючи загрозу, попереджає, що цей жнець викосить весь Інтернет.

Check Point повідомляє, що поки ми переживаємо «спокій перед бурею», компанії повинні завчасно розпочати підготовку до атаки з розподіленою відмовою в обслуговуванні (DDoS), яка може потенційно заблокувати ресурси.

Атаки DDoS стали відомими завдяки команді Lizard Squad, кібер-банді, яка увійшла до мережі PlayStation під час Різдва 2014 року. Вони передбачають повінь веб-сайтів або інших цілей перевантажувальним трафіком, що спричиняє їх обвалення. Тому експертам з безпеки всіх фірм та компаній пропонується не просто просканувати свої мережі, а й превентивно відключити максимальну кількість гаджетів, розглядаючи їх як заражені.

Приватним власникам пристроїв пропонується зробити те саме, хоча єдине, що нефахівці можуть самі помітити - це більше повільні швидкостіз'єднання, особливо Wi-Fi.

У грудні минулого року кібер-атака на українську електроенергетичну мережу призвела до відключення електроенергії у північній частині Києва – столиці країни та прилеглих районах. Але тільки тепер фахівці з комп'ютерної безпеки спромоглися виявити винуватця цих кібератак на українські промислові системи управління.

Компанія ESET, творець антивірусного програмного забезпечення зі Словаччини та компанія Dragos Inc, що спеціалізується на захисті критично важливих інфраструктур. заявили, що виявили нову небезпечну шкідливу програмуяка націлена на критично важливі промислові системи управління і здатна викликати відключення електроенергії.

У кібер-атаці у грудні 2016 року проти української електромережі «Укренерго» було використано хробака «Industroyer» або «CrashOverRide» (Industroyer/CrashOverRide). Це нове, дуже просунуте шкідливе програмне забезпечення для саботажу електромереж. На думку фахівців з комп'ютерної безпеки CrashOverRide на сьогоднішній день є найбільшою загрозою для промислових систем управління після Stuxnet - першої шкідливої програми, імовірно розробленої США та Ізраїлем для саботажу іранських ядерних об'єктів у 2009 році.

На відміну від хробака Stuxnet, CrashOverRide не використовує вразливості програмного забезпечення «нульового дня» для виконання своїх шкідливих дій. Натомість він спирається на чотири протоколи промислового зв'язку, що використовуються у всьому світі в інфраструктурі електропостачання, системах управління транспортом та інших критично важливих інфраструктурних системах.

Шкідлива програма CrashOverRide може керувати комутаторами та автоматичними вимикачами електричних підстанцій, розробленими десятиліттями тому, дозволяючи зловмиснику просто відключити розподіл потужності, викликавши цим каскадні збої подачі електроенергії. Можливе навіть заподіяння непоправної шкоди самому устаткуванню, що управляє.

Індустріальний шкідливий код - це бекдор, який спочатку встановлює чотири компоненти корисного навантаження для керування комутаторами та автоматичними вимикачами. Далі черв'як підключається до віддаленого сервера управління прийому команд від зловмисників.

Як кажуть фахівці ESET «Корисне навантаження CrashOverRide показують глибокі знання своїх розробників в організації управління промисловими системами. Крім того, шкідлива програма несе ряд додаткових функцій, що дозволяють їй ховатися від сканерів антивірусів і видаляти всі сліди свого втручання в комп'ютерну систему. На сьогоднішній день існують лише чотири вірусні програми, націлені на промислові системи управління. Це сумнозвісний Stuxnet, Havex, BlackEnergy і тепер, виходить CrashOverRide. Але на відміну від Havex та BlackEnergy, призначених для промислового шпигунства, CrashOverRide як і Stuxnet - це програма для саботажу».

У компанії Dragos говорять про нове черво практично те саме: «Функції і структура CrashOverRide не служить мети промислового шпигунства. Єдина реальна особливість цього шкідливого ПЗ – атака систем управління, яка призведе до електричних відключень».

Аналіз нового шкідливого програмного забезпечення передбачає, що CrashOverRide, якщо він працюватиме на повну силу, може призвести до перебоїв у подачі електроенергії набагато більш глобальним, ніж ті, що були в грудні 2016-го в Україні.

Шкідлива програма включає взаємозамінні, що підключаються компоненти, які можуть дозволити CrashOverRide використовувати великий спектр утиліт для управління електроенергією або навіть запускати одночасні атаки на кілька цілей. Більше того: залежно від підключених до вірусу додаткових модуліввін може застосовуватися і для удару по інших інфраструктурах, таких як транспорт, газопроводи або навіть гідроелектростанції.

Аналізуючи програмний код CrashOverRide експерти дійшли висновку, що швидше за все вірус розроблений хакерською групою з Росії, яка свого часу створила черв'як Sandworm.

СЦЕНАР НІЧНОГО КОШМАРУ ДЛЯ США

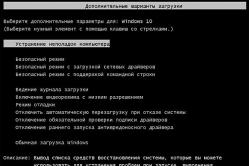

Лише кілька тижнів тому буквально мільйони комп'ютерів по всьому світу були раптово атаковані комп'ютерним черв'яком «WannaCry», розробленим Агентством національної безпеки США. Це шкідливе програмне забезпечення блокувало сервери та робочі станції, вимагаючи щоб інфіковані користувачі виплатили зловмисникам 300 доларів США протягом декількох днів. Або ціна автоматично підвищувалася до 600 доларів. Якщо гроші на рахунок зловмисника так і не надходили - вся інформація на дисках інфікованого комп'ютера повністю знищувалася.

Сценарій нічного кошмару» - це з'єднання Industroyer/CrashOverRide з модулем «викупу», яким був використаний у Wannacry. Якщо це шкідливе програмне забезпечення заразить керуючі системи, то перше з чим зіткнуться їхні оператори - вони не зможуть отримати доступ до жодного вимикача або системного трансформатора, бо за доступ потрібно буде заплатити викуп.

Оскільки персонал електромереж фізично контролює і трансформатори, і все більші рубильники, він може обійтися без викупу. Але проблема в тому, що вірус знищить у кожному з цих пристроїв заводську прошивку і щоб усюди поміняти потрібно як мінімум місяць. МІСЯЦЬ, який половина, якщо не всі США сидітимуть у темряві та без електрики! Що саме ВИ робитимете, якщо у вас в будинку 30 діб не буде світла?

МАСИВНИЙ ботнет, який накопичувався протягом

останніх кількох тижнів, загрожує зруйнувати Інтернет, попереджають

ізраїльські фахівці з кібербезпеки.

Ботнет (англ. Botnet, МФА: ; походить від слів robot і

network) - комп'ютерна мережа, що складається з певної кількості

хостів, із запущеними ботами - автономним програмним забезпеченням. Частіше

всього бот у складі ботнета - це програма, прихована доступність на

пристроях та дозволі зловмиснику. Зазвичай використовуються для

нелегальної чи несхвалюваної діяльності - розсилки спаму, перебору

паролів на віддаленій системі, атак на відмову в обслуговуванні (DoS та DDoS

атаки).

Новий ботнет використовує різні набори пристроїв, у тому числі

маршрутизатори WiFi та веб-камери. Після злому вони будуть спільно

відправляти сплески даних на сервери, що забезпечують роботу Інтернету,

що призведе до їх збоїв і, зрештою, до роботи в автономному режимі.

Приблизно в цей же час минулого року була подібна атака, спричинена

ботнетом Mirai - вона вимкнула Інтернет майже на всьому Східному

узбережжя США.

Однак зараз ізраїльські дослідники безпеки із Check Point

виявили те, що вони назвали абсолютно новим і складнішим

ботнетом, повна активність якого може викликати справжній

"Кібер-ураган".

«Поки що ми оцінюємо, що в усьому світі, включаючи США, Австралію та

певні області між ними, вже порушено понад мільйон

організацій. І їх кількість лише збільшується. Наші дослідження

показують, що в даний момент ми переживаємо період спокою перед

дуже великим штормом. Наступний кібер-ураган скоро прийде».

Таким чином виходить, що ботнет, названий ізраїльськими

спеціалістами Reaper (ЖНЕЦ), вже заразив мережі як мінімум мільйона

компаній. Кількість заражених пристроїв та комп'ютерів вже не піддається

визначення.

Використовуючи систему запобігання вторгненням Check Point (IPS)

дослідники помітили, що хакерами все частіше робляться спроби

використовувати комбінацію вразливостей, виявлених у різних

смарт-гаджети. Це їхні дані, отримані протягом вересня.

І з кожним днем шкідливе програмне забезпечення виявляє все більше і більше

уразливостей у пристроях. Особливо це стосується бездротових IP-камер,

таких як GoAhead, D-Link, TP-Link, AVTECH, NETGEAR, MikroTik, Linksys,

Synology та інших.

Стало очевидно, що спроби нападів виходили з різних джерел

різних пристроїв, що означало: атака поширювалася самими

пристроями.

Один технічний сайт, оцінюючи загрозу, попереджає, що цей жнець викосить весь Інтернет.

Check Point повідомляє, що поки ми переживаємо «спокій перед

бурею» компанії повинні завчасно розпочати підготовку до атаки з

розподіленою відмовою в обслуговуванні (DDoS), яка може потенційно

заблокувати ресурси.

Атаки DDoS стали відомими завдяки команді Lizard Squad,

кібер-банді, яка увійшла до мережі PlayStation під час Різдва 2014

року. Вони передбачають повінь веб-сайтів або інших цілей

перевантажувальним трафіком, що викликає їхнє обвалення. Тому експертам з

безпеки всіх фірм та компаній пропонується не просто просканувати

свої мережі, а й превентивно відключити максимальну кількість

гаджетів, розглядаючи їх як заражені.

Приватним власникам пристроїв пропонується зробити те саме, хоча

єдине, що нефахівці можуть самі помітити - це більше

повільні швидкості з'єднання, особливо Wi-Fi.

=========================================

Ряди потужних ботнетів для пристроїв інтернету речей (Internet of

Things, IoT), продовжують поповнюватися. Нещодавно у мережі був помічений новий

конкурент ботнетів Mirai і Necurs, який отримав назву IoT_reaper, з

середини вересня виріс до гігантських масштабів. По оцінкам

дослідників з компаній Qihoo 360 Netlab і Check Point, в даний час

Час до складу ботнета входить близько 2 млн пристроїв. Здебільшого це

IP-камери, мережеві IP-відеореєстратори та цифрові відеореєстратори.

З розвитком інтернету речей (IoT), починають множитися і віруси, при

за допомогою яких можна вивести електроніку з ладу. Причому сама сутність

IoT передбачає наявність багатьох підключених пристроїв. Для ботнетів

це відмінна "довкілля": заразивши один пристрій, вірус копіює

себе на всі доступні девайси.

Наприкінці минулого року світ дізнався про гігантське (майже 5 млн пристроїв)

ботнете, що складається з роутерів. Зі зломом роутерів зіткнувся і

німецький телеком-гігант Deutsche Telekom, чиї користувачі

пристрої виявилися заражені шкідливістю під назвою Mirai. Мережевим

обладнанням справа не обмежилася: проблеми з безпекою були

виявлені в "розумних" посудомийках Miele та кухонних плитах AGA. "Вишенькою

на торті" став зловред BrickerBot, який, на відміну від "колег", не

просто заражав уразливі пристрої, а повністю виводив їх із ладу.

Наявність у домашньої мережіпогано налаштованого або містить

вразливості IoT-пристрою може спричинити сумні наслідки.

Один із найпоширеніших сценаріїв - включення пристрою в

ботнет. Це, мабуть, найнешкідливіший варіант для його власника, інші

варіанти використання найнебезпечніші. Так, пристрої з домашньої мережі

можуть використовуватися як проміжна ланка для здійснення

протизаконних дій. Крім того, зловмисник, який отримав доступ до

IoT-пристрою, може шпигувати за його власником з метою подальшого

шантажу - історія вже знає подібні інциденти. Зрештою (і це

далеко не найгірший сценарій) заражений пристрій може бути

просто зламано.

Фахівці "Лабораторії Касперського" раніше проводили експеримент,

налаштувавши кілька пасток ("ханіпотів"), які імітували різні

"розумні" пристрої. Перші спроби несанціонованого підключення до них

експерти зафіксували вже за кілька секунд.

За добу було зареєстровано кількадесят тисяч звернень.

Серед пристроїв, атаки з яких спостерігали експерти, більш як 63% можна

визначити як IP-камери. Близько 16% склали різні мережеві

пристрої та маршрутизатори. Ще 1% припав на Wi-Fi-ретранслятори,

TV-приставки, пристрої IP-телефонії, вихідні ноди Tor, принтери,

пристрої "розумного дому". Інші 20% пристроїв однозначно впізнати не

удалося.

Якщо подивитися на географічне розташування пристроїв,

IP-адрес яких експерти бачили атаки на ханіпоти, можна спостерігати

наступну картину: до топ-3 країн увійшли Китай (14% атакуючих пристроїв),

В'єтнам (12%) та Росія (7%).

Причина зростання кількості таких атак проста: інтернет речей сьогодні

практично не захищений від кіберзагроз. Переважна більшість пристроїв

працює на Linux, що полегшує життя злочинцям: вони можуть написати

одну шкідливу програму, яка буде ефективна проти великого

кількості пристроїв. Крім того, на більшості IoT-гаджетів немає

ніяких захисних рішень, а виробники рідко випускають оновлення

безпеки та нові прошивки.

Нещодавно стало відомо про появу нового ботнету IoT_reaper, який

з середини вересня поширився приблизно на 2 млн пристроїв,

повідомляється у дослідженні компаній Qihoo 360 Netlab та Check Point.

За словами дослідників, код шкідливого ПЗ, що використовується для

створення ботнета, що включає фрагменти коду Mirai, але при цьому містить

ряд нових функцій, які відрізняють Reaper від конкурентів. Головна його відмінність

полягає у методі поширення. Якщо Mirai шукає відкриті

Telnet-порти та намагається скомпрометувати пристрій, використовуючи перелік

поширених або ненадійних паролів, то Reaper шукає вразливості,

які в перспективі дають можливість заражати більшу кількість

пристроїв.

На думку Qihoo 360 Netlab, шкідливе ПЗ включає середовище для

здійснення скриптів мовою Lua, що дає можливість операторам

додавати модулі для різних завдань, наприклад DDoS-атак, перенаправлення

трафіку та ін.

Експерти Check Point вважають, що Reaper може на якийсь час

паралізувати роботу інтернету "За нашими оцінками, понад мільйон

організацій вже постраждали від дій Reaper. Зараз ми переживаємо

спокій перед сильним штормом. Кіберураган скоро наздожене

інтернет", - наголошується в повідомленні Check Point

Серед заражених пристроїв – бездротові IP-камери компаній GoAhead,

D-Link, AVTech, Netgear, MikroTik, Linksys, Synology та інші.

Деякі компанії вже випустили патчі, що усувають більшість

уразливостей. Але споживачі не мають звички встановлювати оновлення

безпеки для пристроїв.

МАСИВНИЙ ботнет, який накопичувався протягом останніх кількох тижнів, загрожує зруйнувати Інтернет, попереджають ізраїльські фахівці з кібербезпеки.

Ботнет (англ. Botnet, МФА: ; походить від слів robot і network) - комп'ютерна мережа, що складається з певної кількості хостів, із запущеними ботами - автономним програмним забезпеченням. Найчастіше бот у складі ботнета – це програма, прихована доступність на пристроях та дозволі зловмиснику. Зазвичай використовуються для нелегальної чи несхвалюваної діяльності – розсилки спаму, перебору паролів на віддаленій системі, атак на відмову в обслуговуванні (DoS та DDoS атаки).

Новий ботнет використовує різні набори пристроїв, у тому числі маршрутизатори WiFi та веб-камери. Після злому вони спільно відправлятимуть сплески даних на сервери, що забезпечують роботу Інтернету, що призведе до їх збоїв і, зрештою, до роботи в автономному режимі.

Приблизно в цей же час минулого року була подібна атака, викликана ботнетом Mirai - вона вимкнула Інтернет майже на всьому Східному узбережжі США.

Однак зараз ізраїльські дослідники безпеки з Check Point виявили те, що вони назвали абсолютно новим і складнішим ботнетом, повна активність якого може викликати справжній кібер-ураган.

«Поки що ми оцінюємо, що в усьому світі, включаючи США, Австралію та певні області між ними, вже порушено понад мільйон організацій. І їх кількість лише збільшується. Наші дослідження показують, що зараз ми переживаємо період спокою перед дуже великим штормом. Наступний кібер-ураган скоро прийде».

Таким чином виходить, що ботнет, названий ізраїльськими фахівцями Reaper (ЖНЕЦ), вже заразив мережі щонайменше мільйона компаній. Кількість заражених пристроїв та комп'ютерів не піддається визначенню.

Використовуючи систему запобігання вторгненням Check Point (IPS), дослідники помітили, що хакерами все частіше робляться спроби використовувати комбінацію вразливостей, виявлених у різних смарт-гаджетах. Це їхні дані, отримані протягом вересня.

І з кожним днем шкідливе програмне забезпечення виявляє все більше і більше вразливостей в пристроях. Особливо це стосується бездротових IP-камер, таких як GoAhead, D-Link, TP-Link, AVTECH, NETGEAR, MikroTik, Linksys, Synology та інші.

Стало очевидно, що спроби нападів виходили з різних джерел та різних пристроїв, що означало: атака поширювалася самими пристроями.

Один технічний сайт, оцінюючи загрозу, попереджає, що цей жнець викосить весь Інтернет.

Check Point повідомляє, що поки ми переживаємо «спокій перед бурею», компанії повинні завчасно розпочати підготовку до атаки з розподіленою відмовою в обслуговуванні (DDoS), яка може потенційно заблокувати ресурси.

Атаки DDoS стали відомими завдяки команді Lizard Squad, кібер-банді, яка увійшла до мережі PlayStation під час Різдва 2014 року. Вони передбачають повінь веб-сайтів або інших цілей перевантажувальним трафіком, що спричиняє їх обвалення. Тому експертам з безпеки всіх фірм та компаній пропонується не просто просканувати свої мережі, а й превентивно відключити максимальну кількість гаджетів, розглядаючи їх як заражені.

Приватним власникам пристроїв пропонується зробити те саме, хоча єдине, що нефахівці можуть самі помітити - це повільніші швидкості з'єднання, особливо по Wi-Fi.

Наближається кіберураган, здатний "зламати" інтернет

Ряди потужних ботнетів для пристроїв інтернету речей (Internet of Things, IoT) продовжують поповнюватися. Нещодавно в мережі був помічений новий конкурент ботнетів Mirai і Necurs, який отримав назву IoT_reaper, що з середини вересня виріс до гігантських масштабів. За оцінками дослідників з компаній Qihoo 360 Netlab і Check Point, в даний час до складу ботнету входить близько 2 млн пристроїв. В основному це IP-камери, мережеві IP-відеореєстратори та цифрові відеореєстратори.

З розвитком інтернету речей (IoT), починають множитися і віруси, за допомогою яких можна вивести електроніку з ладу. Причому сама сутність IoT передбачає наявність багатьох підключених пристроїв. Для ботнетів це відмінна "довкілля": заразивши один пристрій, вірус копіює себе на всі доступні девайси.

Наприкінці минулого року світ дізнався про гігантський (майже 5 млн пристроїв) ботнет, що складається з роутерів. Зі зломом роутерів зіткнувся і німецький телеком-гігант Deutsche Telekom, чиї користувацькі пристрої виявилися заражені шкідливістю під назвою Mirai. Мережевим обладнаннямсправа не обмежилася: проблеми з безпекою були виявлені в "розумних" посудомийках Miele та кухонних плитах AGA. "Вишенькою на торті" став зловред BrickerBot, який, на відміну від "колег", не просто заражав уразливі пристрої, а повністю виводив їх з ладу.

Наявність в домашній мережі погано налаштованого або вмісту вразливості IoT-пристрою може спричинити сумні наслідки. Один з найпоширеніших сценаріїв - включення пристрою до ботнету. Це, мабуть, найнешкідливіший варіант для його власника, інші варіанти використання більш небезпечні. Так, пристрої з домашньої мережі можуть використовуватися як проміжна ланка для здійснення протизаконних дій. Крім того, зловмисник, який отримав доступ до IoT-пристрою, може шпигувати за його власником з метою подальшого шантажу – історія вже знає подібні інциденти. Зрештою (і це далеко не найгірший сценарій) заражений пристрій може бути просто зламаний.

Фахівці "Лабораторії Касперського" раніше проводили експеримент, налаштувавши кілька пасток ("ханіпотів"), які імітували різні "розумні" пристрої. Перші спроби несанціонованого підключення до них експерти зафіксували вже за кілька секунд.

За добу було зареєстровано кількадесят тисяч звернень. Серед пристроїв, атаки з яких спостерігали експерти, більш як 63% можна визначити як IP-камери. Близько 16% склали різні мережеві пристрої та маршрутизатори. Ще 1% припав на Wi-Fi-ретранслятори, TV-приставки, пристрої IP-телефонії, вихідні ноди Tor, принтери, пристрої "розумного дому". Інші 20% пристроїв однозначно впізнати не вдалося.

Якщо подивитися на географічне розташування пристроїв, з IP-адрес яких експерти бачили атаки на ханіпоти, можна спостерігати наступну картину: у топ-3 країн увійшли Китай (14% атакуючих пристроїв), В'єтнам (12%) і Росія (7%).

Причина зростання кількості таких атак проста: інтернет речей сьогодні практично не захищений від кіберзагроз. Переважна більшість пристроїв працює на Linux, що спрощує життя злочинцям: вони можуть написати одну шкідливу програму, яка буде ефективна проти великої кількостіпристроїв. Крім того, на більшості IoT-гаджетів немає жодних захисних рішень, а виробники рідко випускають оновлення безпеки та нові прошивки.

Нещодавно стало відомо про появу нового ботнету IoT_reaper, який з середини вересня поширився приблизно на 2 млн. пристроїв, повідомляється в дослідженні компаній Qihoo 360 Netlab і Check Point.

За словами дослідників, код шкідливого програмного забезпечення, що використовується для створення ботнета, включає фрагменти коду Mirai, але при цьому містить низку нових функцій, що відрізняють Reaper від конкурентів. Головна його відмінність полягає у методі поширення. Якщо Mirai шукає відкриті Telnet-порти і намагається скомпрометувати пристрій, використовуючи перелік поширених або ненадійних паролів, Reaper шукає вразливості, які в перспективі дають можливість заражати більшу кількість пристроїв.

На думку Qihoo 360 Netlab, шкідливе ПЗ включає середовище для здійснення скриптів на мові Lua, що дає можливість операторам додавати модулі для різних завдань, наприклад DDoS-атак, перенаправлення трафіку та ін.

Експерти Check Point вважають, що Reaper може на якийсь час паралізувати роботу інтернету. "За нашими оцінками, понад мільйон організацій вже постраждали від дій Reaper. Зараз ми переживаємо спокій перед сильним штормом. Кіберураган скоро наздожене інтернет", - наголошується в повідомленні Check Point

Серед заражених пристроїв бездротові IP-камери компаній GoAhead, D-Link, AVTech, Netgear, MikroTik, Linksys, Synology та інші. Деякі компанії вже випустили патчі, що усувають більшість уразливостей. Але споживачі не мають звички встановлювати оновлення безпеки для пристроїв.

09.01.2017, Пн, 13:54, Мск , Текст: Антон Труханов

Користувачі комп'ютерів Appleзазнають атак нового вірусу, який викликає зависання та обвалення системи через електронну пошту або сервіс iTunes. Хакери змушують користувачів дзвонити за фальшивими номерами техпідтримки, вимагаючи гроші.Новий вірус атакує Mac

Власники комп'ютерів на базі операційної системи Mac OS компанії Appleатаковані новим шкідливим програмним забезпеченням, повідомила компанія Malwarebytes.

Вірус поширюється через посилання на сайт із шкідливим ПЗ. Як тільки користувач переходить на сайт, посилання на який найчастіше поширюються через спам по електронній поштіна комп'ютер встановлюється троянська програма. Після встановлення шкідливого програмного забезпечення може запустити одну з двох послідовностей дій, залежно від версії операційної системи користувача, говорять фахівці з безпеки з Malwarebytes.

Атаки через пошту та iTunes

У першому випадку вірус заповнює штатний поштовий клієнтопераційної системи Appleлистами зі словами "Warning! Virus Detected!" («Увага! Виявлено вірус!») у темі листа. Незважаючи на відсутність подальших дій, спрямованих на взаємодію з користувачем, одномоментний потік нових листів викликає зависання комп'ютера, нездатного впоратися з таким навантаженням.

У другому випадку вірус починає відкривати програму iTunesбагато разів, що також призводить до краху системи.

Попередження про зараження комп'ютера Mac з рекомендацією зателефонувати за фальшивим телефоном техпідтримки

Таким чином, підкреслюють експерти, в обох випадках шкідливе програмне забезпечення змушує комп'ютер повністю використовувати доступну пам'ять, подібно до того, як за допомогою великої кількості звернень хакери здійснюють DDoS-атаки на веб-сайти.

Шахрайська схема хакерів

Після заподіяння шкоди системі, вірус залишає фальшиве повідомлення для користувача в електронній пошті або плеєрі iTunes, згідно з яким потрібно зателефонувати за фальшивим номером техпідтримки Apple, щоб вирішити проблему.

Експерти з Malwarebytes не повідомляють, що саме станеться, якщо зателефонувати за номером, залишеним зловмисниками, але припускають, що зловмисники спробують змусити користувача заплатити якусь суму за те, щоб позбавити його проблем, викликаних вірусом, під виглядом співробітників Apple.

Цікаво, що описаний вірус загрожує тільки користувачам операційної системи Mac, у той час як версій для пристроїв на базі споріднених мобільної ОС iOS, на якій працюють смартфони iPhoneі планшети iPad, Поки помічено не було.

Експерти відзначають, що цей вірус дуже нагадує подібне шкідливе ПЗ для Windows, яке вперше було помічено в листопаді 2015 р. операційною системою Microsoft, вірус використовував уразливість у HTML5, атакуючи користувачів через найбільш популярні веб-браузери та залишаючи повідомлення від фальшивої техпідтримки на веб-сторінках.