Mjetet antipiretike për fëmijët përshkruhen nga një pediatër. Por ka situata të ndihmës së domosdoshme për ethet, nëse fëmija duhet të japë fytyra nga pakujdesia. Më pas baballarët marrin përsipër ringjalljen dhe ndalojnë preparatet antipiretike. Çfarë mund t'u jepet foshnjave? Si mund ta ulni temperaturën tek fëmijët më të rritur? Cilat janë fytyrat më të sigurta?

Fuqia më e madhe për një orë punë me programin WireShark është të kërkosh filtra për të bllokuar trafikun. Sot, shikoni aplikacionet e tyre kryesore dhe tregoni se si t'i mësoni saktë ato!

Në procesin e analizimit të problemeve me produktivitetin e masave ose aditivëve, pasi kompania juaj nuk ka një sistem të centralizuar për monitorimin e produktivitetit të aditivëve, atëherë për të analizuar problemet nga 4 në 7 të modelit të sistemit OSI, do të jetë e nevojshme të shpejtoni ngrini analizuesin e protokollit (në snif).

Meqenëse nuk keni një zgjidhje komerciale për shkak të metodave të analizës automatike të një sistemi ekspert, atëherë, ndoshta, mënyra më e mirë do të ishte si kjo:

shkarkoni dhe instaloni në laptopin tuaj një nga analizuesit më të mirë të protokollit WireShark pa kosto (http://www.wireshark.org/download.html);

rehatohuni me ndërfaqen e jogës;

ndryshimi i grumbullit të protokolleve dhe strukturës së tyre;

mësoni se si të përdorni filtra për të bllokuar trafikun;

mësoni se si të përdorni filtra për të analizuar trafikun.

Si pjesë e këtij artikulli, ne përmendim në pikën tjetër - si të rregulloni filtrin për grumbullimin e trafikut WireShark.

Aplikoni filtrat e rregulluar WireShark për të bllokuar trafikun

Nëse zgjedhim ndërfaqen, mund të vazhdojmë, ose përpara se trafiku të përmbytet në modalitet - të gjitha me radhë, por nuk rekomandohet të funksionojë, kështu që, për shembull, në 50% të ndërfaqes gigabit për transferimin e 100,000 paketave, do të duhen vetëm disa milisekonda. Është e rëndësishme ta kuptojmë këtë, pasi problemi është zgjidhur. Atëherë do të kemi një minimum prej të dyja adresave (IP ose MAC) të kodit ose programit, në bazë të vin për të treguar ose serverit, në të cilin dërgohet vin.

Në këtë mënyrë, filtri më i thjeshtë Wireshark - shtoni adresat IP (të hostit, hostit) dhe shikoni këtë filtër si hapin tjetër:

Meqenëse problemi është global dhe ne duhet të marrim trafikun nga një qytet afër në mënyrë të pavarur nga një rrugë direkte, atëherë duhet të ndalojmë filtrin:

neto 192.168.0.0/24 ose maskë neto 192.168.0.0 255.255.255.0

Kur trafiku është i bllokuar, filtri do të duket kështu:

src net 192.168.0.0/24 ose src net 192.168.0.0 mask 255.255.255.0

Dhe nëse duhet të analizoni vetëm trafikun që vjen në zonën tonë, atëherë jini një nga filtrat:

dst neto 192.168.0.0/24

dst neto 192.168.0.0 maskë 255.255.255.0

Është shumë e vështirë të ankohesh se dikush nuk ka shirita anësor në shfletues, problemi mund të jetë me serverin DNS (porti 53) ose me protokollin HTTP (porti 80), atëherë trafiku mund të kapet nga filtrat e ndryshëm "port". :

Meqenëse nuk arritëm të kërkonim të gjithë trafikun për një server specifik pa rregullim HTTP dhe FTP, atëherë filtri konfigurohet për njërën nga këto dy aplikacione:

host 192.168.0.1 dhe jo (porti 21 ose porti 80)

host 192.168.0.1 dhe nuk mund të portin 21 dhe nuk mund të portin 80

Nëse duam të bllokojmë të gjithë trafikun në portin, trafikun DNS të Krimesë, FTP, ARP, atëherë logjika do të jetë e ngjashme:

port jo dns dhe jo 21 dhe jo arp

Nëse trafiku i shtesave është i përmbytur, sikur të ishte transferuar në mënyrë dinamike në diapazonin e këngëve, filtri do të duket bukur në dritare, pasi versioni i Libcap është më i ulët se 0.9.1:

(tcp > 1500 dhe tcp< 1550) or (tcp >1500 dhe tcp< 1550)

nëse versioni është i ri, atëherë filtri do të jetë më pak frikësues dhe i kuptueshëm:

tcp portrange 1501-1549

Për kapjen e kornizave Ethernet të tipit EAPOL (Protokolli i transmetimit të njoftimit EAP në standardin 802.1x quhet EAPOL (EAP encapsulation mbi LAN)):

etherproto 0x888e

Për finalizim, unë do të listoj llojet e kornizave Ethernet të protokolleve specifike:

|

Etertipi (Heksadecimal) |

Protokolli |

|

0x0000 - 0x05DC |

Gjatësia IEEE 802.3 |

|

0x0101 - 0x01FF |

|

|

IP, Protokolli i Internetit |

|

|

ARP, Protokolli i Rezolucionit të Adresës. |

|

|

Frame Relay ARP |

|

|

Raw Frame Rele |

|

|

DRARP, RARP dinamik. RARP, Protokolli i Rezolucionit të Adresës së kundërt. |

|

|

Novell NetWare IPX |

|

|

EtherTalk (AppleTalk mbi Ethernet) |

|

|

Shërbimet IBM SNA mbi Ethernet |

|

|

AARP, Protokolli i Rezolucionit të Adresës AppleTalk. |

|

|

EAPS, Ndërrimi automatik i mbrojtjes Ethernet. |

|

|

IPX, Shkëmbimi i paketave në Internet. |

|

|

SNMP, Protokolli i thjeshtë i Menaxhimit të Rrjetit. |

|

|

IPv6, versioni 6 i Protokollit të Internetit. |

|

|

PPP, Protokolli pikë-për-pikë. |

|

|

GSMP, Protokolli i Përgjithshëm i Menaxhimit të Ndërruesve. |

|

|

MPLS, Ndërrimi i etiketave me shumë protokolle (Unicast). |

|

|

MPLS, Ndërrimi i etiketave me shumë protokolla (multicast). |

|

|

PPPoE, PPP mbi Ethernet (Faza e zbulimit). |

|

|

PPPoE, PPP mbi Ethernet (Faza e sesionit PPP). |

|

|

LWAPP, Protokolli i Pikës së Qasjes me peshë të lehtë. |

|

|

LLDP, Protokolli i Zbulimit të Shtresës së Lidhjes. |

|

|

EAPOL, EAP mbi LAN. |

|

|

Loopback (Protokolli i testit të konfigurimit) |

|

|

Identifikuesi i protokollit të etiketës VLAN |

|

|

Identifikuesi i protokollit të etiketës VLAN |

|

Nëse keni nevojë të kërkoni trafik për protokollin primar IP, mund të ndryshoni filtrin:

ip proto tcp - bllokimi i trafikut TCP

ip proto udp - bllokimi i trafikut UDP

Për të kapur trafikun IP, përdoret filtri më i shkurtër:

Për të kapur vetëm trafikun unicast kur analizoj trafikun nga dalja dhe ajo hyrëse në kufi, do të shtoj një filtër në këtë format:

nuk transmetohet dhe jo multicast

Falni filtrat, folëm për jakët, mund të shkoni për më shumë simbole të ngathët:

Kufizimet: ! Abojo

Shoqata: && osedhe

Cherguvannya: IIoseose

Prapa: për të kapur trafikun nga bashkëngjitja ose tek bashkëngjitja me adresën 10.10.10.10, por jo masën 192.168.0.0

host 10.10.10.10 && !net 192.168

Filtrat në bazë të bajtëve të përdorur janë më të vështirët dhe më të thjeshtët për të thjeshtuar jetën, por për ta duhet të dini protokollin dhe vendosjen e ujit në paketim. Vendosni filtrat më poshtë për të lejuar marrjen e paketave me vlerat e para të fushës në kokë ose në kokën kryesore. Nalashtuvati їх në mënyrë të sikletshme:

Të ndryshme në bajtin më të madh në paketën IP dhe grumbulloni trafikun me vlera TTL \u003d 1

Merr të gjitha paketat TCP nga porta 80 e djathtë. Ekuivalente me filtrin e portit src 80.

Për të përfunduar, le t'i zhvendosim bajtet në fushat më të rëndësishme në paketë:

|

Fusha e paketës |

Dovzhina në bajt |

Filtro |

|

Gjatësia e kokës IP |

||

|

Gjatësia e paketës IP |

||

|

Burimi i adresës IP |

||

|

Destinacioni i adresës IP |

||

|

Fragmentimi i IP-së |

flamur = 3 dhe Offset = 13 |

ip & 0x2000 = 0x2000 ose ip & 0x1fff !=0x0000 |

|

Porti i destinacionit TCP |

||

|

Gjatësia e kokës TCP |

||

Për kapjen e informacionit të hequr, ne do të krijojmë një filtër për kapjen e trafikut duke përdorur kërkesën HTTP GET. Protokolli HTTP mbi portën 80, protokolli i transportit TCP. Vlera e sistemit të gjashtëmbëdhjetë të fjalës GET është 0x47455420. Filtro prapanicë, siç kemi:

porta 80 dhe tcp[((tcp & 0xf0 >>2):4]=0x47455420

Brenda kuadrit të këtij materiali, ne kemi zgjedhur se si të përmirësojmë dhe rregullojmë filtrat bazë më të thjeshtë për bllokimin e trafikut pas analizuesit shtesë të protokollit Wireshark.

- Disponueshmëria e një sistemi ekspertësh të integruar, i cili ju lejon të zgjidhni shpejt tampon për shërbimet ose llojet e faljeve. Pra, më lejoni të përshpejtoj kohën e lokalizimit të problemit dhe të punoj me informacionin tashmë të renditur dhe vlerësuar për ju para kohe. Këtu mund t'i kushtoni vëmendje zgjidhjes nga VIAVI Solutions nën emrin Observer ose ClearSight Analyzer nga Netscout.Nëse nuk e shihni buxhetin, por ka probleme, atëherë duhet të grumbulloheni me durim dhe kafe. Në rastin e transferimit të të dhënave me shpejtësi 1 Gb / s dhe një tampon më të madh të bllokimit të trafikut, ai do të vonohet dhe do të shkojë për të mbledhur një grup të madh të dhënash. Ky grup të dhënash, rozumіyuchi vzaєmodіyu mіzh ndërtesa të ndryshme ndihmëse në kufi, mund të filtrosh për parametra të ndryshëm. Për këtë Wireshark, ka disa mundësi:

Ju mund të personalizoni kodin e ngjyrave për paketat e faljes. Paketat, si mbajtja e një faljeje, do të shihen në një tampon me një ngjyrë të veçantë.

Filtro përmes një rreshti filtrimi. Nëse keni njohuri të mira për robotin dhe protokollet Wireshark, mund të futni vetë filtrin. Mund të dihet një përzgjedhje e madhe e filtrave.

Për të parë nëse zona është në paketë, kliko me të djathtën mbi miun dhe "Ndalo si filtër". Metoda për pochatkіvtsіv është tashmë e lehtë, për ata që nuk kanë nevojë për një kokë lamat.

Cilat janë filtrat kryesorë për shfaqjen e trafikut?

Filtri Wireshark për protokoll

Mjafton të futni emrin e protokollit në rreshtin e filtrit dhe të shtypni hyrjen. Paketat lihen në ekran, sikur të ishin të varura nga protokolli. Në këtë mënyrë, filtri duket si ky:

Nëse buferi do të ruhet, është e nevojshme të filtrohet për numrin e protokolleve, është e nevojshme të rishqyrtohen të gjitha protokollet e buferit dhe t'i ndani me shenjën ||. Për shembull:

arp || http || icmp

Filtri Wireshark për adresën IP dhe filtri për MAC

I rënë në një vijë të drejtë në trafik, filtri është trok. Për shembull, ne duam të filtrojmë për adresën IP të menaxherit 50.116.24.50:

ip.src==10.0.10.163

Pas filtrit kontrollues do të shihni ip.dst == x.x.x.x, dhe nëse dëshironi të dërgoni paketa direkt në trafik, atëherë mjafton të futni:

ip.addr==50.116.24.50

Nëse duhet të aktivizojmë adresën nga fusha e përzgjedhjes, atëherë duhet të shtojmë! = . Prapa:

ip.src! = 80.68.246.17

Si e analizojmë trafikun mesatar linjat lokale Nëse e dini adresën MAC të burimit, atëherë mund të futni një filtër Wireshark për adresën MAC, për shembull:

eth.addr == AA:BB:CC:DD:EE:FF

filtri wireshark sipas numrit të portit

Kur analizojmë trafikun, mund të vendosim një filtër për numrin e portit, i cili do të transferojë trafikun në atë protokoll. Numrat e të gjitha porteve të regjistruara mund të njihen.

Pra, ashtu si me adresat IP dhe MAC, ne mund të filtrojmë vetëm sipas porteve të nisjes ose menaxhimit tcp. srcportі tcp. dstport. Opsioni për të futur numrat e portave në Wireshark ju jep mundësinë për të filtruar bufferin sipas shenjave të protokollit TCP. Për shembull, nëse duam të dërgojmë pako TCP me simbolin SYN (të instaluar midis pajisjeve), atëherë futim me radhë një shaka:

Filtra të njohur

Tabelat më poshtë tregojnë filtrat më të njohur për t'u shfaqur në vend të tamponit të ruajtjes:

|

Filtri për shfaqje |

Përshkrim |

shkrim prapanicë |

|

Adresa MAC e shoferit ose pronarit |

eth.addr == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të dërguesit |

eth.src == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të pronarit |

eth.dst == 00:1a:6b:ce:fc:bb |

|

|

Protokolli ARP - adresa MAC e pronarit |

arp.dst.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.dst.proto_ipv4 |

ARP Protocol - Adresa IP Version 4 Mbështetje |

arp.dst.proto_ipv4 == 10.10.10.10 |

|

Protokolli ARP - Adresat MAC të masterit |

arp.src.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.src.proto_ipv4 |

Protokolli ARP - Adresat IP Versioni 4 i Sunduesit |

arp.src.proto_ipv4 == 10.10.10.10 |

|

ID VLAN |

||

|

Adresat IP versioni 4 |

ip.addr == 10.10.10.10 |

|

|

Adresat IP të versionit 4 master |

ip.addr == 10.10.10.10 |

|

|

Adresat IP versioni 4 wdpravnik |

ip.src == 10.10.10.10 |

|

|

Protokolli IP (dhjetor) |

||

|

Adresat IP versioni 6 |

ipv6.addr == 2001::5 |

|

|

Adresat IP versioni 6 i wdpravnik |

ipv6.addr == 2001::5 |

|

|

Adresat IP të versionit 6 të masterit |

ipv6.dst == 2001::5 |

|

|

Porta TCP |

||

|

Porta e pronarit TCP |

tcp.dstport == 80 |

|

|

Porta TCP e drejtuesit |

tcp.srcport == 60234 |

|

|

Porta UDP e pronarit ose menaxherit |

||

|

Porti UDP i otrimuvach |

udp.dstport == 513 |

|

|

Porta UDP e masterit |

udp.srcport==40000 |

|

|

vtp.vlan_info.vlan_name |

vtp.vlan_info.vlan_name == TEST |

|

|

bgp.originator_id |

Identifikuesi BGP (adresat IPv4) |

bgp.originator_id == 192.168.10.15 |

|

Hop BGP tjetër (adresat IPv4) |

bgp.next_hop == 192.168.10.15 |

|

|

RIP adresa IPv4 |

rip.ip == 200.0.2.0 |

|

|

ID-ja e ruterit pas protokollit OSPF |

ospf.advrouter == 192.168.170.8 |

|

|

Numri sisteme autonome EIGRP |

||

|

Adresat IP virtuale pas protokollit HSRP |

hsrp.virt_ip == 192.168.23.250 |

|

|

Adresat IP virtuale pas protokollit VRRP |

vrrp.ip_addr == 192.168.23.250 |

|

|

Adresat MAC të menaxherit ose pronarit të Wi-Fi |

wlan.addr == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të menaxherit Wi-Fi |

wlan.sa == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të hostit Wi-Fi |

wlan.da == 00:1a:6b:ce:fc:bb |

Dhe çfarë lloj filtrash kanë më shumë gjasa të fitojnë në robotin tuaj?

Wireshark: si të përpëlitem?

Përshëndetje miq! Në këtë artikull, do të përpiqem të shpjegoj dhe zgjeroj gjërat e nevojshme që duhet të dini kur shprehni Wireshark në Linux dhe unë do të tregoj një analizë të tre llojeve të trafikut të bashkimit. Ky manual mund të shkarkohet për robotin Wireshark nën Windows.

Sikur je i ri në siguria e informacionit, dhe kuptoni më mirë se çfarë është sniffer (analizuesi i trafikut), ju lutemi lexoni artikullin dhe vetëm atëherë lexoni këtë artikull se si funksionon Wireshark.

Edhe më popullor dhe jashtëzakonisht mbresëlënës analizues protokolli twill , i cili razrobyv Gerald Combs, Wireshark u shfaq në të kuqe 2006, nëse Combs ndryshoi mjetin Ethereal wire, si dhe krijimet e tij, ndryshoi robotin dhe jo një moment më vikoristat emrin e vjetër. Sot, Wireshark është më fitimtar dhe Ethereal është bërë histori.

Wireshark: nuhatësi më i mirë

Ju mund të pyesni pse Wireshark kontrollon në analizues të tjerë rrjetë - me përjashtim të asaj që nuk shkon - dhe pse ne thjesht nuk fillojmë të përhapim tcpdump dumping për të hedhur paketat?

Avantazhi kryesor i Wireshark është se ai është një program grafik. Zgjedhja e të dhënave dhe riverifikimi i trafikut të bashkimit në ndërfaqen e koristuvach është një gjë shumë e dobishme, kështu që ju lejon të zgjidhni të dhënat e bashkimit të palosura.

Si të spiunoni Wireshark?

Që një i sapoardhur të fillojë me Wireshark, ju duhet të kuptoni trafikun e wireshark. Në një kohë të tillë, meta tsієї statti përdoren për t'ju shpjeguar bazat e TCP / IP, në mënyrë që të mund të robitoni trafikun e lidhur vysnovki shkodo, i cili analizohet.

Formati i paketës TCP është ai i paketës IP.

Formati i paketës TCP është ai i paketës IP. Nëse po përdorni Wireshark si emrin e një wireshark të shkëlqyer, nuk do të jeni në gjendje të lidhni me wireshark ndërfaqen wireshark për të mbledhur të dhëna nëpërmjet ndërfaqet rrjetë lejimi i një skedari Unix për promovim. Është më mirë të përdorni Wireshark si rrënjë (sudo wireshark) kur mblidhni të dhëna dhe si emër i një wireshark të fuqishëm për të analizuar të dhënat.

Si alternativë, mund të marrësh më pak të dhëna për një mjet shtesë linja e komandës tcpdump si rrënjë dhe më pas analizojeni me ndihmën e Wireshark. Jini të sjellshëm, mos harroni se mbledhja e të dhënave për ndihmën e Wireshark nga rruga mund të përmirësojë robotin e kompjuterit, ose, edhe më keq, nuk do të lejoheni të mbledhni të dhënat e kërkuara, sepse Wireshark përdor më shumë burime të sistemit, ulni vijën e komandës program. Në raste të ngjashme, zgjidhjet më të arsyeshme për mbledhjen e të dhënave të trafikut do të jenë tcpdump.

Varrosja e thekëve për ndihmë Wireshark

Mënyra më e lehtë për të ruajtur këto pako rrjetë është të zgjidhni ndërfaqen që ju nevojitet pas fillimit të Wireshark dhe klikoni në Start. Wireshark do të shfaqë të dhëna për masën në ekran në varësi të trafikut të masës suaj. Kujdes: mund të zgjidhni më shumë se një ndërfaqe. Nëse nuk dini asgjë rreth TCP, IP ose protokolleve të tjera, rezultati mund të përmblidhet që ju ta lexoni dhe kuptoni.

Për të nisur procesin e regjistrimit, zgjidhni Capture > Stop. Si alternativë, mund të klikoni në distinktivin e katërt, me një katror të kuq (ai i shkurtër si "Pin the data hoarded live") në shiritin kryesor të veglave (dreqni, është më e saktë ta vendosni në versionin e Wireshark, i cili ju keni). Ju mund ta shtypni këtë buton më pak në procesin e zgjedhjes së të dhënave të dantellave.

Nëse nuk ndiqni metodën e përshkruar të kapjes së të dhënave, nuk mund të ndryshoni cilësimet e Wireshark për kapjen e opsioneve të kapjes. Mund të ndryshoni opsionet e kapjes duke zgjedhur menynë Capture > Options. Këtu mund të zgjidhni ndërfaqen(t) e lidhjes, të shikoni adresën tuaj IP, të vendosni filtrin për mbledhjen e të dhënave, të kaloni kartën e lidhjes në mënyrën e marrjes së të gjitha paketave të lidhura dhe të ruani të dhënat e mbledhura në një ose më shumë skedarë . Ju mund t'ju ndëshkoni për varrosjen e thasëve pasi të keni arritur numrin e këngës së qeseve rrjetë, ose orën e këngës ose detyrimin e këngës (në bajt).

Wireshark nuk tarifon asnjë të dhënë për kyçjen, ose mund t'i ruani më vonë. Është e rëndësishme të ruajmë më të mirën dhe pastaj do të fitojmë çanta rrjetë ashtu si ju nuk keni ndonjë arsye të veçantë për t'u rritur në ndonjë mënyrë tjetër.

Wireshark ju lejon të lexoni dhe analizoni të dhënat e mbledhura tashmë nga një sasi e madhe formatet e skedarëve, Përfshirë tcpdump, libpcap, snoop nga Sun, nettl nga HP, skedarë teksti K12, etj. Me pak fjalë, për ndihmën e Wireshark, mund të lexoni praktikisht çdo format të të dhënave të zgjedhura të dantellave. Po kështu, Wireshark ju lejon të ruani të dhënat e zgjedhura në formate të ndryshme. Ju mund të shkruani Wireshark hack për të kthyer një skedar nga një format në tjetrin.

Ju gjithashtu mund të eksportoni skedarin aktual në një mënyrë të thjeshtë skedar teksti nga menyja File. Ky opsion është menduar kryesisht për përpunimin manual të të dhënave të dantellave ose futjen e tyre në një program tjetër.

Opsioni është transferuar te një mik i paketave tuaja. Në jetën reale, nuk e kam respektuar në asnjë mënyrë, mbroj për qëllimet e ndriçimit, do të jem në gjendje t'i rregulloj pakot në të njëjtën mënyrë.

Filtrat e ekranit Wireshark

Sapo një orë e përmbytjes së të dhënave të rrethimit bllokohet nga filtri i përmbytjes, Wireshark nuk prish trafikun e rrethimit, i cili nuk përputhet me filtrin; më pas, si filtra, ata zastosovuyutsya pas grumbullimit të të dhënave dhe si të kufizohet trafiku pa e parë atë. Mund ta çaktivizoni gjithmonë filtrin e ekranit dhe të ktheni të dhënat e bashkangjitura.

Parimisht, filtrat respektohen nga më të përshtatshmet dhe të ndryshëm, filtrat më të ulët nga përzgjedhja e të dhënave, kështu që nuk ka gjasa të dini paraprakisht, çfarë informacioni do të zgjidhni, ose do të jeni vibchiti. Sidoqoftë, përdorimi i filtrave në rast të grumbullimit të të dhënave kursen kohën dhe hapësirën tuaj në disk, gjë që është arsyeja kryesore për këto zastosuvannya.

Wireshark e sheh një filtër të saktë sintaksor si një shkëlqim jeshil i lehtë. Ashtu si sintaksa për të marrë hak për falje, sfondi është erizipelë.

Opsionet e filtrimit plotësohen nga operatorët që përputhen dhe operatorët logjikë. Filtri i dridhjeve http.response.code

Tre pako (SYN, SYN+ACK dhe ACK) të një thirrjeje TCP me tre drejtime

Tre pako (SYN, SYN+ACK dhe ACK) të një thirrjeje TCP me tre drejtime 404 && ip.addr == 192.168.1.1 tregon trafikun ose që vjen nga adresa IP 192.168.1.1 ose shkon në adresën IP 192.168.1.1, e cila gjithashtu mund të rezultojë në një kod përgjigjeje HTTP 404 (Nuk u gjet). Filter!loo1p &&!ip &&!arp përjashton trafikun BOOTP, IP dhe ARP nga rezultati. Filtro eth.addr == 01:23:45:67:89:ab && tcp.port == 25 Shfaq trafikun që do të shkojë në shtuesin e bashkimit me adresën MAC 01:23:45:67:89:ab, i cili është i ndryshëm si për lidhjet hyrëse ashtu edhe për ato dalëse të portit TCP numër 25.

Mos harroni se filtrat nuk zgjidhin problemet me një gradë simpatike. Me zgjedhjen e duhur të çelësit dhe mjetet e duhura, por ju ende duhet të interpretoni rezultatet, të njihni problemin dhe të merrni vetë vendimin më të mirë.

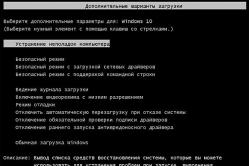

Prodovzhennya statti në anën tjetër. Për të shkuar në anën tjetër, shtypni butonin 2, siç e dini nën butonat e mediave sociale.

- Disponueshmëria e një sistemi ekspertësh të integruar, i cili ju lejon të zgjidhni shpejt tampon për shërbimet ose llojet e faljeve. Pra, më lejoni të përshpejtoj kohën e lokalizimit të problemit dhe të punoj me informacionin tashmë të renditur dhe vlerësuar për ju para kohe. Këtu mund t'i kushtoni vëmendje zgjidhjes nga VIAVI Solutions nën emrin Observer ose ClearSight Analyzer nga Netscout.Nëse nuk e shihni buxhetin, por ka probleme, atëherë duhet të grumbulloheni me durim dhe kafe. Në rastin e transferimit të të dhënave me shpejtësi 1 Gb / s dhe një tampon më të madh të bllokimit të trafikut, ai do të vonohet dhe do të shkojë për të mbledhur një grup të madh të dhënash. Ky grup të dhënash, rozumіyuchi në mënyrë të ndërsjellë midis ndërtesave të ndryshme në merezhі, mund të filtrohet sipas parametrave të ndryshëm. Për këtë Wireshark, ka disa mundësi:

Ju mund të personalizoni kodin e ngjyrave për paketat e faljes. Paketat, si mbajtja e një faljeje, do të shihen në një tampon me një ngjyrë të veçantë.

Filtro përmes një rreshti filtrimi. Nëse keni njohuri të mira për robotin dhe protokollet Wireshark, mund të futni vetë filtrin. Mund të dihet një përzgjedhje e madhe e filtrave.

Për të parë nëse zona është në paketë, kliko me të djathtën mbi miun dhe "Ndalo si filtër". Metoda për pochatkіvtsіv është tashmë e lehtë, për ata që nuk kanë nevojë për një kokë lamat.

Cilat janë filtrat kryesorë për shfaqjen e trafikut?

Filtri Wireshark për protokoll

Mjafton të futni emrin e protokollit në rreshtin e filtrit dhe të shtypni hyrjen. Paketat lihen në ekran, sikur të ishin të varura nga protokolli. Në këtë mënyrë, filtri duket si ky:

Nëse buferi do të ruhet, është e nevojshme të filtrohet për numrin e protokolleve, është e nevojshme të rishqyrtohen të gjitha protokollet e buferit dhe t'i ndani me shenjën ||. Për shembull:

arp || http || icmp

Filtri Wireshark për adresën IP dhe filtri për MAC

I rënë në një vijë të drejtë në trafik, filtri është trok. Për shembull, ne duam të filtrojmë për adresën IP të menaxherit 50.116.24.50:

ip.src==10.0.10.163

Pas filtrit kontrollues do të shihni ip.dst == x.x.x.x, dhe nëse dëshironi të dërgoni paketa direkt në trafik, atëherë mjafton të futni:

ip.addr==50.116.24.50

Nëse duhet të aktivizojmë adresën nga fusha e përzgjedhjes, atëherë duhet të shtojmë! = . Prapa:

ip.src! = 80.68.246.17

Ndërsa analizojmë trafikun në mes të rrjetit lokal dhe dimë adresën MAC të burimit, mund të specifikoni një filtër Wireshark për adresën MAC, për shembull:

eth.addr == AA:BB:CC:DD:EE:FF

filtri wireshark sipas numrit të portit

Kur analizojmë trafikun, mund të vendosim një filtër për numrin e portit, i cili do të transferojë trafikun në atë protokoll. Numrat e të gjitha porteve të regjistruara mund të njihen.

Pra, ashtu si me adresat IP dhe MAC, ne mund të filtrojmë vetëm sipas porteve të nisjes ose menaxhimit tcp. srcportі tcp. dstport. Opsioni për të futur numrat e portave në Wireshark ju jep mundësinë për të filtruar bufferin sipas shenjave të protokollit TCP. Për shembull, nëse duam të dërgojmë pako TCP me simbolin SYN (të instaluar midis pajisjeve), atëherë futim me radhë një shaka:

Filtra të njohur

Tabelat më poshtë tregojnë filtrat më të njohur për t'u shfaqur në vend të tamponit të ruajtjes:

|

Filtri për shfaqje |

Përshkrim |

shkrim prapanicë |

|

Adresa MAC e shoferit ose pronarit |

eth.addr == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të dërguesit |

eth.src == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të pronarit |

eth.dst == 00:1a:6b:ce:fc:bb |

|

|

Protokolli ARP - adresa MAC e pronarit |

arp.dst.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.dst.proto_ipv4 |

ARP Protocol - Adresa IP Version 4 Mbështetje |

arp.dst.proto_ipv4 == 10.10.10.10 |

|

Protokolli ARP - Adresat MAC të masterit |

arp.src.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.src.proto_ipv4 |

Protokolli ARP - Adresat IP Versioni 4 i Sunduesit |

arp.src.proto_ipv4 == 10.10.10.10 |

|

ID VLAN |

||

|

Adresat IP versioni 4 |

ip.addr == 10.10.10.10 |

|

|

Adresat IP të versionit 4 master |

ip.addr == 10.10.10.10 |

|

|

Adresat IP versioni 4 wdpravnik |

ip.src == 10.10.10.10 |

|

|

Protokolli IP (dhjetor) |

||

|

Adresat IP versioni 6 |

ipv6.addr == 2001::5 |

|

|

Adresat IP versioni 6 i wdpravnik |

ipv6.addr == 2001::5 |

|

|

Adresat IP të versionit 6 të masterit |

ipv6.dst == 2001::5 |

|

|

Porta TCP |

||

|

Porta e pronarit TCP |

tcp.dstport == 80 |

|

|

Porta TCP e drejtuesit |

tcp.srcport == 60234 |

|

|

Porta UDP e pronarit ose menaxherit |

||

|

Porti UDP i otrimuvach |

udp.dstport == 513 |

|

|

Porta UDP e masterit |

udp.srcport==40000 |

|

|

vtp.vlan_info.vlan_name |

vtp.vlan_info.vlan_name == TEST |

|

|

bgp.originator_id |

Identifikuesi BGP (adresat IPv4) |

bgp.originator_id == 192.168.10.15 |

|

Hop BGP tjetër (adresat IPv4) |

bgp.next_hop == 192.168.10.15 |

|

|

RIP adresa IPv4 |

rip.ip == 200.0.2.0 |

|

|

ID-ja e ruterit pas protokollit OSPF |

ospf.advrouter == 192.168.170.8 |

|

|

Numri i sistemit autonom EIGRP |

||

|

Adresat IP virtuale pas protokollit HSRP |

hsrp.virt_ip == 192.168.23.250 |

|

|

Adresat IP virtuale pas protokollit VRRP |

vrrp.ip_addr == 192.168.23.250 |

|

|

Adresat MAC të menaxherit ose pronarit të Wi-Fi |

wlan.addr == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të menaxherit Wi-Fi |

wlan.sa == 00:1a:6b:ce:fc:bb |

|

|

Adresat MAC të hostit Wi-Fi |

wlan.da == 00:1a:6b:ce:fc:bb |

Dhe çfarë lloj filtrash kanë më shumë gjasa të fitojnë në robotin tuaj?

Vetëm një filtra të ndryshëm pa fytyrë. І shdo tsikh filtrіv є dokumentacion madhështor, në të cilin nuk është aq e lehtë të zgjidhet. Unë kam zgjedhur më të mirët për mua dhe më të zakonshmet janë filtrat Wireshark. Për koristuvachіv-pochatkіvtsіv tse mund të jetë në listën e kontrollit të filtrave wireshark, pika e duhur për dasmën. Kështu që këtu në komente ju përhap me filtra të rrjedhshëm, si ju vikorist shpesh, si dhe me njohuri të mëdha - do t'i shtoj në listë.

Mbani në mend se Wireshark ka filtra për shfaqjen dhe ruajtjen e filtrave. Këtu shikoj filtrat për t'u shfaqur, pasi ato futen në ekranin kryesor të programit në fushën e sipërme, një herë nën meny dhe me ikonat e funksioneve kryesore.

Për të kuptuar përsëri dhe përsëri kuptimin e filtrave dhe atë që tregojnë verërat, është e nevojshme të kuptohet puna e masës. Për t'u njohur me parimet e punës dhe protokollit, rekomandohet të studiohet cikli i punës rrjetë kompjuteri, Artikulli i parë i ciklit "" (Pjesët e tjera në procesin e përgatitjes)

Filtrat Deyaki janë shkruar këtu në një formë zyrtare, dhe deyaki vikonan si një prapanicë specifike. Mos harroni se në çdo rast ju mund të futni të dhënat tuaja, për shembull, të ndryshoni numrin e portit në çfarëdo që të duhet të telefononi, dhe gjithashtu të punoni në të njëjtën mënyrë me adresën IP, adresën MAC, vlerën kohore dhe atë numër.

Operatorët e filtrit Wireshark

Filtrat mund të jenë me vlera të ndryshme, për shembull, ato mund të jenë një rresht, format i gjashtëmbëdhjetë ose një numër.

Nëse bëni shaka me hyrjen e pasaktë (është më e përshtatshme për vlerat jo numerike), atëherë ju fitoni përmban. Për shembull, për të treguar paketat TCP për të kontrolluar një rresht hackware, nevojitet një filtër fyes:

Tcp përmban hackware

Për shaka vlerat e sakta operatorët janë fitimtarë. Le t'i hedhim një sy:

Si mund të bachiti, є dy variante të shkrimit, për shembull, nëse duam të themi se kuptimi i filtrit është më i fundit, atëherë ne mund të vikoristovovat == ose eq.

Me filtra nga operandët logjikë zastosuvannym, mund të shtoni konstruksione të palosshme, por, ndoshta, si një filtër i njëjtë, mund të përdorni dy palë operatorë, për shembull, pasi këtu mund të përpiqeni të filtroni jo nga një portë, por nga një Gama e porteve:

tcp.port>=8000 && tcp.port<=8180

pastaj vlera e filtrit (në këtë mënyrë tcp.port) mbishkruhet nga vlerat e mbetura, kështu që si rezultat i zëvendësimit të sjelljes së pikëzimit, marrim rezultatin e punës vetëm të pjesës së mbetur, në këtë rast

tcp.port<=8180

Mbani mend për këtë defekt!

Kur vikoristanni s == (Rivno) ky defekt është i përditshëm.

Operatorët logjikë të filtrit Wireshark

Operatorët logjikë ju lejojnë të krijoni filtra të detajuar për mendje të ndryshme. Rekomandohet të rrahni gjithashtu harqet, copëzat në një mënyrë tjetër, mund të merrni vlerat e gabuara, pasi do të shënoni.

| Operatori | Përshkrim |

|---|---|

| dhe/&& | Logic I, duke qene se duket se qelben ne te dyja pjeset e filtrit. Për shembull, filtri ip.src==192.168.1.1 dhe tcp tregojnë vetëm paketat që duken si 192.168.1.1 dhe janë të lidhura me protokollin TCP. Do të tregohet më pak se të dhënat që janë marrë nga të dy mendjet. |

| ose/|| | ABO logjike, sa për vetëm një mendje ishte e vërtetë; ofendimet yakscho janë të vërteta, tse tezh dalin. Për shembull filtri tcp.port==80 ose tcp.port==8080 shfaqni paketat TCP, siç shfaqen (si nga origjina ose nga destinacioni) në portin 80 ose 8080. |

| jo/! | Është më logjike të MOS fitosh nëse dëshiron të fikësh disa paketa. Kështu që të gjitha paketat do të shfaqen, kremi do të kënaqë mendjet se tani NUK është. Për shembull filtri !dns shfaq të gjitha paketat, okrim DNS. |

Aplikoni një kombinim:

Shfaq HTTP ose Trafiku DNS:

http ose dns

Më trego një lloj trafiku Krimea ARP, ICMP dhe DNS:

!(arp ose icmp ose dns)

Filtri i ndërfaqes

Shfaq paketat vetëm të ngarkuara ose të anuluara në ndërfaqen wlan0:

Frame.interface_name == "wlan0"

Trafiku i protokolleve në nivel kanali

Për të treguar trafikun ARP:

Shfaq kornizat ARP në protokoll, në shtesën që mund të jetë adresa MAC 00:c0:ca:96:cf:cb:

Arp.src.hw_mac == 00:c0:ca:96:cf:cb

Trego kornizat në protokollin ARP, drejtuar pajisjes që mund të ketë adresën IP 192.168.50.90:

arp.src.proto_ipv4 == 192.168.50.90

Shfaq kornizat ARP në protokollin që drejtohet në zgjerimin që mund të jetë në adresën MAC 00:00:00:00:00:00 : ff:ff:ff:ff;

Arp.dst.hw_mac == 00:00:00:00:00:00

Shfaq kornizat ARP në protokoll, të dërguar në destinacion, i cili mund të adresojë IP 192.168.50.1:

arp.dst.proto_ipv4 == 192.168.50.1

Shfaq trafikun Ethernet:

Shfaq kornizat (të gjitha kornizat u zgjodhën, jo vetëm ARP, siç ishte në pjesën e përparme), përpara bashkëngjitjes, e cila mund të jetë adresa MAC 00:c0:ca:96:cf:cb:

Eth.src == 00:c0:ca:96:cf:cb

Shfaq kornizat e dërguara te bashkëngjitjet që mund të jenë adresa MAC 78:cd:8e:a6:73:be:

Eth.dst == 78:cd:8e:a6:73:be

Trafiku i protokolleve në inter-merezhovogo barabartë

Filtrimi i protokollit IPv4

Shfaq trafikun IP (këtu mund të shihni TCP, UDP, si dhe protokollet shtesë DNS, HTTP - kjo është praktikisht gjithçka, përveç protokolleve të shtresës së kanalit, nëse nuk anashkaloni adresat IP për transmetimin e të dhënave (për rrjetet lokale Ethernet, si adresat e dorëzimit, anashkaloni adresat MAC) )):

Për të qenë më të saktë, është e mundur të shmanget trafiku në protokollin IPv4, i cili quhet thjesht IP (Internet Protocol).

Shfaq trafikun e lidhur me adresën IP origjinale (fut vlerën x.x.x.x). Do të shfaqen paketat, në të cilat adresat IP ruhen nga transportuesi i të dhënave ABO:

Ip.addr == x.x.x.x

Trego trafikun e lidhur me këto dy adresa IP. Për një logjikë të vetme të mundshme, njëra prej tyre do të jetë adresa e dzherel, dhe tjetra - adresa e dorëzimit.

ip.addr == x.x.x.x && ip.addr == y.y.y.y

Shfaq trafikun, i cili është hosti me adresën IP 138.201.81.199:

ip.src == 138.201.81.199

Trego trafikun, cili destinacion është një host me adresë IP 138.201.81.199:

Ip.dst == 138.201.81.199

Kujdes, protokolli IP funksionon në adresat IP, por jo në porte. Portet janë pjesë e protokolleve TCP dhe UDP. Protokolli IP është i vlefshëm vetëm për drejtimin e trafikut midis hosteve.

Filtrimi i diapazonit IP me Wireshark

Mund të ndryshoni një adresë IP dhe të shkruani sa vijon:

Ip.addr == 192.168.1.0/24

Filtrimi i trafikut të dërguar në intervalin IP. Meqenëse është e nevojshme të filtrohet trafiku, si një lloj subsite, vikoristovy filtron mendjen:

ip.src==192.168.1.0/24

Trafiku i filtrimit, i njohur për tejkalimin e gamës së këndimit të IP. Nëse keni nevojë të filtroni trafikun, si një pikë njohjeje e çdo lloj idmerezha, filtrojeni mendjen:

Ip.dst == 192.168.1.0/24

Filtrimi i protokollit IPv6

Shfaq trafikun IPv6 (versioni i ulët i Protokollit të Internetit):

Filtrimi për adresën IPv6. Për të filtruar për një adresë IPv6, fitoni filtrin:

ipv6.addr == 2604:a880:800:c1::2ae:d001

Filtrimi i diapazonit IPv6 me Wireshark

Ju mund të ndryshoni një adresë IPv6 dhe të specifikoni një nëngrup për filtrim:

ipv6.addr == 2604:a880:800:c1::2ae:d000/64

Si rregull, është e nevojshme të filtroni trafikun e një adrese të tillë IPv6:

ipv6.src == 2604:a880:800:c1::2ae:d001

Si të filtroni trafikun, të dërgoni mesazhe në adresën IPv6:

ipv6.dst == 2604:a880:800:c1::2ae:d001

Filtrimi i trafikut të dërguar në intervalin IPv6. Meqenëse është e nevojshme të filtrohet trafiku, si një lloj subsite, vikoristovy filtron mendjen:

ipv6.src == 2604:a880:800:c1::2ae:d000/64

Trafiku filtrues, i njohur për zbatim në diapazonin e këndimit të IPv6. Nëse keni nevojë të filtroni trafikun, si një pikë njohjeje e çdo lloj idmerezha, filtrojeni mendjen:

ipv6.dst == 2604:a880:800:c1::2ae:d000/64

Filtrimi i ICMPv6 (Internet Control Message Protocol - një protokoll i përditësimeve ndërmjetëse kerauchchih në versionin e gjashtë) në Wireshark për të provuar të filtroni:

Në mënyrë që të përputhen paketat për të ndryshuar rolin e ARP për IPv6, ndryshoni filtrin:

icmpv6.type == 133 ose icmpv6.type == 134 ose icmpv6.type == 135 ose icmpv6.type == 136 ose icmpv6.lloj == 137

Filtra të tjerë me adresë IP janë të ngjashëm për IPv6 dhe IPv4.

Protokollet e qarkullimit të linjës së transportit

Për të rritur më shumë trafik TCP:

Trego trafikun, cili port njihet si porti i parë, për shembull 8080:

tcp.port==8080

Trego trafikun, çfarë lloj porti 80:

tcp.srcport==80

Trego trafikun në të cilin po funksionon shërbimi, duke dëgjuar në portin 80:

tcp.dstport == 80

Shfaq paketat TCP me simbolin SYN:

tcp.flags.syn==1

Shfaq paketat TCP me flamurin SYN lart dhe flamurin ACK poshtë:

tcp.flags.syn==1 && tcp.flags.ack==0

Në mënyrë të ngjashme për flamuj të tjerë:

tcp.flags.syn==1 tcp.flags.ack==1 tcp.flags.reset==1 tcp.flags.fin==1 tcp.flags.cwr tcp.flags.ecn tcp.flags.urg==1 tcp.flags.push==1Ju gjithashtu mund të shkulni sintaksën e mendjes tcp.flamujt == 0x0XX, për shembull:

- FIN ce tcp.flamujt == 0x001

- SYN tcp.flamujt == 0x002

- RST ce tcp.flamujt == 0x004

- ACK ce tcp.flamujt == 0x010

- Instaluar një orë ACK dhe FIN tcp.flamujt == 0x011

- Instaluar një orë ACK dhe SYN tcp.flamujt == 0x012

- Instaluar një orë ACK dhe RST tcp.flamujt == 0x014

Për të treguar paketat, si të hakmerresh nëse një rresht, për shembull, një rresht hackware:

Tcp përmban hackware

Ndiqni numrin X të transmetimit TCP:

Tcp.stream eq X

Filtro sipas numrit të transmetimit:

Tcp.seq == x

Trego fuqinë e tepërt të përsëritur të paketave. Ndihmon në përmirësimin e produktivitetit të suplementeve dhe paketave të shpenzimeve:

Ky filtër shfaqi pako problematike (segmente të shpenzuara, riekzekutoi ato të tjerat. Ky filtër kalon paketat TCP Keep-Alive, por era e keqe është shenjë e problemeve.

Tcp.analiza.flamujt

Filtra për vlerësimin e cilësisë së lidhjes me oborrin.

Karakteristikat e avancuara shihen deri në kornizat TCP. Për më tepër, era e keqe nuk është e bazuar në titujt e kornizës - karakteristikat që shihen (kalimi i të dhënave, dublikatat) caktohen nga programi Wireshark për analizë.

Filtro për të shfaqur informacione rreth kornizave me flamurin ACK, sikur të ishin dublikatë. Ka një numër të madh të personelit të tillë, mund të flisni për problemin e komunikimit:

tcp.analysis.duplicate_ack_num == 1

Filtri për shfaqjen e kornizave për një lloj rrëmujë në segmentin e përparmë:

Tcp.analysis.ack_lost_segment

Është në rregull të groposni të dhënat në kalli, pjesët e informacionit nuk transferohen nga vetë kalli i seancës.

Për të shfaqur kornizat, dmth. ritransmetim (për t'u riredaktuar):

Tcp.analiza.ritransmetimi

Largimi i personelit, yakі otrimani jo në rendin e duhur:

Tcp.analysis.jashtë_rregullit

Për të rritur më pak trafik UDP:

Për UDP, nuk ka flamuj. Për cilin protokoll, është e mundur të specifikoni një port më shumë.

Trego trafikun, çfarë lloj porti 53:

Udp.srcport == 53

Trego trafikun në të cilin po funksionon shërbimi, duke dëgjuar në portin 53:

Udp.dstport == 53

Paketa UDP, e cila ka një rresht këndimi, për shembull, një rresht hackware:

Udp përmban hackware

Për të lejuar më pak trafik ICMP:

Për të lejuar më pak trafik ICMP v6 (versioni i shkurtër)

Shfaq të gjitha rezultatet për ping:

icmp.lloj==0

Shfaq të gjitha kërkesat për ping:

icmp.lloj==8

Shfaq të gjitha faljet e mosdisponueshmërisë/gardheve të hosteve dhe porteve

icmp.lloj==3

Trego të gjithëve të provoni ridrejtimin e rrugës për ndihmën ICMP:

icmp.lloj==8

Në fund të variantit CODE, filtri tjetër do të shfaqë njoftimin për mosdisponueshmërinë e portit:

icmp.type==3 && icmp.code==3

Protokollet e trafikut të aplikacionit

Për protokollet si HTTP, DNS, SSH, FTP, SMTP, RDP, SNMP, RTSP, GQUIC, CDP, LLMNR, SSDP, këta filtra, të cilët quhen njësoj si vetë protokollet, shkruhen gjithashtu me shkronja të vogla.

Për shembull, për të marrë trafikun HTTP:

Për të aktivizuar trafikun për protokollin e ri HTTP/2:

Mos harroni se kur merret një vendim, deri në cilin protokoll jepen të dhënat, të cilat transmetohen, programi do të hyjë nga numri i portit fitues. Ndërsa nëse zgjidhet një port jo standard, programi nuk mund të dijë të dhënat e kërkuara. Për shembull, nëse ishte e mundur të lidhesh me portin SSH 1234, atëherë filtri ssh nuk e di trafikun SSH.

Filtri që tregon më shumë të dhëna të dërguara me metodën POST:

http.request.method == "POST"

Filtri që tregon më shumë të dhëna të transmetuara me metodën GET:

http.request.method == "MERRNI"

Kërkoni kërkesë në faqen origjinale (host):

http.host=="

Kërkesë kërkimi në faqen e këngës në një pjesë të emrit:

Http.host përmban "here.private.im'ya"

Filtri për shfaqjen e kërkesave HTTP, nga të cilat janë transmetuar cookies:

Http.cookie

Pyetni, në cilin server duke vendosur cookies në shfletuesin e koristuvach.

Http.set_cookie

Për shaka, të ketë ndonjë transferim imazhesh:

http.content_type përmban "imazh"

Për hir të imazheve të kënduara:

http.content_type përmban "gif" http.content_type përmban "jpeg" http.content_type përmban "png"

Për skedarët e kërkimit të llojit të këngës:

http.content_type përmban "tekst" http.content_type përmban "xml" http.content_type përmban "html" http.content_type përmban "json" http.content_type përmban "javascript" http.content_type përmban "x-www-form-urlencode" http. content_type përmban "të ngjeshur" http.content_type përmban "aplikacion"

Kërkojini Wireshark të shkarkojë skedarë të një lloji. Për shembull, për një shaka që transferon arkivat ZIP:

Http.request.uri përmban "zip"

Në vend të http.request.uri për saktësi më të madhe, mund të ndryshoni filtrin http.kërkim.uri.rrugë ose http.request.uri.query, për shembull, për një kërkesë për një kërkesë për skedarë JPG (dërgimi për fotografi):

Http.request.uri.path përmban "jpg"

Është gjithashtu e mundur të filtrohet kërkesa për të hequr vlerën e titullit HTTP REFERER (referues). Për shembull, për një kërkesë për kërkesa, me disa referues є ru-board.com:

Http.referer përmban "ru-board.com"

http.autorizimi

Kërkoni për skedarë nga HTTP potoci:

Http.file_data

Për të ndihmuar, pasi të dhënat HTTP hiqen nga zatrymkoy, fitohet një ndërtim i tillë:

http.time>1

Vaughn do të tregojë trafikun, otrimaniy pіznіshe jak për 1 sekondë.

Për të zgjidhur problemet, mund të analizoni statusin e kodit HTTP në përgjigje. Për shembull, filtri tjetër do të tregojë trafikun, në këtë rast falja 404 Nuk u gjet (ana nuk u gjet):

http.response.code==404

Filtri që vjen është më shumë si cicavia. Së pari, do t'ju tregoj se si mund të bëhen dizajne të palosshme me sa më shumë filtra të jetë e mundur. Në një mënyrë tjetër, vera ju lejon të vazhdoni Kërkesë HTTP dhe zagalom aktiviteti në internet, të dhënat e Krimesë. Për ndihmën e cilit filtër mund të shikoni aktivitetin në ueb nivel të lartë. Rregullat në mes të harkut përfshijnë imazhe, skedarë Javascript dhe fletë stilesh - gjithçka që pala kërkon në vetvete. Për të shtuar anët për t'u hakmarrë ndaj objekteve të tjera, për t'i përfshirë ato në një renditje të ngjashme:

Http.request http.request.uri përmban ".jpg")

Për të kontrolluar të gjitha kërkesat DNS dhe vidpovidi:

Sobachit, si kërkesat DNS mori shumë kohë:

dns.koha>1

Bude do t'ju tregojë se sa më shumë do të nevojiten në një sekondë pasi të jetë vendosur energjia.

Ky filtër tregon nëse kërkesat dns nuk mund të lejohen saktë:

dns.flags.code != 0

Shfaq vetëm pyetjet DNS:

dns.flags.response == 0

Shfaq vetëm vlerat DNS:

dns.flags.response == 1

Trego kërkesën dhe komentet për to, në të cilat IP-ja po kërkohet për google.com:

dns.qry.name == "google.com"

Shfaq pyetjen DNS dhe përputhjen për një rekord:

dns.qry.type == 1

Shfaq pyetjen DNS dhe përputh çdo rekord AAAA:

dns.qry.type == 28

Trego provat në të cilat për regjistrimin A si IP është korrigjuar 216.58.196.3:

dns.a == 216.58.196.3

Trego korrigjimet në të cilat për regjistrimin AAAA si IP është korrigjuar 2a01:4f8:172:1d86::1:

dns.aaaa == 2a01:4f8:172:1d86::1

Shfaq regjistrimet nga CNAME apollo.archlinux.org:

dns.cname == "apollo.archlinux.org"

Shfaq vіdpovіdі doshinoy mbi 30:

dns.resp.len > 30

Trego një pije me një doshinoy mbi 25:

dns.qry.name.len >25

Trego llojet e serverëve DNS ku është i disponueshëm rekursioni:

dns.flags.recavail == 1

Shfaq llojet e serverëve DNS, në të cilët rekursioni nuk është i disponueshëm:

dns.flags.recavail == 0

Rekursioni Chi Bazhana (për shkak se serveri DNS nuk ka informacion për emrin e hostit, është faji i tjetrit serverët DNS kërkon informacion):

dns.flags.recdesired == 1

Si të qëndroni sipas kërkesës 1 , pra nevojitet rekursion, pra 0 - otzhe, nuk ka bazhana.

Prano të dhëna të paautentikuara ( 0 do të thotë nuk pranojnë 1 do të thotë prano):

dns.flags.checkdisable == 0

Për të kuptuar se si adresat IP janë caktuar mbi protokollin DHCP:

Udp.dstport==67

bootp.option.dhcp

Për të shfaqur kërkesën DHCP:

bootp.option.dhcp==3

Për të shfaqur DHCP Discover:

bootp.option.dhcp==1

Filtri SMB. Ky filtër në kolonën Info tregon të gjithë pemën (cool) të ditës, e cila përfshin drejtoritë që hapni skedarë kritikë në gjurmues.

smb2.cmd==3 ose smb2.cmd==5

Filtra për kornizat Wi-Fi

Trego elementet e disa shtrëngimeve duarsh (për të kornizuar protokollin EAPOL):

Shfaq kornizat e Beacon:

wlan.fc.type_subtype == 0x08

Shfaq kornizat e përgjigjes së sondës:

wlan.fc.type_subtype == 0x05

Shfaq të gjitha menjëherë: EAPOL, beacons, Përgjigja e Hetimit:

wlan.fc.lloj_nënlloj == 0x08 || wlan.fc.lloj_nënlloj == 0x05 || eapol

Shfaq kornizat jo-drone për një shtesë të vetme me adresën MAC të BSSID:

wlan.addr==BSSID

Shfaq EAPOL, Beacons, Probe Response for a Song Attachment me MAC Adresa 28:28:5D:6C:16:24:

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || eapol) && wlan.addr==28:28:5D:6C:16:24

Duke shfaqur PMKID-in e ruajtur:

Eapol && wlan.rsn.ie.pmkid

Shfaq PMKID, Beacons, përgjigjen e hetimit:

(wlan.fc.lloj_nënlloj == 0x08 || wlan.fc.lloj_nënlloj == 0x05 || (eapol && wlan.rsn.ie.pmkid))

Shfaq PMKID, Beacons, Probe Response për AP me adresën MAC 40:3D:EC:C2:72:B8:

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || (eapol && wlan.rsn.ie.pmkid)) && wlan.addr==40:3D:EC:C2:72:B8

Shfaq vetëm kujtesën e parë të tundjes së dorës:

Wlan_rsna_eapol.keydes.msgnr == 1

Tregoji vetëm një shoku rikujtuesin e shtrëngimit të duarve (mund të fitosh për të kujtuar shtrëngimin e duarve me cilindo numër):

Wlan_rsna_eapol.keydes.msgnr == 2

Shfaq kornizat për pikën e hyrjes me shpejtësinë e të dhënave (Shpejtësia e të dhënave) 1 Mb/s:

Wlan_radio.data_rate == 1

Shfaq kornizat për pikat e hyrjes me shpejtësi mbi 10 Mb/s:

Wlan_radio.rate_data > 10

Shfaq pikat e hyrjes në frekuencën e këngës:

Radiotap.channel.freq == 2412

Shfaq pikat e nxehta me fuqi të ulët sinjali:

Wlan_radio.signal_dbm > -50

Filtrat, të lidhur me praninë e një antene:

Radiotap.present.antenë == 1

Radiotap.antenë == 1

Nëse dini ndonjë filtër tjetër Wireshark, ju lutemi ndajini ato në komente.