Mjetet antipiretike për fëmijët përshkruhen nga një pediatër. Por ka situata të ndihmës së domosdoshme në rast likomanci, nëse fëmija duhet të japë fytyra nga pakujdesia. Pastaj baballarët marrin përsipër ringjalljen dhe përgatitjet antipiretike zastosovuyut. Çfarë lejohet t'u jepet fëmijëve të gjoksit? Si mund ta ulni temperaturën tek fëmijët më të rritur? Cilat janë fytyrat më të sigurta?

Programi Wireshark do të bëhet një udhëzues për ata që duhet të bëjnë një analizë të detajuar të paketave të telave - trafikut sistemi kompjuterik. Sniffer është lehtësisht i ndërveprueshëm me protokolle të tilla të zgjeruara si netbios, fddi, nntp, icq, x25, dns, irc, nfs, http, tcp, ipv6 dhe të tjerë të pasur. Ai lejon, kur analizon, shpërndarjen e një pakete të bashkimit në një magazinë specifike, sipas protokollit, dhe shfaqjen në ekran të informacionit të lehtë për t'u lexuar në formë numerike.

ruajtja e madhësisë së numrit të formateve të ndryshme të informacionit të transmetuar dhe marrë, duke ndërtuar skedarë, pasi ato përdoren në shërbime të tjera. Parimi i punës bazohet në faktin se karta rrjetë kalon në një modalitet të gjerë dhe fillon të tejmbushet paketat rrjetë, pasi ato janë në zonën e dukshmërisë. Vmіє pratsyuvati si një program për hedhjen e paketave wifi.

Yak koristuvatisya wireshark

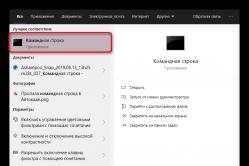

Programi është i pushtuar nga grumbullimi i paketave të informacionit, teksa ato kalojnë kufirin. Për të nisur dhe përshpejtuar rezultatet e robot sniffer, nuk keni nevojë për ndonjë njohuri specifike, thjesht duhet ta futni atë në menunë "Start" ose të klikoni në ikonën në desktop. programet e Windows). Një funksion i veçantë i mjetit ju lejon të ruani paketat e informacionit, t'i deshifroni ato së bashku dhe t'i shikoni ato për analiza.Pasi të keni nisur wireshark, do të shihni menunë kryesore të programit në ekran, sikur po e hapni atë në krye të ekranit. Për ndihmën e të resë kërkohet menaxhimi i ndërmarrjes. Nëse keni nevojë të kapni skedarë, nëse dëshironi të ruani të dhëna për paketat, të ruajtura në sesionet e mëparshme dhe nëse dëshironi të ruani të dhëna për paketat e tjera, të marra në një sesion të ri, atëherë për të cilin do t'ju duhet skeda "File".

Për të nisur funksionin e varrosjes së paketave wireshark, wireshark është fajtor për klikim në ikonën "Capture", atëherë ne do të hapim një seksion të veçantë të menusë nën emrin "Interfaces", për ndihmën e të cilit mund të hapni dritaren "Wireshark Capture". Ndërfaqet", për të cilat do të shfaqen të gjitha të disponueshme ndërfaqet rrjetë, Nëpërmjet yaki dhe bude kryen ruajtjen e paketave të nevojshme të të dhënave. Në atë rast, nëse programi (sniffer) është i aftë të shfaqë vetëm një ndërfaqe të zbatueshme, ju mund të shihni të gjithë ekranin informacion i rendesishem rreth të reja.

Rezultatet e punës së ndërmarrjes janë një provë e drejtpërdrejtë se, në fakt, ata nuk janë të angazhuar në mënyrë të pavarur (në një moment të caktuar kohor) në transferimin e ndonjë të dhënë, në masën që nuk shkëmbejnë informacion. Parimi robotik Aje linjat lokale Polegaє në atë që për pіdtrimki її në modalitetin e punës, elementi її i lëkurës (kompjuteri, çelësi dhe bashkëngjitjet іnshі) shkëmbehen midis tyre pa informacion shërbimi për ndërprerje, në atë për transferimin e paketave të tilla dhe mjeteve të njohura të ngjashme.

Versioni ¥ për sistemet Linux.

Varto caktoni çfarë sniffer nga skaji në skaj për bashkimin e administratorëve dhe shërbimet e sigurisë kompjuterike, madje edhe shërbimi ju lejon të caktoni nyje potencialisht të pambrojtura të biznesit të luajtshëm merezhі, të cilat mund të sulmohen nga hakerat.

Për njohjen e drejtpërdrejtë të Wireshark, ai mund të jetë fitimtar si një zasib për monitorimin dhe analizën e mëtejshme të trafikut rrethues me një metodë të organizimit të një sulmi në mbrojtjen e trafikut skajor, edhe nëse trafiku është i kapërcyer, ai mund të fitohet për të arritur qëllime të ndryshme.

Në komandën e lëkurës] [përparësitë e veta për sa i përket softuerit dhe shërbimeve për

test me stilolaps. Të gëzuar, ne deklaruam se zgjodhëm të ishim aq të ndryshëm, sa mundëm

bashkoni një grup programesh të ndryshuara nga një zotëri i butë. Mbi atë i

gënjyer. Me dënesë për të mos zgjedhur një hodgepodge, ne thyem të gjithë listën në ato - dhe brenda

Sa herë kam goditur shërbimet komunale për nuhatje dhe manipulim të paketave. mbledhje në

Unë jam i shëndetshëm.

Wireshark

netcat

Yakshcho flet për mendimin e tepërt të danezëve, atëherë minator i rrjetit znіme z "eter"

(Mbi datën e deponimit të përgatitur në formatin PCAP) skedarët, certifikatat,

imazhe dhe media të tjera, si dhe fjalëkalime dhe informacione të tjera për autorizim.

Korisna mozhlivist - kërkoni për fëmijë të qetë të danikëve, çfarë të hakmerresh për fjalët kyçe

(Për shembull, identifikimi i një koristuvach).

Skapi

website:

www.secdev.org/projects/scapy

Duhet të ketë për çdo haker, i cili është mjeti më i fuqishëm për të

manipulimi interaktiv i paketës. Merrni dhe deshifroni vetë paketat

protokolle të ndryshme, kërkesa për kërkesa, injeksion modifikimesh dhe

Paketa e krijimeve Vlasnoruch - gjithçka është e lehtë! Z її me ndihmë mund ta mposhtni celiumin

një sërë detyrash klasike, skanim, tracorute, sulme dhe shënjestrim

infrastrukturës së infrastrukturës. Në një shishe, ne do të zëvendësojmë shërbime të tilla të njohura,

p.sh.: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f etj. Atë

të njëjtën orë Skapi lejojnë vikonati be-yak, për të frymëzuar më specifike

zavdannya, sikur në asnjë mënyrë nuk mund të punoni tashmë të krijuar nga një shitës tjetër me pakicë

zasib. Në vend që të shkruani një mal të tërë rreshtash në C, qani, për shembull,

gjeneroni paketën e gabuar dhe krijoni demonin fuzzing, dosit

hidhni disa rreshta në kod me rreshta të shumtë Skapi! Programi ka nr

ndërfaqja grafike dhe interaktiviteti është i disponueshëm për përkthyesin

Python. Do të mësoheni me problemet dhe nuk do të mund të krijoni asgjë të keqe

paketat, injektoni kornizat e kërkuara 802.11, zvogëloni numrin e sulmeve

(Të themi, helmimi i cache ARP dhe hopping VLAN) dhe kështu me radhë. Vetë shitësit me pakicë ngopen

për ata që Scapy mundi të fitonte në projekte të tjera. lidh її

si një modul, është e lehtë të krijosh një mjet për lloje të ndryshme lokalizimi,

kërkoni për mospërputhje, injeksione Wi-Fi, monitorim automatik të specifikave

detyrat etj.

pako

website:

Platforma: * nix, є pіd port Windows

Teknologji Cicava që lejon, nga njëra anë, të gjenerojë çfarëdo

paketë ethernet

rishikimet ndërtimin e kapaciteteve. Për të parë mjete të tjera të ngjashme, pako

ndërfaqe grafike maє, që ju lejon të krijoni paketa në mënyrën më të thjeshtë

formë. Jep me shume. Veçanërisht opratsovannya dhe korrigjim

sekuencat e paketave. Ju mund të instaloni marifetet midis administratave,

dërgoni pako me shpejtësinë maksimale për të kontrolluar xhiron e ndërtesës

dilyanki merezhі (po, boshti këtu dhe atje do të jetë DDOS) dhe, çfarë më shumë cіkavіshe -

ndryshoni në mënyrë dinamike parametrat në pako (për shembull, adresa IP ose MAC).

Ata nuk ngurrojnë të mbajnë mend hyrjen dhe fjalëkalimin kur regjistrohen ose autorizojnë në një burim të mbyllur të internetit dhe shtypin ENTER, këto të dhëna mund të tejkalohen lehtësisht. Edhe më shpesh era e keqe përcillet me masë jo në pamje të vjedhur. Në atë faqe, në të cilën po përpiqeni të identifikoheni, vikoristovuє protokollin HTTP, pastaj thjesht vikonat zahoplennya trafikun, analizoni atë ndihmë Wireshark dhe dha për ndihmë filtrat dhe programet speciale për të njohur dhe deshifruar fjalëkalimin.

Vendi më i mirë për ndryshimin e fjalëkalimeve është thelbi i rrjetit, ku trafiku i të gjitha koristuvachs shkon në burime të mbyllura (për shembull, postë) ose përpara ruterit për të hyrë në internet, kur regjistroheni në burime të jashtme. Ne vendosim një pasqyrë dhe jemi gati ta konsiderojmë veten një haker.

Croc 1. Instalimi dhe ekzekutimi i Wireshark për të kapur trafikun

Nëse dëshironi të zgjidhni një ndërfaqe që është e mjaftueshme për ju, përmes së cilës ne planifikojmë të ruajmë trafikun dhe shtypni butonin Start. Vapada jonë është mbytur me druajtje përgjatë vijës së fundit.

Trafiku u bllokua.

Krok 2. Filtrimi i trafikut të varrosur POST

Hapni shfletuesin dhe provoni të identifikoheni në ndonjë burim për një hyrje dhe fjalëkalim shtesë. Pas përfundimit të procesit të autorizimit dhe hyrjes në faqe, trafiku do të grumbullohet në Wireshark. Analizatori i protokollit Dali vіdkrivаєmo dhe Bachimo numer i madh paketat. Në të njëjtën fazë, u jepet më shumë IT-fakhivtsiv, atyre që nuk e dinë se çfarë kanë bërë. Ne gjithashtu e dimë se paketat specifike duhet të përpunohen për të shmangur të dhënat POST, të cilat gjenerohen në makinën tonë lokale kur formulari ngarkohet në ekran dhe dërgohet në serverin në distancë kur butoni "Enter" ose "Authorization" shtypet në shfletues. .

U prezantua në dritare një filtër i veçantë për fermentimin e qeseve të varrosura: http.kërkesë.metoda == "POST"

Më duhet të zëvendësoj mijëra pako, vetëm një prej tyre, me homazhet tona.

Krok 3. Ne e dimë hyrjen dhe fjalëkalimin e koristuvach

Klikoni shpejt me butonin e djathtë të miut dhe zgjidhni artikullin nga menyja Ndiqni TCPSteam

Pas kësaj, në shekullin e ri do të shfaqet një tekst, i cili në kod do të zëvendësojë anën. Ne i njohim fushat “password” dhe “user”, në mënyrë që të mund të japim fjalëkalimin dhe emrin e koristuvach. Në disa raste, fushat do të jenë të lehta për t'u lexuar dhe lundruar jo të koduara, por nëse përpiqemi të marrim trafik gjatë shkarkimit deri në burimet e fundit të disponueshme si: Mail.ru, Facebook, Vkontakte, etj., atëherë fjalëkalimi do të jetë e koduar:

HTTP/1.1 302 U gjet

Serveri: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

P3P: CP = "NOI ADM DEV PSAi COM NAV OUR OTRO STP IND DEM"

Set-Cookie:password= ; skadon = E enjte, 07-Nëntor-2024 23:52:21 GMT; rrugë =/

Vendndodhja: loggedin.php

Gjatësia e përmbajtjes: 0

Lidhja: mbyll

Lloji i përmbajtjes: tekst / html; charset=UTF-8

Në këtë mënyrë, në vipadka tonë:

Im'ya koristuvacha: networkguru

fjalëkalimi:

Krok 4. Përcaktuar sipas llojit të kodimit për deshifrimin e fjalëkalimit

Ne shkojmë, për shembull, në faqen http://www.onlinehashcrack.com/hash-identification.php#res dhe futim fjalëkalimin tonë në dritaren për identifikim. Unë kam parë një listë të protokolleve të kodimit sipas prioritetit:

Krok 5. Deshifrimi i fjalëkalimit Koristuvach

Në këtë fazë, ne mund të shpejtojmë me mjetin hashcat:

~ # Hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

Në dalje morëm fjalëkalimin e deshifrimit: simplepassword

Në këtë mënyrë, me ndihmën e Wireshark, jo vetëm që mund të rregullojmë problemet në shtesat dhe shërbimet e robotëve, por edhe të provojmë veten si haker, fjalëkalimet zdiyasnyuyuchi, si koristuvachi që futen në format e internetit. Ju gjithashtu mund të njihni fjalëkalimet deri në pamjet e ekranit të dërguara me postë filtra të padukshëm koristuvachіv, vikoristovuyuchi për fermentim:

- Protokolli dhe filtri POP duket sikur po vjen: pop.request.command == "USER" || pop.request.command == "KALONI"

- Protokolli dhe filtri IMAP do të jenë: imap.kërkesa përmban "login"

- Protokolli SMTP dhe duhet të futni filtrin tjetër: smtp.req.command == "AUTH"

dhe mjete më serioze për deshifrimin e protokollit të kodimit.

Hap 6. Sa i fuqishëm është trafiku i enkriptimit dhe si mposhtet HTTPS?

Për vidpovidi në zinxhirin ushqimor, ka mundësi për kіlka.

Opsioni 1. Lidhu me lidhjen ndërmjet serverit përkatës dhe kërko trafikun në momentin e lidhjes (SSL Handshake). Në momentin e instalimit të sesionit, mund të ndryshoni tastin e sesionit.

Opsioni 2. Mund të deshifroni trafikun HTTPS duke shtypur një skedar regjistri të çelësit të sesionit që regjistrohet nga Firefox ose Chrome. Për cilin shfletues është përgjegjës për shkrimin e çelësave të enkriptimit në një skedar log (aplikacion i bazuar në FireFox) dhe për atë skedar në skedarin e regjistrit. Në thelb, ju duhet të vidhni skedarin me çelësin e sesionit hard disk një koristuvach tjetër (i cili është i paligjshëm). Epo, le të marrim pak trafik dhe të heqim çelësin për deshifrim.

Sqarim. Ne po flasim për shfletuesin e internetit të njerëzve që përpiqen të vjedhin fjalëkalimin. Nëse ne mund të deshifrojmë trafikun tonë HTTPS dhe duam të praktikojmë, atëherë kjo strategji do të praktikohet. Si përpiqeni të deshifroni trafikun HTTPS të të tjerëve pa qasje në kompjuterët e tyre?

Pasi të keni hequr çelësat për opsionin 1 ose 2, duhet t'i futni ato në WireShark:

- Shkoni te menyja Edit - Preferences - Protocols - SSL.

- Ne vendosëm flamurin "Rimbledhni të dhënat SSL që përfshijnë segmente të shumta TCP".

- "Lista e çelësave RSA" dhe shtypni Edit.

- Futni të dhënat në fushë dhe shkruani shtegun e skedarit me çelës

WireShark mund të deshifrojë paketat që janë të koduara duke përdorur algoritmin RSA. Në të njëjtën kohë, algoritmet DHE / ECDHE, FS, ECC janë fitimtarë, sniffer nuk është një ndihmë për ne.

Opsioni 3. Refuzoni aksesin në serverin e uebit, i cili është mënyra se si regjistrohet koristuvach, dhe hiqni çelësin. Ale ce є më shumë detyra të palosshme. Në rrjetet e korporatave, me metodën e taksimit të suplementeve apo të filtrimit të përmbajtjes, ky opsion zbatohet në bazë ligjore, por jo me metodën e mbishkrimit të fjalëkalimeve të koristuvachiv.

BONUS

VIDEO: Wireshark Packet Sniffing Emrat e Përdoruesit, Fjalëkalimet dhe Uebfaqet

Metodat e kalimit të trafikut të bashkuar

Dëgjimi i masës për ndihmën e programeve të analizatorëve të masës, së pari, vetë në një mënyrë të thjeshtë shoshitja e të dhënave.

Për të mbrojtur përgjimin e rrjetit, instalohen programe speciale, për shembull, AntiSniff, të cilat mund të përdoren në ndërtesa për të zbuluar kompjuterët që janë përgjuar në trafikun e përgjuar.

Softuer-antisniffers me qëllim të shfaqjes së veçorive të tyre sniffer të shenjës së dukshmërisë në pajisjet përgjuese - bordi nuhatës i kompjuterit sniffer është fajtor se është në mënyrë speciale duke përgjuar. Modaliteti Perebovayuschie і spiunimi, mezhezhі kom'yuteri urdhër të veçantë për t'iu përgjigjur IP-datagrameve që dërgohen në adresën e hostit të testuar. Për shembull, hostet e përgjimit, si rregull, përpunojnë të gjithë trafikun në hyrje, pa ndërhyrë vetëm me datagramet e dërguara në adresën e hostit. Shenjat Є th іnshі që tregojnë sjelljen e dyshuar të hostit, si p.sh. njohja e programit AntiSniff.

Padyshim, përgjimi është edhe më i frikshëm nga pikëpamja e keqbërësit, copëzat të lejojnë të heqësh të papërshtatshmen. informacion kafe- fjalëkalimet, adresat e kompjuterit, të dhënat konfidenciale, listat, etj. Megjithatë, përgjimi i thjeshtë nuk lejon që një haker të ndërhyjë në rrjetin midis dy hosteve për të modifikuar dhe krijuar të dhëna. Për realizimin e një detyre të tillë nevojitet teknologji më e sofistikuar.

Për të anashkaluar dhe mbyllur në vetvete procesin e ndërlidhjes midis dy hosteve A dhe B, një sulmues mund të ndryshojë adresat IP të hosteve të përbashkët me adresën e tyre IP duke dërguar hostet A dhe B mesazhe të falsifikuara ARP (Address Resolution Protocol).

Mal. 1 ARP

Çuditërisht, si një haker, ju mund të përdorni protokollin ARP për të kapërcyer komunikimin e lidhur midis hosteve A dhe B.

Për të kapërcyer trafikun e lidhur midis hosteve A dhe B, hakeri vendos adresën e tij IP në këto hoste, në mënyrë që A dhe B të kundërshtojnë falsifikimin e adresës IP kur shkëmbejnë njoftime. Për të imponuar adresën e tij IP, hakeri kryen hapat e mëtejshëm.

- Sulmuesi vendos adresat MAC të hosteve A dhe B, për shembull, duke përdorur ndihmën e komandës nbtstat nga paketa W2RK.

- Sulmuesi manipulon pamjen e adresës MAC të hosteve A dhe B për t'ju treguar se çfarë përbën një falsifikim të nënshkrimit ARP në kërkesën për të lejuar adresën IP të hosteve në adresën MAC të kompjuterëve. Host A i thuhet se adresa IP e hostit B po tregon adresën MAC të kompjuterit të ndërhyrës; hostit B i thuhet se adresa IP e hostit A është gjithashtu adresa MAC e kompjuterit të ndërhyrës.

- Hostët A dhe B vendosin adresat MAC të hequra në memoriet e tyre ARP dhe më pas i përdorin ato për të korrigjuar njëri-tjetrin. Pjesët me adresat IP A dhe B tregojnë adresën MAC të kompjuterit të sulmuesit, hosteve A dhe B, mos dyshoni për asgjë, komunikoni përmes një ndërmjetësi, një punonjësi privat me këto mesazhe, gjithmonë.

Për t'u mbrojtur nga sulme të tilla, administratorët janë përgjegjës për shkurtimin e bazës së të dhënave me tabelën e sigurisë MAC-adresa dhe adresën IP të kompjuterëve të tyre.

Në rrjetet UNIX, ky lloj sulmi falje ARP mund të zbatohet me ndihmën e shërbimeve të sistemit që kontrollojnë trafikun e rrjetit, për shembull, arpredirect. Fatkeqësisht, në Windows merezhey shërbime të tilla të tepërta mund të mos zbatohen. Për shembull, në faqen NTsecurity, mund të kapni programin GrabitAII, i cili paraqitet si një mjet për të ridrejtuar trafikun midis hosteve të ndërlidhura. Megjithatë, një rishikim elementar i prakticitetit të programit GrabitAII tregon se ai është ende larg të qenit i suksesshëm në zbatimin e këtyre funksioneve.

Për të përgjuar trafikun e rrjetës, një sulmues mund të mashtrojë adresën IP të vërtetë të ruterit me rrjetë me adresën e tij IP, për shembull, për të ndihmuar në falsifikimin e njoftimit të Redirect ICMP. Pritësi A është përgjegjës për refuzimin e njoftimit të Ridrejtimit, sipas RFC-1 122, duke pranuar si përgjigje ndaj një datagrami të dërguar te një host tjetër, për shembull, B. Pronësia mbi njoftimin e Ridrejtimit pritësi A është përgjegjës për, në vend të anulimit të njoftimit të Ridrejtimit, hosti Një ridrejtim i datagrameve nga A në B me një rrugë të re, pret vetë A dhe vrit.

Mal. 2 Drejtimi Hibna

Për qëllime të faljes së rrugës, sulmuesi është përgjegjës për njohjen e detajeve rreth organizimit të rrjetit lokal, në të cilin ndodhet hosti A, zocrema, adresa IP e ruterit, përmes të cilit trafiku drejtohet nga hosti A në B. Duke e ditur këtë, sulmuesi do të formojë një datagram IP, adresa e ruterit caktohet si adresa IP e ruterit dhe hosti A është specifikuar si pronari. Gjithashtu, datagrami përfshin një përditësim ICMP Redirect me fushën e adresës së ri. router, i vendosur si adresa IP e kompjuterit të sulmuesit. Pas fshirjes së njoftimeve të tilla, hosti A do të korrigjojë të gjitha njoftimet nga adresa IP e kompjuterit të ndërhyrës.

Për t'u mbrojtur kundër një sulmi të tillë, mund të përdorni komandën tracert (për shembull, pas një muri zjarri) në hostin A për të rimarrë ridrejtimin ICMP dhe për të zbuluar adresën IP të kompjuterit të ndërhyrës, mund të përdorni komandën tracert (në Unix , komanda tracerout). Duhet të dini nëse jeni shfaqur në një masë lokale shtesash, mosleje gjatë instalimit, një rrugë, që do të thotë se administratori duhet të jetë në gjendje të tregojë korrektësi.

Nëse e nxirrni, aplikoni shpifjen (me të cilën ngatërrestarët e këqij nuk mund të ndërhyjnë) për t'i kthyer të dhënat në mbrojtjen e nevojshme, të cilat përcillen sa më shumë, pasi informacioni konfidencial fshihet në të dhënat. Metoda e vetme e mbrojtjes kundër trafikut të ngatërruar është përdorimi i programeve që zbatojnë algoritme kriptografike dhe protokolle enkriptimi dhe lejojnë mbrojtjen e konfidencialitetit dhe informacionit konfidencial. Për verifikimin e detyrave të tilla, kriptografia duhet të kodohet, nënshkruhet dhe riverifikohet, autenticiteti i transmetimeve mbi protokollet e vjedhura është përditësuar.

Zbatimi praktik i të gjitha metodave kriptografike për shkëmbimin e informacionit jepet nga VPN (Virtual Private Network - Virtual Private Network).

tejmbushje TCP

Sulmi më i rëndë i trafikut lidhës pasohet nga rrëmbimi i TCP, nëse një haker gjeneron një mënyrë për të gjeneruar dhe fuqizuar paketat TCP të hostit të sulmuar ndërpresin seancën e transmetimit me hostin. Duke pasur parasysh mundësitë e protokollit TCP duke rinovuar një lidhje të ndërprerë TCP, hakeri anulon ndërprerjet e sesionit të komunikimit dhe vazhdon zëvendësimin e klientit të lidhur.

Për sulmet vikonannya, TCP-zadnannya krijoi një sërë programesh efektive, mbrojnë të gjitha zbatimet e erës së keqe për platformën Unix, dhe në faqet e internetit dhe shërbimet janë paraqitur vetëm në kode vizuale. Në këtë mënyrë, lloji i sulmeve me metodën e tejkalimit të refuzimit të TCP-së nuk është i mirë.

TCP (Transmission Control Protocol) është një nga protokollet bazë të shtresës së transportit OSI, i cili ju lejon të krijoni një lidhje logjike mbi një kanal virtual. Në këtë kanal, paketat transmetohen dhe merren me regjistrimin e sekuencës së tyre, vendoset kontrolli mbi rrjedhën e paketave, organizohet ritransmetimi i paketave dhe në fund të seancës thirret kanali. Protokolli TCP është i vetmi protokoll bazë nga familja TCP/IP, i cili mund të kalohet përmes sistemit të identifikimit dhe njoftimit të asaj lidhjeje.

Një përmbledhje e sniffers të paketave të softuerit

Të gjithë nuhatësit e softuerit mund të ndahen mendërisht në dy kategori: sniffer që mbështesin lëshimin e linja e komandës, Unë snifery, çfarë mund të jetë ndërfaqja grafike. Me këtë është domethënëse që snajferët janë të vetëdijshëm, sikur ndërthurin në vetvete fyerjet dhe aftësitë. Për më tepër, snifferët përdorin një lloj protokolli të vetëm, si stinks, një analizë të thellë të paketave të ngadalta, aftësinë për të rregulluar filtrat dhe gjithashtu mundësinë e konsistencës me programet e tjera.

Tingull sa herë që një sniffer me një ndërfaqe grafike përbëhet nga tre zona. Në të parën, ka gjysmë çanta që jepen çanta të mbipaketuara. Thirrni në këtë rajon për një minimum lotimi, dhe në të njëjtën kohë: një orë për paketën; IP-adresat e menaxherit dhe pronarit të paketës; MAC-adresat e menaxherit të portit dhe pronarit të paketës, adresat e tjera dhe adresat e synuara të porteve; lloji i protokollit (merezhevy, transporti ose niveli i aplikuar); deak sumarno іnformatsіya pro shovelnyh danikh. Në zonën tjetër, shfaqet informacioni statistikor për okremiumin e së njëjtës paketë dhe, në zonën e tretë, paketa e paraqitjeve në formë heksadecimal ose në formë simbolike - ASCII.

Pothuajse të gjithë sniferët e paketave lejojnë analizën e paketave të dekoduara (për këtë arsye, sniferët e paketave quhen edhe analizues të paketave, ose analizues protokolli). Sniffer rozpodіlyaє pako reshoplenі për të barabartë dhe protokolle. Deyakі analizuesit e paketave në protokollin zdatnі razpіznavati i іdobrazhati perehoplenu іnformatsiyu. Ky lloj informacioni shfaqet në një zonë tjetër të dritares sniffer. Për shembull, nëse një sniffer i ndërtesës njeh protokollin TCP dhe e vendos snifferin në vmyut, një lloj shtojce për të gjeneruar trafikun e të dhënave. Shumica e analizuesve të protokollit njohin mbi 500 protokolle të ndryshme dhe mund t'i përshkruajnë dhe deshifrojnë ato me emër. Sa më shumë informacion në stacionin e dekodimit dhe paraqitjen e sniffer në ekran, aq më pak duhet të deshifroni manualisht.

Një nga problemet me të cilat mund të ngecin analizuesit e paketave është pamundësia e identifikimit të saktë të protokollit që porti pritës po përdor në portin për kyçje. Për shembull, me ndihmën e metodës së përmirësimit të sigurisë së dhjakëve në program, ata mund të nalashtovuvatisya në portet zastosuvannya, vіdminnyh vіd portіv për mbyllje. Pra, duke zëvendësuar portin tradicional 80, të rezervuar për serverin në internet, Server danez mund ta rikonfiguroni primusin në portin 8088 ose çfarëdo. Në një situatë të tillë, analizuesit e paketave nuk zgjedhin saktë protokollin dhe shfaqin vetëm informacione rreth protokollit të nivelit më të ulët (TCP ose UDP).

Përdorni sniffers softuerësh, deri në disa lloje shtojcash ose module të tjera, shtohen module analitike softuerësh që ju lejojnë të krijoni telefonata me informacion bazë analitik në lidhje me tejmbushjet e trafikut.

Një karakteristikë tjetër e orizit është numri i madh i analizuesve softuerikë të paketave - aftësia për të rregulluar filtrat para dhe pas kapjes së trafikut. Filtrat shohin paketa të vetme nga trafiku sipas një kriteri të caktuar, i cili lejon marrjen e informacionit gjatë analizimit të trafikut.

Në këtë mësim, përshkruhet teknologjia e hakerimit të dantellave, e cila bazohet në pako me rrjetë të hakuar. HAKERY WORKING SUCE TEKHNOLOGII FOR SUPLUCHANDYA MERZHOVYA INTO METHOY, FOR ORGANIZIMI I DONE PRIVENNYY DONE METHOY ATTACK TCP-Z'єєDNANG, SCHO DOZVOZVOLOLOYNICKI, Scho DOZVOZVOLOYANI, SPVOLOYNIKY, SPV, SPF. Fatkeqësisht, një pjesë e madhe e këtyre sulmeve janë zbatuar në praktikë vetëm për rrjetet Unix, për të cilat hakerët mund të përdorin si shërbime speciale ashtu edhe sisteme Unix. Merezhi Windows, me sa duket, ka humbur pozën e respektit për hakerat, dhe më vjen turp nga përshkrimi i mjeteve për të ndërhyrë në këto programe sniffer, që përdoren për përgjime të parëndësishme të paketave rrjetë. Tim nuk është më pak, ai nuk dëshiron të përdorë një përshkrim teorik të sulmeve të tilla, veçanërisht Antihacker, copat e njohurive të teknologjive të hakerimit do të ndihmojnë për të kapërcyer paarritshmërinë e pasur.

Merezhevy duke nuhatur

Për të nuhatur rrjetin Ethernet, telefononi kartat e rrjetit që janë kaluar në modalitetin e përgjimit. përgjimi Rrjetet Ethernet Lejon që kompjuteri të lidhet nga programi sniffer në funksion me segmentin e bashkimit, pas së cilës hakeri mund të qaset në të gjithë trafikun e bashkuar që menaxhohet dhe pranohet nga kompjuterët në këtë segment të bashkuar. Është edhe më e thjeshtë të vikonohet tejmbushja e trafikut të matjes radio, e cila vikoristovuyut bezdrotovy merezhevі ndërmjetës - në këtë mënyrë nuk është e nevojshme të mbështillet vendi për lidhje me kabllon. Përndryshe, sulmuesi mund të lidhet me linjën telefonike, e cila lidh kompjuterin me serverin e Internetit, duke ditur për këtë vend të dobishëm (linjat telefonike tingëllojnë shtrirë në bodrum dhe dalje të tjera ajrore pa asnjë mbrojtje).

Për të demonstruar teknologjinë e gërmimit, ne do të përdorim një program shumë të njohur sniffer SpyNet, Yaku mund të gjendet në shumë faqe interneti. Faqja zyrtare e programit SpyNet di adresën http://members.xoom.com/layrentiu2/, Në të cilën mund të merrni një version demo të programit.

program SpyNet përbëhet nga dy komponentë - CaptureNetі PipeNet. program CaptureNet Lejon kalimin mbi paketat që transmetohen përmes Ethernetit në një linjë teli, në mënyrë që të duken si korniza Ethernet. program PipeNet ju lejon të zgjidhni kornizat Ethernet në pako të barabarta me shtesat, shtesat, për shembull, përkujtuesit email, Ndërgjegjësimi i protokollit HTTP (shkëmbimi i informacionit me serverin në ueb) dhe çaktivizimi i funksioneve të tjera.

Fatkeqësisht, në versionin demo SpyNet mundësi PipeNet i rrethuar nga një prapanicë demonstruese e përzgjedhjes së paketave HTTP, kështu që ne nuk mund ta demonstrojmë robotin SpyNet në detyrim i plotë. Sidoqoftë, ne do të demonstrojmë fizibilitetin e gërmimit të dantellave SpyNet në prapanicë të masës sonë eksperimentale, duke kaluar skedar teksti nga nikoqiri Shpata-2000 për host Alex-Z për ndihmën e Windows Explorer të madh. Një orë në kompjuter A1ex-1 ne do të ekzekutojmë programin CaptureNet, Si të kaloni mbi paketat e transferuara dhe të lejoni që skedari i transferuar të lexohet në kornizat Ethernet. Në Fig. 1 shikon tekstin e mesazhit sekret në skedar sekret.txt; Ne do të përpiqemi të zbulojmë të gjithë tekstin në kornizat e ngatërruara të Ethernetit.

Mal. 1. Teksti i njoftimit sekret në dritaren e Notepad

Për të kërcyer mbi kornizat Ethernet, klikoni këtu.

Ne kompjuter Alex-Z ekzekutoni programin CaptureNet. Për të parë dritaren e punës së programit, zgjidhni komandën e menusë Kapni *Fillimi(Hopping * Start) dhe filloni procesin e ngritjes së kornizave të bashkuara.

Kopjoni skedarin security.txt nga kompjuteri duke përdorur Windows Explorer Shpata-2000 në A1ex-3.

Pas transferimit të skedarit Secret.txt, zgjidhni komandën e menusë Capture*Stop(Zhoplennya * Stop) dhe ndaloni procesin e kërcimit.

Kornizat Crossover Ethernet shfaqen në pjesën e djathtë të dritares së punës të programit CaptureNet(Fig. 2), për më tepër, rreshti i lëkurës në listën e sipërme përfaqëson një kornizë Ethernet, dhe poshtë listës shfaqet në vend të kornizës së kundërt.

Mal. 2. Korniza Ethernet për të fshirë tekstin e mesazhit sekret

Duke parë listën e kornizave të tepërta, ne e dimë lehtësisht atë prej tyre, që është hakmarrja e tekstit që dërguam Ky është një sekret shumë i madh (Ky është një sekret i madh).

Podkreslimo, scho tse - shembulli më i thjeshtë, nëse i gjithë trafiku është regjistruar. program CaptureNet ju lejon të ricikloni paketat që zëvendësohen nga protokollet e këndimit dhe në portat e renditjes së hosteve, të zgjidhni mbështetjen për emrin e këndimit dhe të grumbulloni të dhënat e riplanifikuara nga skedari. Teknika e aktiviteteve të tilla vikonannya është e thjeshtë dhe її mund të zotërohet nga programet e avancuara të sistemit SpyNet.

Krimi i përgjimeve primitive, hakerët kanë akses në më shumë përgjime për të vjedhur të dhëna. Më poshtë është një pasqyrë e shkurtër e metodave të tilla, megjithatë, në aspektin teorik. Arsyeja është se është praktike që Windows të zbatojë sulme të të dhënave të tejmbushura në skaj, dhe një grup shërbimesh të tjera për sulmet e tejmbushjes për të eliminuar dëmtimet.

Metodat e kalimit të trafikut të bashkuar

Dëgjimi i rrjetit për ndihmë me programet e analizuesve të rrjetit, udhëzime të ngjashme CaptureNet, në mënyrën e parë, më të thjeshtë të gërmimit të të dhënave. Krimea SpyNet për snifing, bashkimi bëhet pa asnjë mjet, përdoret me shumicë për qëllime të analizimit të veprimtarisë së bashkimit, diagnostikimit të bashkimit, përzgjedhjes së trafikut sipas kritereve të përcaktuara dhe detyrave të tjera të bashkimit të administratës. Si shembull, një program i tillë mund të quhet tcpdump (http://www.tcpdump.org), Yaka ju lejon të regjistroni trafikun në një regjistër të veçantë për analiza të mëtejshme.

Për mbrojtjen nga përgjimet, instalohen programe speciale, p.sh. AntiSniff (http://www.securitysoftwaretech.com/antisniff), pasi ndërtesat shfaqen në rrjetin e kompjuterëve, të pushtuara nga përgjimet e trafikut të rrjetit. Softuer-antisniffers me qëllim të shfaqjes së veçorive të tyre fitimtare të shenjës së pranisë në përgjimin e pajisjeve dëgjimore - bordi me tela i kompjuterit-sniffer është fajtor që është në një modalitet të veçantë dëgjimi. Modaliteti Perebovayuschie і spiunimi, mezhezhі kom'yuteri urdhër të veçantë për t'iu përgjigjur IP-datagrameve që dërgohen në adresën e hostit të testuar. Për shembull, hostet e përgjimit, si rregull, përpunojnë të gjithë trafikun në hyrje, pa ndërhyrë vetëm me datagramet e dërguara në adresën e hostit. Shenjat Є th іnshі që tregojnë dyshimin për sjelljen e hostit, si ta njohim programin AntiSniff.

Pa dyshim, duke përgjuar edhe më nga afër nga këndvështrimi i keqbërësit, copëzat ju lejojnë të hiqni informacionin bazë anonimë - transmetohen fjalëkalime, adresa kompjuteri, të dhëna konfidenciale dhe informacione të tjera. Megjithatë, përgjimi i thjeshtë nuk lejon që një haker të ndërhyjë në rrjetin midis dy hosteve për të modifikuar dhe krijuar të dhëna. Për realizimin e një detyre të tillë nevojitet teknologji më e sofistikuar.

Pyetni ARP-në

Për të anashkaluar dhe mbyllur në vetvete procesin e ndërlidhjes midis dy hosteve A dhe B, një sulmues mund të ndryshojë adresat IP të hosteve të përbashkët me adresën e tyre IP duke dërguar hostet A dhe B mesazhe të falsifikuara ARP (Address Resolution Protocol). Protokolli ARP mund të gjendet në Shtojcën D, e cila përshkruan procedurën për lejimin (transformimin) e një adrese IP të hostit në një adresë makine (adresa MAC) që është e lidhur në bordin e qarkut pritës. Çuditërisht, si një haker, ju mund të përdorni protokollin ARP për të kapërcyer komunikimin e lidhur midis hosteve A dhe B.

Për të kapërcyer trafikun e lidhur midis hosteve A dhe B, hakeri vendos adresën e tij IP në këto hoste, në mënyrë që A dhe B të kundërshtojnë falsifikimin e adresës IP kur shkëmbejnë njoftime. Për të imponuar adresën e tij IP, hakeri kryen hapat e mëtejshëm.

Sulmuesi vendos adresat MAC të hosteve A dhe B, për shembull, për një komandë shtesë nbtstat nga paketa W2RK.

Sulmuesi manipulon pamjen e adresës MAC të hosteve A dhe B për t'ju treguar se çfarë përbën një falsifikim të nënshkrimit ARP në kërkesën për të lejuar adresën IP të hosteve në adresën MAC të kompjuterëve. Host A i thuhet se adresa IP e hostit B po tregon adresën MAC të kompjuterit të ndërhyrës; hostit B i thuhet se adresa IP e hostit A është gjithashtu adresa MAC e kompjuterit të ndërhyrës.

Hostët A dhe B futin adresat MAC të hequra në memoriet e tyre ARP dhe i marrin ato për korrigjim një me një. Pjesët me adresat IP A dhe B tregojnë adresën MAC të kompjuterit të sulmuesit, hosteve A dhe B, mos dyshoni për asgjë, komunikoni përmes një ndërmjetësi, një punonjësi privat me këto mesazhe, gjithmonë.

Për t'u mbrojtur nga sulme të tilla, administratorët janë përgjegjës për shkurtimin e bazës së të dhënave me tabelën e sigurisë MAC-adresa dhe adresën IP të kompjuterëve të tyre. Dali, për ndihmën e një speciale software, Për shembull, shërbimet komunale arpwatch (ftp://ftp.ee.lbl.gov/arpwatch-2.lab.tar.gz) Ju mund të shkurtoni periodikisht rrjetën dhe të zbuloni mospërputhjet.

Në rrjetet UNIX, ky lloj sulmi falje ARP mund të zbatohet me ndihmën e shërbimeve të sistemit që menaxhojnë trafikun e rrjetit, për shembull, arpredirect. Fatkeqësisht, në Windows 2000/XP, këto shërbime të nevojshme mund të mos zbatohen. Për shembull, në faqen e internetit NTsecurity ( http://www.ntsecurity.nu) Mund të merrni shërbimin Grabit AI, Paraqitur si një zasib për ridrejtimin e trafikut midis hosteve ndërmjetës. Sidoqoftë, është elementare të rishikohet praktika e mjetit Grabit AI tregojnë se është ende larg suksesit të plotë në zbatimin e këtyre funksioneve.

Rrugë Hibna

Për të përgjuar trafikun e rrjetës, një sulmues mund të mashtrojë adresën IP të vërtetë të ruterit me rrjetë me adresën e tij IP, për shembull, për të ndihmuar në falsifikimin e njoftimit të Redirect ICMP. Pritësi A është përgjegjës për refuzimin e njoftimit të Ridrejtimit, sipas RFC-1 122, duke pranuar si përgjigje ndaj një datagrami të dërguar te një host tjetër, për shembull, B. Pronësia mbi njoftimin e Ridrejtimit pritësi A është përgjegjës për, në vend të anulimit të njoftimit të Ridrejtimit, hosti Një ridrejtim i datagrameve nga A në B me një rrugë të re, pret vetë A dhe vrit.

Për qëllime të faljes së rrugës, sulmuesi është përgjegjës për njohjen e detajeve rreth organizimit të rrjetit lokal, në të cilin ndodhet hosti A, zocrema, adresa IP e ruterit, përmes të cilit trafiku drejtohet nga hosti A në B. Duke e ditur këtë, sulmuesi do të formojë një datagram IP, adresa e ruterit caktohet si adresa IP e ruterit dhe hosti A është specifikuar si pronari. Gjithashtu, datagrami përfshin një përditësim ICMP Redirect me fushën e adresës së ri. router, i vendosur si adresa IP e kompjuterit të sulmuesit. Pas fshirjes së njoftimeve të tilla, hosti A do të korrigjojë të gjitha njoftimet nga adresa IP e kompjuterit të ndërhyrës.

Për t'u mbrojtur kundër një sulmi të tillë, ndizni (për shembull, pas një muri zjarri) në host. gjurmues(Në Unix, komanda tracerout). Duhet të dini nëse jeni shfaqur në një masë lokale shtesash, mosleje gjatë instalimit, një rrugë, që do të thotë se administratori duhet të jetë në gjendje të tregojë korrektësi.

Nëse e nxirrni, aplikoni shpifjen (me të cilën ngatërrestarët e këqij nuk mund të ndërhyjnë) për t'i kthyer të dhënat në mbrojtjen e nevojshme, të cilat përcillen sa më shumë, pasi informacioni konfidencial fshihet në të dhënat. Metoda e vetme e mbrojtjes kundër trafikut të ngatërruar është përdorimi i programeve që zbatojnë algoritme kriptografike dhe protokolle enkriptimi dhe lejojnë mbrojtjen e konfidencialitetit dhe informacionit konfidencial. Për verifikimin e detyrave të tilla, kriptografia duhet të kodohet, nënshkruhet dhe riverifikohet autenticiteti i transmetimeve duke përdorur protokolle të koduara.

Zbatimi praktik i të gjitha përshkrimeve në 4 metoda kriptografike për shkëmbimin e informacionit është dhënë nga rrjetet VPN (Virtual Private Network). Një përmbledhje e shkurtër e parimeve dhe metodave të mbrojtjes kriptografike të informacionit mund të gjendet në Shtojcën E, dhe në hover Raporto pershkrimin zaobіv zakhistu kriptografik, karrierës nadayutsya dodatka Siguria e Desktopit PGP (http://www.pgp.com).

tejmbushje TCP

Sulmi më i rëndë i trafikut lidhës pasohet nga rrëmbimi i TCP, nëse një haker gjeneron një mënyrë për të gjeneruar dhe fuqizuar paketat TCP të hostit të sulmuar ndërpresin seancën e transmetimit me hostin. Duke pasur parasysh mundësitë e protokollit TCP duke rinovuar një lidhje të ndërprerë TCP, hakeri anulon ndërprerjet e sesionit të komunikimit dhe vazhdon zëvendësimin e klientit të lidhur.

Për sulmet vikonannya, TCP-zadnannya krijoi një sërë programesh efektive, mbrojnë të gjitha zbatimet e erës së keqe për platformën Unix, dhe në faqet e internetit dhe shërbimet janë paraqitur vetëm në kode vizuale. Në këtë rang, ne, ndërsa i rishqyrtojmë praktikuesit në të drejtën fisnike të hakerimit, në formën e sulmeve me metodën e refuzimit TCP, nuk jemi të pasur. (Të dashuruarit të zgjidhen në dikë tjetër kodin e softuerit ju mund të ktheheni në faqe http://www.cri.cz/~kra/index.html, De mund te jete zavantazhiti kodi i daljes Refuzimi i TCP-së për kalimin e shërbimeve shtëpiake Gjuetia nga Pavel Krauz).

Pavarësisht nga numri i mjeteve praktike, ne nuk mund të injorojmë një temë të tillë si një sulm i përplasjes së TCP-së dhe të ndalemi në disa aspekte të sulmeve të tilla. Disa informacione në lidhje me strukturën e paketës TCP dhe rendin e instalimit të vargut TCP janë vendosur në Shtojcën D të librit, ne menjëherë i bashkangjisim respektin kryesor për një ushqim të tillë - çfarë u lejon hakerëve të mposhtin sulmet e vargjet më të larta TCP? Le t'i hedhim një sy temës së raportit, duke u ndalur kryesisht në diskutimin në i.

TCP (Transmission Control Protocol) është një nga protokollet bazë të shtresës së transportit OSI, i cili ju lejon të krijoni një lidhje logjike mbi një kanal virtual. Në këtë kanal, paketat transmetohen dhe merren me regjistrimin e sekuencës së tyre, vendoset kontrolli mbi rrjedhën e paketave, organizohet ritransmetimi i paketave dhe në fund të seancës thirret kanali. Protokolli TCP është i vetmi protokoll bazë nga familja TCP/IP, i cili mund të kalohet përmes sistemit të identifikimit dhe njoftimit të asaj lidhjeje.

Për të identifikuar një paketë TCP, dy identifikues 32-bitësh përdoren në kokën TCP, të cilët gjithashtu luajnë rolin e një identifikuesi pakete, të quajtur një numër sekuence dhe një numër konfirmimi. Gjithashtu, do të thirremi nga një fushë tjetër e paketës TCP, e quajtur bit kyç. Kjo fushë është me madhësi 6 bit dhe përfshin pjesët vijuese kryesore (në rendin e zilna në të djathtë):

URG - terminologjia;

ASK - konfirmim prapor;

PSH - flamuri i transferimit;

RST - simboli i rivendosjes së ditës;

SYN - shenja e sinkronizimit;

FIN - shenja e përfundimit të ditës.

Le të hedhim një vështrim në rendin e krijimit të TCP-s'dnannya.

1. Nëse hosti A duhet të krijojë një thirrje TCP me hostin B, atëherë hosti A i dërgon host B një alarm:

A -> B: SYN, ISSa

Tse do të thotë se vlera 32-bit e ISSa (Numri i Sekuencës Fillestare) është futur në fushën e numrit serial të vlerës 32-bit të ISSa (Numri i Sekuencës Fillestare).

2. Kërkoni nga hosti B të konfirmojë nëse duhet të vendosë bitin SYN dhe të vendosë bitin ACK. Në fushën e numrit rendor të hostit B, vendosni vlerën tuaj fillestare të emrit - ISSb; fusha e numrit të konfirmimit do të jetë me të njëjtën vlerë të vlerës ISSa, e hequr në paketën e parë nga hosti A, e rritur me një. Në këtë renditje, hosti Vіdpovіdaє poіdomlennyam i tillë:

B -> A: SYN, ACK, ISSb, ACK (ISSa + 1)

3. Nareshti, hosti A i dërgon një njoftim hostit B, në të cilin: futja e bitit ASC; vlerë zëvendësuese e fushës rendore ISS + 1; Fusha e numrit të konfirmimit Merr vlerën ISSb+1. Pas lidhjes tjetër TCP ndërmjet hosteve PORі NË duhet të instalojmë:

A -> B: ACK, ISSa + 1, ACK (ISSb + 1)

4. Prit tani POR ju mund të dërgoni pako të dhënash te hosti NË nëpërmjet një kanali virtual TCP të krijuar me zgjuarsi:

A -> B: ACK, ISSa + 1, ACK (ISSb + 1); TË DHËNAT

këtu TË DHËNAT nënkuptojnë të dhëna.

Nga analiza e mësipërme e algoritmit të pëlqimit TCP, mund të shihet se identifikuesit e vetëm të pajtimtarëve TCP dhe pëlqimi TCP janë dy parametra 32-bitësh të numrit të sekuencës dhe numrit të konfirmimit - ISSaі ISSb. Pra, si mundet një haker të njohë vlerat aktuale të fushës ISSaі ISSb, Atëherë nuk mund të merrni asgjë për të falsifikuar një paketë TCP. Tse do të thotë që hakeri duhet të kërkojë vlerat e sakta të parametrave ISSaі ISSb Paketa TCP për këtë lidhje TCP, dërgoni paketën nga çdo host në internet në emër të klientit të kësaj lidhjeje TCP dhe kjo paketë do të pranohet si e saktë!

Nevoja për një mbështetje të tillë të paketave TCP është gjithashtu e rëndësishme sepse protokollet e nivelit të lartë FTP dhe TELNET zbatohen në bazë të protokollit TCP, dhe identifikimi i klientëve FTP dhe paketave TELNET bazohet tërësisht në protokollin TCP.

Para kësaj, protokollet FTP dhe TELNET nuk kontrollojnë adresat IP të hosteve të hakerëve, pastaj pasi të hiqet paketa e falsifikuar e serverit FTP ose TELNET, adresa IP e hostit të hakerit është dërguar pasi është dërguar adresa IP e hostit të hakerit. specifikuar në paketën e keqe. Nëse ky host haker ka më shumë gjasa të punojë me serverin FTP ose TELNET me adresën e tij IP, dhe me të drejtat për t'u lidhur ligjërisht me koristuvacha, i cili, në linjën e tij, për të komunikuar me serverin përmes paaftësisë së klientëve.

Në këtë mënyrë, për qëllimin e këtij përshkrimi, është i nevojshëm një sulm më i madh dhe i mjaftueshëm mendor є njohuri të dy parametrave të transmetimit 32-bit. ISSaі ISSbÇfarë të identifikoni një lidhje TCP. Shiko tek mënyrat e mundshmeїх otrimannya. Ndonjëherë, nëse hosti i hakerit lidhet me segmentin e bashkimit të sulmuar, vendosni vlerën ISSaі ISSbє evidente dhe virishuєtsya me anë të analizës së trafikut të bashkimit. Gjithashtu, është e nevojshme të kuptohet qartë se protokolli TCP lejon, në parim, të mbrohen vetëm disa sulme nga një sulmues, në një mënyrë që është e pamundur të përgjohen nga një sulmues, të transmetuara gjatë një sulmi të caktuar, pastaj vetëm në disa herë, nëse hosti i hakerit lidhet me segmentin e rrjetit, me pajtimtarin privat të segmentit TCP z'ednannya.

Prandaj, sulmet me segmente të kryqëzuara janë me interesin më të madh për një haker, nëse sulmuesi dhe meta-ja tjetër ndodhen në segmente të ndryshme të rrjetit. Në tsomu vipadku zavdannya otrimannya kuptimi ISSaі ISSb jo e parëndësishme. Për të kapërcyer këtë problem, janë shpikur vetëm dy metoda.

Parashikimi matematik i vlerës cob të parametrave në thirrjen TCP duke ekstrapoluar vlerat e përparme ISSaі ISSb.

Vykoristannya intrigat për identifikimin e pajtimtarëve të kontaktit TCP në serverët rsh Unix.

Detyra e parë është të shkelet nga mënyra e trashëgimisë së humbur të zbatimit të protokollit TCP në të ndryshme sistemet operative dhe asnjëra nuk mund të ketë rëndësi teorike. Një problem tjetër është i rrënjosur në mospërputhjet e shumta të sistemit Unix në identifikimin e hosteve të besuar. (I besuar me takim me këtë host POR quhet host i bashkuar NË, Koristuvach nga të cilat mund të lidheni me hostin POR pa vërtetim pas ndihmës së shërbimit r të hostit POR). Duke manipuluar parametrat e paketave TCP, një haker mund të përpiqet ta shohë veten si një host të besuar dhe të kthejë thirrjen TCP nga hosti i sulmuar.

Gjithçka është ende e qartë, por rezultatet praktike të këtij lloji nuk janë ende të dukshme. Për këtë, që të gjithë të thellohen në këtë temë, ata i drejtohen librit për hir të saj;

visnovok

Bashkimi i të dhënave është metoda më efektive e hakerimit, e cila i lejon një hakeri të heqë praktikisht të gjithë informacionin që qarkullon rreth kufirit. Zhvillimi më praktik u mor nga gërmimi i eshtrave, kështu që teli dëgjohej; Prote nuk mund të injorohet dhe metodat e ndërhyrjes me të dhënat që përdoren për ndihmë shtesë në funksionimin normal të masës me metodën e ridrejtimit të trafikut në një host haker, veçanërisht metodën e ndërhyrjes me refuzimin e TCP. Sidoqoftë, në praktikë, supozimet e mbetura të metodës nuk kanë marrë ende zhvillim të mjaftueshëm dhe do të kërkojnë kërkime të plota.

Anti-hakeri është fajtor për fisnikërinë, e cila është mënyra e vetme për të përgjuar të dhënat dhe enkriptimin e tyre, në mënyrë që metodat kriptografike të mund të përdoren për të vjedhur. Ju lutem më ndihmoni sa më shpejt, ndiqni hapin tjetër, çfarë sistem kabllor Merezhi është absolutisht intrigues dhe nëse një haker lidhet me merezhі, ai mund të vjedhë prej tij të gjitha mesazhet sekrete të transmetuara. Є dy teknologji për realizimin e kësaj detyre - krijimi i masave VPN dhe kriptimi i vetë njoftimeve. Të gjitha detyrat janë vetëm një varg për ndihmën e paketës softuerike Siguria e Desktopit PGP(Її përshkrimi mund të njihet, për shembull, në).