Zharoznizhuvalny gyermekek számára elismert gyermekorvos. Állítólag a lázas nők számára kellemetlen helyzetek adódhatnak, ha a gyerekek ártatlanul szorulnak adakozásra. Todi apa felvállalja a lázcsillapító gyógyszerek sokoldalúságát és székrekedését. Hogyan adhatsz mellet a gyerekeknek? Hogyan lehet legyőzni a nagyobb gyerekek hőmérsékletét? Melyek a legjobbak?

A folyamat az inkonzisztenciák szkennelésének elnevezése szerint є az egyetemek környezetének megfordítása, vagy a szennyeződés lehetőségének behálózása.

A nyertesek biztonságának újragondolása pedig gyakran be kell fejezni – különösen, ha nagyszerű szervezést keres, hiszen értékes információk lehetnek, ahogy azt a gonoszok is tudhatják.

Az ilyen szkennerek és a kis peremek rendszergazdái nem akarják figyelmen kívül hagyni őket – ez több, mint 2017-ben, hogy számítógépek százezrei voltak tudatában a hackerek által indított súlyos támadások számának.

Az elakadt szkennerek elakadtak

Gyenge egerek szegélyvonalának letapogatásához fakhivtsi sütés nélküli rendszerekben információ biztonság stagnál programozottan biztonságos.

Az ilyen programokat sürgősségi szkennereknek nevezik.

A їх robotok polaritásának elve az előrejelzések megfordításában rejlik, mint például a pratsyuyut, ez a vicc az úgynevezett "dir", amely gyorsan kívülre kerülhet, hogy megtagadja a hozzáférést a fontos nézetekhez.

A viktoriánus program helyessége, a beépített képzeletbeli különbségek lehetővé teszik, hogy az IT-faxok kiküszöböljék az ellopott jelszavakból, ill. virіshuvati takі zdannya:

- shkіdlivogo shkіdlivogo kód, scho ivás számítógépen;

- A PP és a rendszer egyéb erőforrásainak nyilvántartása;

- a hangok eredetét, megbosszulni az univerzálás változatosságával és módjaival kapcsolatos információkat.

Egy másik lehetőségnél az a fejfájás, hogy nem nélkülözik a csendes problémák megoldását, hiszen egy passzív technika segítségével megbocsáthatjuk a szkennereknek, illetve a kényelmetlen problémákat. Újragondolás további három mechanizmus – a címsorok felülvizsgálata, az aktív vizsgálati változások és a támadások – ellenőrzése érdekében.

Fordított címsorok

Mechanizmus, melynek neve az angol hang jak "Szalaghirdetés ellenőrzése", Szkennelt állományok egész sorában tárolható, és igen, az adatok alapján van lehetőség a fájlok szerkesztésére, melyek a tápellátás végén a szkenner programba kerülnek.

Egy ilyen inverzió segítségével beolvashatja a címsorokat a Sendmail programok segítségével, amely lehetővé teszi és attól függ, hogy milyen verziójú szoftverbiztonságot nyújt, és túlhúzza a probléma nyilvánvalóságát.

A technikát a legegyszerűbb és legjobb módon kell használni, ale maє tsіlu alacsony hiány:

- Az átalakítás hatékonysága nem elegendő. Tim még többet, hogy a gonosz emberek megváltoztathatják az információkat a főcímekben, nézze meg a verziók számát és a nézetek számát, amelyek szkennerként használhatók a látogatók elutasítására. Egyik oldalról egy ilyen kígyó minősége nem haladja meg a tetejét, a másik oldalról - nem hiábavaló.

- Ez nem bizonyosság kérdése, mert danny, hogy bosszút álljunk a címen, bizonyítva a sürgősséget. A program előtt fontos, hogy a kimenő szövegből egyszerre töltsük le. A változatok számának usunenny їхніх eltérése esetén a címsoroknál kézzel hívják fel a figyelmet - inkoli rozrobniki egyszerűen zabuvayut áron.

- Van mennyire eltérőek a dolgok a programok közelgő verzióiban emiatt navit, mivel a bika a korábbi módosításokkal volt usun.

Tim egy órája, nem befolyásolta az éneklő mínusztól és a "dir" megjelenésének garanciájának láthatóságától a rendszerben, a címek konvertálásának folyamata nem csak az első, hanem az egyik fő szakasznak nevezhető. letapogatás. Nagyobb Tim, nem teszem tönkre a robotot, sem a szolgáltatásokat, sem az egyetemeket.

Aktív szondák

A technika, amely úgy néz ki, mint egy "aktív vizsgáló ellenőrzés", nem a címsorok megfordításán, hanem a program elemzésén és valamilyen módon digitális "hibáin" alapul, azonos változatossági információkkal.

A її robotok elve az algoritmushoz hasonló trochiák, mint a rögzített töredékek átvitele a nemzetközi adatbázisokból.

A technika ezen csoportja előtt be kell vezetni és egyeztetni kell a beolvasott PZ vagy ellenőrző összegek dátumát, hogy lehetőség legyen a program érvényességének megváltoztatására.

Megőrizni az adatok speciális alapjainak tárolásának inkonzisztenciájára vonatkozó nézeteket, hogy bosszút álljon a többi típuson, hogy a probléma sérüljön, és a harmadik fél hozzáférésének kockázata blokkolva legyen.

Az információk száma sztázis és a lopások elemzésére szolgáló rendszerek, valamint a támadások bevezetését szolgáló szoftverbiztonsági rendszerek formájában történik. Általánosságban elmondható, hogy az aktív szondázás technikáját olyan nagy cégek alakították ki, mint az ISS, és leginkább az ő módszereikhez jobb - szeretném kihajthatóan megvalósítani, nem pedig a címek megváltoztatására.

Іmіtatsіya támadások

Egy másik módszer az angol nyelv "Exploit check", ami az orosz jakra cserélhető "Támadás utánzat".

A visszafordítás, ami segítségért van, szintén a szondázás egyik lehetősége, és a programok hibáin alapul további segítségért.

Az ilyen speciális jellemzők készítésének technikája:

- deyaki "dirki" biztonságban nem lehet dotit fejleszteni, a dokkok nem intéznek támadást gyanús szolgáltatások és egyetemek ellen;

- program-szkennerek a szoftvervédelem fejléceinek megváltoztatásához a hamis támadás órájában;

- átvizsgálva, sürgősséggel, értelmesebben jelenik meg, kevésbé a gonosz elmék elméjében;

- Támadás esetén több inkonzisztenciát is lehet tudni (mintha fröccsszagú lenne), a kiegészítő segítség mögött két másik módszer is áll - széles észlelési sebességgel a csúcs elérésére, így tiltakozva ne orvost várni;

- A "támadásszimuláció" indítását nem lehetővé tevő helyzetek két csoportban fordulhatnak elő - a szoftverbiztonsági szolgáltatóknál fennáll a probléma diagnosztizálásának veszélye, tehát lehetőség van a változtatásra, azon elv szerint, hogy a rendszert nem lehet megtámadni.

Hanyagul használjon módszertant, mintegy konverziókkal és értékes információkból ellopott szerverekkel.

Az ilyen számítógépek támadása komoly pénzveszteséghez és fontos elemek netes felhasználásához vezethet, az eredeti megújítására szolgáló vitratit pedig a komolyabbak, az urahuvánok meglátogatására használhatják fel.

A nap végén az emberek nagyobb valószínűséggel felgyorsulnak az átalakítás egyéb módszereivel, például az aktív szondákkal vagy a címsorok átalakításával.

Tim egy órára, az inkongruenciák listáján є y taki, mivel nem lehet megadni magát anélkül, hogy ne próbálják legyőzni a támadást - nekik pl. Képesség a Packet Storm támadások előtt.

Az ígéreteknél ilyen módszerekkel változtatják meg a felismerést a rendszerben.

Koristuvachev önállóan bekapcsol.

A szkennerek programozása előtt, amelyek a variabilitás vizsgálatának harmadik módszere, bemutatni a rendszert és a típust Internet szkennerі CyberCop szkenner... Az első kiegészítés, amelyen a fordulat látható a "szolgáltatás megtagadása" kategóriában... A program listája győztes funkciójával elmondom az egyetemről való kilépés vagy az egyetemi újrairatkozás problémáját, csapongva azokat, akik a szkennelés elindításán gondolkodnak, hogy feküdjenek a koristuván.

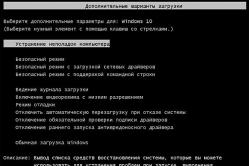

A sürgősség visszafordításának fő állomásai

Rengeteg program van, pratsyuє támadó ranggal:

1 Vegyen fel minden szükséges információt a szegélyről, a rendszer összes aktív mellékletének gyűjteménye és a biztonsági szoftverek. Amint az elemzés egyetlen számítógép használata nélkül történik, egy új szkennerre telepítjük, és kihagyjuk.

2 Szeretnénk megismerni a változékonyság lehetőségét, zasosovyuchi speciális alapok danikh annak érdekében, hogy figyelembe lehessen venni az információkat a már különböző típusú "dir" a bezpeets. Helyesen kérje egy aktív vizsgáló segítségét a címek konvertálásához.

3 Pidtverzhu tudás a változékonyság, stagnáló speciális technikák- іmіtatsіyu éneklő típusú támadások, amelyeknek meg kell hozniuk a szennyeződés jelenlétének nyilvánvaló tényét.

4 Hívások generálása a tél alapján a házak szkennelésének órája előttírja le a változékonyságot.

A szkennelés utolsó szakasza є automatikus korrekciók vagy a problémák elhárítása után. Ez a funkció praktikus a bőrrendszer szkennerben, és számos sündisznó található az inkonzisztenciák visszafordításához.

Vidminnosty a robotfejlesztési programokban

A Deyaki szkennerek sürgősséget okoznak.

Például, NetSonar rendszer Tágítsd a szemcséket, építs be a routerbe és így tovább, és helyileg, szóval tölts be munkaállomásokat.

Internet szkenner adjunk hozzá három lépést - alacsony, magas és középső.

Két szkenner van, és még sok más részlet.

Ezzel a fajta segítségével elindulnak, és feloszlanak néhány csoportot, a bőrt meghatározott corystuvachіv - kerіvnikіv organіzatsії-ból - jelölik ki.

Sőt, aki először látja a számok maximális számát, a mag számára - gyönyörűen megtervezett grafikák és diagramok, kevés részlettel.

A raktáraknál szkennerek, є ajánlás a közös késztetések ismeretére.

A legtöbb információ megtalálható a tribute, amely látható az Internet Scanner program, amely úgy néz ki borító utasításokat valamint a problémák megoldása az új operációs rendszerek sajátosságaira tekintettel.

Egyszerűen fogalmazva, a szkennerek megvalósítása a hiányosságok gyengülésének mechanizmusa. Tehát a Scanner System Scanner egy teljes, speciális forgatókönyvhöz, ami egy rendszergazda elindítása a probléma megoldására. Egy óra alatt meglátszik az átjáró egy másik algoritmushoz, ami korrigálni tudja a féreg pusztulását, ami először okozta a robot pusztulását, különben kitérek a környező egyetemek útjából. A legtöbb szkenner képes a képernyők hátrafelé fordítására.

Rendszergazdai barkácsolás az inkonzisztenciák észleléséhez

Vicc kedvéért a nem speciális rendszergazda "dirje" három algoritmussal keruválható.

Az első és legnépszerűbb lehetőség- A sövény rekonstrukciója az esetleges sürgősség megvonása miatt. A Vona lehetővé teszi a rendszeradatok előzetes megismerését anélkül, hogy károsítaná az egyetemek robotját, és biztosítja a maximális elemzési sebességet.

Egy másik lehetőség- Szkennelés változtatással és a sürgősség megerősítésével. Az egy óránál hosszabb kölcsönzés technikája és a támadási mechanizmus megvalósítása előtti óra szélén lehet kárt okozni a számítógépek védelmére szolgáló szoftver robotjaiban.

Sposib 3. sz mindhárom mechanizmus átvitele (sőt, a rendszergazda jogaival, hogy koristuvach), és próbálja meg használni a különbségeket az okremikh számítógépeken. Az alacsony rugalmasság és kockázat révén a program biztosításának legjobb módja a lehető legjobb módszer biztosítása - főként a „dir” megnyilvánulás komoly bizonyítékai miatt.

Ingyenes szkennerek

A szkenner programhoz a fő vimogok, hogy biztosítsam a rendszer és az összes egyetem újrakonfigurálását a változékonyság alapján, є:

- Platformok közötti vagy több operációs rendszer támogatása. Az ilyen különlegesség megnyilvánulásához lehetőség van a szegély újrakonfigurálására, amely mobilplatformos számítógépeken tárolható. Például a UNIX-hoz hasonló rendszerekről történő navigáláshoz.

- Az a képesség, hogy scanwati egy óra néhány port- ez a funkció megváltoztatja az órát.

- Minden típusú PZ szkennelése, mivel megerősödik a hackerek oldaláról érkező támadások előtt. Az ilyen szoftverbiztonság előtt mutassa be a cég termékeit (például a hivatalos dokumentumok MS Office csomagját).

- A sövény rekonstrukciója az egészben és a környező elemekben a vizsgálat elindítása nélkül bőrcsomórendszerekhez.

Számos modern szkennelhető program intuitív módon nagyítható a menüben, és könnyen illeszthető a különböző épületekhez.

Tehát gyakorlatilag egy ilyen bőrszkenner lehetővé teszi az egyetemek és programok listájának kiválasztását, amelyek felülvizsgálhatók és programokkal használhatók azok számára, akik automatikusan frissülnek, ha inkonzisztenciák vannak, és beállíthatja a szkennelés gyakoriságát és a gyökerét. hangokat.

A szkenner visszaküldésével a rendszergazda számára lehetővé teszi a fenyegetések kijavítását.

A szkennerek további szolgáltatásai között lehet érteni a forgalom megtakarítási képességét, amely akkor használható, ha a disztribúció egy példányát zárolják, és az összes számítógépen kiosztásra kerül. Egy másik fontos funkció a múltbeli változások történetének átvitele, lehetővé téve a robot számára, hogy óraközönként értékelje az egyetem munkáját, és biztonságosan mérje fel az új problémákat.

Túllövések szkennerei

A szkennerek választéka nagy.

Az összes bűz egyetlen funkcióból származik, a változékonyság és az ár hatékony viccéből.

Az ilyen programok lehetőségeinek felméréséhez az öt legnépszerűbb lehetőség jellemzői és jellemzői jelennek meg.

GFI LanGuard

A Virobnik GFI Software az egyik vezető az információbiztonsági piacon, és termékei a legjobb és leghatékonyabb besorolások közé tartoznak a programok változékonyságának megváltoztatásakor.

Az egyik ilyen program, amely biztosítja Önnek a sündisznó és a környező számítógépek biztonságát, a GFI LanGuard, a felvétel sajátosságaira:

- a rendszer portjainak gyors felmérése;

- a sövény és a kerítés számítógépein a program telepítéséhez szükséges nem elviselhetetlen beállítások őrültsége, a kiegészítő foltok;

- Lehetőség a számítógépek és szerverek átvizsgálására és a rendszerbe való bejelentkezésre virtuális gépek böngészhet a csatlakoztatott okostelefonok között;

- összecsukható az eredmények a szkennelés a jelentés іf jelentései sürgősségi, їх paraméterek és módszerek usunennya;

- Intuitívan intelligens, automatikus robotok beállításának lehetősége – ha szükséges, a szkenner az első órában elindul, és minden javítás megjelenik a rendszergazda beavatkozása nélkül;

- Az ismert fenyegetések intelligens használatának lehetősége, a rendszer beállítása, a megengedett szoftvervédelem frissítése és a programok megjelenítése.

Ennek a szkennernek a megjelenése előtt sok analógja létezik, gyakorlatilag bármilyen operációs rendszerhez el lehet nevezni a frissítések és javítások telepítését.

A GFI LanGuard bérletek sajátossága lehetővé teszi, hogy a divatos trükkök kifürkészésére szolgáló programok rangsorának legfelsőbb helyén találhassunk.

Ugyanakkor a szkenner licence általában kicsi, de kis cégek számára elérhető.

Nessus

A Nessus program először 20-szor jelent meg, de 2003-ban a rock von fizetőssé vált.

A projekt bevételszerzése nem tette kevésbé népszerűvé - a robot hatékonyságának és hatékonyságának fejlesztői és a skin adminisztrátor szkennerrel rendelkeznek.

Az újratöltés előtt a Nessus kiválasztás elfogadott:

- a fertőzések bázisának fokozatos frissítése;

- a kézi interfész egyszerűbb telepítése;

- A sütés okozta problémák hatékony felismerése;

- victorian pluginok, skinek, ahonnan a viconus a saját stábjukat – például nem fogom tudni átvizsgálni a Linux operációs rendszert, különben a fejlécek nélkül futtatok egy átírást.

Dodatkova speciális jellemzői a szkenner- Lehetőség a koristuvachi által végzett tesztelési tesztekre a speciális szoftvervédelem további segítségére. Ugyanebben az órában a programoknak komoly hiányosságai vannak. Az első az a képesség, hogy kilépjen a programok műveleteinek kihasználásából, amikor egy további "támadásszimuláció" módszert keres, a másik pedig a munka befejezése.

Symantec biztonsági ellenőrzés

Biztonsági ellenőrzés є Symantec koshatovny szkenner.

A varto funkcióinak közepette nem csak perverziókról van szó, hanem vírusokról – beleértve a makrovírusokat, trójaiakat és internetes szervereket is. Valójában a kiegészítést 2 részben tárolják - a Security Scan szkennerben, amely gondoskodik a sündisznóról, és a Virus Detection víruskeresőből.

Az újratöltés előtt a programok megkönnyítik a robotok telepítését a böngészőn keresztül. A mínuszok közé tartozik a hatékonyság hiánya - a termék sokoldalúsága, ami lehetővé teszi, hogy egy shukaty vírus legyőzze, nem is alkalmas a sövény átalakítására. A legtöbben egy vikárista szkennert ajánlanak további beállításokhoz.

XSpider

Az XSpider szkennert a Positive Technologies cég bocsátja ki, melynek képviselői felelősek a programért, de a program nem csak olyan változatos, mint amilyen, de tudni kell, hogy nincs szennyeződés.

A speciális funkciókhoz a programok a következőket tartalmazzák:

- a "dir" nem hatékony észlelése a rendszerben;

- Távoli robotok lehetősége további szoftverbiztonság telepítése nélkül;

- előadások létesítése az usunennya problémák örömével;

- A különbségek alapjának frissítése, hogy szoftver modulok;

- nagyszámú egyetem és munkaállomás éjszakai szkennelése;

- a változástörténet megőrzése a problémák elemzéséhez.

Az is nyilvánvaló, hogy a szkenner szkenner része a Nessus szoftver részeként elérhető. Vishche-t akarok, nem a GFI LanGuard-tól.

QualysGuard

A szkenner nagyon funkcionális, és lehetővé teszi, hogy az előadást a változékonyság mértékének becslése alapján utasítsa el, egy óra a nap elején, és „piszkos” az üzleti élet számára.

A termék kiskereskedője, a Qualys Inc. több százezer vásárlót, a világ legjobb vállalatainak egyre több felét szállítja a programmal.

Visnovki

A szegélyvonalak és az egyetemek szkenneléséhez kiegészítők széles választéka áll rendelkezésre a rendszergazdai robot sokoldalúságára.

Most már nem szükséges az összes beolvasott mechanizmust önállóan elindítani - csak befejezem, hogy megismerjem a konkrét információkat, rezegessem az egyeztetés módját, igazodjak és gyorsítsam a kiválasztott hívás ajánlásait.

Vibrálja a rendelkezésre álló szkennert a program funkcionalitását, a fenyegetések hatékonyságát követve (ha az ügyintéző után akarja kezdeni) - és fontos lehet beszerezni, az árért, hiszen az a hibája, hogy átveszi a ár.

A férgek járványának problémája minden helyi fenestráció esetében releváns. Már korán fel lehet ismerni a helyzetet, ha egy vírusirtó által nem észlelhető sündisznó vagy féreg behatol a TENGELYBEN. A kis vírus az operációs rendszer fertőzésekor nem zárva, vagy a rögzítéshez rendelkezésre álló erőforrásokon keresztül bővíti a LAN-t. A postai vírus, mint az üzenet neve, elektronikus úton bővül az elme számára, de nem blokkolja az ügyfél vírusirtója és a postai szerveren lévő vírusirtó. Ezen kívül a LAN kapcsolat a bennfentes tevékenysége eredményeként középre is megszervezhető. A tsіy statty mi világos gyakorlati módszerek operatív elemzése számítógépek LOM іf stasis fiatalok, spray-k további szerzői segédprogramok AVZ.

Feladatkimutatás

A rácsban abnormális állapot utáni tevékenység epizódjának kialakulásáért az adminisztrátor háromszor bűnös shonaimensha azonnali virishitásban:

- a sündisznóban lévő fertőzött PC-k észlelésére;

- ismerni a vírusirtó laboratóriumhoz való alkalmazkodás és az ellenszer stratégiájának megvalósításának ügyesen félelmetes programjait;

- élni a kiterjesztett vírus blokkolásával a LOM-ban és a fertőzött számítógépeken.

A bennfentes tevékenységének időpontjában az azonos és leggyakrabban az elemzés alapvető ütemezése a bennfentes által LOM számítógépekre telepített harmadik féltől származó szoftverbiztonság szükségessége előtt jön létre. Az ilyen szoftverbiztonság fenekeként a távoli adminisztráció segédprogramját, claviaturni shpiguniés ugyanazok a trójai könyvjelzők.

A bőrápoló megoldás bemutatása a személyzet részéről könnyen érthető.

Pop fertőzött PC-k

Három módszerrel lehet fertőzött PC-ket a sündisznó aljára juttatni:

- PC-elemzés automatikus megjelenítése - futó folyamatokkal kapcsolatos információk elvetése, könyvtárak és illesztőprogramok zárolása, jellemző minták zaja - például adott nevű folyamatok vagy fájlok;

- PC-forgalom nyomon követése további szippantásért - Dán módszer A spam botokra, darab és vágott férgekre még hatékonyabb, a szippantó alap hajtogatása hozzá van kötve, de a LOM kommutátorokra épül majd, ahogy lehetséges, az adminisztrátori monitorok nem A problémát kétféleképpen látjuk: egy sniffer elindításával egy routeren (lehetővé teszi a rendszergazdának, hogy figyelje a kommunikációt az interneten lévő PC-kről érkező adatokkal), illetve a kapcsolók megfigyelési funkcióiban (a legtöbb leggyakoribb kapcsoló lehetővé teszi a

- szélén a telepítés végéig - az intellektuális kommutátorok kézi telepítésekor, mivel ezek lehetővé teszik az opció kiértékelését, és ismét a port adminisztrátora adja ki a kulcsokat. A művelet a séma képének adminisztrátorától való elbúcsúzást kapta, de olyanokról, mint a kapcsoló külső portjaira csatlakoztatott PC és a bűzmentesítés;

- Mézes edények tárolása - a helyi sövénynél erősen ajánlott néhány pasztát elhelyezni, hogy az adminisztrátor le tudja fagyasztani az epizódot.

A PC automatikus elemzése a szélén

A számítógép automatikus elemzése három fő szakaszban hajtható végre:

- Teljes számítógép-frissítés végrehajtása - folyamatok futtatása, könyvtárak és illesztőprogramok zárolása, automatikus futtatás;

- operatív karbantartás elvégzése - például a jellemző folyamatok vagy fájlok zaja;

- a karantént énekkritériumok határozzák meg.

Az összes stáb frissíthető az AVZ szerzői segédprogramjainak segítségével, mivel támogatják a szerveren lévő mappából való indítást, és megkapják a script fordítást a PC automatikus lefedéséhez. Az AVZ számítógépeken való futtatásához a következőket kell tennie:

- Helyezze az AVZ fájlt a képernyőre a kiszolgálón lévő mappa olvasásához.

- Hozzon létre LOG-ot és Karantint a tsіy paptsі pіdkönyvtárakba, és engedje meg, hogy a koristuvach írjon velük.

- Futtassa az AVZ-t LOM számítógépeken a rexec vagy egy bejelentkezési parancsfájl további segédprogramjához.

Az AVZ 3 éves korban történő elindítása a következő paraméterek miatt vétkes:

\\ saját_szerver \ AVZ \ avz.exe Prioritás = -1 nw = Y nq = Y Rejtett mód = 2 Script = \\ saját_szerver \ AVZ \ saját_script.txt

Sokféle lehetőség esetén a Priority = -1 paraméter csökkenti az AVZ folyamat prioritását, az nw = Y és nq = Y paraméterek felülbírálják a karantént a "fedezeti indítás" módból. A PC alapértelmezett beállításait fogjuk használni). A HiddenMode = 2 megbünteti a corystuvache hozzáférésének blokkolását a grafikus felhasználói felülethez és az AVZ vezérléséhez, i, nareshty, a beállított Script paraméter a szkripten kívül van beállítva a parancsokkal, mint az AVZ látogatója a bűnözés számítógépén . Az AVZ szkriptnyelve egyszerű a viktoriánus számára, és először a számítógép számítása alapján rendelik meg. A szkriptek írásának elősegítésére lehetőség van egy speciális szkriptszerkesztő kiválasztására, amely bosszút állhat az operatív prompton, a szabványos szkriptek mesterén, és hogyan egyeztethető össze a megírt szkript helyessége anélkül, hogy elindítaná (1. ábra). ).

Kicsi. 1. AVZ szerkesztő szkriptek

Háromféle forgatókönyv használható az epizóddal való küzdelem során. Először is ismernünk kell a PC-frissítés szkriptjét. Az adott pápaságban a script menedzser elvégzi a rendszer véglegesítését és az eredményekkel a protokollt. A forgatókönyv lehetséges:

ActivateWatchDog (60 * 10);

// Indítsa el a keresést és az elemzést

// Doslіdzhennya sistemi

ExecuteSysCheck (GetAVZDirectory +

'\ LOG \' + GetComputerName + '_ log.htm');

// Kész robot AVZ

Egy adott szkript futtatásakor a LOG mappában (az átvitelre kerül, mivel a szerver AVZ katalógusában engedélyezve van, és a felhasználók számára elérhető) HTML fájlok lesznek a vizsgált számítógépek eredményeivel. a fájlt, és a protokoll elfelejtéséhez egy előnyalott számítógép kerül bele. A szkript csutkáján be van kapcsolva a watchdog időzítő bekapcsolásának parancsa, amivel az AVZ folyamat egyszerre 10 perc elteltével fejezhető be, amint a szkript meghiúsulását kérik.

Az AVZ protokoll kézi vivchennya; Ezenkívül az adminisztrátor gyakran látja a fájlt nagyszerű programokkal, és nem kell újragondolnia a látszatot a fájlhoz adják, és a nyilvánvalóság kedvéért - helyezze karanténba elemzés céljából. Használhat egy ilyen szkriptet egy vipadku-hoz:

// Növelje a watchdog időzítőt 10 tollal

ActivateWatchDog (60 * 10);

// Lőj le fantasztikus programokat az IM'ya-n

QuarantineFile ('% WinDir% \ smss.exe', 'lásd: LdPinch.gen');

QuarantineFile ('% WinDir% \ csrss.exe', 'Dose on LdPinch.gen');

// Kész robot AVZ

Az egész szkript rendelkezik a QuarantineFile funkcióval, mivel megpróbálja karanténba helyezni a megadott fájlokat. Az adminisztrátor megkérdezi, hogy a karanténba helyezett fájlok megjelenése érdekében a karantén (Karantén \ Merezhevoe_name_PC \ date_caratina \ mappa) helyett elemezni kell-e. Varto vrahuvati, a QuarantineFile funkcióval automatikusan blokkolja a nem sült AVZ vagy az EDS Microsoft alapján tárolt fájlok karanténját. A szkript praktikus tárolása érdekében lehetőség van annak befejezésére - az eredeti szövegfájlból megszervezni a fájl nevének leragadását, átmásolni az ismert fájlokat az AVZ adatbázisokból, és az eredményekből szöveges protokollt megfogalmazni. a robotról:

// Sokkolja a fájlt értékekért

függvény CheckByName (Fname: string): logikai érték;

Eredmény: = FájlLétezik (FName);

ha Eredmény, akkor kezdje

eset CheckFile (FName) of

1: S: = ', a fájlhoz való hozzáférés le van tiltva';

1: S: = ', mint rosszindulatú program (' + GetLastCheckTxt + ')';

2: S: = ', gyanús fájlszkennerrel (' + GetLastCheckTxt + ')';

3: kilépés; // Biztonságos fájlok

AddToLog ('File' + NormalFileName (FName) + 'maє p_dozrіle im'ya' + S);

// A hozzárendelt fájl karanténba adása

QuarantineFile (FName, 'susp file' + S);

SuspNames: TStringList; // Fájlnevek listája

// Fájlok visszaállítása az új adatbázis szerint

ha FileExists (GetAVZDirectory + 'files.db'), akkor kezdje el

SuspNames: = TStringList.Create;

SuspNames.LoadFromFile ('files.db');

AddToLog ('A nevek adatbázisa zárolva van - bejegyzések száma =' + inttostr (SuspNames.Count));

// Loop a vicc

i esetén: = 0 - SuspNames.Count - 1 do

CheckByName (Felfüggesztett nevek [i]);

AddToLog ('Pomilka hozzáadva a fájlok névlistájához');

SaveLog (GetAVZDirectory + '\ LOG \' +

GetComputerName + '_ files.txt');

A robot szkripthez meg kell nyitnia az AVZ mappában koristuvach rendelkezésére áll a Karantén és LOG könyvtárak írásához, valamint szöveges fájl files.db – egy skin sor a fájlhoz, ha bosszút áll a fájlon. A fájlnevek makrókat tartalmazhatnak, ezek többsége % WinDir% (menjen a apa ablakai) that% SystemRoot% (lépjen a System32 mappába). Egy egyszerű elemzéssel lehetővé válik a koristuvachiv számítógépein futó folyamatok átalakulásának automatikus észlelése. Információ a futó folyamatokról є az utolsó rendszer protokolljában, vagy a szkript következő töredékének indításának automatikus elemzésének automatikus elemzéséhez:

eljárás ScanProcess;

S: = ‘’; S1: = ‘’;

// Frissítse a folyamatok listáját

RefreshProcessList;

AddToLog ('Folyamatok száma =' + IntToStr (GetProcessCount));

// Loop a renderelt lista elemzéséhez

i esetén: = 0 a GetProcessCount-hoz - 1 kezdődik

S1: = S1 + ',' + ExtractFileName (GetProcessName (i));

// Üzenet küldése az IM'ya folyamatának

if pos ('trojan.exe', kisbetűs (GetProcessName (i)))> 0, akkor

S: = S + GetProcessName (i) + ',';

ha S<>'' Azután

AddLineToTxtFile (GetAVZDirectory + '\ LOG \ _alarm.txt', DateTimeToStr (most) + '' + GetComputerName + ':' + S);

AddLineToTxtFile (GetAVZDirectory + '\ LOG \ _all_process.txt', DateTimeToStr (most) + '' + GetComputerName + ':' + S1);

Az adott szkript folyamata előtt a visonano a ScanProcess eljárás tetején volt, így kínos a power scriptbe tenni. A ScanProcess eljárás két folyamatlistát tartalmaz: újra listázza olyan folyamatok (további elemzéshez), amelyek a folyamatok fordulatai, például a rendszergazda pillantása alapján, nem biztonságosak. Ebben a vipadban a demonstráció kedvéért nem biztonságos a trojan.exe-vel végzett folyamatok megtekintése. A nem biztonságos folyamatokról információkat a _alarm.txt szövegfájlban lehet megadni, az összes folyamatra vonatkozó adatok az _all_process.txt fájlban találhatók. Könnyen változtatható, hogyan gyorsíthatja a szkriptet, az újdonságokhoz hozzáadva például a fájlok konvertálását a folyamatokból a biztonságos fájlok urahuvannyába, illetve a fájlok nevének konvertálását a folyamatokba. eredeti alap. Hasonló eljárás van az AVZ-szkriptekben való elakadáshoz, hogy be tudjon jelentkezni a "Smolenskenergo"-ba: a rendszergazda időről időre lekéri az információkat és módosítja a szkriptet, amelyet a MailRentry folyamat egy új operátorában adnak hozzá az ICQ szoftver védelme érdekében. ... A múltban a folyamatok listája egy vicc volt a számítógépen, amelyen mindenféle alapvető folyamat, például víruskereső.

A folyamat végén lehetőség van az elemzés leállítására a csípős szkriptekből - egy olyan szkriptből, amely automatikusan karanténba helyezi az összes olyan fájlt, amelyek nem a nem elkészített AVZ és a Microsoft EDS alapján kerülnek terjesztésre:

// Viconanya automatikus karantén

ExecuteAutoQuarantine;

A vivcha-futófolyamatok és a könyvtárak zárolásának automatikus karanténja, illesztőprogram-szolgáltatások, az automatikus futtatás mintegy 45 módja, a böngésző- és szolgáltató-bővítmények, az SPI/LSP-próbák, a tervezőkezelő, a rendszerpróbák és a barátok. Speciális karantén van є akiknek van ismétlések kontrollálásával kiegészíthető fájljuk, az auto-karantén funkciója bagatorázó módon is ellátható.

A mező automatikus karanténjának megfordítása abban rejlik, hogy az adminisztrátor gyorsan lekérheti a számítógépéről az esetleges fájlokat az oltáshoz. A fájlfeltöltés legegyszerűbb (bár még hatékonyabb) formája az, hogy a karanténba helyezett karantén összeegyeztethető olyan népszerű antivírusokkal, mint a maximális heurisztika. A csúsztatás azt jelenti, hogy egy órás automatikus karantén elindítása több száz számítógépen nagy számú oldalra és egy fájlszerverre telepíthető.

Postaforgalom

Az utóforgalom háromféleképpen hajtható végre:

- Segítségül átadom a szippantót;

- automatikus üzemmódban - szippantó információválasztás esetén a második protokollt vagy manuálisan, vagy a deacom PZ-vel dolgozzák fel;

- automatikusan a behatolásérzékelő rendszerek (IDS) segítségével, mint például a Snort (http://www.snort.org/) vagy bármely más szoftveres hardveranalóg. Az IDS legegyszerűbb típusát egy szippantó és egy olyan rendszer tárolja, amely képes elemezni az információkat és lekérni egy szippantó segítségével.

A behatolás észlelésének rendszere є optimális módon, egyes töredékek szabályrendszert tesznek lehetővé az ujjlenyomat-aktivitás anomáliáinak észlelésére. Egy másik perevaga polyagaє az offenzívában: a jelenlegi IDS nagy száma lehetővé teszi az ügynökök számára, hogy figyelemmel kísérjék több egyetem forgalmát, az ügynökök információkat gyűjtenek és továbbítanak. A sniffer telepítése után manuálisan is használhatja a tcpdump UNIX konzolsniffert. Például a 25-ös porton (SMTP-protokoll) végzett tevékenység figyeléséhez elegendő egy sniffert futtatni a parancssorból, például:

tcpdump -i em0 -l tcp 25-ös port> smtp_log.txt

Miután a csomagok betöltésre kerültek az em0 interfészen keresztül; Az elveszett csomagokkal kapcsolatos információkat az smtp_log.txt fájl tárolja. Csak átadom a jegyzőkönyvet, adott pályázat A tevékenységelemzés 25-ös portja lehetővé teszi az aktív spamrobotokkal rendelkező számítógépek megszámlálását.

öklendezett Honeypot

A jaktészta (Honeypot) nyerhet egy régi számítógépet; Például a szerző sündisznó jak pasztája sikeresen megragadt a Pentium Pro c 64 MB működési memória... Az egész számítógépen telepítse a legkibővítettebb operációs rendszert a LOM-ban, és rezegesse az egyik stratégiát:

- Telepítse az operációs rendszert csomagok frissítése nélkül - Ön lesz a jelzője, ha egy aktív féreg van a sövény előtt, így az egész operációs rendszer számára mindenféle kihívással kihasználható;

- Telepítse az operációs rendszert frissítésekkel, ahogyan a számítógépére telepítve van, a Honeypot bármely munkaállomás analógja lesz.

Skin іf strategіy і jak annak pluszja, tehát і mínusz; a szerző túlnyomórészt zastosovuє lehetőségeket frissítések nélkül. A Honeypot megnyitása után ki kell üríteni a lemezképet gyors frissítésírási és oktatási rendszereket magas színvonalú programokkal. A lemezkép alternatívájaként használhatja a rendszert az adott analóg ShadowUser típusának megjelenítésére. Miután a Honeypoton maradtunk, utána számos díszes féreg súgja a számítógépeket, hogy megfertőzzék az IP-tartományt, amely a fertőzött PC IP-címeként jelenik meg (a stratégiák típusainak kiterjesztései: XXX *, XXX + 1. *), - is, a Honeypot Idealben középről a bőrben találod. Yakostiban további elemek A felkészüléshez a Honeypot rendszereken számos mappához kell hozzáférést biztosítani, és ugyanabban a mappában számos más formátumú fájl található, a minimális készlet EXE, JPG, MP3.

Természetesen a Honeypot kinyitása után az adminisztrátor vétkes abban, amiért a robot felelős, és reagál az esetleges rendellenességekre, ill. adott számítógépek... Akkor vikoristovuvati revizori visszaállítani a változásokat, akkor vikoristovuvati szippantás helyreállítása az instabil tevékenység. Fontos szempont є azok, akiknek nagy számú szippantójuk van, átadták az értesítés módosításának lehetőségét az adminisztrátornak a hálózat meghatározott tevékenységének alakulásáról. Például a CommView szippantóknak van egy szabálya egy díszes csomagot leíró "képlet" sorrend továbbítására, vagy bizonyos kritériumok beállítására (nagyobb számú csomag túlterhelése bájtban másodpercenként, IP-címek küldése MAC-cím nélkül). 2.

Kicsi. 2. A fokozott aktivitás kialakítása, kiigazítása

Hogyan lehet javítani a legjobb módja annak, hogy a legjobbat kapjuk Feladás képernyő rendszergazda, - a nap végén eltávolíthatja a tészta azonnali értesítését a sövényről. Ezenkívül, ha a szippantó lehetővé teszi a tüske kinyitását, az érzékelő megkülönbözteti a robot által látott tevékenységet és elektronikus levélben, FTP / HTTP, TFTP, Telnet, MS Net, 20-30 csomag/másodperc forgalom-beállítások bármely protokollhoz (3. ábra).

Kicsi. 3. Bejelentő lap, amelyet felügyelni kell

az adott kritériumoknak megfelelő csomagok fejlesztésénél

A tészta rendszerezésénél a különböző fogószervizek sövényében az egyik toldalékon nem lehet nagy helyet elhelyezni, illetve a járókereket beépíteni. A legegyszerűbb (és nélkül koshtovny) є Szerzői segédprogram APS, scho munka nélkül telepítés. Az APS-robotok elve azelőtt jön létre, hogy a TCP és UDP portok és nézetek alapján a meghallgatás leírás nélkül meghalljuk egy előre meghatározott vagy véletlenszerűen generált üzenet csatlakoztatásának pillanatában (4. ábra).

Kicsi. 4. APS segédprogramok

Egy képernyőképet hoznak a kicsinek, amely egy óra igazi APS spratsyuvannya-t mutat a LOM "Smolenskenergo"-ban. Látható a kicsin, az egyik kliens számítógép 21-es porton való csatlakoztatásának tesztjével javítva. A protokollok elemzése azt mutatta, hogy a dekódert időszakonként meg lehet próbálni pasztákkal is használni, mindaddig, amíg ahogy lehetővé teszi, hogy a kiszolgáló a vizsgálaton keresztül kapcsolódjon a szerverhez. Az APS protokollokat karbantart, és felügyelheti az adminisztrátorokat a vezérlőportokhoz való csatlakozások regisztrálásában, ami praktikus a szkennelt kerítések azonnali észleléséhez.

Amikor megnyit egy Honeypot-ot, megtekintheti a témával kapcsolatos online forrásokat és a http://www.honeynet.org/ webhelyet is. Az elosztott Tools webhelyen (http://www.honeynet.org/tools/index.html) számos eszközt találhat a támadások visszaállítására és elemzésére.

Nagy horderejű programok távoli megtekintése

A nagy horderejű programokban az intelligencia észlelésének ideális módja szerint az adminisztrátor a vírusirtó laboratóriumba kalauzolja őket, mert azokat az elemzők azonnal telepítik, és a vírusvédelmi szignatúrák frissülnek az antivírus adatbázisokba. Az aláírások PC-n futtathatók automatikus frissítéssel a számítógépeken és a vírusirtó vírusokon nem látható automatikusan nagy horderejű programok adminisztrátor bevonása nélkül.

- az adminisztrátor alacsony független nézeteiből az okok számáról kialakítható egy vírusellenes laboratórium;

- A vírusellenes laboratórium működésének hiánya - a vivchennya zrazkiv eszméi szerint a jógot a trocha tövébe több mint 1-2 éve vezették be, így a munkanapok időközönként kijavíthatók a frissített aláírások. A bázis. Azonban nem minden vírusirtó laboratórium működik ilyen gyorsan, és néhány nap múlva ellenőrizhető a frissítés (gyerekek esetében lehet navigálni a folyamatban);

- Visoka prasezdatnist antivirus - alacsony igényű programok az antivírus aktiválására, vagy vselyako tönkreteszik a robotot. Klasszikus butts - a hosts fájlba beírt bejegyzések, amelyek blokkolják a normál robotrendszert és automatikusan frissítik a vírusirtót, megtekintik a vírusirtó folyamatait, szolgáltatásait és illesztőprogramjait, és túl sokat állítanak be.

Otzhe, az elborult helyzetekben megesik, hogy színvonalas műsorokkal fogok küzdeni. Leggyakrabban az ár kínos, a számítógépek előzetes észlelésének eredményei tükröződnek fertőzött PC-k formájában, ill. új név shkidlivikh programok fájljai. Már csak túl késő látni a távolságot. Amíg a program nem precíz, nem lopható el a nézetből, lehetséges az AVZ szkript sértő formában történő használata:

// Fájl megtekintése

DeleteFile ('im'ya file');

ExecuteSysClean;

Az egész szkript egy fájlfeladatot látott (például néhány fájl, a DeleteFile parancs töredékei a szkriptben nem biztos, hogy sok feladatot tartalmaznak), és emiatt a reestruct automatikusan megtisztul. Egy nagy program nagyobb, összehajtható verziójában lefoglalhatja azt a vizualitásból (például a fájlok és kulcsok újrakonvertálása a rendszerleíró adatbázisba), vagy a rootkit technológia maszkolása. A nap végén a szkript felgyorsul, és a következő kinézetű lesz:

// Antirutkit

SearchRootkit (igaz, igaz);

// AVZGuard Management

SetAVZGuardStatus (igaz);

// Fájl megtekintése

DeleteFile ('im'ya file');

// Frissítse a BootCleaner protokollt

BC_LogFile (GetAVZDirectory + 'boot_clr.log');

// Importálja az alapértelmezett BootCleanert a szkript által látott fájlok listájába

BC_ImportDeletedList;

// A BootCleaner aktiválása

// Heurisztikus rendszertisztítás

ExecuteSysClean;

Windows újraindítása (igaz);

Ez a szkript tartalmaz aktív anti-rootkit, zasosuvannya rendszert és AVZGuard-ot (aktivitás blokkolót) és BootCleaner rendszert. A BootCleaner egy teljes illesztőprogram, amely vizuálisan megjeleníti a KernelMode-ból hozzárendelt objektumokat az újrahasznosítás órája előtt, a rendszer összefonódásának korai szakaszában. A gyakorlat megmutatja, hogyan lehet egy adott szkriptet felhasználni nagyszámú különböző, igényes program leküzdésére. A rosszindulatú programozás oka az, hogy a bőr újraelköteleződése esetén megváltoztatja a fájljai nevét, - bőr újraelköteleződése esetén a fájlok egy óra múlva átnevezhetők. Akinek problémája van, annak számítógépet kell használnia, hogy átadja a teljesítmény-aláírásokat shkidlivo programokkal (a fenék az AVZ eszköz leírási szkriptjének aláírási viccét valósítja meg).

Visnovok

Ugyanezen statisztikáknál a járványügyi LOM-mal való harc gyakorlati módszereit vizsgálták, ezeket vírusirtó termékek regisztrációja nélkül adom át. A leírt technikák többsége harmadik féltől származó PC-ken viccelésre és számítógépeken trójai könyvjelzőkre is használható. Ha probléma adódik a nagy horderejű programok vagy a szkriptek zaja miatt, az adminisztrátor gyorsan használhatja a http://virusinfo.info "Súgó" vagy a "Vírusok elleni küzdelem" fórumot. 18.Vyvchennya protokollok, amelyek segít a lykuvannyban, hogy meglátogassa mindkét fórumot koshtovoy nélkül, a számítógép elemzése az AVZ protokollok szerint történik, és a legtöbb esetben azelőtt jön létre, hogy megjelenne a fertőzött PC-n az AVZ szkript, amelyet hajtogat. a fórum.

A befolyásoló szkennerek automatizálják a biztonsági auditokat, és fontos szerepet játszhatnak az informatikai biztonságban, átvizsgálják webhelyét új biztonsági kockázatok után. A szkennerek csendes prioritások listáját is generálhatják, mivel ők hibáztatják a helyességet, valamint leírják a manapság jelentkező változékonyságot és nyomást. Ez is lehetséges, mert automatizálhatják a nézeteltérés folyamatát.

10 legszebb eszköz a nézeteltérések felméréséhez

- Comodo HackerProof

- OpenVAS

- Neexpose közösség

- Nikto

- Tripwire IP360

- Wireshark

- Repülés

- Nessus Professional

- Retina CS közösség

- Microsoft Baseline Security Analyzer (MBSA)

- Comodo HackerProof

A Comodo HackerProof egy forradalmian új eszköz az inflexiók szkennelésére, amely lehetővé teszi a problémák problémamentes megoldását. Az alábbiakban bemutatunk néhány főbb részt, amelyeket a HackerProofból olvashat:

- Skandináv botrány

- A PCI leolvasó eszköz eltávolítva

- Zapobigannya Drive-by támadás

Árlista a vidkrytimtől a kimeneti kód szerint, hogyan lehet központi szolgáltatásként szolgálni, hogyan biztosítunk eszközöket a különbségek felméréséhez a különbségek szkenneléséhez és a különbségek kezeléséhez.

- Az OpenVAS adaptálja az operációs rendszereket

- Az OpenVAS szkennelési mechanizmusa folyamatosan frissül a következetlenségekkel kapcsolatos további tesztek érdekében

- Az OpenVAS-szkenner egy átfogó eszköz a szerverek és egyéb mellékletek biztonságával kapcsolatos problémák forrásának számító kiömlések kiértékelésére.

- Az OpenVAS-szolgáltatások ingyenesek, és a GNU General Public License (GPL) licenc alatt állnak rendelkezésre.

A Nexpose trükkös szkenner, a Rapid7 breakdowns egy kimeneti kóddal rendelkező eszköz, amellyel a szabálytalanságok szkennelhetők és a fészek megfordításának széles köre elvégezhető.

- A Neexpose használhatja a Metaspoilt keretrendszert

- Nyerj vrakhovu vіk sürgősséget, például, milyen botrányos toborzás vikoristovuyutsya az újban, mint overvagi vіn vikoristovu és így tovább, és a probléma kijavítása a ї prioritás alapján

- A kerítéshez való hozzáféréskor az épület ablakai automatikusan megjelennek, és új mellékletek és változatossági értékelések után szkennelnek

- Az irányítás, a különbség a mód a valós óra, ismerve magát a fennmaradó problémákat az új adatokkal

- Sok szívósság-szkenner elkezdi osztályozni a trükkös dolgokat, de felveszi a közepes és magas és alacsony skálát.

A Nikto egy nagyon népszerű webszkenner nyílt forráskóddal, amellyel felmérheti problémáit és következetlenségeit.

- A Win a régi szerververziók visszafejtésében is győzedelmeskedik, valamint bármilyen konkrét probléma újrakonfigurálásában, például a szerverrobotba való behatolásban.

- Nikto vikorystvutsya új teszteket végez a webszervereken a kereséshez új elemek, például nem biztonságos fájlok halmaza

- Nyerje meg, hogy ne egy "csendes" eszközt használjon, hanem egy webszervert tesztel egy perc alatt

- Nyerje meg a vikorystovuєutsya-t más protokollok, például HTTPS, HTTP vizsgálatához is. Az egész eszköz lehetővé teszi az éneklő szerver portjainak számának ellenőrzését.

Tripwire IP360, értékesíti a Tripwire Inc, a legjobb megoldásokhoz a változatosság felméréséhez, hogyan válhatunk helyettes vállalkozásokká az ipari vállalkozások irányításában.

- Win vikoristovuє nagyszabású megnyilvánulása festooning minden késztetést, konfigurációk, kiegészítések, fenestrated hosts.

- Nyerje meg a vikoristovuє vіdkrіtі szabványokat, további segítséget nyújt a kockázatok kezelésének és az üzleti folyamatok számának eltéréseinek integrálásához

Wireshark - széles körben használt elemző hemstitch protokollok, Hogyan vegyen részt a legszükségesebb eszközökkel és eszközökkel a biztonság érdekében.

- Wireshark vikorystu

- Vin fiksu problémák az interneten és vikonu elemzés offline módban

- Nyerd meg a pratsyu-t más platformokon, mint például Linux, masOS, Windows, Solaris stb.

Az Aircrack, más néven Aircrack-NG, egy olyan eszközkészlet, amely a WiFi biztonságának felmérésére használható.

- Іnstruments vikoristovuyutsya a gabona auditon

- A Windows alkalmazkodik az operációs rendszerhez, yak-tól Linux, OS X, Solaris, NetBSD, Windows is.

- Az új WiFi-mentes szolgáltatásokra összpontosítunk, mint például a csomagok és adományok figyelése, a kártya-illesztőprogramok tesztelése, az ismételt támadások, a gonoszság stb.

- Az Aircrack segítségével visszautasíthatja a behelyezett kulcsokat a tribute csomagok megvásárlásával

A Nessus Tool egy szabadalmaztatott és szabadalmaztatott Tenable Network Security szkenner.

- Tse zapobіgaє behatolás a szegélybe hackerek a fertőzések felmérése érdekében a legközelebbi órán belül

- Különféle dolgokat szkennelhet, amelyek lehetővé teszik a rendszerből származó bizalmas adatok titkosságának megtekintését

- Operációs rendszerek, Db-k széles választékát kínáljuk, kiegészítéseket és a középső infrastruktúra egyes melléképületeit, virtuális és fizikai kerítéseket

- A buv ítéletekben és vikoristovuyutsya milliónyi coristában az egész világon a változékonyság, a soványság nyomán fellépő problémák értékelésére.

Retina CS - a teljes konzol kimeneti kóddal és webpanellel, amely segített leegyszerűsíteni a jogsértés feletti ellenőrzés központosítását.

- A Retina CS saját képességeinek kialakítása, például a láthatóság láthatósága, a konfiguráció beállítása és láthatósága, nem ad becslést a platformok közötti eltérésekről.

- A Windows magában foglalja az adatbázisok, webes adatok, munkaállomások és kiszolgálók behatolásának automatikus becslését

- Retina CS є egy olvasható kódú programmal, nem fogom tudni olvasni a virtuális médiát, pl. vCenter integráció, szkennelt virtuális kiegészítések stb.

Az MBSA egy felbecsülhetetlen értékű Microsoft-eszköz, amely ideális a biztonság megőrzésére Windows számítógép a Microsoft által meghatározott sajátosságok vagy ajánlások alapján.

- Az MBSA lehetővé teszi a biztonság testreszabását, hogy lehetővé tegye egy számítógépcsoport számára rossz konfiguráció, minden nap, hogy a tapaszok elég biztonságosak-e.

- Frissítés nélkül ellenőrizhető a biztonsági rendszer, a frissítési csomagok és a felhalmozott frissítési csomagok, a szükségtelenül kritikus és további frissítések után.

- Nyerj vikoristovuyutsya szervező közepes és kis méretű kezelésére saját pékáru

- Az MBSA rendszer átvizsgálásához adok egy kis megoldást azokra a javaslatokra, amelyek a sürgősségi aggodalmak miatt holtversenyben vannak

Jak át lehet fordítani, de van elég, és minden bűz még fontosabb az előttük hivatalnokoskodó rendszerek számára. Nemcsak a rendszer folyamatos frissítése, az új késztetések követése fontos, de ne feledjük, hogy a rendszer nem áll bosszút a már régóta fennálló késztetéseken, hiszen a hackerek győzhetnek.

Itt a Linux-pervasiveness scannerek segítenek. A sürgősség elemzésére szolgáló műszerek a bőrcég rendszereinek és védelmének egyik legfontosabb elemei. A kiegészítő rendszerek újradefiniálása az idősek sürgősségének megjelenéséhez általános gyakorlat. Számos inflexiós szkenner létezik olyan kijelzőkóddal, amely megtekinthető a rendszerek és programok következetlenségeinek észlelése érdekében. Minden bűz felszáll Vilnyben, és gonosz lehet, mint a gonosz koristuvachi, és a vállalati szektorban.

Az OpenVAS vagy Open Vulnerability Assessment System egy láncalapú platform a trükközéshez, a nyílt forráskóddal való rohanáshoz. A program a Nessus szkenner kimeneti kódján alapul. A szkenner egy választéka nyílt kóddal bővült, de aztán a fejlesztők elküldték a kódot, most, 2005-ben pedig az OpenVAS Nessus nyílt képernyős verziója alapján.

A program a szerver és a kliens részben tárolódik. A szkennelő rendszerek fő robotjaként működő szerver csak Linux alatt futhat, a kliensprogramok pedig Windows alatt használhatók, webes felületen keresztül érhetjük el a szervert.

A szkenner magjában több mint 36 000 változás található a változtatások tartományában, és a közelmúltban megjelent újak is. A program nem egyeztethető össze a futó szolgáltatásokkal, valamint hibás beállításokkal, például a hitelesítés állapotával vagy akár gyenge jelszavakkal is.

2. Neexpose Community Edition

Van még egy linuxos vicc eszköz, amelynek kimeneti kódja megjelenik a Rapid7 vállalat számára, a Metasploitot kiadó cég számára. A szkenner akár 68 000 típusú örvény észlelését teszi lehetővé, valamint több mint 160 000 képzeletbeli változás észlelését.

A verzió a Comunity növekszik, ale vona lehet cserélni egy órán keresztül akár 32 IP-cím és kevesebb, mint egy koristuvach. A sertéshúshoz is engedély szükséges. A webalapú információk nem szkennelhetők, de automatikusan frissíti az infúziók adatbázisát, és elutasítja az infúziókkal kapcsolatos információkat a Microsoft Patch-ből.

A program Linuxon és Windowson is telepíthető, a keruvannya webes felületen keresztül megtekinthető. További segítségért beállíthatja a vizsgálat paramétereit, az IP-címet és a szükséges információkat.

Ha az átalakítás befejeződött, tekintse meg a viták listáját, valamint a kiszolgálón az operációs rendszert biztosító szoftver telepítésével kapcsolatos információkat. Megnyitás és exportálás is lehetséges.

3. Burp Suite Free Edition

A Burp Suite egy Java nyelven írt webes funkciók bejárója. A program egy proxy szerverről, egy pavukról van tárolva, amely egy eszköz az energiatermeléshez és a stressztesztek megjelenítéséhez.

A Burp segítségével felülvizsgálhatja a webbővítményeket. Például egy további proxyszerver mögött megtekintheti és újra megtekintheti a forgalom hangját, végignézheti, és szükség esetén módosíthatja is. Tse lehetővé zmodelyuvati sok helyzetet. A Pavuk segíthet megismerni a webes térközt, az energiafejlesztő eszköz pedig a webszerver teljesítményét.

4. Arachni

Az Arachni egy láncfunkciós keretrendszer weboldalak tesztelésére, Ruby nyelven írva, amely látható forráskóddal bővíthető. A Wien lehetővé teszi a webhelyek és webhelyek biztonságának felmérését, valamint a penetrációs teszt ellenőrzését.

A pіdtrimu vіkonannya program hitelesítéssel vizsgál, módosított fejlécekkel, pіdtrimkoyu helyettesíti az Aser-Agentet, megjelenítve a 404-es értéket. Ezen kívül a program képes átvizsgálni a webes felületet az interfész engedélyezésére, az összes parancs parancssorának ellenőrzésére. .

5. OWASP Zed Attack Proxy (ZAP)

Az OWASP Zed Attack Proxy egy másik átfogó eszköz a webhelyeken való szórakozáshoz. Az ilyen típusú programok összes szabványos funkciója megtalálható. Szkennelhet elrontani, átírhatja az oldal szerkezetét, sürgősség nélkül shukatithat, átírhatja az ismételt feedek és hibás adatok feldolgozásának helyességét.

A program https-hez, valamint proxy-k fejlesztéséhez is elvégezhető. Az Oskіlki program Java nyelven íródott, csak indítsa el és futtassa. A legtöbb fő jellemző, є remek szám bővítmények, amelyek még több funkciót tesznek lehetővé.

6. Clair

A Clair egy trükk a konténerek linuxos trükkjére. A program felfedi a késztetések listáját, amelyek hasznosak lehetnek a konténereknél és a koristuvach előtt, ahogy az ilyen késztetések megjelennek a rendszerben. Hasonlóképpen, a program felügyelhető, ha új változatok jelennek meg, amelyek károsíthatják a nem biztonságos tárolókat.

A bőrtartályt egyszer fel kell fordítani, és nem szükséges először elindítani. A program minden szükséges adatot képes kezelni a telepített tárolóból. Néhány adat a gyorsítótárba kerül, így láthatja a lehetséges problémákat.

7. Powerfuzzer

A Powerfuzzer egy láncfunkciós, automatizálható és még finomhangoló webszkenner, amely lehetővé teszi a webprogramok hibás adatokra és újraindításra adott reakcióinak újrakonfigurálását. Az eszköz csak a HTTP protokollt alkalmazza, és számos támadásként használható, például XSS, SQL, LDAP, CRLF és XPATH támadásokként. Lehetőség van 500 kegyelem fogadására is, mivel előfordulhatnak hibás beállításra utaló jelek, vagy problémát találhatnak, például a puffer átépítése miatt.

8. nmap

Az Nmap nem egy trükkös szkenner Linuxhoz. A program lehetővé teszi a vonal pásztázását, és megtudhatja, hogy az egyetem hogyan kapcsolódik hozzá, valamint azt, hogy hány szolgáltatás indul rajtuk. Tse nem igen legfrissebb információk az alkalmatlanságról, akkor a szoftveres biztonság miatt elengedheted, a gyenge jelszavak megváltoztatásával belénk szállhatunk. Lehetőség van speciális szkriptek használatára is, amelyek lehetővé teszik az egyedülálló szoftverbiztonság megváltoztatását.

Visnovki

Nálunk vannak a legjobb linux szkennerek a statisztikákban, a bűz lehetővé teszi a rendszer levágását és a legfejlettebb programok használatát. Megnéztük a programokat, mivel olyan szkennelést tesznek lehetővé, mint maga az operációs rendszer, vagy web-kiegészítők és webhelyek.

A videó végén megtekintheti a videót a következetlenségek és a fogyasztás bűze szkennereiről: