A gyermekek számára készült lázcsillapító szereket gyermekorvos írja fel. De vannak olyan helyzetek, amelyek nélkülözhetetlen segítséget nyújtanak láz esetén, ha a gyermeknek hanyagul kell arcot adnia. Ezután az apák magukra vállalják az újraélesztést és abbahagyják a lázcsillapító készítményeket. Mit lehet adni a csecsemőknek? Hogyan lehet csökkenteni a hőmérsékletet idősebb gyermekeknél? Melyek a legbiztonságosabb arcok?

A WireShark programmal végzett egy órányi munkához a legnagyobb teljesítmény a forgalom blokkolására szolgáló szűrők behívása. Ma nézze meg fő alkalmazásaikat, és mutassa meg, hogyan tanulja meg őket helyesen!

Az intézkedések vagy adalékok termelékenységével kapcsolatos problémák elemzése során, mivel az Ön cége nem rendelkezik központosított rendszerrel az adalékanyagok termelékenységének ellenőrzésére, akkor az OSI rendszermodell 4-7. problémáinak elemzéséhez gyorsítani kell fel a protokollanalizátort (snif).

Mivel Önnek nincs kereskedelmi megoldása a szakértői rendszer automatikus elemzésének módszerei miatt, akkor talán a legjobb módszer a következő lenne:

töltse le és telepítse laptopjára az egyik legjobb ingyenes WireShark protokollelemzőt (http://www.wireshark.org/download.html);

jól érzi magát a jóga felülettel;

módosítsa a protokollok kötegét és szerkezetét;

megtanulják, hogyan kell szűrőket használni a forgalom blokkolására;

megtudhatja, hogyan használhat szűrőket a forgalom elemzésére.

Ennek a cikknek a részeként a következő pontban megemlítjük, hogyan állítsuk be a szűrőt a WireShark forgalom felhalmozására.

Alkalmazza a beállított WireShark szűrőket a forgalom rögzítésére

Ha az interfészt választjuk, akkor folytathatjuk, vagy mielőtt a forgalom elárasztja a módot - mindezt sorban, de nem ajánlott működni, így például 50%-ban foglalt gigabites felülettel 100 000 csomag átvitelére csak néhány milliszekundumot vesz igénybe. Ezt fontos megérteni, mivel a probléma megoldódott. Ekkor legalább ugyanaz a címünk (IP vagy MAC) lesz, mint egy kódnak vagy programnak, a mondandó vin vagy a szerver alapján, amelyre a vin kerül.

Ebben a sorrendben a legegyszerűbb Wireshark szűrő - adja hozzá az IP-címeket (a gazdagépé, a gazdagépé), és tekintse meg ezt a szűrőt a következő lépésként:

Mivel a probléma globális, és egy közeli városból függetlenül, közvetlen útvonalról kell forgalmat levezetnünk, le kell állítani a szűrőt:

nettó 192.168.0.0/24 vagy nettó 192.168.0.0 maszk 255.255.255.0

Ha a forgalom le van tiltva, a szűrő így fog kinézni:

src net 192.168.0.0/24 vagy src net 192.168.0.0 maszk 255.255.255.0

És ha csak a területünkre érkező forgalmat kell elemeznie, akkor legyen az egyik szűrő:

dst net 192.168.0.0/24

dst net 192.168.0.0 maszk 255.255.255.0

Nagyon nehéz panaszkodni, hogy valakinek nincs oldalsávja a böngészőben, a probléma a DNS szerverrel (53-as port) vagy a HTTP protokollal (80-as port) lehet, akkor az a különböző „port” szűrőkről fogja a forgalmat. :

Ha nem sikerült lekérni a teljes forgalmat egy adott szerverhez HTTP és FTP nélkül, akkor a szűrő a következő két alkalmazás valamelyikéhez kerül beállításra:

gazdagép 192.168.0.1 és nem (21-es vagy 80-as port)

192.168.0.1 gazdagép, és nem tudja a 21-es portot és a 80-ast sem

Ha blokkolni akarjuk az összes port forgalmat, a krími DNS-t, az FTP-t, az ARP-forgalmat, akkor a logika hasonló lesz:

port nem dns és nem 21 és nem arp

Ha a kiegészítők forgalmát elárasztják, mintha dinamikusan portolnák a daltartományba, akkor a szűrő jól fog kinézni az ablakban, mivel a Libcap verziója alacsonyabb, mint 0.9.1:

(tcp > 1500 és tcp< 1550) or (tcp >1500 és tcp< 1550)

ha a verzió új, akkor a szűrő kevésbé lesz félelmetes és érthető:

tcp portrange 1501-1549

Az EAPOL típusú Ethernet keretek rögzítéséhez (Az EAP értesítés átviteli protokollját a 802.1x szabványban EAPOL-nak (EAP encapsulation over LAN) hívják):

etherproto 0x888e

A véglegesítéshez felsorolom az egyes protokollok Ethernet-kereteinek típusait:

|

Ethertype (hexadecimális) |

Jegyzőkönyv |

|

0x0000 - 0x05DC |

IEEE 802.3 hossz |

|

0x0101 - 0x01FF |

|

|

IP, Internet Protokoll |

|

|

ARP, Address Resolution Protocol. |

|

|

Frame Relay ARP |

|

|

Raw Frame Relay |

|

|

DRARP, dinamikus RARP. RARP, Reverse Address Resolution Protocol. |

|

|

Novell NetWare IPX |

|

|

EtherTalk (AppleTalk Etherneten keresztül) |

|

|

IBM SNA szolgáltatások Etherneten keresztül |

|

|

AARP, AppleTalk Address Resolution Protocol. |

|

|

EAPS, Ethernet automatikus védelmi kapcsolás. |

|

|

IPX, Internet Packet Exchange. |

|

|

SNMP, Simple Network Management Protocol. |

|

|

IPv6, Internet Protokoll 6-os verziója. |

|

|

PPP, pont-pont protokoll. |

|

|

GSMP, General Switch Management Protocol. |

|

|

MPLS, Multi-Protocol Label Switching (Unicast). |

|

|

MPLS, Multi-Protocol Label Switching (multicast). |

|

|

PPPoE, PPP Etherneten keresztül (Discovery Stage). |

|

|

PPPoE, PPP over Ethernet (PPP Session Stage). |

|

|

LWAPP, könnyű súlyú hozzáférési pont protokoll. |

|

|

LLDP, Link Layer Discovery Protocol. |

|

|

EAPOL, EAP LAN-on keresztül. |

|

|

Loopback (konfigurációs tesztprotokoll) |

|

|

VLAN címke protokoll azonosító |

|

|

VLAN címke protokoll azonosító |

|

Ha az elsődleges IP-protokollhoz kell forgalmat kérnie, módosíthatja a szűrőt:

ip proto tcp - blokkolja a TCP forgalmat

ip proto udp - blokkolja az UDP forgalmat

Az IP-forgalom rögzítéséhez a legrövidebb szűrőt használják:

Annak érdekében, hogy csak az unicast forgalmat rögzítsem a kimenő és bejövő forgalom elemzésekor a határ felé, hozzáadok egy szűrőt ebben a formátumban:

nem sugárzott és nem multicast

Bocsáss meg a szűrőkért, beszéltünk a jakokról, mehetsz az ügyetlenebb szimbólumokra:

Korlátozások: ! Abonem

Egyesület: && vagyés

Cherguvannya: IIvagyvagy

Butt: a forgalom rögzítése a mellékletről vagy a 10.10.10.10 címmel rendelkező mellékletről, de nem méri a 192.168.0.0

host 10.10.10.10 && !net 192.168

A használt bájtokon alapuló szűrők a legnehezebben és legegyszerűbben egyszerűsítik az életet, de ezekhez ismerni kell a protokollt és a víz elhelyezését a csomagban. Helyezze el az alábbi szűrőket, hogy lehetővé tegye a fejlécekben vagy a fő fejlécben lévő első mezőértékekkel rendelkező csomagok fogadását. Nalashtuvati їх kínosan:

Egyéb az IP-csomag legnagyobb bájtján és a TTL-értékekkel rendelkező gyűjtőforgalomban\u003d 1

Az összes TCP-csomag fogadása a jobb oldali 80-as portról. Egyenértékű az src 80-as port szűrőjével.

A véglegesítéshez helyezzük át a bájtokat a csomag legfontosabb mezőibe:

|

Csomag mező |

Dovzhina bájtban |

Szűrő |

|

IP-fejléc hossza |

||

|

IP-csomag hossza |

||

|

IP-cím forrása |

||

|

IP-cím Cél |

||

|

IP-töredezettség |

zászló = 3 és eltolás = 13 |

ip & 0x2000 = 0x2000 vagy ip & 0x1fff !=0x0000 |

|

TCP célport |

||

|

TCP fejléc hossza |

||

Az eltávolított információk rögzítéséhez szűrőt hozunk létre a forgalom rögzítésére a HTTP GET kérés használatával. HTTP protokoll a 80-as porton, TCP szállítási protokoll. A GET szó tizenhatodik rendszerének értéke 0x47455420. Szűrőfej, mint nálunk:

80-as port és tcp[((tcp & 0xf0 >>2):4]=0x47455420

Ennek az anyagnak a keretein belül megvizsgáltuk, hogyan lehet a Wireshark kiegészítő protokollelemző mögött a legegyszerűbb alapszűrőket kijavítani és beállítani a forgalom csapdába ejtésére.

- Beépített szakértői rendszer elérhetősége, amely lehetővé teszi a szolgáltatások vagy a kegyelmi típusok pufferének gyors rendezését. Engedje meg tehát, hogy felgyorsítsam a probléma lokalizálásának idejét, és a már előre rendezett és értékelt információkkal dolgozzam. Itt figyelhetsz a VIAVI Solutions megoldására Observer vagy ClearSight Analyzer néven a Netscouttól.Ha nem látja a költségvetést, de vannak problémák, akkor türelemre és kávéra kell gyűjtenie. 1 Gb / s sebességű adatátvitel és nagyobb forgalmi dugópuffer esetén az adatátvitel késik, és nagy mennyiségű adatot gyűjt. Ez az adattömb, rozumіyuchi vzaєmodіyu mіzh különféle melléképületek a határon különböző paraméterekre szűrhet. Ennél a Wiresharknál van néhány lehetőség:

Testreszabhatja a kegyelmi csomagok színkódját. A csomagok, akárcsak a kegyelemdöfés, egy speciális színű pufferben lesznek láthatók.

Szűrés egy soron keresztül. Ha nagy ismeretekkel rendelkezik a Wireshark robotról és a protokollokról, akkor saját maga is beléphet a szűrőbe. A szűrők nagy választéka ismert.

Ha megnézi, hogy a terület benne van-e a csomagban, kattintson a jobb gombbal az egérrel, és válassza a „Leállítás szűrőként” lehetőséget. A pochatkіvtsіv módszere már egyszerű, azoknak, akiknek nincs szükségük lámafejre.

Melyek a fő szűrők a forgalom megjelenítéséhez?

Wireshark szűrő protokollonként

Elég beírni a protokoll nevét a szűrősorba és megnyomni a bevezetést. A csomagok a képernyőn maradnak, mintha a protokollon lógnának. Ebben a sorrendben a szűrő így néz ki:

Ha a puffert tárolni kell, akkor szűrni kell a protokollok számát, át kell gondolni az összes pufferprotokollt és el kell különíteni őket || jellel. Például:

arp || http || icmp

Wireshark szűrő IP-címhez és szűrő MAC-hoz

Közlekedésnek egyenes vonalban esett, a szűrő trochikus. Például az 50.116.24.50 kezelő IP-címére szeretnénk szűrni:

ip.src==10.0.10.163

A vezérlő szűrő mögött az ip.dst == x.x.x.x felirat látható, és ha közvetlenül a forgalomnak akarunk csomagokat küldeni, akkor elég beírni:

ip.addr==50.116.24.50

Ha be kell kapcsolnunk a címet a kiválasztási mezőből, akkor hozzá kell adni! = . Csikk:

ip.src! = 80.68.246.17

Hogyan elemezzük az átlagos forgalmat? helyi vonalak Ha ismeri a forrás MAC-címét, akkor megadhat egy Wireshark-szűrőt a MAC-címhez, például:

eth.addr == AA:BB:CC:DD:EE:FF

wireshark szűrő portszám szerint

A forgalom elemzésekor beállíthatunk egy szűrőt a portszámhoz, amely a forgalmat arra a protokollra továbbítja. Az összes regisztrált port száma felismerhető.

Így az IP- és MAC-címekhez hasonlóan csak a kiindulási vagy kezelési portok alapján tudunk szűrni tcp. srcportі tcp. dstport. A Wiresharkban a portszámok megadásának lehetősége lehetővé teszi a puffer szűrését a TCP protokoll előírásai szerint. Például, ha SYN jelzõvel szeretnénk TCP-csomagokat küldeni (az eszközök között telepítve), akkor egy sorban írunk be egy viccet:

Népszerű szűrők

Az alábbi táblázatok a tárolópuffer helyett a legnépszerűbb megjelenítési szűrőket mutatják:

|

Szűrő a kijelzőhöz |

Leírás |

fenékírás |

|

A vezető vagy a tulajdonos MAC-címe |

eth.addr == 00:1a:6b:ce:fc:bb |

|

|

Küldő MAC-címek |

eth.src == 00:1a:6b:ce:fc:bb |

|

|

A tulajdonos MAC-címei |

eth.dst == 00:1a:6b:ce:fc:bb |

|

|

ARP protokoll – a tulajdonos MAC-címe |

arp.dst.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.dst.proto_ipv4 |

ARP Protokoll – IP-cím 4-es verzió támogatása |

arp.dst.proto_ipv4 == 10.10.10.10 |

|

ARP protokoll – a mester MAC-címei |

arp.src.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.src.proto_ipv4 |

ARP Protokoll – IP-címek, a Vonalzó 4-es verziója |

arp.src.proto_ipv4 == 10.10.10.10 |

|

VLAN azonosító |

||

|

IP-címek 4-es verziója |

ip.addr == 10.10.10.10 |

|

|

IP-címek 4-es verziójú master |

ip.addr == 10.10.10.10 |

|

|

IP-címek verzió 4 wdpravnik |

ip.src == 10.10.10.10 |

|

|

IP protokoll (tizedes) |

||

|

IP-címek 6-os verziója |

ipv6.addr == 2001::5 |

|

|

A wdpravnik 6-os verziójának IP-címei |

ipv6.addr == 2001::5 |

|

|

Az IP-címek a mester 6-os verziója |

ipv6.dst == 2001::5 |

|

|

TCP port |

||

|

TCP tulajdonosi port |

tcp.dstport == 80 |

|

|

Az illesztőprogram TCP portja |

tcp.srcport == 60234 |

|

|

A tulajdonos vagy menedzser UDP-portja |

||

|

otrimuvach UDP portja |

udp.dstport == 513 |

|

|

A mester UDP portja |

udp.srcport==40000 |

|

|

vtp.vlan_info.vlan_name |

vtp.vlan_info.vlan_name == TESZT |

|

|

bgp.originator_id |

BGP-azonosító (IPv4-címek) |

bgp.originator_id == 192.168.10.15 |

|

Next Hop BGP (IPv4-címek) |

bgp.next_hop == 192.168.10.15 |

|

|

RIP IPv4 cím |

rip.ip == 200.0.2.0 |

|

|

Router azonosítója az OSPF protokoll mögött |

ospf.advrouter == 192.168.170.8 |

|

|

Szám autonóm rendszerek EIGRP |

||

|

Virtuális IP-címek a HSRP protokoll mögött |

hsrp.virt_ip == 192.168.23.250 |

|

|

Virtuális IP-címek a VRRP protokoll mögött |

vrrp.ip_addr == 192.168.23.250 |

|

|

A kezelő vagy a Wi-Fi tulajdonos MAC-címei |

wlan.addr == 00:1a:6b:ce:fc:bb |

|

|

Wi-Fi-kezelő MAC-címei |

wlan.sa == 00:1a:6b:ce:fc:bb |

|

|

Wi-Fi gazdagép MAC-címei |

wlan.da == 00:1a:6b:ce:fc:bb |

És milyen szűrők nyernek a legnagyobb valószínűséggel a robotodban?

Wireshark: hogyan kell vergődni?

Hello barátok! Ebben a cikkben megpróbálom elmagyarázni és kibővíteni azokat a szükséges dolgokat, amelyeket a hangosítás során tudnia kell Wireshark Linuxonés háromféle összevont forgalom elemzését mutatom be. Ez a kézikönyv letölthető a Wireshark robothoz Windows alatt.

Mintha új vagy információ biztonság, és jobban megértse, mi az a szippantó (forgalomelemző), kérjük, olvassa el a cikket, és csak ezután olvassa el ezt a cikket a Wireshark működéséről.

Még népszerűbb és lenyűgözőbb elemző twill protokoll , amely razrobyv Gerald Combs, Wireshark piros színben jelent meg 2006-ban, ha Combs megváltoztatta az Etheral dróteszközt, valamint alkotásait, megváltoztatta a robotot és egy pillanattal sem vikoristat a régi név. Ma a Wireshark győzedelmesebb, az Etheral pedig történelemmé vált.

Wireshark: a legjobb szippantó

Felmerülhet a kérdés, hogy a Wireshark miért ellenőrzi más hálóelemzőket – kivéve, hogy mi a hiba –, és miért nem kezdjük el a tcpdump kiíratását csomagok kiíratására?

A Wireshark fő előnye, hogy grafikus program. Az adatok kiválasztása és az összevonó forgalom újraellenőrzése a coristuvach felületén nagyon praktikus dolog, így lehetővé teszi az összehajtogatott egyesítési adatok rendezését.

Hogyan kémkedjünk a Wireshark után?

Ahhoz, hogy egy újonc elkezdhesse a Wireshark használatát, meg kell értenie a Wireshark forgalmat. Ebben az időben a meta tsієї statti segítségével elmagyarázzák Önnek a TCP / IP alapjait, hogy a vysnovki shkodo tethered forgalmat lehessen elemezni.

A TCP-csomag formátuma megegyezik az IP-csomag formátumával.

A TCP-csomag formátuma megegyezik az IP-csomag formátumával. Ha a Wiresharkot egy nagyszerű wireshark neveként futtatja, akkor nem tudja Wireshark segítségével gyűjteni a Wireshark interfészt hálós interfészek Unix fájl promóciójának engedélyezése. A legjobb, ha a Wiresharkot rootként (sudo wireshark) futtatja adatgyűjtéskor, illetve egy nagy teljesítményű wireshark neveként az adatok elemzéséhez.

Alternatív megoldásként kevesebb adatot is használhat egy további segédprogramhoz parancs sor tcpdump rootként, majd elemezze a Wireshark segítségével. Legyen kedves, ne felejtse el, hogy a Wireshark segítségére való adatgyűjtés a sugárútról javíthatja a számítógép robotját, vagy ami még rosszabb, nem fogja tudni begyűjteni a szükséges adatokat, mert a Wireshark több rendszererőforrást használ, csökkentse a parancssort program. Hasonló esetekben a forgalmi adatok gyűjtésének legésszerűbb megoldása a tcpdump.

Bojtok temetése segítségért Wireshark

A hálócsomagok tárolásának legegyszerűbb módja, ha a Wireshark elindítása után kiválasztja a szükséges felületet, és kattintson a Start gombra. A Wireshark az intézkedés forgalmától függően adatokat jelenít meg a képernyőn. Figyelem: több felületet is választhat. Ha nem tud semmit a TCP-ről, IP-ről vagy más protokollokról, az eredményt összefoglalhatja, hogy elolvassa és megértse.

A rögzítési folyamat elindításához válassza a Rögzítés > Leállítás parancsot. Alternatív megoldásként rákattinthatsz a negyedik gonosz ikonra, egy piros négyzettel (lerövidítve "Pin hoarded data live") a Fő eszköztárban (nézd meg, pontosabb a Wireshark verzióra fektetni, amit te van). Ezt a gombot kevésbé nyomhatja meg a csipkeadatok szedésénél.

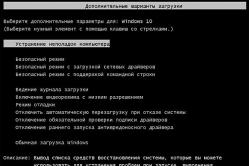

Ha nem követi a leírt adatrögzítési módszert, nem módosíthatja a Wireshark rögzítési beállításait. A Rögzítési beállításokat a Capture > Options menü kiválasztásával módosíthatja. Itt kiválaszthatja a hivatkozás felületét, megnézheti IP-címét, beállíthatja az adatgyűjtés szűrőjét, átkapcsolhatja linkkártyáját az összes linkelt csomag fogadásának módjára és az összegyűjtött adatokat egy vagy több fájlba mentheti. . Büntethető a csomagok eltemetése a hálózsákok dalszámának, vagy a dalórának, vagy a dalkötelezettségnek a elérése után (byte-ban).

A Wireshark nem számít fel semmilyen adatot a zárolásért, vagy később elmentheti azokat. Fontos, hogy megmentsük a legjobbat, és akkor nyerünk hálós zacskók ahogy nincs különösebb oka a növekedésnek más módon.

A Wireshark lehetővé teszi a már összegyűjtött adatok olvasását és elemzését nagy mennyiségben fájlformátumok, Beleértve a tcpdump-ot, a libpcap-ot, a snoop-ot a Sun-tól, a nettl-t a HP-tól, a K12 szövegfájlokat stb. Röviden, a Wireshark segítségével gyakorlatilag bármilyen formátumú kiválasztott csipkeadat olvasható. Hasonlóképpen, a Wireshark lehetővé teszi a kiválasztott adatok különböző formátumokban történő mentését. A fájl egyik formátumból a másikba konvertálásához írja be a Wireshark hack parancsot.

Az aktuális fájlt egyszerű módon is exportálhatja szöveges fájl a Fájl menüből. Ez az opció elsősorban a csipkeadatok kézi feldolgozására vagy egy másik programba történő bevitelére szolgál.

Az opció átkerült a csomagok egyik barátjához. A való életben semmiképpen nem tiszteltem, világítási célokra protekció, ugyanúgy el tudom majd rendezni a csomagokat.

Wireshark kijelzőszűrők

Amint a kerítésadatok egy órás elárasztását blokkolja az elárasztó szűrő, a Wireshark nem zavarja a kerítésforgalmat, amely nem egyezik a szűrővel; majd szűrőként zastosovuyutsya után felhalmozzák az adatokat, és hogyan korlátozzák a forgalmat anélkül, hogy látnák. Bármikor kikapcsolhatja a Kijelző szűrőt, és megváltoztathatja a csatolt adatokat.

Elvileg a szűrőket a legmegfelelőbb és legkülönfélébb, az alsó szűrőket az adatok kiválasztása tartja tiszteletben, így nem valószínű, hogy előre tudja, milyen információkat választ, vagy vibchiti lesz. Azonban a szűrők használata esetén felhalmozó adatok időt és helyet takarít meg a lemezen, ami a fő oka ezeknek a zastosuvannya.

A Wireshark a szintaktikailag helyes szűrőt világoszöld fénynek látja. A bosszúállás szintaxisához hasonlóan a háttérben az erysipelas áll.

A szűrési lehetőségeket egyező operátorok és logikai operátorok egészítik ki. Rezgésszűrő http.response.code

Három csomag (SYN, SYN+ACK és ACK) egy háromirányú TCP-hívásból

Három csomag (SYN, SYN+ACK és ACK) egy háromirányú TCP-hívásból A 404 && ip.addr == 192.168.1.1 a 192.168.1.1 IP-címről vagy a 192.168.1.1 IP-címről érkező forgalmat jeleníti meg, ami szintén 404 (Nem található) HTTP-válaszkódot eredményezhet. A Filter!loo1p &&!ip &&!arp kizárja a BOOTP-, IP- és ARP-forgalmat az eredményből. Szűrés eth.addr == 01:23:45:67:89:ab && tcp.port == 25 Megjeleníti a 01:23:45:67:89:ab MAC-című egyesülési címre érkező forgalmat, amely mind a bemeneti, mind a kimeneti kapcsolatoknál eltérő 25-ös számú TCP-port.

Ne feledje, hogy a szűrők nem oldják meg a problémákat bájos ranggal. A kulcs megfelelő megválasztásával és a megfelelő eszközökkel, de ennek ellenére Önnek kell értelmeznie az eredményeket, ismernie a problémát, és magának kell meghoznia a legjobb döntést.

Prodovzhennya statti a következő oldalon. A következő oldalra lépéshez nyomja meg a 2-es gombot, ahogy azt a közösségi média gombjai alatt tudja.

- Beépített szakértői rendszer elérhetősége, amely lehetővé teszi a szolgáltatások vagy a kegyelmi típusok pufferének gyors rendezését. Engedje meg tehát, hogy felgyorsítsam a probléma lokalizálásának idejét, és a már előre rendezett és értékelt információkkal dolgozzam. Itt figyelhetsz a VIAVI Solutions megoldására Observer vagy ClearSight Analyzer néven a Netscouttól.Ha nem látja a költségvetést, de vannak problémák, akkor türelemre és kávéra kell gyűjtenie. 1 Gb / s sebességű adatátvitel és nagyobb forgalmi dugópuffer esetén az adatátvitel késik, és nagy mennyiségű adatot gyűjt. Ez az adattömb, rozumіyuchi felcserélhetően a merezhі különböző melléképületei között, különböző paraméterek szerint szűrhető. Ennél a Wiresharknál van néhány lehetőség:

Testreszabhatja a kegyelmi csomagok színkódját. A csomagok, akárcsak a kegyelemdöfés, egy speciális színű pufferben lesznek láthatók.

Szűrés egy soron keresztül. Ha nagy ismeretekkel rendelkezik a Wireshark robotról és a protokollokról, akkor saját maga is beléphet a szűrőbe. A szűrők nagy választéka ismert.

Ha megnézi, hogy a terület benne van-e a csomagban, kattintson a jobb gombbal az egérrel, és válassza a „Leállítás szűrőként” lehetőséget. A pochatkіvtsіv módszere már egyszerű, azoknak, akiknek nincs szükségük lámafejre.

Melyek a fő szűrők a forgalom megjelenítéséhez?

Wireshark szűrő protokollonként

Elég beírni a protokoll nevét a szűrősorba és megnyomni a bevezetést. A csomagok a képernyőn maradnak, mintha a protokollon lógnának. Ebben a sorrendben a szűrő így néz ki:

Ha a puffert tárolni kell, akkor szűrni kell a protokollok számát, át kell gondolni az összes pufferprotokollt és el kell különíteni őket || jellel. Például:

arp || http || icmp

Wireshark szűrő IP-címhez és szűrő MAC-hoz

Közlekedésnek egyenes vonalban esett, a szűrő trochikus. Például az 50.116.24.50 kezelő IP-címére szeretnénk szűrni:

ip.src==10.0.10.163

A vezérlő szűrő mögött az ip.dst == x.x.x.x felirat látható, és ha közvetlenül a forgalomnak akarunk csomagokat küldeni, akkor elég beírni:

ip.addr==50.116.24.50

Ha be kell kapcsolnunk a címet a kiválasztási mezőből, akkor hozzá kell adni! = . Csikk:

ip.src! = 80.68.246.17

Mivel a helyi hálózat közepén zajló forgalmat elemezzük, és ismerjük a forrás MAC-címét, megadhat egy Wireshark-szűrőt a MAC-címhez, például:

eth.addr == AA:BB:CC:DD:EE:FF

wireshark szűrő portszám szerint

A forgalom elemzésekor beállíthatunk egy szűrőt a portszámhoz, amely a forgalmat arra a protokollra továbbítja. Az összes regisztrált port száma felismerhető.

Így az IP- és MAC-címekhez hasonlóan csak a kiindulási vagy kezelési portok alapján tudunk szűrni tcp. srcportі tcp. dstport. A Wiresharkban a portszámok megadásának lehetősége lehetővé teszi a puffer szűrését a TCP protokoll előírásai szerint. Például, ha SYN jelzõvel szeretnénk TCP-csomagokat küldeni (az eszközök között telepítve), akkor egy sorban írunk be egy viccet:

Népszerű szűrők

Az alábbi táblázatok a tárolópuffer helyett a legnépszerűbb megjelenítési szűrőket mutatják:

|

Szűrő a kijelzőhöz |

Leírás |

fenékírás |

|

A vezető vagy a tulajdonos MAC-címe |

eth.addr == 00:1a:6b:ce:fc:bb |

|

|

Küldő MAC-címek |

eth.src == 00:1a:6b:ce:fc:bb |

|

|

A tulajdonos MAC-címei |

eth.dst == 00:1a:6b:ce:fc:bb |

|

|

ARP protokoll – a tulajdonos MAC-címe |

arp.dst.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.dst.proto_ipv4 |

ARP Protokoll – IP-cím 4-es verzió támogatása |

arp.dst.proto_ipv4 == 10.10.10.10 |

|

ARP protokoll – a mester MAC-címei |

arp.src.hw_mac == 00:1a:6b:ce:fc:bb |

|

|

arp.src.proto_ipv4 |

ARP Protokoll – IP-címek, a Vonalzó 4-es verziója |

arp.src.proto_ipv4 == 10.10.10.10 |

|

VLAN azonosító |

||

|

IP-címek 4-es verziója |

ip.addr == 10.10.10.10 |

|

|

IP-címek 4-es verziójú master |

ip.addr == 10.10.10.10 |

|

|

IP-címek verzió 4 wdpravnik |

ip.src == 10.10.10.10 |

|

|

IP protokoll (tizedes) |

||

|

IP-címek 6-os verziója |

ipv6.addr == 2001::5 |

|

|

A wdpravnik 6-os verziójának IP-címei |

ipv6.addr == 2001::5 |

|

|

Az IP-címek a mester 6-os verziója |

ipv6.dst == 2001::5 |

|

|

TCP port |

||

|

TCP tulajdonosi port |

tcp.dstport == 80 |

|

|

Az illesztőprogram TCP portja |

tcp.srcport == 60234 |

|

|

A tulajdonos vagy menedzser UDP-portja |

||

|

otrimuvach UDP portja |

udp.dstport == 513 |

|

|

A mester UDP portja |

udp.srcport==40000 |

|

|

vtp.vlan_info.vlan_name |

vtp.vlan_info.vlan_name == TESZT |

|

|

bgp.originator_id |

BGP-azonosító (IPv4-címek) |

bgp.originator_id == 192.168.10.15 |

|

Next Hop BGP (IPv4-címek) |

bgp.next_hop == 192.168.10.15 |

|

|

RIP IPv4 cím |

rip.ip == 200.0.2.0 |

|

|

Router azonosítója az OSPF protokoll mögött |

ospf.advrouter == 192.168.170.8 |

|

|

EIGRP autonóm rendszerszám |

||

|

Virtuális IP-címek a HSRP protokoll mögött |

hsrp.virt_ip == 192.168.23.250 |

|

|

Virtuális IP-címek a VRRP protokoll mögött |

vrrp.ip_addr == 192.168.23.250 |

|

|

A kezelő vagy a Wi-Fi tulajdonos MAC-címei |

wlan.addr == 00:1a:6b:ce:fc:bb |

|

|

Wi-Fi-kezelő MAC-címei |

wlan.sa == 00:1a:6b:ce:fc:bb |

|

|

Wi-Fi gazdagép MAC-címei |

wlan.da == 00:1a:6b:ce:fc:bb |

És milyen szűrők nyernek a legnagyobb valószínűséggel a robotodban?

Csak egy arctalan különböző szűrők. І shdo tsikh filtrіv є fenséges dokumentáció, amelyben nem olyan egyszerű a rendezés. Kiválasztottam a számomra legjobbakat, és a leggyakoribbak a Wireshark szűrők. A koristuvachіv-pochatkіvtsіv tse a kshtalt dovіdnik z Wireshark szűrőkön lehet, a megfelelő pont a vіvchennya számára. Tehát itt a megjegyzésekben javaslom, hogy ossza meg a futó szűrőkkel, ahogy gyakran vikorizál, valamint nagy tudással - felveszem őket a listára.

Ne feledje, hogy a Wireshark szűrőkkel rendelkezik a szűrők megjelenítésére és tárolására. Itt megnézem a megjelenítésre szolgáló szűrőket, mivel a program főképernyőjén a felső mezőben, egyszer a menü alatt és a fő funkciók ikonjaival kerülnek bemutatásra.

Ahhoz, hogy újra és újra megértsük a szűrők jelentését, és hogy mit mutatnak a borok, meg kell értenünk a mérték működését. A munka és a protokoll elveinek megismeréséhez javasolt a munkaciklus tanulmányozása számítógépes háló, A "" ciklus első cikke (A többi rész az előkészítési folyamatban)

A Deyaki szűrőket itt formális formában írják, a deyaki vikonan pedig egy speciális fenékként. Ne feledje, hogy minden esetben megadhatja adatait, például megváltoztathatja a port számát arra, amire szüksége van, és ugyanígy működhet az IP-címmel, MAC-címmel, időértékkel és ezzel a számmal.

Wireshark szűrő operátorok

A szűrők különböző értékűek lehetnek, például lehet sor, tizenhatod formátum vagy szám.

Ha viccelődsz a pontatlan bevitelen (ez inkább nem numerikus értékekre alkalmas), akkor nyersz tartalmaz. Például a TCP-csomagok megjelenítéséhez egy sor hackware ellenőrzéséhez szükség van egy támadó szűrőre:

A Tcp hackware-t tartalmaz

Viccből pontos értékeket kezelők győznek. Lássuk:

Hogyan lehet bachiti, az írás két változata, például ha azt akarjuk mondani, hogy a szűrő jelentése frissebb, akkor vikoristovuvat == vagy ekv.

A zastosuvannym logikai operandusokból származó szűrőkkel összecsukható konstrukciókat adhat hozzá, de lehet, hogy egy és ugyanazon szűrőként például két operátorpárt használhat, mivel itt nem egy port, hanem egy port szerint próbálhat szűrni. portok köre:

tcp.port>=8000 && tcp.port<=8180

majd a szűrő értékét (ilyen módon tcp.port) felülíródnak a megmaradt értékek, így a pontozási viselkedés cseréje eredményeként csak a maradék rész munkájának eredményét vesszük, jelen esetben

tcp.port<=8180

Emlékezz erre a hibára!

Amikor vikoristanni s == (Rivno) ez a hiba mindennapos.

Wireshark szűrő logikai operátorok

A logikai operátorok lehetővé teszik, hogy részletes szűrőket hozzon létre különféle elmék számára. Javasoljuk, hogy az íjakat, a szilánkokat más módon győzze le, előfordulhat, hogy rossz értékeket vesz fel, mivel pontoz.

| Operátor | Leírás |

|---|---|

| és/&& | Logic I, tekintettel arra, hogy úgy tűnik, hogy a szűrő mindkét részében büdösek. Például szűrő ip.src==192.168.1.1 és tcp csak a 192.168.1.1-hez hasonló csomagokat jelenítse meg, amelyek a TCP protokollhoz vannak társítva. Kevesebbet fog megjelenni, mint a mindkét elméből vett adatok. |

| vagy/|| | Logikus ABO, elég csak egy elme volt igaz; yakscho sértések igazak, tse tezh jön fel. Például szűrő tcp.port==80 vagy tcp.port==8080 A TCP-csomagok megjelenítése a 80-as vagy 8080-as porton (akár eredet, akár cél szerint). |

| nem/! | Logikusabb, hogy NE nyerj, ha ki akarsz kapcsolni néhány csomagot. Tehát minden csomag látható lesz, a krém meg fogja elégíteni az elmét, hogy most NEM. Például szűrő !dns az összes csomag megjelenítése, okrim DNS. |

Alkalmazzon kombinációt:

HTTP megjelenítése vagy DNS forgalom:

http vagy dns

Mutass egyfajta forgalmi adatot Krím ARP, ICMP és DNS:

!(arp vagy icmp vagy dns)

Interfész szűrő

Csak a wlan0 felületen feltöltött vagy törölt csomagok megjelenítése:

Frame.interface_name == "wlan0"

Protokollok forgalma a csatorna szintjén

Az ARP forgalom megjelenítése:

Mutasson ARP-kereteket a protokollhoz, a kiegészítésben, amely lehet 00:c0:ca:96:cf:cb:

Arp.src.hw_mac == 00:c0:ca:96:cf:cb

A 192.168.50.90 IP-címmel rendelkező eszközhöz irányított keretek megjelenítése az ARP protokollhoz:

arp.src.proto_ipv4 == 192.168.50.90

Az ARP-keretek megjelenítése annak a protokollnak, amely a MAC-címhez kapcsolódhat 00:00:00:00:00:00 : ff:ff:ff:ff;

Arp.dst.hw_mac == 00:00:00:00:00:00

A 192.168.50.1 IP-című ARP keretek megjelenítése a protokollnak, a célállomásnak küldött:

arp.dst.proto_ipv4 == 192.168.50.1

Ethernet forgalom megjelenítése:

Mutasd a kereteket (minden képkocka ki van jelölve, nem csak az ARP, mint az elülső csapokban), a melléklet előtt, ami lehet 00:c0:ca:96:cf:cb:

Eth.src == 00:c0:ca:96:cf:cb

A mellékletekre küldött keretek megjelenítése, amelyek MAC-címe 78:cd:8e:a6:73:be:

Eth.dst == 78:cd:8e:a6:73:be

Forgalom a protokollok közötti merezhovogo egyenlő

IPv4 protokoll szűrése

IP forgalom megjelenítése (itt TCP, UDP, valamint add-on DNS, HTTP protokollok láthatók - ez gyakorlatilag minden, kivéve a csatornaréteg protokollokat, ha nem írod felül az IP címeket adatátvitelnél (helyi Ethernet hálózatoknál, pl. szállítási címek, MAC-címek felülbírálása) )):

Pontosabban, igyekszünk elkerülni az IPv4 protokollra irányuló forgalmat, amelyet egyszerűen IP-nek (Internet Protocol) hívnak.

Az eredeti IP-címhez tartozó forgalom megjelenítése (adja meg az x.x.x.x értéket). Megjelennek azok a csomagok, amelyekben az ABO adathordozó az IP-címeket tárolja:

Ip.addr == x.x.x.x

A két IP-címhez kapcsolódó forgalom megjelenítése. Egyetlen lehetséges logika esetén az egyik a dzherel címe, a másik pedig a szállítási cím.

ip.addr == x.x.x.x && ip.addr == y.y.y.y

Forgalom megjelenítése, amely a 138.201.81.199 IP-című gazdagép:

ip.src == 138.201.81.199

Forgalom megjelenítése, amely célállomás 138.201.81.199 IP-című gazdagép:

Ip.dst == 138.201.81.199

Vigyázat, az IP-protokoll IP-címeken működik, de nem portokon. A portok a TCP és UDP protokollok részét képezik. Az IP-protokoll csak a forgalom állomások közötti irányítására érvényes.

IP-tartomány szűrése Wiresharkkal

Megváltoztathat egy IP-címet, és beírhatja a következőket:

Ip.addr == 192.168.1.0/24

Az IP-tartományba küldött forgalom szűrése. Mivel szükség van a forgalom szűrésére, egyfajta aloldalként a vikoristovy szűri az elmét:

ip.src==192.168.1.0/24

Forgalom szűrése, felismerve, hogy túlszárnyalta az IP énektartományát. Ha szükség van a forgalom szűrésére, bármilyen idmerezha felismerési pontjaként, szűrje le az elmét:

Ip.dst == 192.168.1.0/24

IPv6 protokoll szűrése

IPv6 (Internet Protocol low version) forgalom megjelenítése:

IPv6-cím szűrése. IPv6-cím szűréséhez használja a szűrőt:

ipv6.addr == 2604:a880:800:c1::2ae:d001

IPv6 tartomány szűrése Wireshark segítségével

Megváltoztathat egy IPv6-címet, és megadhat egy részhalmazt a szűréshez:

ipv6.addr == 2604:a880:800:c1::2ae:d000/64

Általános szabály, hogy szűrni kell egy ilyen IPv6-cím forgalmát:

ipv6.src == 2604:a880:800:c1::2ae:d001

A forgalom szűrése, üzenetek küldése IPv6-címre:

ipv6.dst == 2604:a880:800:c1::2ae:d001

Az IPv6 tartományba küldött forgalom szűrése. Mivel szükség van a forgalom szűrésére, egyfajta aloldalként a vikoristovy szűri az elmét:

ipv6.src == 2604:a880:800:c1::2ae:d000/64

Forgalomszűrés, felismerve az IPv6 énektartományában történő végrehajtás miatt. Ha szűrnie kell a forgalmat, bármilyen idmerezha felismerésének pontjaként, szűrje le az elmét:

ipv6.dst == 2604:a880:800:c1::2ae:d000/64

Az ICMPv6 (Internet Control Message Protocol – a hatodik verzió közvetítő kerálható frissítéseinek protokollja) szűrése a Wiresharkban a szűréshez:

Annak érdekében, hogy a csomagok megfeleljenek az ARP szerepének az IPv6-hoz, módosítsa a szűrőt:

icmpv6.type == 133 vagy icmpv6.type == 134 vagy icmpv6.type == 135 vagy icmpv6.type == 136 vagy icmpv6.type == 137

Más IP-című szűrők hasonlóak az IPv6 és IPv4 esetében.

A közlekedési vonal forgalmi jegyzőkönyvei

A TCP forgalom növelése érdekében:

Forgalom megjelenítése, melyik port ismeri fel elsőként, például 8080:

tcp.port==8080

Forgalom megjelenítése, milyen 80-as port:

tcp.srcport==80

Mutassa meg azt a forgalmat, amelyen a szolgáltatás fut, figyelve a 80-as porton:

tcp.dstport == 80

TCP-csomagok megjelenítése SYN jellel:

tcp.flags.syn==1

TCP-csomagok megjelenítése SYN jelzővel felfelé és ACK jelzővel lefelé:

tcp.flags.syn==1 && tcp.flags.ack==0

Hasonlóan más zászlókhoz is:

tcp.flags.syn==1 tcp.flags.ack==1 tcp.flags.reset==1 tcp.flags.fin==1 tcp.flags.cwr tcp.flags.ecn tcp.flags.urg==1 tcp.flags.push==1Az elme szintaxisát is módosíthatja tcp.flags == 0x0XX, például:

- FIN ce tcp.flags == 0x001

- SYN tcp.flags == 0x002

- RST ce tcp.flags == 0x004

- ACK ce tcp.flags == 0x010

- Egy órás ACK és FIN telepítve tcp.flags == 0x011

- Egy órás ACK és SYN telepítve tcp.flags == 0x012

- Egy órás ACK és RST telepítve tcp.flags == 0x014

A csomagok bemutatásához, hogyan kell bosszút állni attól, hogy egy sor, például egy sor hackware, vagy sem:

A Tcp hackware-t tartalmaz

Kövesse az X számú TCP adatfolyamot:

Tcp.stream eq X

Szűrés adatfolyam száma szerint:

Tcp.seq == x

A csomagok ismétlődő túlzott erejének megjelenítése. Segít javítani a kiegészítők és kiadási csomagok termelékenységét:

Ez a szűrő problémás csomagokat mutatott (elhasznált szegmenseket, a többit újra végrehajtotta. Ez a szűrő átadja a TCP Keep-Alive csomagokat, de a bűz a problémák jele.

Tcp.analysis.flags

Szűrők az udvarhoz való csatlakozás minőségének becslésére.

Az előrehaladott jellemzők a TCP keretekig láthatók. Ráadásul a bűz nem a keret fejlécein alapszik – a látható jellemzőket (adatok kihagyása, ismétlődések) a Wireshark program rendeli hozzá elemzésre.

Szűrés az ACK jelzővel ellátott képkockák információinak megjelenítéséhez, mintha azok ismétlődések lennének. Nagyon sok ilyen személyzet van, beszélhet a kommunikáció problémájáról:

tcp.analysis.duplicate_ack_num == 1

Szűrő a keretek megjelenítéséhez az elülső szegmens valamilyen rendetlensége esetén:

Tcp.analysis.ack_lost_segment

Normális, hogy az adatokat a csutkára temetjük, az információszilánkok nem a munkamenet magjából kerülnek át.

A keretek megjelenítéséhez, azaz az újraküldéshez (újra szerkesztendő):

Tcp.analysis.retransmission

A személyzet eltávolítása, yakі otrimani nem a megfelelő sorrendben:

Tcp.analysis.out_of_order

Az UDP-forgalom csökkentése érdekében:

Az UDP esetében nincsenek zászlók. Melyik protokollhoz lehet több portot megadni.

Forgalom megjelenítése, milyen 53-as port:

Udp.srcport == 53

Mutassa meg azt a forgalmat, amelyen a szolgáltatás fut, figyelve az 53-as porton:

Udp.dstport == 53

UDP-csomag, amelynek van egy éneksora, például egy hackware-sor:

Az Udp hackware-t tartalmaz

A kisebb ICMP-forgalom engedélyezése:

A kisebb forgalom engedélyezése érdekében ICMP v6 (rövid verzió)

A ping összes eredményének megjelenítése:

icmp.type==0

Az összes ping kérés megjelenítése:

icmp.type==8

Mutasd az összes elnézést a hosztok és portok elérhetetlensége/kerítései miatt

icmp.type==3

Az összes megjelenítése próbálja átirányítani az ICMP-súgót:

icmp.type==8

A CODE változatnál a következő szűrő a port elérhetetlenségéről szóló értesítést jeleníti meg:

icmp.type==3 && icmp.code==3

Alkalmazásforgalmi protokollok

Az olyan protokollok esetében, mint a HTTP, DNS, SSH, FTP, SMTP, RDP, SNMP, RTSP, GQUIC, CDP, LLMNR, SSDP, ezek a szűrők, amelyek neve megegyezik a protokollokkal, szintén kis betűkkel vannak írva.

Például HTTP-forgalom lekéréséhez:

A forgalom engedélyezése az új HTTP/2 protokollhoz:

Ne feledje, hogy a döntés meghozatalakor melyik protokollig adják meg az adatokat, melyeket továbbítanak, a program a győztes port számáról fog belépni. Mintha nem szabványos portot választana, a program nem ismerheti a szükséges adatokat. Például, ha lehetett csatlakozni az 1234-es SSH-porthoz, akkor a szűrőt ssh nem ismerem az SSH forgalmat.

Szűrő, amely több, a POST módszerrel küldött adatot jelenít meg:

http.request.method == "POST"

Szűrő, amely több, a GET módszerrel továbbított adatot jelenít meg:

http.request.method == "GET"

Kérelem kérése az eredeti webhelyhez (gazda):

http.host=="

Keresési kérelem a dal webhelyére a név egy részében:

A Http.host a következőt tartalmazza: "here.private.im'ya"

Szűrő a HTTP-kérések megjelenítéséhez, amelyekről sütiket küldtek:

Http.cookie

Kérdezze meg, melyik szerveren állítsa be a cookie-kat a koristuvach böngészőjében.

Http.set_cookie

A vicc kedvéért legyen képátvitel:

A http.content_type tartalmazza a "képet"

Az énekes képek kedvéért:

A http.content_type a következőt tartalmazza: "gif" A http.content_type tartalmazza a "jpeg" kifejezést

A daltípushoz tartozó fájlok keresése:

A http.content_type tartalmazza a "szöveget" A http.content_type tartalmazza az "xml-t" A http.content_type tartalmazza a "html" kifejezést. A http.content_type tartalmazza a "json" kifejezést. A http.content_type tartalmazza a "javascriptet" A http.content_type tartalmazza az "x-www-form-urlencode" http. A tartalom_típus tartalmazza: "tömörítve" A http.content_type tartalmazza az "alkalmazást"

Kérje meg a Wiresharkot, hogy töltsön le egy típusú fájlokat. Például egy ZIP-archívum átvitelével kapcsolatos vicchez:

A Http.request.uri tartalmazza a "zip" kifejezést

A http.request.uri helyett a nagyobb pontosság érdekében módosíthatja a szűrőt http.request.uri.path vagy http.request.uri.query például JPG fájlok kérésére (képek küldése):

A Http.request.uri.path tartalmazza a következőt: "jpg"

Lehetőség van a kérés szűrésére is a HTTP-fejléc REFERER (hivatkozó) értékének eltávolítására. Például egy kérés esetén, néhány hivatkozóval є ru-board.com:

A Http.referer a következőt tartalmazza: "ru-board.com"

http.engedélyezés

Fájlok keresése a HTTP Potociból:

Http.file_data

Segítségül, mivel a HTTP-adatokat eltávolítják a zatrymkoy-ból, egy ilyen konstrukciót nyerünk:

http.time>1

Vaughn megmutatja a forgalmat, otrimaniy pіznіshe jak 1 másodpercig.

A problémák hibaelhárításához elemezheti a HTTP-kód állapotát a válaszban. Például a következő szűrő a forgalmat mutatja, ebben az esetben a 404-es nem található elnézést (az oldal nem található):

http.response.code==404

A következő szűrő inkább kabócához hasonlít. Először is megmutatom, hogyan lehet minél több szűrővel összehajtható dizájnt készíteni. Más módon a bor lehetővé teszi a folytatást HTTP kérésés zagalom internetes tevékenység, krími adatok. Melyik szűrő segítségével nézheti meg a webes tevékenységet magas szint. Az íj közepén található szabályok között szerepelnek a képek, a Javascript fájlok és a stíluslapok – minden, amit az oldal önmagában kér. Az oldalak hozzáadásához, hogy bosszút álljanak más tárgyakért, hasonló besorolásúak:

A Http.request && !(http.request.uri tartalmazza az ".ico"-t vagy a http.request.uri tartalmazza a ".css"-t, vagy a http.request.uri tartalmazza a ".js"-t vagy a http.request.uri tartalmazza a ".gif"-et vagy A http.request.uri a következőt tartalmazza: ".jpg")

Az összes DNS-kérelem és vidpovidi ellenőrzéséhez:

A Sobachithoz hasonlóan a DNS-kérések sok időt vettek igénybe:

dns.time>1

Bude megmutatja, mennyi kell még egy másodpercen belül a tápfeszültség bekapcsolása után.

Ez a szűrő megmutatja, ha a DNS-kérések nem engedélyezhetők megfelelően:

dns.flags.rcode != 0

Csak a DNS-lekérdezések megjelenítése:

dns.flags.response == 0

Csak a DNS-értékek megjelenítése:

dns.flags.response == 1

Mutassa meg a kérést és a rájuk vonatkozó visszajelzést, amelyben a google.com IP-címét keresik:

dns.qry.name == "google.com"

DNS-lekérdezés és egyezés megjelenítése A rekordhoz:

dns.qry.type == 1

DNS-lekérdezés megjelenítése és bármely AAAA-rekord egyeztetése:

dns.qry.type == 28

Mutassa meg azokat a bizonyítékokat, amelyekben az A rekord IP-címét javították: 216.58.196.3:

dns.a == 216.58.196.3

Mutassa meg azokat a javításokat, amelyekben az AAAA rekord IP-címét javították: 2a01:4f8:172:1d86::1:

dns.aaaa == 2a01:4f8:172:1d86::1

A CNAME apollo.archlinux.org rekordjainak megjelenítése:

dns.cname == "apollo.archlinux.org"

Mutasd vіdpovіdі dozhinoy 30 felett:

dns.resp.len > 30

Mutasson egy italt egy 25 év feletti dozhinoy-val:

dns.qry.name.len >25

Azon DNS-kiszolgálók típusainak megjelenítése, ahol elérhető a rekurzió:

dns.flags.recavail == 1

Azon DNS-kiszolgálók típusainak megjelenítése, amelyeken nem érhető el rekurzió:

dns.flags.recavail == 0

Chi bazhana rekurzió (mivel a DNS szervernek nincs információja a gazdagép nevéről, ez a másik hibája DNS szerverek információkat keres):

dns.flags.recdesired == 1

Hogyan álljunk a kérésre 1 , tehát rekurzióra van szükség, tehát 0 - otzhe, nincs bazhana.

Nem hitelesített adatok elfogadása ( 0 azt jelenti, hogy nem fogadja el 1 azt jelenti, hogy elfogadom):

dns.flags.checkdisable == 0

Az IP-címek DHCP-protokollon keresztüli kiosztásának meghatározásához:

Udp.dstport==67

bootp.option.dhcp

A DHCP-kérés megjelenítése:

bootp.option.dhcp==3

A DHCP Discover megjelenítéséhez:

bootp.option.dhcp==1

SMB szűrő. Ez a szűrő az Info oszlopban a nap teljes fáját (cool) mutatja, amely tartalmazza azokat a könyvtárakat is nyissa meg a kritikus fájlokat a nyomkövetőnél.

smb2.cmd==3 vagy smb2.cmd==5

Szűrők Wi-Fi keretekhez

Mutasd meg néhány kézfogás elemeit (az EAPOL protokoll keretezéséhez):

Beacon keretek megjelenítése:

wlan.fc.type_subtype == 0x08

Próba válaszkeretek megjelenítése:

wlan.fc.type_subtype == 0x05

Az összes megjelenítése egyszerre: EAPOL, jeladók, szondaválasz:

wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || eapol

Nem drón keretek megjelenítése egyetlen bővítményhez a BSSID MAC-címével:

wlan.addr==BSSID

EAPOL, Beacons, szondaválasz megjelenítése egy dalmelléklethez MAC-címmel 28:28:5D:6C:16:24:

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || eapol) && wlan.addr==28:28:5D:6C:16:24

A mentett PMKID megjelenítése:

Eapol && wlan.rsn.ie.pmkid

PMKID, Beacons, Probe Response megjelenítése:

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || (eapol && wlan.rsn.ie.pmkid))

PMKID, Beacons, Probe Response megjelenítése AP-hoz 40:3D:EC:C2:72:B8 MAC-címmel:

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || (eapol && wlan.rsn.ie.pmkid)) && wlan.addr==40:3D:EC:C2:72:B8

Csak a kézlengetés első emlékeztetője jelenjen meg:

Wlan_rsna_eapol.keydes.msgnr == 1

Csak egy barátodnak mutasd meg a kézfogásra emlékeztetőt (megnyerheted, hogy bármilyen számmal emlékezz a kézfogásra):

Wlan_rsna_eapol.keydes.msgnr == 2

Képkockák megjelenítése 1 Mb/s adatsebességű hozzáférési ponthoz:

Wlan_radio.data_rate == 1

A 10 Mb/s-nál nagyobb sebességű hozzáférési pontokhoz tartozó keretek megjelenítése:

Wlan_radio.data_rate > 10

Hozzáférési pontok megjelenítése a dal gyakoriságán:

Radiotap.channel.freq == 2412

Alacsony jelerősségű hotspotok megjelenítése:

Wlan_radio.signal_dbm > -50

Antenna jelenlétéhez kapcsolódó szűrők:

Radiotap.present.antenna == 1

Radiotap.antenna == 1

Ha ismer más Wireshark szűrőt, kérjük, ossza meg őket a megjegyzésekben.