A gyermekek számára készült lázcsillapító szereket gyermekorvos írja fel. De vannak olyan helyzetek, amelyek nélkülözhetetlen segítséget nyújtanak a likhomantsi esetében, ha a gyermeknek hanyagul kell arcot adnia. Ezután az apák magukra veszik az újraélesztést és a lázcsillapító készítményeket. Mit szabad adni a ládás gyerekeknek? Hogyan lehet csökkenteni a hőmérsékletet idősebb gyermekeknél? Melyek a legbiztonságosabb arcok?

A Wireshark program útmutató lesz azok számára, akiknek részletes elemzést kell végezniük a vezetékes csomagokról - a forgalomról számítógépes rendszer. A szippantó könnyen átjárható olyan kiterjesztett protokollokkal, mint pl netbios, fddi, nntp, icq, x25, dns, irc, nfs, http, tcp, ipv6és a gazdag többiek. Lehetővé teszi elemzéskor az összevont csomag egy adott raktárba történő, protokoll szerinti szétosztását, valamint a könnyen olvasható információk numerikus formában történő megjelenítését a képernyőn.

az átvitt és fogadott információk különböző formátumainak számának megőrzése, fájlok összeállítása, ahogyan azokat más közművekben használják. A működés elve azon alapul, hogy a hálókártya széles módba kapcsol és elkezdi túlcsordulni a hálócsomagokat, mivel azok a láthatósági zónában vannak. Vmіє pratsyuvati, mint egy program ugráló csomagok wifi.

Jak koristuvatisya drótcápa

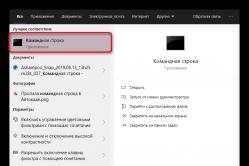

A programot a határon áthaladó információs csomagok gyűjtése foglalja le. A robotszippantó elindításához és eredményének felgyorsításához nincs szükség speciális ismeretekre, csak be kell írnia a "Start" menübe, vagy kattintson az asztalon lévő ikonra Windows programok). A segédprogram speciális funkciója lehetővé teszi az információs csomagok tárolását, összefejtését és elemzés céljából történő megtekintését.A wireshark elindítása után a képernyőn megjelenik a program főmenüje, mintha a képernyő tetején nyitná meg. Az új segítségéhez a közmű menedzsmentje szükséges. Ha fájlokat kell rögzíteni, ha a korábbi munkamenetekben mentett csomagokra vonatkozó adatokat, illetve más, új munkamenetben szerzett adatokat szeretne menteni a csomagokról, akkor ehhez a "Fájl" fülre lesz szüksége.

A wireshark csomagok eltemetésének funkciójának elindításához a wireshark vétkes a "Rögzítés" ikonra kattintva, majd megnyitunk egy speciális menürészt "Interfaces" néven, aminek segítségével megnyithatja a "Wireshark Capture" ablakot. Interfészek", amelyhez az összes elérhető lesz hálós interfészek, Yaki és bude segítségével a szükséges adatcsomagok tárolását. Ebben az esetben, ha a program (sniffer) csak egy működőképes felület megjelenítésére képes, akkor a teljes képernyőt láthatja fontos információ az újról.

A közszolgáltató munkájának eredménye közvetlen bizonyítéka annak, hogy valójában nem vesznek részt önállóan (egy adott pillanatban) semmilyen adattovábbításban, nem cserélnek információt. Aje robotikus elv helyi vonalak Polegaє abban az értelemben, hogy a pіdtrimki її működési módban a skin її elem (számítógép, kapcsoló és іnshі mellékletek) megszakítás nélkül kicserélődik egymás között az ilyen csomagok és elismert hasonló eszközök átviteléhez szükséges szolgáltatási információkkal.

Є verzió і Linux rendszerekhez.

Varto kijelölni mit széltől szélig szippantó a rendszergazdák egyesítéséhezés a számítógépes biztonsági szolgáltatások, még a segédprogram is lehetővé teszi, hogy kijelölje a merezhі potenciálisan nem védett csomópontjait - mozgatható üzlet, amelyet a hackerek megtámadhatnak.

A Wireshark közvetlen felismerése miatt a kerítésforgalom megfigyelésére és további elemzésére szolgáló zasibként a peremforgalom védelmére irányuló támadást szervező módszerrel győzhet, még a forgalom keresztezése esetén is megnyerhető az eléréshez. különféle célokat.

A skin parancsnál] [saját előnyei a szoftver és a segédprogramok tekintetében

tollteszt. Örvendezve kijelentettük, hogy úgy döntöttünk, hogy annyira különbözünk, hogy megtehetjük

összeállítani egy úri úri készletet a módosított programokból. Ezen az i

hazudott. Ne zokogjak, hogy ne válasszunk egy csapást, az egész listát ezeken bontottuk meg – és be

Hányszor ütöttem meg a segédprogramokat a csomagok szippantása és manipulálása céljából. guggolva tovább

Egészséges vagyok.

Wireshark

netcat

Jakscso hát a dánok túlgondolásáról beszél hálózati bányász znіme z "éter"

(Az elkészített dump dátuma felett PCAP formátumban) fájlok, tanúsítványok,

képek és egyéb adathordozók, valamint jelszavak és egyéb információk az engedélyezéshez.

Korisna mozhlivist - keresd a danikok csendes gyermekeit, mit kell bosszút állni a kulcsszavakért

(Például egy koristuvach bejelentkezése).

Scapy

weboldal:

www.secdev.org/projects/scapy

Minden hacker számára kötelező, ami a legerősebb eszköz

interaktív csomagkezelés. Fogadja és dekódolja saját maga a csomagokat

különböző protokollok, kérések, módosítások injektálása és

Vlasnoruch alkotások csomagja – minden egyszerű! Z її segítségével legyőzheti a céliumot

számos klasszikus feladat, szkennelés, tracorute, támadások és célzás

infrastrukturális infrastruktúra. Egy palackban kicseréljük az olyan népszerű segédeszközöket,

pl: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f stb. Azt

ugyanabban az órában Scapy lehetővé teszi vikonati be-yak, hogy inspirálja a legspecifikusabb

zavdannya, mintha semmiképpen sem dolgozhatna már egy másik kereskedő által létrehozott

zasib. Ahelyett, hogy egy egész sor sort írna C-ben, zokogjon például,

rossz csomagot generál, és létrehozza a fuzzing démont, dosit

dobj pár sort a többsoros kódba Scapy! A programnak nincs

grafikus felület, és interaktivitás áll rendelkezésre a tolmács számára

Piton. Megszokod a bajokat, és nem tudsz semmi rosszat alkotni

csomagokat, beilleszti a szükséges 802.11-es kereteket, csökkenti a támadások számát

(Mondjuk, ARP gyorsítótár mérgezés és VLAN ugrás) és így tovább. A kiskereskedők maguk telítenek

azok számára, amelyeket Scapy más projektekben tudott megnyerni. összekötő її

modulként könnyen létrehozható egy segédprogram különféle típusú lokalizációkhoz,

következetlenségek keresése, Wi-Fi injekciók, konkrét automatikus felügyelet

feladatok stb.

csomagot

weboldal:

Platform: * nix, є pіd Windows port

Cicava technológia, amely lehetővé teszi, hogy az egyik oldalról bármit generáljon

Ethernet csomag

revíziók kapacitásépítés. Más hasonló eszközök megtekintéséhez, csomagot

maє grafikus felület, amely lehetővé teszi csomagok létrehozását a legegyszerűbb módon

forma. Adj többet. Különösen opratsovannya és korrekció

csomagok sorozatai. A mutatványokat az adminisztrációk között telepítheti,

csomagokat küldeni a maximális sebességgel, hogy ellenőrizze az épület átviteli sebességét

dilyanki merezhі (igen, a tengely itt-ott lesz DDOS), és mi több cіkavіshe -

dinamikusan módosíthatja a paramétereket a csomagokban (például IP- vagy MAC-cím).

Nem haboznak megjegyezni a bejelentkezési azonosítót és jelszót, amikor egy zárt internetes forráson regisztrálnak vagy engedélyeznek, és megnyomják az ENTER billentyűt, ezek az adatok könnyen utolérhetők. Még gyakrabban terjed a bűz mértékkel, nem lopott látványban. Erre a webhelyre, amelyre bejelentkezni próbál, vikoristovuє HTTP protokoll, majd csak vikonat zahoplennya forgalom, elemezze azt segíts Wiresharknakés speciális szűrőket és programokat adott a jelszó megismeréséhez és visszafejtéséhez.

A jelszavak megváltoztatásának legjobb helye a hálózat magja, ahol az összes coristuvach forgalma zárt erőforrásokra (például levelekre) vagy a router elé kerül az internet eléréséhez, amikor külső erőforrásokon regisztrál. Felveszünk egy tükröt, és készek vagyunk hackernek tekinteni magunkat.

Croc 1. A Wireshark telepítése és futtatása a forgalom rögzítéséhez

Ha szeretne kiválasztani egy Önnek megfelelő felületet, amelyen keresztül a forgalmat tervezzük tárolni, akkor nyomja meg a Start gombot. Vapadánk félénken megfulladt a holtvonal mentén.

A forgalom elakadt.

Krok 2. Az eltemetett POST forgalom szűrése

Nyissa meg a böngészőt, és próbáljon meg bejelentkezni valamilyen erőforrásba további bejelentkezési név és jelszó megadásához. Az engedélyezési folyamat befejezése és az oldalra való bejelentkezés után a forgalom Wiresharkban halmozódik fel. Dali vіdkrivаєmo protokollanalizátor és bachimo nagyszámú csomagokat. Ugyanebben a szakaszban több IT-fakhivtsiv-t kapnak azok, akik nem tudják, mit tettek. Azt is tudjuk, hogy bizonyos csomagokat kell feldolgozni a POST adatok elkerülése érdekében, amelyek a helyi gépünkön generálódnak, amikor az űrlap betöltődik a képernyőre, és elküldi a távoli szerverre, amikor a böngészőben megnyomja az „Enter” vagy „Authorization” gombot. .

Az ablakban egy speciális szűrő található az eltemetett zacskók fermentálásához: http.kérés.módszer == "POST

Csomagok ezreit, csak egyet kell kicserélnem a tiszteletdíjainkkal.

Krok 3. Ismerjük a koristuvach bejelentkezési nevét és jelszavát

Gyors kattintás a jobb egérgombbal, és válassza ki a kívánt tételt a menüből Kövesd a TCPSteamet

Ezt követően az új évszázadban megjelenik egy szöveg, amely a kódban felváltja az oldalt. Ismerjük a „password” és a „user” mezőket, így meg tudjuk adni a jelszót és a koristuvach nevét. Egyes esetekben a mezők könnyen olvashatóak és nem titkosítva navigálhatók, de ha megpróbálunk forgalmat lekérni a letöltéskor a legutolsó elérhető forrásokig, például: Mail.ru, Facebook, Vkontakte stb., akkor a jelszó kódolva:

HTTP/1.1 302 Talált

Szerver: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

P3P: CP = "NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM"

Set-Cookie:password= ; lejár = csütörtök, 2024. november 7., 23:52:21 GMT; útvonal =/

Helyszín: loggedin.php

Tartalom hossza: 0

Csatlakozás: zárható

Tartalom típusa: szöveg / html; charset=UTF-8

Ebben a sorrendben a vipadkánkban:

Im'ya koristuvacha: networkguru

Jelszó:

Krok 4. A jelszó visszafejtésére szolgáló kódolás típusa jelöli ki

Felmegyünk például a http://www.onlinehashcrack.com/hash-identification.php#res webhelyre, és beírjuk jelszavunkat az ablakba az azonosításhoz. Láttam a kódolási protokollok listáját prioritási sorrendben:

Krok 5. A Koristuvach jelszó visszafejtése

Ebben a szakaszban felgyorsíthatjuk a hashcat segédprogrammal:

~ # Hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

A kijáratnál felvettük a visszafejtési jelszót: simplepassword

Ily módon a Wireshark segítségével nem csak a robot-kiegészítők és szolgáltatások problémáit tudjuk kijavítani, hanem hackerként is kipróbálhatjuk magunkat, a zdiyasnyuyuchi jelszavakat, például a koristuvachi beírását a webes űrlapokon. Legfeljebb jelszavakat is felismerhet küldött képernyőképeket koristuvachіv, vikoristovuyuchi észrevehetetlen szűrők fermentációhoz:

- Úgy tűnik, a POP protokoll és a szűrő jön: pop.request.command == "FELHASZNÁLÓ" || pop.request.command == "PASS"

- Az IMAP protokoll és szűrő a következő lesz: Az imap.request tartalmazza a "bejelentkezést"

- SMTP protokollt, és meg kell adnia a következő szűrőt: smtp.req.command == "AUTH"

és komolyabb segédprogramok a kódolási protokoll visszafejtésére.

Krok 6. Mennyire robusztus a titkosítási forgalom és hogyan verik le a HTTPS-t?

A táplálékláncban lévő vidpovidi számára vannak kіlka lehetőségek.

1. lehetőség: Csatlakozzon a megfelelő szerver közötti kapcsolathoz, és a csatlakozás időpontjában kérjen forgalmat (SSL kézfogás). A munkamenet telepítésekor módosíthatja a munkamenet kulcsát.

2. lehetőség. A HTTPS-forgalom visszafejtéséhez írja be a Firefox vagy a Chrome által naplózott munkamenetkulcs-naplófájlt. Melyik böngésző felelős a titkosítási kulcsok naplófájlba írásáért (FireFox-alapú alkalmazás), és az adott fájlért a naplófájlba. Lényegében el kell lopnia a fájlt a munkamenetkulccsal merevlemez egy másik koristuvach (ami illegális). Nos, szerezzünk egy kis forgalmat, és vegyük el a kulcsot a visszafejtéshez.

Pontosítás. Olyanok webböngészőjéről beszélünk, akik megpróbálják ellopni a jelszót. Ha meg tudjuk fejteni a saját HTTPS-forgalmunkat, és gyakorolni szeretnénk, akkor ezt a stratégiát gyakoroljuk. Hogyan próbálja meg visszafejteni mások HTTPS-forgalmát anélkül, hogy hozzáférne a számítógépükhöz?

Miután kihagyta az 1. vagy 2. opció billentyűit, be kell írnia azokat a WireSharkban:

- Lépjen a Szerkesztés - Beállítások - Protokollok - SSL menübe.

- Beállítjuk a "Több TCP szegmenst átívelő SSL rekordok összeállítása" jelzőt.

- "RSA kulcsok listája", majd nyomja meg a Szerkesztés gombot.

- Írja be az adatokat a mezőbe, és írja be a fájl elérési útját a kulccsal

A WireShark képes visszafejteni az RSA algoritmussal titkosított csomagokat. Ugyanakkor a DHE / ECDHE, FS, ECC algoritmusok győznek, a szippantó nem segít nekünk.

3. lehetőség: Tiltsa meg a webszerverhez való hozzáférést, így a coristuvach regisztrálva van, és távolítsa el a kulcsot. Ale ce є több összecsukható feladat. A vállalati hálózatokban a kiegészítések adóztatásával vagy a tartalomszűréssel ez a lehetőség jogi alapon valósul meg, de nem a coristuvachiv jelszavak felülírásának módszerével.

BÓNUSZ

VIDEÓ: Wireshark Packet Sniffing felhasználónevek, jelszavak és weboldalak

Összevonó forgalom keresztezésének módjai

Az intézkedés meghallgatása a mértékelemzők programjainak segítségével, először saját magunk egyszerű módon adatok szitálása.

A hálózat lehallgatásának védelmére speciális programokat telepítenek, például az AntiSniff-et, amely épületekben használható a lehallgatott forgalomra lehallgatott számítógépek észlelésére.

Szoftveres szippantásgátlók saját szippantó tulajdonságaik megjelenítésére a láthatóság jeléről a lehallgató eszközökben - a szippantó számítógép szippantó tábla a bűnös, hogy speciális mód hallgatózás. Perebovayuschie mód і kémkedés, mezhezhі kom'yuteri külön parancs, hogy válaszoljon az IP-datagramokra, amelyeket a tesztelt gazdagép címére küldenek. Például a lehallgató gazdagépek általában az összes bejövő forgalmat feldolgozzák anélkül, hogy csak a gazdagép címére küldött datagramokkal avatkoznának be. Є th іnshі jelek, amelyek a gazdagép feltételezett viselkedésére utalnak, mint például a Sniff AntiSniff program felismerése.

Kétségtelen, hogy a lehallgatás még ijesztőbb a gonosztevő szemszögéből, a szilánkok lehetővé teszik, hogy elvegye a személytelent barna információ- jelszavak, számítógép címek, bizalmas adatok, listák stb. Az egyszerű lehallgatás azonban nem teszi lehetővé, hogy a hacker beavatkozzon a két gazdagép közötti hálózatba adatok módosítása és létrehozása érdekében. Egy ilyen feladat elvégzéséhez kifinomultabb technológiára van szükség.

A két A és B gazdagép közötti interfész folyamatának felülbírálása és lezárása érdekében a támadó megváltoztathatja a kölcsönös gazdagépek IP-címét az IP-címükkel az A és B gazdagépnek hamisított ARP üzenetek (Address Resolution Protocol) küldésével.

Mal. 1 ARP

Meglepő módon, mint egy hacker, használhatja az ARP protokollt az A és B gazdagép közötti lekötött kommunikáció leküzdésére.

Az A és B hosztok közötti megkötött forgalom átlépése érdekében a hacker rákényszeríti az IP-címét ezekre a gazdagépekre, így A és B az értesítések cseréjekor szembeszállt az IP-cím meghamisításával. Az IP-cím megadásához a hacker a következő lépéseket hajtja végre.

- A támadó beállítja például az A és B gazdagép MAC-címét a W2RK csomag nbtstat parancsának segítségével.

- A támadó manipulálja az A és B gazdagép MAC-címének megjelenését, hogy megtudja, mi minősül az ARP-aláírás meghamisításának azon kérésben, hogy engedélyezzék a gazdagépek IP-címét a számítógépek MAC-címében. Az A gazdagépnek azt mondják, hogy a B gazdagép IP-címe a behatoló számítógépének MAC-címét mondja; a B gazdagépnek azt mondják, hogy az A gazdagép IP-címe egyben a behatoló számítógépének MAC-címe is.

- Az A és B gazdagép az eltávolított MAC-címeket az ARP-gyorsítótárukba helyezi, majd azokkal javítja egymást. Az A és B IP-című szilánkok elmondják a támadó számítógépének MAC-címét, az A és B gazdagépeket, ne gyanakodjanak semmit, közvetítőn, magánmunkáson keresztül kommunikálnak ezekkel az üzenetekkel, mindig.

Az ilyen támadások elleni védelem érdekében az adminisztrátorok feladata, hogy az adatbázist a saját számítógépük MAC-címével és IP-címével ellátott biztonsági táblázattal vágják ki.

UNIX hálózatokban ez a fajta ARP kegyelmi támadás a hálózati forgalmat szabályozó rendszer segédprogramok segítségével valósítható meg, például az arpredirect. Sajnos be Windows merezhey ilyen felesleges közművek nem valósíthatók meg. Például az NTsecurity webhelyen megragadhatja a GrabitAII segédprogramot, amely a forgalom átirányítására szolgál az interfész gazdagépek között. A GrabitAII segédprogram gyakorlatiasságának elemi áttekintése azonban azt mutatja, hogy még mindig messze van attól, hogy sikeresen megvalósítsa ezeket a funkciókat.

A hálós forgalom elfogása érdekében a támadó saját IP-címével meghamisíthatja a hálózott útválasztó valós IP-címét, például az ICMP átirányítási értesítés meghamisítása érdekében. Az A gazdagép felelős az RFC-1 122 szerint az átirányítási értesítés elutasításáért, egy másik gazdagépnek küldött datagram válaszként való elfogadásáért, például B. Tulajdonjog az átirányításon értesítésért A gazdagép felelős azért, az átirányítási értesítés törlése helyett a gazdagépért. A átirányítja a datagramokat A-ból B-be egy új útvonallal, magával az A-val és megöli.

Mal. 2 Hibna útválasztás

Az útválasztás megbocsátása érdekében a támadó felelős azért, hogy ismerje a helyi hálózat felépítésének részleteit, amelyben található az A gazdagép, a zocrema, a router IP-címe, amelyen keresztül a forgalom az A gazdagéptől B-be kerül. Ennek ismeretében a támadó létrehoz egy IP-datagramot, a router címét a router IP-címeként, az A gazdagépet pedig tulajdonosként adjuk meg. Ezenkívül a datagram tartalmaz egy ICMP átirányítási frissítést az új címmezőjével. router, állítsa be a támadó számítógépének IP-címeként. Az ilyen értesítések törlése után az A gazdagép minden értesítést kijavít a behatoló számítógépének IP-címe alapján.

Az ilyen támadások elleni védekezéshez használhatja a tracert parancsot (például tűzfal mögött) az A gazdagépen az ICMP átirányítás lekéréséhez, a behatoló számítógépének IP-címének felfedéséhez pedig a tracert parancsot (Unixban , a tracerout parancs). Tudnod kell, hogy megjelent-e a kiegészítések helyi mértéke, a telepítés során nem engedélyezett engedély, egy útvonal, ami azt jelenti, hogy az adminisztrátornak meg kell tudnia mutatni a helyességet.

Ha felhozod, alkalmazd a rágalmazást (amivel a gonosz gazemberek korántsem tudnak beavatkozni), hogy az adatokat a szükséges védelemmé alakítsa át, amit a lehető legnagyobb mértékben továbbadnak, mivel bizalmas információk vannak elrejtve. az adat. A kusza forgalom elleni védekezés egyetlen módja olyan programok használata, amelyek kriptográfiai algoritmusokat és titkosítási protokollokat valósítanak meg, és lehetővé teszik a titkosság és a bizalmas információk védelmét. Az ilyen feladatok ellenőrzéséhez a kriptográfiát titkosítani kell, alá kell írni, és frissíteni kell a lopott protokollokon keresztüli átvitelek hitelességét.

Az információcsere valamennyi kriptográfiai módszerének gyakorlati megvalósítását a VPN (Virtual Private Network – Virtual Private Network) adja.

TCP túlcsordulás

Az áthidaló forgalom legsúlyosabb támadását a TCP-eltérítés követi, ha egy hacker módot generál a megtámadott gazdagép generálására és bekapcsolására, a TCP-csomagok megszakítják a streaming munkamenetet a gazdagéppel. Tekintettel a TCP protokoll lehetőségeire a megszakadt TCP kapcsolat megújításával, a hacker felülbírálja a kommunikációs munkamenet megszakításait és folytatja a csatlakoztatott kliens cseréjét.

A vikonannya támadásokhoz a TCP-zadnannya számos hatékony segédprogramot hozott létre, védi az összes büdös megvalósítást a Unix platformhoz, és a webhelyeken és a segédprogramokon csak vizuális kódokban jelennek meg. Ilyen módon a túlzott TCP-elutasítás módszerével végrehajtott támadások típusa nem jó.

A TCP (Transmission Control Protocol) az OSI szállítási réteg egyik alapvető protokollja, amely lehetővé teszi a logikai kapcsolat létrehozását egy virtuális csatornán keresztül. Ezen a csatornán a csomagok továbbítása és vétele sorrendjük regisztrálásával történik, a csomagok áramlásának vezérlése megtörténik, a csomagok újraküldése megszervezésre kerül, majd a munkamenet végén a csatorna lehívása. A TCP protokoll az egyetlen alapprotokoll a TCP / IP családból, amely átvihető a kapcsolat azonosítási és értesítési rendszerén.

A szoftvercsomag-szippantók áttekintése

Az összes szoftveres szippantó mentálisan két kategóriába sorolható: olyan szippantókra, amelyek támogatják az elindítását parancs sor, szipogok, mi lehet a grafikus felület. Ezzel lényeges, hogy a szimatolók tudatában vannak, mintha egyesítenék magukban a sértéseket és a képességeket. Ezenkívül a szippantó egyfajta protokollt használ, mint például a bűzöket, a hanyag csomagok mély elemzését, a szűrők beállításának lehetőségét, valamint a más programokkal való konzisztencia lehetőségét.

Hang minden alkalommal, amikor egy grafikus felülettel rendelkező szippantó három területből áll. Az elsőben félzsákok vannak, amelyek túlcsomagolt zsákokat kapnak. Hívjon ebben a régióban minimális öntözésért, és ezzel egyidejűleg: egy óra a csomagért; A csomag kezelőjének és tulajdonosának IP-címei; a portkezelő és a csomag tulajdonosának MAC-címe, a másiké és a portok célcímei; protokoll típusa (merezhevy, szállítási vagy alkalmazott szint); deak sumarno іinformatsіya pro shovelnyh danikh. A másik területen ugyanazon csomag okrémiumára vonatkozó statisztikai információk, a harmadik területen pedig a reprezentációk csomagja hexadecimális formában vagy szimbolikus formában - ASCII - jelennek meg.

Szinte minden csomagszippantó lehetővé teszi a dekódolt csomagok elemzését (ezért a csomagszimulátorokat csomagelemzőknek vagy protokollelemzőknek is nevezik). Sniffer rozpodіlyaє reshoplenі csomagok egyenlők és protokollok. Deyakі elemzők csomagok zdatnі razpіznavati protokoll i іdobrazhati perehoplenu іinformatsiyu. Az ilyen típusú információk a szippantó ablak egy másik területén jelennek meg. Például, hogy az épület szippantója felismeri-e a TCP protokollt, és a szippantót a vmyut-ba helyezi-e, ami egyfajta kiegészítés az adatforgalom generálásához. A legtöbb protokollanalizátor több mint 500 különböző protokollt ismer fel, és le tudja írni és dekódolni név szerint. Minél több információ található a dekódoló állomáson, és minél több a szippantó a képernyőn, annál kevésbé kell manuálisan dekódolnia.

Az egyik probléma, amellyel a csomagelemzők elakadhatnak, az, hogy nem lehet megfelelően azonosítani azt a protokollt, amelyet a gazdagép port használ a zároláshoz. Például a programban szereplő diakónusok biztonságát javító módszer segítségével nalashtovuvatisya a zastosuvannya portokon, vіdminnyh vіd portіv a zároláshoz. Tehát a hagyományos 80-as portot lecserélve, amely a webszerver számára van fenntartva, Dán szerverátállíthatod a primust a 8088-as portra vagy bármi másra. Ilyen helyzetben a csomagelemzők nem választják ki megfelelően a protokollt, és csak az alacsonyabb szintű protokollról (TCP vagy UDP) jelenítenek meg információkat.

Használjon szoftveres sniffereket, akár valamilyen beépülő modult vagy egyéb modult, szoftverelemző modulokat adnak hozzá, amelyek lehetővé teszik a forgalom túlcsordulásával kapcsolatos alapvető analitikai információkkal rendelkező hívások létrehozását.

A rizs másik jellemzője a csomagok szoftverelemzőinek nagy száma – a szűrők beállításának lehetősége a forgalom rögzítése előtt és után. A szűrők a forgalomból egyedi csomagokat látnak adott kritérium szerint, ami lehetővé teszi az információszerzést a forgalom elemzésekor.

Ebben a leckében a csipkehackelés technológiáját ismertetjük, amely feltört hálócsomagokon alapul. HAKERY WORKING SUCE TEKHNOLOGII FOR SUPLUCHANDYA MERZHOVYA INTO METHOY, A DONE PRIVENNYY DONE METHOY ATTACK TCP-Z'єєєDNANG, SCHO DOZVOLOYATE, SPAIMO, PІИИДИКИКИКИИКИИКИИКИКИИКИКИ että ВИІИЙЙЙНА että SZERVEZÉSÉHEZ. Sajnos ezeknek a támadásoknak a nagy része a gyakorlatban csak Unix hálózatokra valósult meg, amelyekhez a hackerek speciális segédprogramokat és Unix rendszereket is használhatnak. A Merezhi Windows látszólag elvesztette a hackerek iránti tiszteletet, és zavarba ejt a mesh-csomagok triviális lehallgatására használt szippantó programok megzavarására szolgáló eszközök leírása. Tim nem kevésbé, nem akar elméleti leírást használni az ilyen támadásokról, különösen az Antihackerről, a hacker hackelési technológiák tudásfoszlányai segítenek leküzdeni a gazdag megközelíthetetlenséget.

Merezhevy szipogva

Az Ethernet hálózat megszagolásához csörgessen le a lehallgatási módba kapcsolt hálózati kártyákon. hallgatózás Ethernet hálózatok Lehetővé teszi a számítógép csatlakoztatását a futó szippantó programtól az egyesítő szegmenshez, amely után a hacker hozzáférhet az összes összevont forgalomhoz, amelyet az egyesített szegmensben lévő számítógépek kezelnek és fogadnak el. Még egyszerűbb vikonálni a rádió-mérés forgalmának túlcsordulását, amelyet vikoristovuyut bezdrotovy merezhevі közvetítők - ily módon nem szükséges feltekerni a kábelhez való csatlakozás helyét. Ellenkező esetben a támadó tud csatlakozni a telefonvonalhoz, amely összeköti a számítógépet az Internet szerverrel, ismerve ezt a praktikus helyet (a telefonvonalak a pincében és a többi levegőkimenetben minden védelem nélkül hevernek).

A szippantásos technológia bemutatásához egy nagyon népszerű szippantó programot fogunk használni SpyNet, Yaku számos weboldalon megtalálható. A program hivatalos honlapja SpyNet tudja a címet http://members.xoom.com/layrentiu2/, Amin beszerezheti a program demó verzióját.

program SpyNet két összetevőből áll - CaptureNetі PipeNet. program CaptureNet Lehetővé teszi az Etherneten keresztül vezetékes vonalon továbbított csomagok átkapcsolását, hogy Ethernet kereteknek tűnjenek. program PipeNet lehetővé teszi az Ethernet keretek kijelölését olyan csomagokba, amelyek megegyeznek a kiegészítőkkel, kiegészítőkkel, például emlékeztetőkkel email, Ismerje meg a HTTP protokollt (információcsere a webszerverrel), és tiltsa le az egyéb funkciókat.

Sajnos a demo verzióban SpyNet lehetőség PipeNet körülvéve a HTTP-csomagok kijelölésének demonstrációs gombjával, így nem tudjuk demonstrálni a robotot SpyNet ban ben teljes kötelezettség. Mindazonáltal bemutatjuk a csipkeszippantás megvalósíthatóságát SpyNet kísérleti mértékünk fenekén, átadás szöveges fájl a házigazdától Kard-2000 gazdánként Alex-Z a nagyszerű Windows Intéző segítségére. Egy óra számítógépen A1ex-1 futtatjuk a programot CaptureNet, Hogyan lehet átugrani az átvitt csomagokat és engedélyezni az átvitt fájl beolvasását az Ethernet keretekben. ábrán 1 megtekinti a titkos üzenet szövegét a fájlban titkos.txt; Megpróbáljuk kideríteni a teljes szöveget a zagyva Ethernet-keretekben.

Mal. 1. A titkos értesítés szövege a Jegyzettömb ablakában

Az Ethernet keretek közötti ugráshoz kattintson ide.

A számítógépen Alex-Z futtassa a programot CaptureNet. A program munkaablakának megtekintéséhez válassza a menüparancsot Capture *Start(Ugrás * Indítás), és indítsa el az egyesített keretek emelésének folyamatát.

Másolja a security.txt fájlt a számítógépről a Windows Intéző segítségével Kard-2000 a A1ex-3.

A secret.txt fájl átvitele után válassza ki a menüparancsot Capture*Stop(Zhoplennya * Stop), és állítsa le az ugrálás folyamatát.

A Crossover Ethernet keretek a program munkaablakának jobb oldalán jelennek meg CaptureNet(2. ábra), ráadásul a felső lista skin sora egy Ethernet keretet jelöl, a lista alatt pedig a fordított keret helyett jelenik meg.

Mal. 2. Ethernet keret a titkos üzenet szövegének törléséhez

Az overkill keretek listáját átnézve könnyen megtudjuk belőlük azt, amelyik az általunk küldött szöveg bosszúja. Ez egy nagyon nagy titok (Ez egy nagy titok).

Podkreslimo, scho tse – a legegyszerűbb példa, ha az összes forgalmat rögzítették. program CaptureNet lehetővé teszi a sing protokollok által felülírt csomagok újrahasznosítását és a gazdagépek szekvenáló portjain, kiválaszthatja a sing név támogatását, és felhalmozhatja az átütemezett adatokat a fájlból. Az ilyen tevékenységek vikonannya technikája egyszerű, és її fejlett rendszerprogramokkal elsajátítható SpyNet.

A primitív lehallgatás bűne, a hackerek több lehallgatáshoz férhetnek hozzá adatok ellopása érdekében. Az alábbiakban azonban rövid áttekintést adunk ezekről a módszerekről, elméleti vonatkozásban. Ennek az az oka, hogy a Windows számára praktikus az adatok túlcsordulása elleni támadások végrehajtása a szélén, és számos egyéb segédprogram a túlcsordulás elleni támadásokhoz, hogy megszüntesse a bajt.

Összevonó forgalom keresztezésének módjai

Hálózati segítség hallgatása a hálózatelemzők programjaihoz, hasonló útmutatás CaptureNet, az adatok kiásásának első, legegyszerűbb módja. Krím SpyNet szippantáshoz az összevonás eszköz nélkül történik, ömlesztve használják az összevonási tevékenység elemzésére, az összevonás diagnosztizálására, a forgalom meghatározott szempontok szerinti kiválasztására és az összevonási adminisztráció egyéb feladataira. Példaként egy ilyen programot hívhatunk tcpdump (http://www.tcpdump.org), a Yaka lehetővé teszi a forgalom rögzítését egy speciális naplóba további elemzés céljából.

A lehallgatás elleni védelem érdekében speciális programokat telepítenek, pl. AntiSniff (http://www.securitysoftwaretech.com/antisniff), ahogy épületek jelennek meg a számítógépek hálózatában, amelyeket a hálózati forgalom lehallgatása foglal el. Szoftver-szagtalanítók a jelenlét jelének saját győztes tulajdonságainak megjelenítésére a lehallgató készülékek lehallgatásában - a számítógépes szippantó vezetékes kártyája egy speciális lehallgatási módban van. Perebovayuschie mód і kémkedés, mezhezhі kom'yuteri külön parancs, hogy válaszoljon az IP-datagramokra, amelyeket a tesztelt gazdagép címére küldenek. Például a lehallgató gazdagépek általában az összes bejövő forgalmat feldolgozzák anélkül, hogy csak a gazdagép címére küldött datagramokkal avatkoznának be. Є th іnshі jelek, amelyek jelzik a fogadó viselkedésének gyanúját, hogyan lehet felismerni a programot AntiSniff.

Kétségtelen, hogy a gonosztevő szemszögéből még alaposabban lehallgatva a szilánkok lehetővé teszik az anonim alapvető információk - jelszavak, számítógép-címek, bizalmas adatok és egyéb információk - elvételét. Az egyszerű lehallgatás azonban nem teszi lehetővé, hogy a hacker beavatkozzon a két gazdagép közötti hálózatba adatok módosítása és létrehozása érdekében. Egy ilyen feladat elvégzéséhez kifinomultabb technológiára van szükség.

Kérdezd meg az ARP-t

A két A és B gazdagép közötti interfész folyamatának felülbírálása és lezárása érdekében a támadó megváltoztathatja a kölcsönös gazdagépek IP-címét az IP-címükkel az A és B gazdagépnek hamisított ARP üzenetek (Address Resolution Protocol) küldésével. Az ARP-protokoll a D mellékletben található, amely leírja a gazdagép IP-címének engedélyezését (átalakítását) egy gépcímmé (MAC-címgé), amely a gazdaáramköri lapra van bekötve. Meglepő módon, mint egy hacker, használhatja az ARP protokollt az A és B gazdagép közötti lekötött kommunikáció leküzdésére.

Az A és B hosztok közötti megkötött forgalom átlépése érdekében a hacker rákényszeríti az IP-címét ezekre a gazdagépekre, így A és B az értesítések cseréjekor szembeszállt az IP-cím meghamisításával. Az IP-cím megadásához a hacker a következő lépéseket hajtja végre.

A támadó beállítja az A és B gazdagép MAC-címét például egy további parancshoz nbtstat a csomagból W2RK.

A támadó manipulálja az A és B gazdagép MAC-címének megjelenését, hogy megtudja, mi minősül az ARP-aláírás meghamisításának azon kérésben, hogy engedélyezzék a gazdagépek IP-címét a számítógépek MAC-címében. Az A gazdagépnek azt mondják, hogy a B gazdagép IP-címe a behatoló számítógépének MAC-címét mondja; a B gazdagépnek azt mondják, hogy az A gazdagép IP-címe egyben a behatoló számítógépének MAC-címe is.

Az A és B gazdagép beírja az eltávolított MAC-címeket az ARP-gyorsítótárukba, és lekéri őket egyenkénti javítás céljából. Az A és B IP-című szilánkok elmondják a támadó számítógépének MAC-címét, az A és B gazdagépeket, ne gyanakodjanak semmit, közvetítőn, magánmunkáson keresztül kommunikálnak ezekkel az üzenetekkel, mindig.

Az ilyen támadások elleni védelem érdekében az adminisztrátorok feladata, hogy az adatbázist a saját számítógépük MAC-címével és IP-címével ellátott biztonsági táblázattal vágják ki. Dali, egy különleges segítségért szoftver, Például a közművek arpwatch (ftp://ftp.ee.lbl.gov/arpwatch-2.lab.tar.gz) Időnként levághatja a hálót, és felfedheti az inkonzisztenciákat.

UNIX hálózatokban ez a fajta ARP kegyelmi támadás a hálózati forgalmat kezelő rendszer segédprogramok segítségével valósítható meg, pl. arpredirect. Sajnos előfordulhat, hogy a Windows 2000/XP rendszerben ezek a szükséges segédprogramok nem valósulnak meg. Például az NTsecurity webhelyén ( http://www.ntsecurity.nu) Megkaphatja a segédprogramot Grabit AI, Zasibként jelenik meg a forgalom közvetítő gazdagépek közötti átirányítására. Alapvető azonban a segédprogram praktikusságának áttekintése Grabit AI azt mutatják, hogy ezeknek a funkcióknak a megvalósítása még messze van a teljes sikertől.

Hibna útválasztás

A hálós forgalom elfogása érdekében a támadó saját IP-címével meghamisíthatja a hálózott útválasztó valós IP-címét, például az ICMP átirányítási értesítés meghamisítása érdekében. Az A gazdagép felelős az RFC-1 122 szerint az átirányítási értesítés elutasításáért, egy másik gazdagépnek küldött datagram válaszként való elfogadásáért, például B. Tulajdonjog az átirányításon értesítésért A gazdagép felelős azért, az átirányítási értesítés törlése helyett a gazdagépért. A átirányítja a datagramokat A-ból B-be egy új útvonallal, magával az A-val és megöli.

Az útválasztás megbocsátása érdekében a támadó felelős azért, hogy ismerje a helyi hálózat felépítésének részleteit, amelyben található az A gazdagép, a zocrema, a router IP-címe, amelyen keresztül a forgalom az A gazdagéptől B-be kerül. Ennek ismeretében a támadó létrehoz egy IP-datagramot, a router címét a router IP-címeként, az A gazdagépet pedig tulajdonosként adjuk meg. Ezenkívül a datagram tartalmaz egy ICMP átirányítási frissítést az új címmezőjével. router, állítsa be a támadó számítógépének IP-címeként. Az ilyen értesítések törlése után az A gazdagép minden értesítést kijavít a behatoló számítógépének IP-címe alapján.

Az ilyen támadások elleni védekezés érdekében kapcsolja be (például tűzfal mögött) a gazdagépet. nyomkövető(Unixon a tracerout parancs). Tudnod kell, hogy megjelent-e a kiegészítések helyi mértéke, a telepítés során nem engedélyezett engedély, egy útvonal, ami azt jelenti, hogy az adminisztrátornak meg kell tudnia mutatni a helyességet.

Ha felhozod, alkalmazd a rágalmazást (amivel a gonosz gazemberek korántsem tudnak beavatkozni), hogy az adatokat a szükséges védelemmé alakítsa át, amit a lehető legnagyobb mértékben továbbadnak, mivel bizalmas információk vannak elrejtve. az adat. A kusza forgalom elleni védekezés egyetlen módja olyan programok használata, amelyek kriptográfiai algoritmusokat és titkosítási protokollokat valósítanak meg, és lehetővé teszik a titkosság és a bizalmas információk védelmét. Az ilyen feladatok ellenőrzéséhez a kriptográfiát titkosítani kell, alá kell írni, és titkosított protokollok segítségével újra kell ellenőrizni az átvitelek hitelességét.

Az összes leírás gyakorlati megvalósítását 4 kriptográfiai információcsere módszerrel a VPN (Virtual Private Network) hálózatok adják. Az információk kriptográfiai védelmének alapelveiről és módszereiről egy rövid áttekintést talál az E mellékletben, és a hover jelentés leírása zaobіv kriptográfiai zakhistu, scho nadayutsya dodatka PGP Desktop Security (http://www.pgp.com).

TCP túlcsordulás

Az áthidaló forgalom legsúlyosabb támadását a TCP-eltérítés követi, ha egy hacker módot generál a megtámadott gazdagép generálására és bekapcsolására, a TCP-csomagok megszakítják a streaming munkamenetet a gazdagéppel. Tekintettel a TCP protokoll lehetőségeire a megszakadt TCP kapcsolat megújításával, a hacker felülbírálja a kommunikációs munkamenet megszakításait és folytatja a csatlakoztatott kliens cseréjét.

A vikonannya támadásokhoz a TCP-zadnannya számos hatékony segédprogramot hozott létre, védi az összes büdös megvalósítást a Unix platformhoz, és a webhelyeken és a segédprogramokon csak vizuális kódokban jelennek meg. Ebben a rangban mi, ahogy újragondoljuk a hackelés nemes jogának gyakorlóit, a TCP-elutasító módszerrel végrehajtott támadások formájában, nem vagyunk gazdagok. (Szerelmesek, hogy rendeződjenek valaki másban szoftver kódot visszamehetsz az oldalra http://www.cri.cz/~kra/index.html, De lehet zavantazhiti kilépési kód otthoni segédprogram bejárása TCP-elutasítás Vadászat Pavel Krauztól).

A gyakorlati eszközök számától függetlenül nem hagyhatjuk figyelmen kívül az olyan klikkes témát, mint a TCP-összeomlási támadás, és elidőzhetünk az ilyen támadások néhány vonatkozásán. Néhány információ a TCP-csomag felépítéséről és a TCP-sztring telepítési sorrendjéről a könyv D mellékletében található, azonnal az ilyen táplálkozáshoz fűzzük a fő tiszteletet - mit tesz lehetővé a hackerek számára a támadások legyőzése. túlzott TCP-sztringek? Vessünk egy pillantást a jelentés témájára, elsősorban az i.

A TCP (Transmission Control Protocol) az OSI szállítási réteg egyik alapvető protokollja, amely lehetővé teszi a logikai kapcsolat létrehozását egy virtuális csatornán keresztül. Ezen a csatornán a csomagok továbbítása és vétele sorrendjük regisztrálásával történik, a csomagok áramlásának vezérlése megtörténik, a csomagok újraküldése megszervezésre kerül, majd a munkamenet végén a csatorna lehívása. A TCP protokoll az egyetlen alapprotokoll a TCP / IP családból, amely átvihető a kapcsolat azonosítási és értesítési rendszerén.

A TCP-csomag azonosításához két 32 bites azonosítót használnak a TCP-fejlécben, amelyek egyben csomagazonosító szerepét is betöltik, ezeket sorozatszámnak és megerősítő számnak nevezik. Ezenkívül a TCP-csomag egy további mezője, az úgynevezett kulcsbitek hívni fog bennünket. Ez a mező 6 bites, és tartalmazza a következő kulcsbiteket (jobbra eső zilna sorrendben):

URG - terminológia zászlós;

ASK - prapor megerősítés;

PSH - transzfer zászlós;

RST - a nap visszaállításának zászlója;

SYN - a szinkronizálás jelképe;

FIN - a nap befejezésének zászlósa.

Vessünk egy pillantást a TCP-s'dnannya létrehozásának sorrendjére.

1. Ha az A gazdagépnek TCP-hívást kell létrehoznia a B gazdagéppel, akkor A gazdagép riasztást küld B gazdagépnek:

A -> B: SYN, ISSA

A Tse azt jelenti, hogy az ISSa (kezdeti sorozatszám) 32 bites értéke be van szúrva az ISSa (kezdeti sorozatszám) 32 bites értékének sorozatszám mezőjébe.

2. Kérje meg a B gazdagépet, hogy erősítse meg, hogy be kell-e állítani a SYN bitet és az ACK bitet. A B gazdagép sorszáma mezőbe írja be a név saját kezdeti értékét - ISSb; a megerősítő szám mezője az A gazdagép első csomagjában eltávolított ISSa értékkel azonos, eggyel növelve lesz. Ebben a rangban a fogadó Vidpovіdaє ilyen poіdomlennyam:

B -> A: SYN, ACK, ISSb, ACK (ISSa + 1)

3. Nareshti, A gazdagép értesítést küld a B gazdagépnek, amelyben: bitbeillesztés ASC; sorszámú mező csereértéke ISS + 1; Megerősítő szám mező Érték lekérése ISSb+1. A következő TCP kapcsolat után a gazdagépek között DEі BAN BEN telepítenünk kell:

A -> B: ACK, ISSa + 1, ACK (ISSb + 1)

4. Házigazda most DE adatcsomagokat küldhet a gazdagépnek BAN BEN egy okosan létrehozott virtuális TCP-csatornán keresztül:

A -> B: ACK, ISSa + 1, ACK (ISSb + 1); ADAT

itt ADAT adatokat jelölnek.

A TCP-beleegyezés algoritmusának fenti elemzéséből látható, hogy a TCP-előfizetők és a TCP-beleegyezés egyetlen azonosítója a sorszám és a megerősítési szám két 32 bites paramétere. ISSaі ISSb. Tehát hogyan ismerheti meg egy hacker az aktuális mezőértékeket ISSaі ISSb, Akkor nem tud semmit hamisítani egy TCP csomagot. A Tse azt jelenti, hogy a hackernek meg kell kérnie a paraméterek pontos értékét ISSaі ISSb TCP csomag ehhez a TCP kapcsolathoz, küldje el a csomagot bármelyik gazdagépről az Internetre ennek a TCP kapcsolatnak a kliensének nevében, és ezt a csomagot helyesnek fogadjuk el!

A TCP-csomagok ilyen jellegű támogatásának szükségessége azért is fontos, mert a magas szintű FTP és TELNET protokollok a TCP protokoll alapján valósulnak meg, az FTP kliensek és TELNET csomagok azonosítása pedig teljes egészében a TCP protokollon alapul.

Ezt megelőzően az FTP és a TELNET protokollok nem ellenőrzik a hackerek állomásainak IP-címét, majd az FTP szerver vagy a TELNET meghamisított csomagjának eltávolítása után a hacker gazdagép IP-címe elküldésre került, miután a hacker gazdagép IP-címe megtörtént. a rossz csomagban van megadva. Ha ez a hacker gazdagép nagyobb valószínűséggel működik együtt az FTP szerverrel vagy a TELNET-tel annak IP-címével, valamint a coristuvacha-hoz való legális csatlakozási jogokkal, amely az ő sorában a kliensek hozzá nem értésén keresztül kommunikál a szerverrel.

Ily módon e leírás szempontjából több támadás szükséges és elegendő mentális є két streaming 32 bites paraméter ismerete. ISSaі ISSb Mit kell azonosítani a TCP-kapcsolatot. Megnézi lehetséges módjaiїх otrimannya. Időnként, ha a hacker gazdagép csatlakozik a támadott egyesítő szegmenshez, állítsa be az értéket ISSaі ISSbє nyilvánvaló és virishuєtsya elemzése útján összevonó forgalom. Azt is világosan meg kell értenünk, hogy a TCP protokoll elvileg csak néhány támadó általi támadás védelmét teszi lehetővé, oly módon, hogy a támadó egy adott támadáson keresztül nem tudja elfogni, majd csak néhány esetben. alkalommal, ha a hacker gazdagép csatlakozik a hálózati szegmenshez, a privát előfizetőhöz a TCP-szegmens z'ednannya.

Ezért a szegmensek közötti támadások akkor érdekelnek leginkább egy hackert, ha a támadó és a másik meta a hálózat különböző szegmenseiben található. A tsomu vipadku zavdannya otrimannya jelentése ISSaі ISSb nem triviális. A probléma megoldására mindössze két módszert dolgoztak ki.

A TCP hívás paraméterei cob értékének matematikai előrejelzése az előremenő értékek extrapolálásával ISSaі ISSb.

Vykoristannya intrikák a TCP-contact előfizetők azonosításával kapcsolatban Unix rsh-szervereken.

Az első feladat az, hogy megsértsük a TCP protokoll megvalósításának elveszett örökségét különböző operációs rendszerés egyiknek sem lehet elméleti jelentősége. Egy másik probléma a Unix rendszer számos inkonzisztenciájában gyökerezik a megbízható gazdagépek azonosításában. (Előzetes egyeztetés alapján ennek a házigazdának van megbízva DE egyesített gazdagépnek nevezik BAN BEN, Koristuvach amelynek kapcsolódhat a gazdagéphez DE a gazdagép r-service help mögötti hitelesítés nélkül DE). A TCP-csomagok paramétereinek manipulálásával a hacker megpróbálhatja magát megbízható gazdagépnek tekinteni, és megfordíthatja a TCP-hívást a támadott gazdagéptől.

Még minden világos, de az ilyen jellegű gyakorlati eredmények még nem láthatók. Ahhoz, hogy mindenki elmélyüljön ebben a témában, a kedvéért a könyvhöz fordulnak;

visnovok

Az adatok összevonása a leghatékonyabb módszer a hackelés hackelésére, amely lehetővé teszi a hacker számára, hogy gyakorlatilag az összes információt elvegye, ami a határ körül kering. A legpraktikusabb fejlesztést a csontok szippantása vitte el, így hallatszott a drót; Nem hagyható figyelmen kívül a prote, és az adatok megzavarásának módszerei, amelyek további segítséget nyújtanak az intézkedés normál működéséhez a forgalom hacker gazdagépre történő átirányításának módszerével, különösen a TCP-elutasítással. A gyakorlatban azonban a módszer fennmaradó sejtéseit még nem fejlesztették ki kellőképpen, és alapos kutatást igényelnek.

A hacker-elhárító a nemesség bűnös, csak így lehet elkapni és titkosítani az adatokat, így titkosítási módszerekkel lehet lopni. Kérem mielőbb segítsen, kövesse a következő lépést, mit kábelrendszer Merezhi teljesen érdekfeszítő, és ha egy hacker csatlakozik a merezhі-hez, ellophatja onnan az összes továbbított titkos üzenetet. Є két technológia ennek a feladatnak a végrehajtására - VPN-mérések létrehozása és maguknak az értesítéseknek a titkosítása. Az összes feladat csak egy vers a szoftvercsomag segítségére PGP Desktop Security(Її a leírás megismerhető pl. in).