Zharoznizhuvalny për fëmijët njihet si pediatër. Dyshohet se ka situata të ndihmës që nuk bie në sy në rast rreziku, nëse fëmija duhet t'i jepet në mënyrë të pafajshme. Etërit Todi marrin mbi vete shkathtësinë dhe qëndrueshmërinë e barnave anti-inflamatore. Si mund t'i jepni një fëmijë një gji? Si mund ta mposhtni temperaturën e fëmijëve më të mëdhenj? Cilat janë më të mirat?

Abstrakt: Në përfundim të ligjëratës, ka disa rekomandime të tjera. asistencë teknike për pronarin e informacionit konfidencial, karakteristikat dhe parimi i robotit shqyrtohen në detaje, zgjidhja InfoWatch

Zgjidhje softuerike InfoWatch

Nga rruga, duke pasur parasysh kursin, nuk ka asnjë leksion për detajet teknike të robotikës së produkteve InfoWatch, gjë që është e lehtë për t'u kuptuar për marketing teknik. Produktet InfoWatch bazohen në dy teknologji themelore - filtrimin e përmbajtjes dhe auditimin për punën e administratorit në punë. Gjithashtu zgjidhja e integruar e magazinës InfoWatch - sistemi i informacionit, i cili ka mbivendosur sistemin e informacionit dhe konsolën e vetme të kontrollit për sigurinë e brendshme.

Filtrimi i përmbajtjes së kanaleve

Pamja kryesore e filtrit të përmbajtjes InfoWatch është regjistrimi i bërthamës morfologjike. Në bazë të filtrimit tradicional të nënshkrimit, teknologjia e filtrimit të përmbajtjes InfoWatch mund të ndryshojë shumë - pandjeshmëria ndaj kodimit elementar (zëvendësoni disa simbole për frymëzim) dhe produktivitetin. Oskіlki core pratsyuє jo me fjalë, por me format rrënjë, ajo automatikisht do të çojë në rrënjë, si për të marrë hak ndaj kodit. Në mënyrë të ngjashme, roboti ka rrënjë, të cilat janë më pak se dhjetë mijë në lëkurë, dhe jo në forma fjalësh, të cilat janë afër një milion, duke lejuar të tregojë rezultate të rëndësishme për të përfunduar ustatkuvanny joproduktive.

Audit diy koristuvachiv

Për monitorimin e dokumenteve në stacionin e punës InfoWatch, një numër mbizgjedhjesh i dërgohen një agjenti në stacionin e punës - operacionet e skedarëve, operacioni për një mik, operacionet në mes të operacioneve përgatitore, funksionimi

Sistemi i informacionit është mbivendosur në sistemin e informacionit në të gjitha kanalet.

Kompania InfoWatch ka promovuar sistemin informativ, i cili ka mbingarkuar sistemin informativ. Dokumentet që janë kaluar nëpër të gjitha kanalet, që udhëheqin sistemet e emrave - posta elektronike, interneti, pajisje të tjera, ruhen në një shtesë * ruajtje (deri në 2007 f. - modul Serveri i ruajtjes së monitorimit të trafikut) nga kuptimet e atributeve - PIB dhe posadi i corystuvach, projeksionet e tij elektronike (adresat IP, regjistrimi në terren ose adresa e postës), data e hapjes së operacionit dhe atributet e dokumenteve. I gjithë informacioni është i disponueshëm për analizë, përfshirë përmbajtjen.

Suputnі dії

Në ofrimin e asistencës teknike për administratorin e informacionit konfidencial є joefektiv pa regjistrimin e metodave të tjera, përballë organizatës. Veprat e tyre tashmë ishin të dukshme. Tani po dorëzojmë raporte për çdo aktivitet të nevojshëm.

Modelet e sjelljes Porushnik

Duke hapur sistemin e monitorimit me informacione konfidenciale, duke përfshirë rritjen e funksionalitetit dhe aftësive analitike, është e mundur të zhvillohet në dy mënyra. E para është integrimi i sistemeve për t'i rezistuar kërcënimeve të brendshme dhe të jashtme. Ngjarjet e shkëmbinjve të fundit tregojnë se u krijua roli i të këqijve të brendshëm dhe të thirrurve, dhe informacioni u shpërnda nga sistemet për monitorimin e sulmeve më të shpeshta nga kërcënimet e brendshme. Një nga këndvështrimet e sigurisë aktuale dhe të brendshme është menaxhimi i të drejtave të aksesit, veçanërisht në kontekstin e simulimit të nevojës së përgjithshme për përmirësimin e të drejtave nga aktivistët dhe diversantët jolojalë. Nëse kërkesat për akses në burime që nuk transmetohen nga komunikimet e shërbimit, janë fajtore për përfshirjen e pasaktë të mekanizmit të auditimit për informacionin qendror. Ofrimi ende i sigurt i shërbimit, me akses të shpejtë në burime.

Prapa e drejtuar nga jeta. Administratori i sistemit mori një aplikim nga drejtuesi i departamentit të marketingut për akses në sistemin financiar. Si rezultat i porositjes së aplikimit është dhënë titullari i Drejtorit të Përgjithshëm për marketingun dhe avancimin e proceseve të blerjes së mallrave, siç është kompania. Lëkundjet e sistemit financiar - një nga burimet më të mbrojtura dhe bëri thirrje për qasje në të, po, CEO, kreu i departamentit siguria e informacionit në aplikacion, duke shkruar një zgjidhje alternative - mos jepni akses, por vivantazh në një bazë të veçantë për analizën e të dhënave (pa klientët e caktuar). Sipas fjalëve të shefit të tregtarit për ata që janë kaq të ndërlikuar, drejtori e ka vënë ushqimin "në ballë": "Tani doni të emërtoni klientët - doni të zemëroni bazën?" -për të cilët të gjithë shkuan pratsyuvati. Është e lehtë të organizosh informacionin, procesverbali nuk dihet, por nuk është, sistemi financiar i korporatës është vjedhur.

Zapobіgannya kthehet në skenën e trajnimit

Shkova drejtpërdrejt në zhvillimin e sistemit dhe monitorimin e incidenteve të brendshme me informacion konfidencial - për të stimuluar sistemin dhe për të parandaluar lak. Algoritmi i robotit është një sistem i tillë dhe ai që zgjidhjet kanë për të parandaluar ndërhyrës. Një spate do të jetë një model i një porneri, me të do të formohet "nënshkrimi i një të shkatërruari", në mënyrë që të formohet data e postimit të një poruer. Sapo kolka diy koristuvaça lindi me firmën e shkatërruesit, parashikohej fillimi i koristuvaçit, nëse koristuvaçi mposhtej me firmën, do të jepej sinjali i alarmit. Për shembull, kur lëshohet një dokument konfidencial, një pjesë e dokumentit shihet dhe kopjohet në bufer, pastaj shkruhet dokument i ri dhe bulo e re kopjohet në vend të buferit. Sistemi i transmetimit: çdo dokument i ri do të ruhet pa një etiketë "konfidenciale" - procesi i kalimit. Nuk është futur ende një USB drive, nuk është formuar një fletë, por sistemi informativ i oficerit nuk është i sigurt, që është një zgjidhje për një merimangë apo një jorgan, ku është informacioni. Para fjalimit, modelet (në disa dzherels - "profile") të sjelljes së derrit mund të jenë fitimtare, jo pa mbledhur informacionin nga agjentët e softuerit. Sapo të analizoni natyrën e furnizimit me energji në bazën e të dhënave, është e mundur të shihni sportistin, pasi renditja e furnizimit të fundit me energji në bazë, mund të korrigjoni informacionin specifik. Është e nevojshme që menjëherë të heqësh dorë, të grabiten nga furnizimet me energji elektrike, për të cilat kujdesen, të cilat përdoren për të ndryshuar informacionin dhe informacionin.

Mbledhja e informacionit organizativ

Parimet e shpalljes dhe të shifrimit të haraçit - respektimi i mendjes për organizimin e mbledhjes dhe përpunimit, dhe akses shtesë Mund të organizohet për protokollin termik, pa u mbingarkuar në kompjuter, për organizimin e furnizimit me energji elektrike dhe për informacion.

Integrimi me sistemet e vërtetimit

Është herët që deputeti të informohet për sistemin e monitorimit me ndihmën e dokumenteve konfidenciale për administrimin e ushqimit të personelit - për shembull, shëndeti i sportistëve mbi bazën e fakteve, të dokumentuara nga procesi i procesit të marrja në pyetje në gjykatë. Sidoqoftë, gjithçka që mund të monitorohet nga sistemi - identifikuesi elektronik i sulmuesit - adresat IP, regjistrim rajonal, adresat dhe adresat e postës elektronike Nëse mund të telefononi ligjërisht një shkencëtar, duhet t'i bashkëngjitni një identifikues specialitetit. Këtu, përballë integruesit, ekziston një treg i ri - testi i sistemeve të vërtetimit - nga shenjat më të thjeshta deri te identifikuesit biometrikë të futur dhe RFID.

Në nevojën e sigurimit të sistemeve të auditimit dhe auditimeve për organizata të çdo lloji, për të rilidhur kompanitë e mëparshme, të cilat janë angazhuar në analizën e sigurisë së informacionit.

Publikimi paraprak i Kaspersky Lab, për shembull, tregoi: dy të tretat e incidenteve IB (67%) ishin të këqij nga sportistë të informuar keq dhe të parëndësishëm. Sipas të dhënave të ESET, 84% e kompanive nënvlerësojnë rreziqet e të qenit të befasuar nga faktori njerëzor.

Zakhisti nga kërcënimet, i lidhur me “mesin”, do të kërkojë më shumë zushil, më pak zahist nga kërcënimet e quajtura. Për anti-shkidnikët, duke përfshirë viruset dhe sulmet e objektivave në skajin e organizatës, ka informacion të mjaftueshëm në lidhje me një kompleks softuerësh ose harduerësh. Për të siguruar organizimin e keqbërësit të brendshëm, do të duhet një investim serioz në infrastrukturë, për të bërë një analizë të madhe. Robotët analitikë përfshijnë shikimin e llojeve të kërcënimeve që janë më kritike për biznesin, si dhe krijimin e "portreteve të portierëve", për të parë se sa lojtarë mund të krijohen, të cilët vijnë nga kompetenca e tyre.

Me auditimin, nuk jeni të lidhur padrejtësisht me një auditim, sepse duhet ta mbyllni shpejt në sistemin e sigurisë së informacionit dhe ushqimi është bërë biznes. Për përshpejtimin dhe përmirësimin e proceseve të informatizimit dhe automatizimit të biznesit, fajin e kanë kompanitë e ngritura për aktivitet të pandërprerë, por ka një sërë kërcënimesh të brendshme nga rritja.

Si rregull, është e nevojshme të kryhet një auditim i operacioneve të "superkorstuvachiv" - sportistë me të drejta të privilegjuara dhe, me sa duket, nga mundësitë e gjera të formës, e cila do të ndihmojë në realizimin e kërcënimit të kërcënimeve. Para një koristuvachіv të tillë ka administratorë të sistemit, administratorë të bazave të të dhënave të të dhënave, depo të sigurisë së brendshme të softuerit. Është e mundur që njerëzit të marrin dhe të marrin anëtarë të fakultetit të IT-së dhe sportistë, të cilët janë kandidatë për IB.

Në sigurimin e sistemeve të monitorimit për corystuvachіv në kompani, ai lejon fіksuvati dhe përgjigjet menjëherë ndaj aktivitetit të sportistëve. E rëndësishme: sistemi i auditimit është përgjegjës për fuqinë e përfshirjes. Çmimi do të thotë, që për veprimtarinë e një sportisti të zakonshëm, një administrator sistemi i një menaxheri të lartë, duhet të analizohet nëse është e nevojshme të analizohet një sistem i lidhur me biznesin, por një drejtues biznesi që ka

Sistemet aktuale dhe auditimi kompleks lejojnë kontrollin e të gjitha fazave të procesit të fillimit deri në aktivizimin e PC-së (punë e terminalit). Shchepravda, është praktike të kesh një kontroll total të unicati. Në regjistrat kryhet auditimi i të gjitha operacioneve, rritja e rritjes së bagazheve i shtohet infrastrukturës së sistemit të informacionit dhe organizatës: të "varen" stacionet e punës, serverët dhe kanalet për të punuar me punonjësit e rinj. Paranoja e të ushqyerit dhe sigurisë së informacionit mund të ndihmojë biznesin tonë, duke i besuar kuptimisht proceseve të punës.

Specialist kompetent për sigurinë e informacionit për ne përpara takimit për vizë:

- kompania ka dhuratat më të vlefshme dhe më shumë kërcënime të brendshme do të lidhen me to;

- ju mund të keni akses në haraçe të vlefshme për çdo lloj parash, në mënyrë që të nxiten disa portierë të mundshëm;

- Një herë radhazi, hyni te pronari i protistit të ndërtesës për të parë atë / abo vypadkovy diam koristuvachiv.

Për shembull, IB-fahivtsi nga sektori financiar vvazhayut më të rrezikshmit, ata do të ndotin raundin e haraçit të pagesave dhe aksesin e pakëndshëm. Sektorët industrialë dhe të transportit janë më të frikësuar nga raundet e njohurive dhe sjelljes jolojale të punëtorëve. Shmangni grindjet në sferën e TI-së dhe biznesin e telekomunikacionit;

Në cilësinë e portierëve më të zakonshëm "tipikë" ANALITIKA SHIH:

- Menaxhimi i lartë: Vibir i dukshëm - sa më i gjerë i mundshëm, akses në informacionet më të fundit. Me një numër të madh arsyesh sigurie, shpesh ndodh shkelje e rregullave të IB me shifra të tilla.

- Sportistë të pabesë : për të përcaktuar nivelin e besnikërisë ndaj IB-faciers të kompanisë, bëni një analizë të sportistit okremogo.

- Administratori: Fakhivtsi me akses të privilegjuar dhe të reja të zgjeruara, pasi mund të ketë shumë njohuri në sferën e IT, informacion i rendesishem;

- Specialistët e stafit të organizatës / outsourcing : si і administrata, ekspertët "zzovny", volodyuchi nga njohuritë e gjera, mund të kuptojnë rrezikun e kontaminimit, mbingarkesës "të gjithë mesin" e sistemit të informacionit dhe zv.

Përcaktimi i informacionit më domethënës dhe njerëzve më të rinj me mendje të liga ndihmon gjithashtu në krijimin e një sistemi të kontrollit jo total, por vibrues të koristorëve. Tse "rozvantazhu" sistemi i informacionit që lehtëson fraksionet IB të robotëve të botës.

Krahas monitorimit vibrues, kam parasysh rolin e sistemit robotik të përshpejtuar, avancimin e cilësisë së analizës dhe uljen e kostos së infrastrukturës, arkitekturën e sistemeve të auditimit. Suchasnі sistemet dhe auditimet dіy koristuvachіv mayut strukturë. Në stacionet e punës dhe serverët në fund të linjës janë instaluar sensorë agjentë, të cilët analizojnë të njëjtin lloj dhe transferojnë të dhënat në qendrën e konsolidimit dhe mbrojtjes. Sistemi i analizës së informacionit të regjistruar në bazë të parametrave të vendosur në sistem, në regjistrat e auditimit, di faktet e veprimtarisë anormale, pasi nuk është e mundur të regjistrohet menjëherë përpara zbatimit të problemeve. Faktet i transmetohen sistemit dhe përgjigjes, në mënyrë që administratori të jetë i sigurt për dëmin.

Nëse sistemi i auditimit është ndërtuar vetë për të përballuar dëmin (thirrni në nënkomplekset e IB të transmetimit të metodave të nënshkrimit për t'iu përgjigjur sigurisë), atëherë sistemi i dëmtuar mund të përdoret në modalitetin automatik, dhe të gjitha nevojat për një e veçantë Konsola e administratorit është e sigurt për një kohë të tillë, për shkak të problemit të punëve të jashtme.

Nëse sistemi nuk ka një mënyrë për t'iu përgjigjur automatikisht dyshimit të aktivitetit, atëherë të gjitha informacionet për neutralizimin e ngarkesës ose analizën e trashëgimisë transferohen në tastierën e administratorit IB për të shfaqur funksionimin në modalitetin manual.

SISTEMET E MONITORIMIT KANE BEEN-YAKI ORGANIZATSI OPERACIONET SLID NALASHTUVATI:

Kontrolli i stacioneve të punës, serverëve, si dhe i orës (në të njëjtat ditë) aktiviteti i koristuvaçit në to. Në këtë mënyrë, mund të përcaktohet shkalla e profesionalizmit të burimeve të informacionit.

Në disa raste, ata mund të bëjnë një udhëtim, pasi na shohin për furnizim me energji elektrike "Kush është?" Mund të shihet edhe "ridko, ale vluchno", gjithashtu, deri në fund të vaktit, është kthyer në kohë.

Praktikisht kudo ka pamje projektesh, kontabilistë, shitës dhe kategori të tjera punëtorësh profesionistë, të cilët janë në gjendje të punojnë në grupe dokumentesh në mënyrë të veçantë, në mënyrë që ato të ruhen në një server të përbashkët (Shared) për një skedar në një robot. dosje Mund të jetë kështu, kur shihni një dokument të rëndësishëm, drejtori është nga dosja, e cila mund të jetë përfshirë në shumicën e të gjithë ekipit. Në një kohë të tillë, më parë administratori i sistemit Furnizimi me energji vinikak kilka:

Nëse dhe cili është problemi?

Nga sa ora deri në orën më të afërt kopje rezervë përditësimi tjetër i datës?

Ndoshta, buv një zby sistematik, si mund ta përsëris përsëri?

Sistemi Windows є Auditimi, Unë do t'ju lejoj të shfaqni atë informacion gazetaresk për ato, nëse shihni ndonjë dokument prapa ndihmës së cilit program. Për arsyet, Auditimi nuk është problem - ai është një hap më vete në formën e një sistemi, dhe nëse i shkruani të gjithë numrat, atëherë ai do të bëhet i madh. Tim është më i madh, jo të gjithë fëmijët nuk mund të na ndihmojnë, politikat e auditimit na lejojnë të përfshijmë të gjitha arsyet e qeta, të cilat janë me të drejtë të rëndësishme për ne.

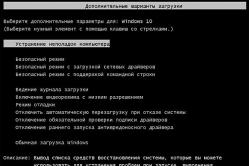

Sistemi i auditimit është i instaluar në të gjitha Sistemet operative MicrosoftDritaretNT: Windows XP / Vista / 7, Windows Server 2000/2003/2008. Është për të ardhur keq që sistemet Windows Home kanë një gjurmë kontrolli të kapjeve dhe është e lehtë për t'u menaxhuar.

Çfarë është e nevojshme për të ngritur?

Për të aktivizuar auditimin, shkoni me të drejtat e administratorit në kompjuter, ku keni akses në dokumentet e sfondit, më pas vizitoni komandën Filloni→Vraponi→gpedit.msc. Hapni dosjen në dosjen e konfigurimit të kompjuterit Cilësimet e Windows→ Cilësimet e sigurisë→ Politikat Lokale→ Politikat e auditimit:

Dy klikime në politikë Qasja e objektit të auditimit (Qasja e auditimit në ob'єktіv) kontrolloni kutinë Sukses. I gjithë parametri përfshin mekanizmin e hapit për akses të suksesshëm në skedarët në atë regjistër. Me të vërtetë, edhe nëse nuk doni të na shihni skedarët apo dosjet, jeni shumë larg. Umknit Audit është i privuar nga kompjuterët, pa pasur nevojë për asnjë objekt, që është në dispozicion.

Përfshirja e thjeshtë e politikës nuk është e mjaftueshme për auditimin, ne jemi gjithashtu përgjegjës për sigurimin e aksesit në dosje të caktuara. Emërtoni objekte të tilla є dosje dokumentesh të huaja, të cilat mund të shpërndahen, і dosje me programe ose baza të të dhënave virobnichny (kontabilitet, magazinë, etj.) - tobto, burime, me disa lloje speciale.

Në fund të supozimeve, për ta parë vetë skedarin, është me humor të keq, është e vështirë të provosh për gjithçka (Të gjithë). Provoni të shihni objektet, do të jeni në gjendje të shihni nëse do të regjistroheni në ditar. Viklichte fuqinë e dosjeve të kërkuara (nëse ka dosje të tilla, atëherë të gjitha janë si parazgjedhje) dhe në faqerojtësit Siguria → E avancuar → Auditimi jap një copë për një nën'єkt Të gjithë (të gjithë), yogo akses i suksesshëm Fshijeі Fshi nëndosjet dhe skedarët:

Mund të shkoni te revista për të përfunduar bagaton, pastaj mund të rregulloni edhe madhësinë e revistës Siguria(Bezpeka), në çfarë erë të keqe shkruani. Për

shih ekipin Filloni→

Vraponi→

eventvwr.

msc.

Parametrat e mëposhtëm duhet të përfshihen në listën e parametrave të mëposhtëm:

Madhësia maksimale e regjistrit = 65536 KB(për stacionet e punës) abo 262144 KB(Për serverët)

Mbishkruani ngjarjet sipas nevojës.

Në fakt, shifrat nuk garantohen të jenë të sakta, por zgjidhen në një mënyrë të përshtatshme për një lloj lëkure specifike.

Dritaret 2003/ XP)?

Natisnit Filloni→ Vraponi→ eventvwr.msc Siguria Pamje→ Filtro

- Burimi i ngjarjes: Siguria;

- Kategoria: Access Object;

- Llojet e ngjarjeve: Auditimi i suksesit;

- ID e ngjarjes: 560;

Hidhini një sy listës së bishtajave të shfaqura, unë do të respektoj fushat e mëposhtme në mes të lëkurës:

- ObjektEmri. Emri i dosjes shukano ose skedarit;

- ImazhiSkedariEmri. Programet Іm'ya, për ndihmën e të cilave ata panë një skedar;

- Akseset. Kompleti i furnizimeve me energji elektrike është i duhuri.

Programi mund të aksesohet nga sistemi dhe menjëherë nga numri i llojeve të aksesit - për shembull, Fshije+ Sinkronizoni abo Fshije+ Lexoni_ Kontrolli. Ne do të thotë të drejtë për ne є Fshije.

Që atëherë, unë kam parë dokumentet (Dritaret 2008/ Vista)?

Natisnit Filloni→ Vraponi→ eventvwr.msc për të parë revistën Siguria Revista mund të përdoret për ruajtjen e podіyami, si një referencë e drejtpërdrejtë për problemin dhe jo për të fajësuar. Duke shtypur butonin e djathtë në regjistrin e Sigurisë, vibroni komandën Pamje→ Filtro dhe filtro rishikimin e kolegëve sipas kritereve të mëposhtme:

- Burimi i ngjarjes: Siguria;

- Kategoria: Access Object;

- Llojet e ngjarjeve: Auditimi i suksesit;

- ID e ngjarjes: 4663;

Mos u vono për ta interpretuar vizionin tënd si të keq. Funksioni Qia është shpesh fitimtar në prani të robotëve të veçantë të programit - për shembull, komanda fitimtare Ruaj(Kujdesu) paketën e programit MicrosoftZyrë kopjoni një skedar të ri kohor, ruani një dokument, shikoni se çfarë versioni i përparmë dosje. Po kështu, shumë programe të bazës së të dhënave, kur nisen nga chat, hapin bllokimin e skedarit të kohës (. lck), atëherë unë e shoh atë kur programet janë të kyçur.

Unë u rrita praktikisht duke qëndruar jashtë dhe me veprimet e liga të koristuvaçivit. Për shembull, një sprobit konfidencial i një kompanie në rast të një misioni robotik ka parë të gjitha rezultatet e punës së tij, duke depozituar skedarë dhe dosje, deri në të cilat prezantohen verërat. Podії i këtij lloji është i sjellshëm - erë e keqe gjeneron dhjetëra, qindra hyrje në sekondë nga revista bezpeki. Me sa duket, përditësimi i dokumenteve nga HijeKopje (Kopje Tinovikh) sepse arkivi është shembur automatikisht, jo një magazinë vështirësish të veçanta, por në të njëjtën kohë do të doja të shkoja në furnizimin me energji elektrike "Kush është?" і "Sa kohë ka bërë?"

Për të kryer një kontroll për të aksesuar skedarët dhe dosjet në Windows Server 2008 R2, duhet të përfshini funksionin e auditimit, si dhe të shtoni dosje dhe skedarë, aksesi në të cilin duhet të përdorni. Pas konfigurimit të një auditimi, regjistri i serverit zbulon informacione për aksesin dhe paraqitjet në skedarët dhe dosjet vibran. Varto respekton se auditimi i aksesit në skedarë dhe dosje mund të kryhet vetëm në vëllime duke përdorur sistemin e skedarëve NTFS.

Përfshin auditimin e objekteve të sistemit të skedarëve në Windows Server 2008 R2

Kontrolloni aksesin në skedarë dhe dosje politikat e grupit: politika e domenit për domenin Active Directory ose politikat lokale janë të sigurta për serverët, kështu që është në rregull të qëndrojë. Nëse dëshironi të aktivizoni auditimin në një server të jashtëm, duhet të hapni politikën lokale të konsolës së menaxhimit Fillimi ->Të gjithaProgramet ->AdministrativeMjetet ->LokalSiguriaPolitika... Në tastierën e politikës lokale, është e nevojshme të ndezësh një pemë. LokalPolitikat) elementi ta vibrati AuditimiPolitika.

Paneli i duhur kërkon një element vibrimi AuditimiObjektQasja dhe në dritaren e mundësisë për të hyrë në skedarët dhe dosjet kërkohet të skedari (qasje e suksesshme / jo larg):

Kërkohet të bëni një përzgjedhje të rregullimit të kërkuar Mirë.

Skedarët dhe dosjet Vibir, aksesi në çdo skedar

Përveç kësaj, meqenëse auditimi është aktiv për aksesin në skedarë dhe dosje, është e nevojshme të vibrohen objekte specifike. sistemi i skedarëve auditimi i aksesit në të cilin do të kryhet. Hapni dhe lejoni NTFS të krijojë një auditim që kandidatët të vendosen në të gjitha objektet e bijave (nëse nuk janë vendosur në një skedar). Pra vetë, nëse caktohen të drejtat e aksesit në skedarë dhe dosje, auditimi mund të aktivizohet për të gjithë, ose ndryshe për objektet vibruese.

Për të konfiguruar një auditim për një dosje / skedar specifik, duhet të klikoni butonin e djathtë të miut në artikullin e ri dhe të dridhur Fuqia ( Vetitë). Për autoritetet, është e nevojshme të shkoni në skedën e Sigurisë ( Siguria) Shtyp butonin E avancuar... Në vіknі zgjeruar nalashtuvan bezpeki ( E avancuarSiguriaCilësimet) shkoni te skeda Auditimi ( Auditimi). Nalashtuvannya auditimit, natyrisht, kërkesa për të drejtat e administratorit. Në të gjitha fazat e auditimit, do të shfaqet një listë e grupeve, për çdo përfshirje auditimi në të gjithë burimin:

Schob dodati koristuvachiv ose grupor, akses në këtë objekt Nëse ju fiksuvatisya, ju duhet të shtypni butonin Shto... se vkazati imena tsikh koristuvachiv / grup (ose vkazati Të gjithë- për akses në auditim për të gjithë koristuvachiv):

Menjëherë pas marrjes së të dhënave, konfiguroni regjistrin e sistemit të sigurisë (mund ta njihni në KompjuterMenaxhimi -> Events Viewer), me akses të lëkurës tek objektet, për çdo përfshirje të auditimit, ka regjistrime të dukshme.

Përndryshe, mund t'i hidhni një sy ndihmës së PowerShell cmdlet. Get-EventLog Për shembull, le të prezantojmë të gjitha paraqitjet nga eventid 4660, komanda viconamo:

Siguria Get-EventLog | ? ($ _. eventid -eq 4660)

Porada... Ju mund të tregoni në çdo faqe në revistat Windows, për shembull, dërgimin e një flete elektronike ose dërgimin e një mesazhi në një skenar. Si mund të rregullohet çmimi përshkruhet në artikull:

UPD datë 06.08.2012 (Për një komentues të papastër).

Windows 2008 / Windows 7 ka një mjet të veçantë për auditimin e keruvannya auditpol. Lista kryesore llojet e objekteve, mbi të cilat mund të aktivizoni auditimin, mund të kërkoni komandën shtesë:

Auditpol / lista / nënkategoria: *

Yak vi bachite ci ob'єkti ndahet në 9 kategori:

- Sistemi

- Logon / Logoff

- Qasja në objekt

- Përdorimi i privilegjit

- Ndjekja e detajuar

- Ndryshimi i politikës

- Menaxhimi i llogarisë

- DS Access

- Hyrja në llogari

Së pari, lëkura e tyre me sa duket shpërndahet në kategori. Për shembull, kategoria e auditimit të Access Access përfshin një kategori Sistemi i skedarëve Nëse dëshironi të aktivizoni një auditim për objektet e sistemit të skedarëve në kompjuterë, komanda e mëposhtme është:

Auditpol / grup / nënkategori: "Sistemi i skedarëve" / dështimi: aktivizo / sukses: aktivizo

Fusni dritaren sipas komandës:

Auditpol / grup / nënkategori: "Sistemi i skedarëve" / dështimi: çaktivizo / sukses: çaktivizo

Tobto. Sapo të merrni një auditim të pedagogëve të panevojshëm, mund t'i përgjigjeni shpejt revistës dhe numrit të podijave të panevojshme.

Përveç kësaj, meqenëse auditimi është aktiv për aksesin në skedarë dhe dosje, është e nevojshme të specifikohen objekte specifike që do të kontrollohen (në autoritetin e skedarëve dhe dosjeve). Mayte on uvaz, scho, për arsyet e vendosjes së auditimit, do të mund të vendosni për të gjitha objektet e vajzave (nëse nuk specifikohen në radhë të parë).