Mjetet antipiretike për fëmijët përshkruhen nga një pediatër. Por ka situata të ndihmës së domosdoshme në rast likomanci, nëse fëmija duhet të japë fytyra nga pakujdesia. Pastaj baballarët marrin përsipër ringjalljen dhe përgatitjet antipiretike zastosovuyut. Çfarë lejohet t'u jepet fëmijëve të gjoksit? Si mund ta ulni temperaturën tek fëmijët më të rritur? Cilat janë fytyrat më të sigurta?

Menaxhimi i irracionales - identifikimi, vlerësimi, klasifikimi dhe përzgjedhja e zgjidhjeve për miratimin e grindjeve. Themeli për menaxhimin e inteligjencës dhe magazinat e informacionit për inteligjencën, një prej të cilave është Sistemi për menaxhimin e inteligjencës i "Monitorimit Perspektiv".

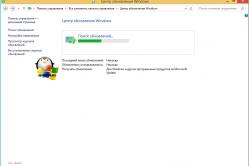

Vendimi ynë për të kontrolluar paraqitjen e informacionit në lidhje me inteligjencën në sistemet operative(Windows, Linux / Unix-based), siguria e softuerit të zyrës dhe aplikacioneve, instalimi i softuerit, mbrojtja e informacionit.

dzherela danih

Baza e të dhënave software"Monitorimi i perspektivës" automatikisht do të popovnyuєє nga avancimi i dzherel:

- Banka e të dhënave të kërcënimeve të sigurisë (BDU BI) FSTEC Rusi.

- Baza Kombëtare e të Dhënave të Vulnerabilitetit (NVD) NIST.

- Kuqe Bugzilla.

- Gjurmuesi i defekteve të sigurisë në Debian.

- Lista e postimeve CentOS.

Kjo është gjithashtu mënyra më e mirë për të automatizuar metodën e rimbushjes së bazës sonë të mospërputhjeve. Ne kemi zhvilluar një zvarritës të faqeve në internet dhe një analizues të dhënash të pastrukturuara, si çdo ditë që analizojmë më shumë se njëqind dzhelel të ndryshëm të huaj dhe rusë me radhë fjalë kyçe- grupe në rrjetet sociale, blogje, mikroblogje, ZMI, të dedikuara teknologjitë e informacionit dhe siguria e sigurisë së informacionit. Sapo mjetet të dinë se çfarë i kënaq mendjet e një shakaje, analisti do ta shqyrtojë manualisht informacionin dhe do ta futë atë në bazën e të dhënave të mospërputhjeve.

Kontrolli i gabimeve të softuerit

Me ndihmën e Sistemit të Kontrollit, shitësit me pakicë mund të kontrollojnë praninë dhe ashpërsinë e mospërputhjeve në komponentët e palëve të treta të softuerit të tyre.

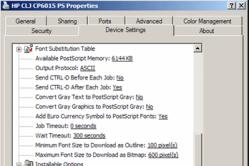

Për shembull, në modelin Secure Software Developer Life Cycle (SSDLC) të Hewlett Packard Enterprise, kontrolli i bibliotekave të palëve të treta është një nga zonat qendrore.

Sistemi ynë zbulon praninë e mospërputhjeve në versionet/ndërtimet paralele të një produkti softuerik.

Bëjeni kështu:

1. Shitësi me pakicë na ofron një listë të bibliotekave dhe komponentëve të palëve të treta që shfaqen në produkt.

2. Sot po shqyrtojmë:

b. Z'u shfaqur metodat e adoptimit më herët zbuloi grindje.

3. Njoftimi i shitësit me pakicë, që do të thotë ndryshim i statusit ose vlerësimit të çuditshmërisë, në varësi të modelit të dhënë. Kjo do të thotë që grupe të ndryshme të shitësve me pakicë në të njëjtën kompani do të marrin parasysh dhe do të përmirësojnë statusin e kënaqësisë vetëm për atë produkt, mbi të cilin përpunohet erë e keqe.

Frekuenca e sinjalizimeve të Sistemit të Kontrollit është mjaft e mirë, por nëse vigjilenca zbulohet me një vlerësim CVSS prej më shumë se 7.5, shitësit me pakicë do të heqin mohimin e sinjalizimeve.

Integrimi me ViPNet TIAS

Kompleksi softuer dhe hardueri i Sistemit të Analitikës së Inteligjencës ViPNet Threat zbulon automatikisht sulmet kompjuterike dhe zbulon incidentet në piedestalin e vendosur në fole të ndryshme siguria e informacionit. Burimi kryesor për ViPNet TIAS është ViPNet IDS, i cili analizon trafikun hyrës dhe dalës të rrjetit për ndihmën e bazave të rregullave AM Rules për zhvillimin e "Monitorimit Prospektiv". Nënshkrimet aktuale janë shkruar për zbulimin e shfrytëzimit të mospërputhjeve.

Nëse ViPNet TIAS zbulon incidentin ІB, në të cilin rast mospërputhja është shfrytëzuar, atëherë i gjithë informacioni përkatës që lidhet me mospërputhjen futet automatikisht në kartën e incidentit, duke përfshirë metodat e përdorura për të kompensuar fluksin negativ.

Sistemi i menaxhimit të incidenteve ndihmon në hetimin e incidenteve të IB, duke u ofruar analistëve informacione rreth treguesve të kompromisit dhe dëmtimit të mundshëm nga incidenti në nyjet e infrastrukturës së informacionit.

Monitorimi i pranisë së mospërputhjeve në sistemet e informacionit

Një skenar tjetër i ndryshimit të sistemit të kontrollit është i kuptueshëm - ri-verifikimi për mirë.

Zamovnik është i vetëformuar me metoda vetë-mbështetëse, ose do ta ndajmë me një skript të përkthimit të instaluar në nyje (stacioni i punës, serveri, DBMS, PAK SZI, mereveve posedim) Siguria dhe komponentët e softuerit të sistemit dhe aplikacionit, duke transferuar transferimin në SMS dhe duke marrë një telefonatë për shfaqjen e nervozizmit dhe njoftime periodike për statusin e tyre.

Specifikimet e Sistemit për skanerët e zgjeruar

- Nuk ndikon në instalimin e agjentëve monitorues në nyje.

- Chi nuk krijon një aventurë në kufi, copëzat e vetë arkitekturës së zgjidhjes nuk transferojnë agjentë dhe serverë skanues.

- Chi nuk krijon një dëshirë për posedim, krijohen copëza të përbërësve të alternuar komandat e sistemit ose një skenar i lehtë me kodin e daljes.

- Përfshirë mundësinë e një raundi informacioni. "Monitorimi i perspektivës" nuk mund të njohë me besueshmëri asgjë në lidhje me zhvillimin fizik dhe logjik të personave të tjerë, apo njohjen funksionale të nyjës në sistemin e informacionit. I vetmi informacion që plotëson kufirin e perimetrit të kontrolluar të kështjellës është një skedar txt me një përkthim. komponentët e softuerit. Kjo dosje është rishkruar në vmist dhe është futur në SUU nga vetë deputeti.

- Për sistemin robotik, nuk kemi nevojë për regjistrime të zhdrejtë në nyjet e kontrollit. Informacioni mblidhet nga administratori i universitetit në emër të tij.

- Shkëmbim i sigurt i informacionit nëpërmjet ViPNet VPN, IPsec ose https.

Lidhja me shërbimin e menaxhimit të inteligjencës së “Monitoring Prospective” ndihmon deputetin e vikonati vimog ANZ.1 “Përmirësimi, analiza e sistemi i informacionit dhe miratimi i menjëhershëm i inovacioneve të konfliktit "udhëzimet e FSTEC të Rusisë Nr. 17 dhe 21. Kompania jonë është një e licencuar e FSTEC e Rusisë për të operuar në zahist teknik informacion konfidencial.

shumëllojshmëri

Kostoja minimale - 25,000 rubla për lumë për 50 lidhje me sistemin shpërndarës nëse ka një kontratë për lidhje me

Në fillimin skanim inteligjent Programi Avast do të kontrollojë PC-në për praninë e llojeve të ardhshme të problemeve, dhe më pas ne do të përhapim opsionet për rregullimin e tyre.

- viruset: Skedarët që mund të pastrojnë kodin e keq që mund të ndërhyjë në sigurinë dhe produktivitetin e kompjuterit tuaj.

- në softuerin e derdhjes: Programet që kërkojnë përditësime mund të përdoren si ndërhyrës për të hyrë në të gjithë sistemin.

- Shtesat e shfletuesit me një reputacion të keq: Shtesat e shfletuesit që tingëllojnë të instaluara pa dijeninë tuaj dhe ndikojnë në produktivitetin e sistemit.

- fjalëkalime të pavlefshme: Fjalëkalimet, të cilat zgjidhen për akses më të ulët në një rekord oblіkovogo në internet dhe mund të hakohen ose komprometohen lehtësisht.

- Kërcënimi i Merezhev: Veçoritë e gardhit tuaj, të cilat mund të çojnë në sulme të mundshme në gardhin dhe ruterin tuaj.

- Probleme me produktivitetin: Objektet ( skedarë jo të nevojshëm dhe shtesa, probleme në lidhje me cilësimet), si mund ta ndryshoni kompjuterin robotik.

- antiviruse kontradiktore: Programet antivirus të instaluara në PC së bashku me Avast. prezente dekilkoh programet antivirus përmirëson performancën e PC dhe zvogëlon efektivitetin e infeksionit antivirus.

shënim. Zgjidhjet për këto probleme, të cilat shfaqen gjatë skanimit intelektual, mund të kërkojnë një licencë të mirë. Identifikimi i llojeve jo të kërkuara të problemeve mund të përfshihet në.

Zgjidhje për problemet e identifikuara

Shenja Zeleny për zonën e skanimit tregon se nuk ka probleme që lidhen me të. Kryqi i kuq do të thotë që skanimi zbuloi një ose më shumë probleme.

Për të parë informacionin specifik në lidhje me problemet e identifikuara, klikoni mbi elementin transkriptoj gjithçka. Skanimi intelektual tregon informacion rreth problemit të lëkurës dhe tregon aftësinë për ta korrigjuar atë nga pakujdesia duke klikuar mbi elementin virtyti, Abo zrobiti tse pіznіshe, pasi ka shtypur Kaloni të gjithë krokun.

shënim. Regjistrat e skanimit të antiviruseve mund të shihen në historikun e skanimit, shkoni në cilin mund të zgjidhni duke zgjedhur Antivirus Zakhist.

Menaxhimi i cilësimeve të skanimit inteligjent

Për të ndryshuar cilësimet për skanimin inteligjent, zgjidhni Skanim inteligjent Zagalni i personalizuar Dhe më thuaj, nëse dëshiron të shohësh disa nga llojet e problemeve të ringjallura, dëshiron të vizualizosh skanimin intelektual.

- viruset

- softuer i vjetëruar

- shfletues i mbingarkuar

- Kërcënimi i Merezhev

- Probleme me konfuzionin

- Probleme me produktivitetin

- fjalëkalime të pavlefshme

Për mbylljen, përfshihen të gjitha llojet e problemeve. Për të aplikuar një riverifikim për praninë e një problemi të të kënduarit kur kërkoni një skanim intelektual, klikoni butonin përfshirë porosisni sipas llojit të problemit, me aftësi të kufizuara.

klikoni arnimi rendit me shkrim Skanimi në virus, Për të ndryshuar cilësimet e skanimit.

I prishur në orën e caktuar numer i madhіnstrumentalnyh zasobіv, priznachenih për programet avtomatizatsії poshuk vrazlivost. Këta artikuj do të shikojnë veprat prej tyre.

Hyrja

Analiza e kodit statik - analiza e sigurisë së softuerit, e cila kryhet në kodin e jashtëm të programit dhe zbatohet pa një ndjekje reale të programit.

Siguria e softuerit shpesh hakmerret për veçoritë e ndryshme përmes faljeve në kodet e programit. Faljet e lejuara gjatë zhvillimit të programeve, në situata të caktuara, bëjnë që programet të dështojnë dhe gjithashtu, funksionimi normal i programeve ndërpritet: kur kjo ndodh, shpesh fajësohet ndryshimi dhe mirëmbajtja e të dhënave, programi ndalet ose sistemi është i ndezur. Numri më i madh i mospërputhjeve lidhet me përpunimin e gabuar të të dhënave, zërin e thirrjeve ose mungesën e mprehtësisë së riverifikimit të tyre.

Për manifestimin e mëkëmbësisë, ekzistojnë mjete të ndryshme instrumentale, për shembull, analizues statikë kodi i daljes programe, duke parë ato të cituara në këtë artikull.

Klasifikimi i grindjeve zakhistu

Nëse programi i saktë robotik dështon në të gjitha të dhënat e mundshme hyrëse, do të ndodhë ne mund të shfaqemi kështu që titujt e grindjes janë zahistu (vulnerabiliteti i sigurisë). Zgjuarsia mund të çojë në faktin se një program mund të fitojë për nënndarjen e kufijve të të gjithë sistemit në tërësi.

Klasifikimi i mospërputhjeve të zahistu në falsifikim në formën e faljeve të programit:

- Mbushje e tamponit. Tsya mospërputhje vinikaє përmes kontrollit vіdsutnіst mbi daljen e grupit në memorie në orën e programit. Nëse një paketë e madhe të dhënash rishkruhet shumë shpejt, buferi i hapësirës së kufizuar rishkruhet në vend të elementeve të palëve të treta në memorie dhe prishet dhe del urgjent nga programet. Pas një periudhe të zgjerimit të tamponit në memorien e procesit, tejmbushja e tamponit ndahet në pirg (mbushje e tamponit të grumbullit), tejmbushja e buferit (mbimbytje e buferit të grumbullit) dhe zonat e të dhënave statike (mbikalimi i buferit bss).

- Dobësia e ndotur e hyrjes. Veçantitë e një "inputi me zip" mund të fajësohen te inputet, nëse inputi është të dhëna të papërpunuara pa kontroll të mjaftueshëm, ato i kalohen interpretuesit të ndonjë filmi të thirrshëm (të themi guaska Unix ose SQL). Në çdo rast, koristuvach mund t'i vendosë të dhënat hyrëse në një renditje të tillë, në mënyrë që nisjet e përkthyesit të thërrasin komandën e gabuar, sikur autorët ta transferonin atë në një program tjetër.

- Falja e vargjeve të formatit (vulnerabiliteti i vargut të formatit). Lloji danez mospërputhja zahistu є nënklasa e çuditshmërisë "hyrje zipsovannogo". Vіn vinikaє përmes mungesës së kontrollit të parametrіv kur vikoristanny funksionet e formatit të hyrjes-ekranit printf, fprintf, scanf, etj. të bibliotekës standarde të filmit Cі. Këto funksione pranojnë si një nga parametrat një varg karakteresh që përcakton formatin hyrës ose daljen e argumenteve të ardhshme të funksionit. Nëse vetë koristuvach mund të vendosë llojin e formatimit, atëherë kjo mund të fajësohet si rezultat i një bllokimi të afërt të funksioneve të formatimit të rreshtit.

- Konfuzioni si një trashëgimi e faljeve të sinkronizimit (kushtet e garës). Problemet që lidhen me detyrat e pasura çojnë në një situatë të quajtur "kamp i garës": një program që nuk është miratuar për t'u parë në një medium të pasur detyrash, për shembull, mund ta mposhtni atë me skedarë robotikë, nuk mund të ndryshoni një program tjetër. Si një mendim i mëvonshëm, keqbërësi, në të njëjtën kohë skedarët e punës podmіnyaє vmіst tsikh, ju mund të impononi programet e vikonnannya sevnyh diy.

Zvichayno, krіm rehabilituar іsnuyutі іnshі klasi grindje zakhistu.

Pasqyrë e analizuesve kryesorë

Për shfaqjen e grindjes së zakhistit në programe, instaloni mjetet e mëposhtme instrumentale:

- Debugers dinamikë. Mjetet që ju lejojnë të virobljatnya nagodzhennya programe në proces dhe її vykonannya.

- Analizues statik (debuggers statik). Mjetet, si informacioni fitues, i grumbulluar gjatë analizës statike të programit.

Analizuesit statikë tregojnë për ata muaj në program, në të cilët mund të gjendet falja. Këto fragmente të dyshuara të kodit mund, si hakmarrja për një falje, kështu që ato duken të sigurta.

Në këtë artikull, kërkohet një vështrim në pllakat e analizuesve statikë thelbësorë. Le të hedhim një vështrim në raportin e lëkurës prej tyre.

Mënyra më e mirë për të parë këtë problem është se është përgjegjësi e kompanisë që të reagojë me shpejtësi nëse programi është i paqëndrueshëm. Tse vymagaє, schob shtoi shtesa, Komponentët dhe arna për mjetet shtesë të automatizimit dhe mjetet standarde. Іsnuyu zusillya për standardizimin e etiketave të softuerit (19770-2), të cilat janë skedarë XML të ngulitur me një shtesë, një komponent dhe/ose një patch, nëse identifikojnë softuerin e instaluar, dhe në rastin e një komponenti ose një patch, disa shtesë e një pjese të qelbur. Etiketat mund të ofrojnë informacion autoritar në lidhje me pamjen, informacionin e versionit, listën e skedarëve me emrin e skedarit, hash të sigurt të skedarit dhe ndryshimin e madhësisë, të cilat mund të përdoren për të konfirmuar që shtesa është instaluar në sistem dhe se asnjë skedar tjetër nuk ka është shtuar nga një palë e tretë. Numrat janë të nënshkruar nënshkrimi dixhital shikues.

Nëse keni inteligjencë, markat e IT-së mund të zhvillojnë softuerin e tyre për menaxhimin e aseteve për shfaqje të pakujdesshme të sistemeve me zgjidhje të ndryshme softuerike dhe mund të zhvillojnë pjesë të vogla për përditësimin e sistemeve. Etiketat mund të jenë pjesë e një patch ose të përditësuara, të cilat mund të modifikohen për të verifikuar që një patch është instaluar. Një Kinë e tillë, іt-vіddіli mund të vicarotovati për të njëjtin burim, Yak National Dance Done Done Nistosity NIST, Yak Square Governance, Scho, Yak Tіlki Misitly, Buda, Kompanіyu në NVD, IT-Vіddіl Mozhetі me Zh deri tani.

Grupi i parë i kompanive që punojnë përmes një organizate jofitimprurëse IEEE/ISTO quhet TagVault.org (www.tagvault.org) me urdhër të SHBA-së, për zbatimin standard të ISO 19770-2, për të lejuar këtë nivel automatizimi. Në një moment në kohë, etiketat që tregojnë këtë zbatim, më shumë se çdo gjë tjetër, do të jenë të detyrueshme për softuerin e shitur në qeverinë e SHBA në një moment në dy vitet e ardhshme.

Kjo është e drejtë, është një praktikë e mirë të mos publikoni për ato programe dhe versione specifike të softuerit që fitoni, por mund të jetë edhe i rrjedhshëm, siç u tha më herët. Ju dëshironi të rishikoni që keni një inventar të saktë, aktual të softuerit, i cili renditet rregullisht në listën e ndërhyrjeve, skanimit antivirus dhe metodave të tjera të bllokimit të mesit, të paktën, do të jetë më i përshtatshëm të komprometoni mesin tuaj, dhe edhe / nëse ndodh, atëherë nuk do të shfaqet për tre herë.