Mjetet antipiretike për fëmijët përshkruhen nga një pediatër. Por ka situata të ndihmës së domosdoshme për ethet, nëse fëmija duhet të japë fytyra nga pakujdesia. Më pas baballarët marrin përsipër ringjalljen dhe ndalojnë preparatet antipiretike. Çfarë mund t'u jepet foshnjave? Si mund ta ulni temperaturën tek fëmijët më të rritur? Cilat janë fytyrat më të sigurta?

Me një kod të mbyllur, bula është e njohur për 10 vjet pas pavarësisë së saj nga shitësit kryesorë. Autorët e programeve nuk dihen publikisht. Ndër programet më të famshme mund të shihni Edward Snowden dhe ekspertin e sigurisë Bruce Schneier. Shërbimi ju lejon të konvertoni ruajtjen e flashit ose hard disk thesari është i koduar në një vend të mbrojtur, në të cilin informacioni konfidencial është bashkangjitur në sytë e palëve të treta.

Shitësit me pakicë të shërbimeve të fshehura njoftuan se projekti u mbyll të mërkurën, më 28 maj, duke shpjeguar se TrueCrypt nuk ishte i sigurt. “UVAGA: TrueCrypt vikoristovut nuk është i sigurt. programi mund të hakmerret për veçoritë e paqëndrueshme” - një informacion i tillë mund të mbështetet në anën e produktit në portalin SourceForge. Ata dhanë një hap të mëposhtëm: "Ju jeni përgjegjës për të transferuar të gjitha të dhënat e koduara në TrueCrypt në disqe të enkriptuara ose të krijoni disqe virtuale që mbështeten në platformën tuaj."

Një ekspert i pavarur sigurie, Graham Cluley, komentoi logjikisht situatën që ishte krijuar: "Ka ardhur koha për të gjetur një zgjidhje alternative për enkriptimin e skedarëve dhe disqeve të ngurtë".

Tse nuk është e nxehtë!

Në anën e pasme të kokës, supozohej se faqja e programit po hakonte malware në internet, por tani bëhet e qartë se kjo nuk është një mashtrim. Faqja SourceForge promovon menjëherë një version të përditësuar të TrueCrypt (i cili mund të ketë një nënshkrim dixhital të shitësve me pakicë), në momentin e instalimit, ai ju kërkon të kaloni në BitLocker ose një mjet tjetër alternativ.

Profesori i kriptografisë në Universitetin Johns Hopkins, Matthew Green tha: "Është edhe më e pamundur që një haker i panjohur të identifikojë shitësit me pakicë të TrueCrypt, të vjedhë nënshkrimin e tyre dixhital dhe të hakojë faqen e tyre."

Çfarë ka tani?

Faqja dhe alarmi i bashkimit në vetë programin duhet të heqin udhëzimet për transferimin e skedarëve të koduar me TrueCrypt në shërbimin Microsoft BitLocker, i cili shpërndahet njëkohësisht nga Microsoft Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise dhe Windows 8 Pro/Enterprise. TrueCrypt 7.2 ju lejon të deshifroni skedarët, por nuk ju lejon të krijoni ndarje të reja të koduara.

Alternativa më e dukshme për programin është BitLocker, por ka mundësi të tjera. Schneier tregoi se si të drejtoheni te versioni PGPDisk i Symantec. Symantec Drive Encrpytion (110 dollarë për një licencë koristuvach) fiton mbi metodën e enkriptimit PGP.

Krijoni alternativa të tjera pa kosto për Windows, si DiskCryptor. Një trashëgimi e sigurisë kompjuterike, e njohur si The Grugq, kohët e fundit ka përpiluar një listë të tërë të alternativave të TrueCrypt, e cila është e rëndësishme dhe e dobishme.

Johannes Ulrich, studiues në Institutin e Teknologjisë SANS rekomandon nxënësit e Mac OS X të përmirësojnë në FileVault 2, i cili është i njëjtë me OS X 10.7 (Lion) dhe OS tjetër të kësaj familjeje. FileVault përdor një enkriptim 128-bit XTS-AES që është i certifikuar nga Agjencia e Sigurisë Kombëtare e SHBA (NSA). Sipas mendimit të Ulrich, Linux është përgjegjës për përfshirjen në mjetin e sistemit Linux Unified Key Setup (LUKS). Nëse fitoni Ubuntu, atëherë instaluesi i OS tashmë ju lejon të aktivizoni enkriptimin e plotë të diskut që në fillim.

Tim nuk është më pak, ata kanë nevojë për programe të tjera për të koduar hundët portative, si hakerimi në kompjuterë me sisteme të ndryshme operative. Ulrich tha se PGP/GnuPG bie në vendin e gabuar.

Kompania gjermane Steganos inkurajon shpejtësinë version i vjeter mjeti i vet i enkriptimit Steganos Safe ( versioni aktual për momentin - 15, por propozohet të shpejtohet versioni i 14-të), pasi zgjerohet pa kosto.

Mospërputhje të padukshme

Fakti që TrueCrypt mund të shkaktojë konflikte me sigurinë, tregon një luftë serioze, veçanërisht kur auditoni programe pa zbuluar probleme të tilla. Koduesit kanë kursyer 70,000 dollarë për një auditim, pas pak se si Agjencia e Sigurisë Kombëtare e SHBA-së mund të dekodojë sasi të konsiderueshme të të dhënave të koduara. Faza e parë e hetimit, në të cilën u analizua sipërmarrja TrueCrypt, u krye gjatë muajit të kaluar. Auditimi nuk zbuloi ndonjë dyer të pasme, apo ndonjë thënie tjetër. Po vjen faza e përcjelljes, me ç'rast metodat e kriptografisë do të ndryshojnë, ishte planifikuar për të gjithë.

Green bv një nga ekspertët, yakі marrin pjesë në auditim. Vіn rozpovіv, nuk kam asnjë informacion të mëparshëm në lidhje me to, shitësit e shkollës me pakicë planifikojnë të mbyllin projektin. Gjelbër i kërkimit: "Ndalo, ndihem si një shitës me pakicë i TrueCrypt: "Ne po kontrollojmë me padurim rezultatet e fazës së dytë të testimit. Faleminderit për përpjekjet tuaja!”. Hapi tjetër është që auditimi do të vazhdojë siç është planifikuar, pavarësisht nga projekti TrueCrypt.

Ndoshta, krijuesit e programeve kanë bërë një gabim duke shtuar një rozrobka, në të cilën shërbimi është i modës së vjetër. Rozrobka u pengua në 5 maj 2014, tobto. menjëherë pas lëshimit zyrtar të Windows XP. SoundForge thotë: "Windows 8/7/Vista dhe sistemet e tjera mund të kenë mjetet për të enkriptuar disqet dhe imazhet e diskut virtual." Në këtë mënyrë, të dhënat u koduan në një OS të pasur dhe shitësit me pakicë mund të përdornin programin që nuk ishte më i nevojshëm.

Për t'i shtuar zjarrin zjarrit, është domethënëse që më 19 TrueCrypt u hoq nga sistemi i vjedhur Tails (sistemi i preferuar i Snowden). Arsyeja nuk u kuptua plotësisht, por për të fituar programin nuk ishte qartë gjëja tjetër - të kishe caktuar Cluly.

Cluly gjithashtu shkroi: "Pavarësisht nëse është mashtrim, i keq, apo fundi logjik i ciklit jetësor të TrueCrypt, është e qartë se spyware nuk do të ndihet rehat duke u besuar të dhënave të tyre pas një fiasko."

- Vazhdoni të testoni TrueCrypt, edhe nëse jo për analiza serioze, askush nuk ka pasur probleme të përditshme sigurie. Ky është një opsion i mirë, madje edhe TrueCrypt, pasi ka dëshmuar se është një program mrekullibërës që është i mahnitshëm për të gjitha shqisat. Deri më tani, është e padëmshme. Ndoshta, me ndryshim sistemet operative në të ardhmen, e ardhmja mund të fajësohet për problemet e konsistencës me TrueCrypt.

- Bëhuni një nga forkset e TrueCrypt. Është gjithashtu i mirë si opsioni i parë, me të cilin ka shpresë për përditësimin e programit dhe shtimin e funksioneve dhe algoritmeve të reja. Problemi kryesor është se ata ruajnë të gjithë funksionalitetin e TrueCrypt.

- Zgjidhni një produkt të palës së tretë. Ka shumë produkte të tilla, ne mund t'i shikojmë ato nga bota.

Lloji i mysafirëve të pranuar

VeraCrypt është një program pa kosto për kriptim në IDRIX (

Lloji i mysafirëve të pranuar

), programi bazohet në TrueCrypt.

Ka më shumë siguri në algoritmet që përdoren për të kriptuar sistemet dhe shpërndarjet, të cilat janë të papranueshme për zhvillimet e reja në sulmet ndaj sulmit. Për shembull, nëse ndarja e sistemit është e koduar, TrueCrypt do të fitojë PBKDF2-RIPEMD160 për 1000 përsëritje, atëherë VeraCrypt do të fitojë 327661! І për kontejnerët standardë dhe shpërndarjet e tjera, TrueCrypt nuk ka më shumë se 2000 përsëritje dhe VeraCrypt ka 655331 për RIPEMD160 dhe 500000 përsëritje për SHA-2 dhe Whirlpool.

Rritja e sigurisë do të shtojë më shumë se një ditë punë në momentin e ndarjes pa humbur produktivitetin në fazën e Victoria. Kjo është e pranueshme për autoritetet e duhura, por gjithashtu e bën më të vështirë për sulmuesit të kenë akses në të dhënat e koduara.

Lloji i mysafirëve të pranuar

Ky program mund të enkriptojë ndarjet e sistemit dhe ndarjet jo-sistem që mbulojnë gjithçka versione të tjera Windows OS, ngarkues të palëve të treta dhe më shumë. DiskCryptor mbështet disa algoritme enkriptimi dhe kombinime të tyre, AES të përshpejtuara nga hardueri, pasi mbështetet nga sistemi dhe mbështet plotësisht disqet e jashtme. Për funksionalitetin, programi është më afër TrueCrypt.

Lloji i mysafirëve të pranuar

(komerciale)

Lejon krijimin e kontejnerëve të enkriptuar. Programi Tsya është zyrtarisht shurdhues, në mënyrë që të mos hakmerret për prapavijat, faqerojtësit, atyre që janë në vend, legjislatura nuk mund të її zmusit zrobititse. Funksionet Z kavih - menaxher skedari(Disk Firewall), i cili mbron të dhënat nga kopjimi i paligjshëm, viruset. Vin lejon programet e padëshiruara të bëjnë ndryshime në të dhënat në diskun e koduar.

Lloji i mysafirëve të pranuar

Ky program nuk mund të kodojë skedarët, është më mirë të hapni skedarët. Le të mos jemi një alternativë e vërtetë për TrueCrypt, ju mund të përdorni vikoristan për të enkriptuar skedarë të rëndësishëm në sistem. Programi fiton algoritmin e enkriptimit AES 128-bit dhe mbështet çelësat e skedarëve.

Lloji i mysafirëve të pranuar

E disponueshme për sistemet operative Windows, Mac, Linux dhe celular. Ai do të mbështesë vetëm enkriptimin e skedarëve, por vetëm do të thotë që ju mund të klikoni me të djathtën mbi një skedar dhe ta enkriptoni ose deshifroni atë.

Lloji i mysafirëve të pranuar

Bitlocker është vetëm pjesë e Windows vetëm në versionet Enterprise dhe Ultimate dhe Pro në Windows 8. Është konfirmuar se Bitlocker mund të prezantojë një derë të pasme për agjencitë e zbatimit të ligjit dhe shërbime të tjera, por nuk është nxjerrë në dritë, por mund të ketë funksionalitet prapa çelësit, i cili mund të përdoret për disqet e deshifrimit që janë vjedhur nga programi, ato mund të jenë në serverët e Microsoft, dhe jo në nivel lokal.

Lloji i mysafirëve të pranuar

(si dhe Boxcryptor, CryptSync dhe Viivo nga PKWare)

Krijuar posaçërisht për të dhënat e zahistu, sikur të jeni sinkronizuar me shërbime të zymta, si p.sh Google drive, OneDrive ose Dropbox. Nuk do të fitojë 256 bit dhe do të zgjedhë automatikisht ofruesit pas instalimit. Nuk disponohet për Linux.

Shërbimi që fikson punën tuaj (Sophie Hunt- faleminderit për informacionin). Në sit, ka një sulm me shkrim për të keqen:

Projekti Cloudfogger është ndalur, Cloudfogger nuk është më i disponueshëm.

Meqenëse përdoruesit e Cloudfogger janë përgjegjës për kriptimin e skedarëve të tyre për shkak të publikimeve të reja, era e keqe do të hiqet nga serverët tanë të çelësave në javët e ardhshme.

Po kërkoni një alternativë? Si thua

Lloji i mysafirëve të pranuar

Ndoshta, varto mrekullohem

Lloji i mysafirëve të pranuar

Si një alternativë për Cloudfogger.

Lloji i mysafirëve të pranuar

Ju mund të hakoni për të sinkronizuar kopjet e koduara të skedarëve në një shërbim haker.

Lloji i mysafirëve të pranuar

Një program tjetër, nëse doni të kriptoni në errësirë.

Lloji i mysafirëve të pranuar

(Jo të qepura për një vikoristannya të veçantë)

Ky program mund të përdoret për të enkriptuar disa skedarë, drejtori ose disqe në Windows. Faqja e internetit e projektit nuk përmban informacion në lidhje me shifrat dhe algoritmet e kriptimit.

Lloji i mysafirëve të pranuar

Në dispozicion vetëm për Linux. Mbështetni disqet TrueCrypt dhe të tjerët. Ofrohet kodi i daljes.

softuer për enkriptimin e të dhënave

Natyrisht, në një artikull, të gjitha programet nuk mund ta shohin atë. Megjithatë, nëse dëshironi të vazhdoni ta bëni këtë në vijë të drejtë, atëherë keni një listë të programeve për mbrojtjen e të dhënave. Provojeni, regjistrohuni për rezultatet tuaja në komente.

- Encrypt4all

- Exlade Cryptic Disk

- Qeni i enkriptimit të dosjeve

- Disku privat GiliSoft

- G-Soft Easy Crypter

- HiTek Software AutoCrypt

- idoo Kriptimi i plotë i diskut

- Jetico BCArchive

- Jetico BestCrypt

- Disku Privat i KakaSoft Kaka

- Kruptos 2

- Softueri i enkriptimit NCH MEO

- Kriptimi i Odin HDD

- Krijuesi i Kriptimit të Diskut Odin U

- Kasaforta e skedarëve të avancuar të PC-Safety

- Kriptimi i diskut Rohos

- SafeEnterprise Protect Drive

- SafeHouse Professional

- SecurStar DriveCrypt

- Steganos Safe Professional

- Symantec Encryption Desktop Professional

- Utimaco SafeGuard Easy

- Utimaco Safeware AG PrivateDisk

- ZardsSoftware SafeKeeping

- AbelsSoft CryptBox Pro

- Kriptimi i diskut Comodo

Pesë artikujt e parë në blogun tonë i kushtohen VeraCrypt, në të cilin detajet e VeraCrypt shikohen nga paraardhësi i tij TrueCrypt, VeraCrypt dëmtuese, instalimi portativ dhe Russifikimi.

Nëse jeni duke kërkuar për udhëzime për kriptim, lexoni:

Që nga mbyllja e projektit TrueCrypt në 2014, VeraCrypt është bërë një nga pirunët më të njohur, i cili jo vetëm që përsërit aftësinë e origjinalit, por gjithashtu korrigjon nivelin e ulët të budallallëkut të TrueCrypt dhe gjithashtu sjell funksionalitet shtesë, i cili nuk është parë. përpara.

Karakteristikat e VeraCrypt dhe vlefshmëria e TrueCrypt

- TrueCrypt, megjithë mungesën e numrit të përsëritjeve për PBKDF2 (standard i gjenerimit të çelësit të enkriptimit të bazuar në fjalëkalim), në VeraCrypt numri i përsëritjeve për ndarjen e sistemit është rritur nga 1000 në 327661, dhe për shpërndarjet e tjera dhe kontejnerët e skedarëve nga 2000 në 655331 , dhe akoma më shumë.

- VeraCrypt ka korrigjuar faljen dhe ka optimizuar kodin e kapjes, i cili lejoi që algoritmi SHA-256 të përdoret si një funksion hash gjatë shifrimit të ndarjes së sistemit hard disk, në atë kohë, TrueCrypt hakoi me një algoritëm më të vogël RIPEMD-160.

- Drejtuesit e VeraCrypt nënshkruan nënshkrimi dixhital Microsoft, i cili është i nevojshëm për një instalim të saktë në Windows 10.

- Versionet 1.18 dhe më të vjetra lejojnë enkriptimin kompjuterë Windows me EFI në vend të BIOS-it, ata kanë korrigjuar gjithashtu mospërputhjen, pasi lejoi të tregohej bashkëngjitja me shpërndarjen.

- Duke filluar nga versioni 1.0f, VeraCrypt shton aftësinë për të konvertuar kontejnerët e koduar TrueCrypt dhe ndarjet e diskut të ngurtë jo të sistemit në formatin VeraCrypt.

- Shumë falje programesh janë rregulluar: qarku i kujtesës, tejmbushja e bufferit dhe ndikimi i kapjes së dll.

- U krye një analizë e re dhe rifaktorim i kodit

- Versionet e disponueshme për MACOS dhe Linux

De zavantazhiti VeraCrypt

Ana zyrtare e tërheqjes është në faqen e internetit VeraCrypt, versionet e disponueshme për Windows, Linux, MacOSX, kështu që nënshkrimi PGP i instaluesit është gjithashtu një ndihmës i përkthimit në anglisht.VeraCrypt Portable (portable) version ose tradicional i instaluar

Nëse zgjidhni të kriptoni ndarjen e sistemit tuaj Windows, duhet të instaloni VeraCrypt, për të cilën zgjidhni Instaloni gjatë procesit të instalimit, për të zgjidhur problemet, thjesht zgjidhni skedarët e programit në dosjen e caktuar - Ekstrakt(Tse i є version portativ).Russifikuesi VeraCrypt

Mediumi në gjuhën ruse është i disponueshëm në menunë kryesore të programit. mbështjell Cilësimet -> Gjuhët, në vіknі di rusisht dhe shtyp Ne rregull. Të gjitha udhëzimet dhe rekomandimet në artikujt e mëposhtëm do të ofrohen për versionet angleze dhe ruse të ndërfaqes.P.S

Shpresojmë, artikulli ynë doli të ishte koris, dhe ju i keni koduar të dhënat tuaja, por mos harroni të kujdeseni për sigurinë e lidhjes - provoni

Ideja e këtij artikulli lindi, nëse faksimilet EFSOL do t'i jepej detyra për të analizuar rreziqet e sigurisë së informacionit në biznesin e restoranteve dhe rozrobki zakhodіv protidії їm. Një nga rreziqet kryesore ishte mundësia e marrjes së informacionit menaxherial, dhe një nga metodat e kundërta ishte kriptimi i bazave të të dhënave të kontabilitetit.

Do të doja të theksoja se një rishikim i produkteve më të mundshme të kriptove ose një vendim mbi bazën e sistemeve specifike nuk duhet të përfshihet në formular deri në pikën e rëndësisë statistikore. Ka më pak gjasa që të thirremi nga analiza e mjeteve personale të kriptimit, për të cilat kemi zgjedhur më të njohurit zgjidhje pa kosto me një kod të vlefshëm daljeje dhe disa nga analogët më të mëdhenj tregtarë që janë në dispozicion. Mos lejoni që mangësitë e koristuvachiv të mos lakaє shprehjen "vodkritiy kodi i daljes“- jashtë nënkupton vetëm ata që janë të angazhuar në një grup entuziastësh, të cilët janë të gatshëm të pranojnë këdo që mund t'i ndihmojë.

Pse morëm një pidkhid të tillë? Motivimi është mjaft i thjeshtë.

- Kompani të ndryshme fitojnë sistemin e tyre të paraqitjes, kështu që ju mund të zgjidhni të kriptoni pa u lidhur me një platformë specifike - universale.

- Një kriptolog personal është më i zgjuar për të fituar në ndërmarrjet e vogla, ku 1-5 koristuvaçivë punojnë jashtë programit. Për kompanitë e mëdha, është shumë më e shtrenjtë të bëhen më shumë shpenzime financiare për njohuritë e informacionit të menaxhimit.

- Analiza e produkteve tregtare jopersonale dhe kriptimi i informacionit për lehtësimin e shqisave: vlerësoni koston e tyre, në mënyrë që të formuloni vlerën dhe funksionalitetin tuaj të arsyeshëm.

Le të kalojmë në renditjen e produkteve, sikur të krijonim manualisht artikujt nga tabela e yjeve. Nuk përfshiva më parë analizën e detajeve teknike jopersonale (si p.sh. mbështetja e përshpejtimit të harduerit ose pasuria e rrjedhës, sa procesorë fizikë logjikë), si për shembull ata që bëjnë që një koristuvach i konsiderueshëm të fillojë të ketë dhimbje koke. Ne përmendim vetëm funksionalitetet, shëmtinë e asaj që mund të shohim realisht.

Tabela Zveda

| TrueCrypt | Disku sekret | Zekurion Zdisk | |

| Pjesa tjetër e versionit në kohën e shikimit prapa | 7.1a | 4 | Nuk ka të dhëna |

| Vartist | pa kosto | Nga 4240 fshij. për 1 kompjuter | Nga 5250 fshij. për 1 kompjuter |

| Sistemi operativ | Windows 7, Windows Vista, Windows XP, Windows Server 2003, Windows Server 2008: (versionet 32-bit dhe 64-bit); Windows Server 2008 R2; Windows 2000 SP4; Mac OS X 10.7 Lion (versionet 32-bit dhe 64-bit); Linux (versionet 32-bit dhe 64-bit, kernel 2.6 ose më pak) | Windows 7, Windows Vista, Windows XP: (versionet 32-bit dhe 64-bit) | Windows 98; Windows Me; Windows NT Workstation; Windows 2000 Professional; Windows XP; Windows Vista |

| Zbatuar algoritme enkriptimi | AES gjarpri Dy peshk | Përshëndetje | Përshëndetje |

| Fitues i post-master në kriptografi (kripto-ofruesit në CSP) | Përshëndetje | Microsoft Enhanced CSP: Triple DES dhe RC2; Paketa Sekrete e Diskut NG Crypto: AES dhe Twofish; CryptoPro CSP, Signal-COM CSP ose Vipnet CSP: GOST 28147-89 | rc5, AES, KRYPTON CSP: GOST 28147-89 |

| Mënyra e kriptimit XTS | Kështu që | Përshëndetje | Përshëndetje |

| Kriptimi në kaskadë | AES-Dypeshk-Gjarpër; Gjarpri-AES; Gjarpri-Dypeshk-AES; Gjarpri me dy peshk | Përshëndetje | Përshëndetje |

| Pastro enkriptimin | Kështu që | Kështu që | Kështu që |

| Kriptimi i ndarjes së sistemit | Kështu që | Kështu që | Përshëndetje |

| Autentifikimi përpara kapjes së OS | Fjalëkalimi | Pin + shenjë | Përshëndetje |

| Kriptimi i ndarjeve të diskut | Kështu që | Kështu që | Përshëndetje |

| Krijimi i skedarëve-kontejnerëve | Kështu që | Kështu që | Kështu që |

| dele shpërndarjet e bashkangjitura | Kështu që | Përshëndetje | Përshëndetje |

| Krijimi i OS bashkangjitur | Kështu që | Përshëndetje | Përshëndetje |

| Kriptimi i pajisjeve portative të ruajtjes | Kështu që | Kështu që | Kështu që |

| Punoni me pajisje ruajtëse portative | Kështu që | Përshëndetje | Përshëndetje |

| Punoni sipas masës | Kështu që | Përshëndetje | Kështu që |

| Kredi për mënyrën e pasur të koristuvachіv | Zasoby NTFS | Kështu që | Kështu që |

| Autentifikimi vetëm pas një fjalëkalimi | Kështu që | Përshëndetje | Përshëndetje |

| Autentifikimi pas një skedari kyç | Kështu që | Përshëndetje | Përshëndetje |

| Mbështetje për argumentet dhe kartat inteligjente | Mbështetni protokollin PKCS #11 2.0 ose ndryshe | Çelës USB eToken PRO/32K (64K); eToken PRO/72K USB dongle (Java); Karta inteligjente eToken PRO/32K (64K); Karta inteligjente eToken PRO/72K (Java); Tasti i kombinuar eToken NG-FLASH Tasti i kombinuar eToken NG-OTP eToken PRO Kudo | Rainbow iKey 10xx/20xx/30xx; ruToken; eToken R2/Pro |

| Aktivizimi urgjent i disqeve të koduar | Çelësat e nxehtë | Çelësat e nxehtë | Çelësat e nxehtë |

| Mbrojtje nga futja e fjalëkalimit nën sobën Primus | Përshëndetje | Kështu që | Kështu që |

| Mundësia e përdorimit të "Lista e besueshme e llogaridhënies" | Kështu që | Përshëndetje | Përshëndetje |

| Përmbajtja e dorëzimit | Asnjë version në kuti - kompleti i shpërndarjes është i disponueshëm nga faqja e internetit e shitësve me pakicë | Çelës USB eToken PRO Anywhere me licencë për një produkt tjetër; Një ndihmë e shkurtër nga një mik i një shoku; CD-ROM (kompleti i shpërndarjes, dokumentacioni i raportit, pjesë interesante e MBR; Paketim kuti DVD | Liçensë; Çelës USB dhe mbajtës USB; Disk nga kompleti i shpërndarjes; Dokumentacioni në shikim të mikut; Lexues/shkrimtar i kartave inteligjente ACS-30S |

Dorimuyuchis ligjet e zhanrit, nuk mjaftonte më të komentoheshin pika të tjera dhe të shihej rëndësia e atij vendimi tjetër. Me çmimet për produktet, gjithçka ishte e qartë, si me sistemet operative që mbështeten. Nuk më intereson fakti që versionet e TrueCrypt për MacOS dhe Linux kanë nuancat e tyre të fitimtarit, dhe instalimi i tij në platformën e serverit si Microsoft jep madje disa avantazhe, por ne nuk mund të zëvendësojmë funksionalitetin e shkëlqyeshëm të komercialit. sistemet dhe vjedhin të dhëna nga rrjetet e korporatave. Mendoj se ajo që po shikojmë është ende një kriptolog personal.

Zbatimi i algoritmeve, ofruesve të kriptove, XTS dhe enkriptimi kaskadë

Kriptoproviderët, në bazë të futjes së algoritmeve të enkriptimit, janë modulet që normalisht janë të lidhura, që përcaktojnë metodën e kodimit (rozkoduvannya), e cila hakerohet nga programi. Pse zgjidhjet tregtare fitojnë paketa të ofruesve të kriptove? Vіdpovіdі nevigadlіvі, ale e rreshtuar financiarisht.

- Nuk ka nevojë të bëni ndryshime në program për të shtuar algoritme më të qeta (të paguani për punën e programuesve) - mjafton të krijoni një modul të ri ose të lidhni zgjidhje me shitës me pakicë të palëve të treta.

- Në të gjithë botën, standardet ndërkombëtare po testohen, testohen dhe testohen, dhe për strukturat shtetërore ruse është e nevojshme që autoritetet e FSTEC dhe FSB të kenë besim. Tsі vimogi mayut në uvazі licenzuvannya dvorennya dhe rozpovsyudzhennya zaobіv zahistu іnformatsiї.

- Kriptimi i të dhënave kryhet nga ofruesit e kriptove, dhe programet nuk kërkojnë certifikim të shpërndarjes dhe shpërndarjes.

Kriptimi kaskadë - aftësia për të koduar informacionin me një algoritëm, nëse ai tashmë ishte i koduar me një tjetër. Një pidhid i tillë, megjithëse ndihmon robotin, ju lejon të rrisni sigurinë e të dhënave që vidhen kundër së keqes - sa më shumë që "kundërshtari" të dijë për metodat e kriptimit (për shembull, algoritmi ose shtypja e simboleve kryesore), aq më e lehtë është është zbulimi i informacionit.

Teknologjia e kriptimit XTS është një zhvillim logjik i metodave të enkriptimit të bllokut përpara XEX dhe LRW, të cilat kanë treguar mospërputhje. Oskolki opraktsi ї chitannya/zapis në bartësit e të dhënave virobljayutsya blloqe sektor pas sektori, përdorimi i metodave të transmetimit të kodimit është i papranueshëm. Kështu, më 19 dhjetor 2007, metoda e enkriptimit XTS-AES për algoritmin AES është përshkruar dhe rekomanduar nga standardi ndërkombëtar për mbrojtjen e informacionit IEEE P1619, i cili duhet të merret.

Kjo mënyrë ka dy çelësa, i pari nga të cilët përdoret për të gjeneruar vektorin e inicializimit dhe të dhënat kodohen me tjetrin. Metoda ndjek algoritmin vijues:

- gjeneroni një vektor duke enkriptuar numrin e sektorit me çelësin e parë;

- krijon një vektor nga informacioni dalës;

- kodoni rezultatin me një çelës tjetër;

- shtoni një vektor nga rezultati i kriptimit;

- shumëzojeni vektorin me termin e shumëfishtë, i cili gjeneron fushën e terminalit.

Instituti Kombëtar i Standardeve dhe Teknologjisë rekomandon përdorimin e modalitetit XTS për enkriptimin e këtyre pajisjeve me një strukturë të brendshme blloku, copëza verërash:

- përshkrimet sipas standardeve ndërkombëtare;

- produktiviteti më i lartë për llogarinë e pagesës së mëparshme dhe paralelizimin;

- ju lejon të përpunoni një bllok të caktuar të sektorit për llogaritjen e llogaritjes së inicializimit të vektorit.

Gjithashtu, meqenëse IEEE P1619 rekomandon fitimin e metodës XTS me algoritmin e enkriptimit AES, protearkitektura lejon që modaliteti ta fitojë atë në tërësinë e tij me çdo shifër tjetër blloku. Në këtë rang, në kohën e nevojës për certifikim, do të shtoj se zbatimi i enkriptimit është i qartë, është e mundur të dhomë gjumi XTS dhe GOST 28147-89.

Përfshirja urgjente e disqeve, futja e fjalëkalimit "nën primus", mbyllja e llogarisë

Aktivizimi i urgjencës i disqeve të koduar është një funksion absolutisht i nevojshëm në situata që kërkojnë një përgjigje mitt për mbrojtjen e informacionit. Por çfarë shihni më larg? "Kundërshtari" për të kontrolluar sistemin, për të cilin është instaluar kriptoproteksionisti, është i paarritshëm për lexim problemet e sistemit disk. Visnovok në lidhje me marrjen e informacionit është e qartë.

Tani vjen faza e "primus". “Kundërshtari” do të fitojë pyetje fizike apo juridike, hyr, që t’i thuash nëpunësit të nxjerrë informacion. Vendimi i Vitchiznyane "futja e fjalëkalimit nën sobën primus" nga kategoria "Do të vdes para se ta shoh" bëhet i parëndësishëm. Është e pamundur të shohësh informacionin, si kopjimi i kundërshtarit përpara, por ta zbërthesh atë - mos hezitoni. Shfaqja e çelësit të enkriptimit ka më pak gjasa të konfirmojë se informacioni është vërtet i rëndësishëm, dhe çelësi rezervë është obov'yazykovo këtu. Ai informacion pa çelës është ende i disponueshëm për kriptanalizë dhe të keqen. Unë nuk do të zgjerohem, naskіlki tsі dії sjell rreshterin e informacionit më afër një fiaskoje ligjore, por le të flasim për metodën logjike të imputimit të besueshëm të llogaridhënies.

Zgjedhja e shpërndarjeve të bashkangjitura dhe sistemit operativ të bashkangjitur nuk e lejon "kundërshtarin" të sjellë arsyen e informacionit të vjedhur. Me një dritë të tillë, aftësia për të zbuluar informacion bëhet absurde. Shitësit me pakicë të TrueCrypt rekomandojnë gjurmë edhe më mashtruese: rreth bashkëngjitjes së shpërndarjeve ose sistemeve operative për të krijuar të dukshme të koduara, si për t'u hakmarrë për të dhëna mashtruese (fiktive). "Kundërshtari", pasi ka zbuluar shifrat e dukshme të ndarë, është i ngjashëm me vetë shifrën. Duke zbuluar një informacion të tillë nën sobën primus, Vlasniku nuk rrezikon asgjë, por ai dyshon se sekretet e duhura do të mbeten të padukshme në bashkëngjitjen e shpërndarjeve të koduara.

Dorëzimi i çantave

Nuancat e mbrojtjes së informacionit janë të papërcaktuara, por ai i lehtësuar mund të ngrihet për betejën e çantave të ndërmjetme - pjesa tjetër e zgjidhjes është ta merrni vetë lëkurën. Para fitoreve program pa kosto TrueCrypt varto shfaq funksionalitetin її; mundësia për të gjithë ata që kanë lindur të marrin pjesë në testim dhe përmirësim; sasi transcendentale e informacionit kritik për mënyrën e punës me programe. Vendimi u mor nga njerëzit, pasi është e pasur të dish për ruajtjen e sigurt të informacionit dhe të përmirësosh vazhdimisht produktin e tyre, për njerëzit që janë të rëndësishëm rіven lartë arrogancë. Deri në një periudhë të shkurtër kohe, numri i orëve të mbështetjes, lartësia e palosjes për një koristuvach të zakonshëm, mungesa e vërtetimit të oborrit para fillimit të OS, pamundësia e lidhjes së moduleve të kripto-ofruesve të palëve të treta.

Produktet komerciale të spovneni turbotoy rreth koristuvach: mbeshtetje teknike, pajisje të mrekullueshme, cilësi të ulët, disponueshmëri të versioneve të çertifikuara, aftësi për të fituar algoritmin e GOST 28147-89, sigurim për një modalitet të pasur koristuvachіv me vërtetim të kufizuar të oborrit. Funksionaliteti dhe thjeshtësia e ruajtjes së fshehtësisë së ruajtjes së të dhënave të koduara është më pak e ngatërruar.

Përditësuar: Worm 2015 Roku.

Pavarësisht nga ato, versioni TrueCrypt 7.1a u lëshua më 7 shkurt 2011, versioni i plotë funksional i mbetur i produktit nuk është në gjendje.

Tsikava është një histori misterioze nga zbulimi i TrueCrypt. 28 maj 2014 versionet e përparme Ky produkt është përditësuar me versionin 7.2. Ky version mund të deshifrojë vetëm disqet dhe kontejnerët e koduar më parë - mundësia e kriptimit u hoq. Prej disa kohësh në sit, ai program po thërret hakimin e BitLocker dhe hakimi i TrueCrypt quhet i pasigurt.

Kjo i bëri thirrje erës së thashethemeve në internet: autorët e programeve dyshoheshin se vendosnin faqeshënues në kod. Shtimi i informacionit nga praktikuesi i madh i NSA Snowden për ato që shërbimet speciale janë navmislyuyut sigurinë e kriptografisë, koristuvachі rozpochali koshtіv për kryerjen e një auditimi të kodit TrueCrypt. Mbi 60,000 dollarë janë marrë për riverifikimin e programeve.

Auditimi ka përfunduar plotësisht në prill 2015. Analiza e kodit pa zbuluar asnjë faqeshënues, mangësi kritike të arkitekturës ose mospërputhje. U zbulua se TrueCrypt është një projekt kriptografik i mirë-dizenjuar, megjithëse nuk është ideal.

Tani me qejf qe je shites me pakice, shko ne Bitlocker, duket si bagatma si "dasma e kanarinave". Autorët e TrueCrypt kanë përdorur gjithmonë softuerin e sigurisë Bitlocker dhe yoga. Kthimi i Bitlocker është gjithashtu i paarsyeshëm për shkak të afërsisë kodi i programit paarritshmëria e jogës në botimet "më të reja" të Windows. Me gjithë sa u tha më sipër, Internet-spilnota është i vetëdijshëm se shërbimet speciale po derdhen në shitës me pakicë dhe era e keqe e lëvizësve të tyre është në rrugën e duhur për të qenë e rëndësishme, duke rekomanduar në mënyrë të pashpjegueshme Bitlocker.

Në mënyrë të përsëritur pіdіb'єmo pіdbags

TrueCrypt vazhdon të jetë mënyra më e fortë, më e avancuar dhe funksionale e kriptografisë. I auditimi, dhe presioni i shërbimeve speciale ka më pak gjasa të konfirmohet.

Zdisk dhe Secret Disk mund të kenë versione të certifikuara nga FSTEC. Otzhe, tsі prodhojnë maє sens vikoristovuvati për qëndrueshmërinë e legjislaturës së Federatës Ruse në Galuzi zahistu іnformatsії, për shembull, zahistu të dhënat personale, pra vimagaє ligji federal 152-FZ dhe nënrenditjen e ligjeve dhe rregulloreve.

Për ata që janë seriozisht të trazuar në lidhje me informacionin e sigurisë, ekziston një zgjidhje komplekse "Server në Izrael", në të cilin rast kompleks pіdkhіd të zahistu danih ndërmarrjeve.

Integrimi i sistemit. Konsulencë

Nuk ka arsye të veçanta për të kriptuar të dhënat në hard diskun tuaj, por pagesa për sigurinë e të dhënave do të jetë një ulje e sigurisë së sistemit robotik. Meta tsiєї statti - barazoni produktivitetin kur punoni me një disk, të koduar në mënyra të ndryshme.

Në mënyrë që shitja me pakicë të jetë dramatike, ne zgjodhëm një makinë jo super moderne, por një makinë statistikore mesatare. Disku kryesor mekanik 500 GB, AMD me dy bërthama 2,2 GHz, 4 GB RAM, 64-bit Windows 7 SP 1. Asnjë antivirus ose program tjetër nuk do të ekzekutohet gjatë testit, kështu që asgjë nuk mund të ndërhyjë me rezultatet.

Për të vlerësuar produktivitetin, zgjodha CrystalDiskMark. Gjatë testimit të mjeteve të kriptimit, shikova listën e mëposhtme: BitLocker, TrueCrypt, VeraCrypt, CipherShed, Symantec Endpoint Encryption dhe CyberSafe Top Secret.

bitlocker

Tse zasib standard enkriptimi i disqeve, vbudovane in Microsoft Windows. Shumë njerëz thjesht hakojnë jogën pa instaluar programe të palëve të treta. Vërtet, tani, si është gjithçka në sistem? Nga njëra anë, djathtas. Nga ana tjetër, kodi është i mbyllur dhe nuk ka asnjë arsye pse ata nuk bllokuan dyert e pasme për FBI-në ose të tjerët.

Kriptimi i diskut bazohet në algoritmin AES nga një çelës i dyfishtë prej 128 ose 256 bitësh. Çelësi mund të ruhet në modulin e platformës së besuar, në vetë kompjuterin ose në një flash drive.

Ndërsa TPM fiton, atëherë kur kompjuteri kapet, çelësi mund të hiqet nga ai i ri ose pas vërtetimit. Mund të identifikoheni për një çelës shtesë në një flash drive ose duke futur një kod PIN nga tastiera. Kombinimet e këtyre metodave japin opsione jopersonale për ndarjen e aksesit: vetëm TPM, TPM dhe USB, TPM dhe PIN, të tria herë.

BitLocker ka dy avantazhe jo tërthore: në radhë të parë, mund të rikthehet politikat e grupit; në një mënyrë tjetër, vin e kodon Tomin, jo disqe fizike. Kjo ju lejon të kriptoni një grup nga një numër i madh disqesh, gjë që nuk mund të bëhet me metoda të tjera të kriptimit. BitLocker mbështet gjithashtu tabelën e ndarjes GUID (GPT), e cila nuk mund të mburret me lundrimin në pirunin më të madh TruCrypt të VeraCrypt. Për të enkriptuar diskun GPT të sistemit, duhet të konvertoni formatin MBR. BitLocker nuk ka nevojë për të.

Zagalom, i shkurtër - mbyllni shfryn. Ndërsa ruani sekretet nga familja juaj, BitLocker është një mrekullibërës. Sikur disku juaj të ishte i mbushur me dokumente të vagës sovrane, ka më shumë gjasa të thuhet ndryshe.

Ju mund të deshifroni BitLocker dhe TrueCrypt

Kërkojini Google të zbulojë mjetin e softuerit Elcomsoft Forensic Disk Decryptor për deshifrimin e disqeve BitLocker, TrueCrypt dhe PGP. Si pjesë e këtij artikulli, unë nuk do ta testoj atë, por do të ndaj mendimin tim për një mjet tjetër si Elcomsoft dhe vetë Rimëkëmbja e të Dhënave të Avancuara EFS. Vaughn deshifroi për mrekulli dosjet EFS, por mbani mend se fjalëkalimi i koristuvach nuk ishte i instaluar. Nëse vendosa fjalëkalimin në 1234, programi ishte i pafuqishëm. Në çdo kohë, deshifroni dosjen e koduar EFS, nuk mund të ikja me fjalëkalimin 111. Mendoj se e njëjta situatë do të jetë edhe me produktin Forensic Disk Decryptor.

TrueCrypt

Ky është programi legjendar i enkriptimit të diskut, i cili u lëshua në 2012. Historia, trapilas s TrueCrypt, dosi vkrita zymtësi, dhe askush nuk e di pse rozrobnik virishiv vіdmovitsya vіd pіdtrimki svoіdіdishcha.

Nuk ka më shumë informacion se kaq, që nuk lejohet të bashkojë enigmën. Pra, në vitin 2013 filloi përzgjedhja e fondeve për kryerjen e një auditimi të pavarur të TrueCrypt. Arsyeja ishte heqja e informacionit nga Edward Snowden për dobësimin e kriptimit TrueCrypt. Për auditimin u grumbulluan mbi 60 mijë dollarë. Në fillim të prillit 2015, puna përfundoi, e megjithatë nuk pati falje serioze, grindje apo mangësi të tjera në arkitekturën e programit.

Ashtu si auditimi përfundoi, TrueCrypt u mbështet përsëri në qendër të skandalit. Kompania Fahivtsі ESET publikoi një zvіt në lidhje me ato, versionin rus të karrierës së TrueCrypt 7.1a, marrë nga faqja truecrypt.ru, mіstila malvar. Për më tepër, vetë faqja truecrypt.ru trajtohej si një qendër komandimi - komandat u lëshuan për kompjuterët e infektuar. Zagalom, ji i dehur dhe mos zavantazhuy programet shpërdoruan yjet.

Përpara zbulimeve të TrueCrypt, ju mund të kontrolloni gjetjet e dzherel, vlefshmëria e të cilave tani mbështetet nga një auditim i pavarur, ai mbështetës i dinamikës Vëllimet e Windows. Mangësitë: programi nuk është më i zhvilluar dhe shitësit me pakicë nuk arritën të zbatojnë mbështetjen UEFI / GPT. Ale, yakscho meta - kriptoni një disk jo-sistem, çmimi është i parëndësishëm.

BitLocker mbështetet, mbështetet vetëm AES, TrueCrypt gjithashtu ka Serpent dhe Twofish. Për të gjeneruar çelësat e enkriptimit, kripën e çelësit të kokës, programi ju lejon të zgjidhni një nga tre funksionet hash: HMAC-RIPEMD-160, HMAC-Whirlpool, HMAC-SHA-512. Sidoqoftë, shumë gjëra janë shkruar për TrueCrypt, kështu që ne nuk do ta përsërisim atë.

VeraCrypt

Kloni më i madh aktual i TrueCrypt. I ri format zyrtar, nëse është e mundur të punohet në modalitetin TrueCrypt, me ç'rast është i koduar disqe virtuale në formatin "Trucrypt". Shikuar nga CipherShed, VeraCrypt mund të instalohet në të njëjtin kompjuter në të njëjtën kohë me TrueCrypt.

INFO

Vetë-qëndrueshëm, TrueCrypt ka lënë shumë rrëmujë: një pirun i ri pa fytyrë, duke riparuar VeraCrypt, CipherShed dhe DiskCryptor.TrueCrypt ka 1000 përsëritje kur gjeneron një çelës, i cili do të jetë kriptimi i ndarjes së sistemit, dhe VeraCrypt ka 327661 përsëritje. Për shpërndarjet standarde (jo sistemore) të VeraCrypt, 655331 përsëritje për funksionin hash RIPEMD-160 dhe 500000 përsëritje për SHA-2 dhe Whirlpool. Për të shkatërruar ndarjet e koduara me forcë të fortë brutale përpara sulmit me kërkim të drejtpërdrejtë, ai gjithashtu zvogëlon ndjeshëm produktivitetin e robotëve me një ndarje të tillë. Naskіlki znachno mi së shpejti z'yasuєmo.

Pjesa e mesme e VeraCrypt është kodi i hapur, si dhe rrëmbimi më i fuqishëm i disqeve virtuale dhe të koduara TrueCrypt. Nedolіki tі f, scho y në vpadku z prabatkom, - vіdsutnіst pіdtrimki UEFI/GPT. Nuk është e mundur të kriptoni sistemin GPT-disk, si më parë, por rozrobniks do të fillojnë të punojnë për këtë problem dhe së shpejti një kriptim i tillë do të jetë i disponueshëm. Aksi ka vetëm dy vjet që praktikon erë e keqe në të gjithë botën (që nga viti 2014), dhe nëse do të ketë një çlirim nga mbështetja e GPT dhe chi do të fillojë, nuk do të shihet ende.

CipherShed

Një tjetër klon i TrueCrypt. Nga pikëpamja e VeraCrypt, në formatin fitimtar të TrueCrypt, është e qartë se produktiviteti juaj do të jetë afër atij të TrueCrypt.

Përparësitë dhe mangësitë janë të gjitha të njëjta, megjithëse mangësive mund t'i shtoni pamundësinë e instalimit të TrueCrypt dhe CipherShed në një kompjuter. Jo vetëm kaq, nëse përpiqeni të instaloni CipherShed në një makinë me TrueCrypt të instaluar, atëherë instaluesi do t'ju thotë të hiqni programin e përparmë, por të mos përballeni me detyrat.

Enkriptimi i pikës fundore të Symantec

Në vitin 2010, kompania e shpërndarjes Symantec bleu të drejtat për programin PGPdisk. Si rezultat, u shfaqën produkte të tilla si PGP Desktop dhe, përfundimisht, Endpoint Encryption. Ne mund ta shohim vetë. Programi është padyshim pronësor, i mbyllur dhe një licencë kushton 64 euro. Prote këtu є podtrimka GPT, por vetëm pochinayuchi nga Windows 8.

Me fjalë të tjera, pasi kërkohet mbështetje për GPT dhe është e nevojshme të kriptoni ndarjen e sistemit, do t'ju duhet të zgjidhni midis dy zgjidhjeve të pronarit: BitLocker dhe Endpoint Encryption. Nuk ka gjasa, natyrisht, që një koristuvach shtëpiak të instalojë Encryption Endpoint. Problemi është se cili ka nevojë për Symantec Drive Encryption, cili ka nevojë për një server dhe agjent enkriptimi Symantec Endpoint Encryption (SEE) për të instaluar, dhe serveri që dëshironi të instaloni është IIS 6.0. Chi nuk është diçka e mirë për një program për enkriptimin e një disku? Kemi kaluar shumë gjëra vetëm për të ngadalësuar produktivitetin tonë.

momenti i se vertetes

Otzhe, vazhdo në tjetrën, vetë në provë. Duhet të kontrollojmë produktivitetin e diskut pa kriptim. “Viktima” jonë do të jetë një ndarje e një hard disk (i madh, jo SSD) me madhësi 28 GB, i formatuar si NTFS.

Kontrolloni CrystalDiskMark, zgjidhni numrin e kalimeve, madhësinë e skedarit të kohës (për të gjitha testet, është 1 Gbps) dhe vetë diskun. Varto tregon se numri i kalimeve praktikisht nuk ndikon në rezultatet. Pamja e parë e ekranit tregon rezultatet e performancës së një disku pa kriptim me numrin e kalimeve 5, nga ana tjetër - me numrin e kalimeve 3. Në fakt, rezultatet janë praktikisht identike, këtë mund ta shohim në tre kalime.

Rezultatet e CrystalDiskMark duhet të interpretohen si më poshtë:

- Seq Q32T1 - testi sekuencial i shkrimit/leximit sekuencial, numri i porosive - 32, transmetimet - 1;

- 4K Q32T1 - testi i shkrimit me rënie / leximi me rënie (madhësia e një blloku është 4 KB, numri i blloqeve është 32, transmetimet është 1);

- Seq - test sekuencial për shkrim/lexim vijues;

- 4K - testi i shkrimit të vepadit / leximit të vepadit (madhësia e bllokut është 4 Kbajt);

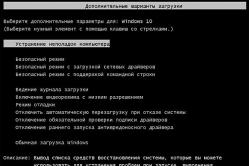

Le të fillojmë me BitLocker. 19 quilins u ngjyrosën për enkriptim.

Promovimi është i disponueshëm vetëm për anëtarët

Opsioni 1. Ejani në "faqe" për të lexuar të gjitha materialet në faqe

Anëtarësimi me një afat të caktuar bashkërisht ju mundëson akses në të gjitha materialet e Hakerit, për të rritur zbritjen speciale akumuluese dhe për t'ju lejuar të grumbulloni një vlerësim profesional të pikëve Xakep!