Pretdrudža līdzekļus bērniem izraksta pediatrs. Bet ir situācijas, kas nepieciešama drudža gadījumā, ja bērnam ir nepieciešams nolaidīgi dot sejas. Tad tēvi paši uzņemas reanimāciju un pārtrauc antipirētiskos preparātus. Ko var dot zīdaiņiem? Kā pazemināt temperatūru vecākiem bērniem? Kuras ir visdrošākās sejas?

Neatbilstību skenēšanas nosaukšanas process un okremih mezglu atkārtota pārbaude vai iespējamo apdraudējumu mērīšana.

Un bieži ir jāpārdomā vainas drošība - it īpaši, jo jūs varat uzzināt par lieliskām organizācijām, jo jūs varat atrast vērtīgu informāciju, kas var būt nepieciešama ļaundariem.

Nebaidieties no šādas skenēšanas un mazo uzņēmumu administratoriem - 2017. gadā bija nopietnāki hakeru uzbrukumi, tika atpazīti simtiem tūkstošu datoru.

Skenera iestrēgšana dīvainībā

Lai skenētu robežu vājās vietās viņu drošības fakhivtsi sistēmās informācijas drošība zastosovuyut vіdpovіdne programmatūras drošība.

Šādas programmas sauc par dīvainiem skeneriem.

Viņu darba princips ir balstīts uz papildinājumu pārskatīšanu, jaku pratsyyuyut, ka nez kāpēc nosaukumiem "dir", ko varētu izmantot trešās personas, lai iegūtu piekļuvi svarīgai informācijai.

Kompetenti izvēloties programmas, kas palīdz radīt konfliktus starp uzņēmumiem, ļaujot IT faksimiliem izvairīties no problēmām ar zagtām parolēm un virishuvati so zavdannya:

- meklēt shkidlivy kodu, kas tika iztērēts datorā;

- programmatūras un citu sistēmas resursu uzskaite;

- izveide zvіtіv, scho, lai atriebtu informāciju par muļķībām un to pieņemšanas veidiem.

Otra varianta virsraksts ir ne mazāks kā šo problēmu apstiprinājums, ko var atklāt ar vienkāršu skenēšanu, un tādu problēmu izpausme, kuras ar pasīvās tehnikas palīdzību nav iespējams. Atkārtotai pārbaudei seko trīs papildu mehānismi - galvenes atkārtota pārbaude, aktīvā zondes reverb un uzbrukuma imitācija.

Virsrakstu atkārtota pārbaude

Mehānisms, kura nosaukums Angļu skaņu jaku "banera pārbaude", Tas ir salocīts no veselas skenēšanas sērijas un sniedz iespēju atlasīt dziesmas, pamatojoties uz datiem, kas pēc pieprasījuma tiek pārsūtīti uz programmas skeneri.

Šādas atkārtotas pārbaudes pamatā var būt virsrakstu skenēšana par Sendmail programmas palīdzību, kas ļauj mainīt programmatūras versiju un mainīt problēmu klātbūtnes redzamību.

Tehniku ciena visvienkāršākie un labākie, ale maє tsіlu zems nedolіkіv:

- Nav nepieciešama augsta atkārtotas verifikācijas efektivitāte. Vēl svarīgāk ir tas, ka uzbrucēji var mainīt informāciju galvenēs, meklējot versiju numurus un citas versijas, it kā tās būtu izvēlējies skeneris, lai noņemtu visnovkіv. No vienas puses, šādu izmaiņu imovirnisms nav pārāk augsts, no otras puses - tas nav varto.

- Neiespējamība ir tieši tas, kas tiek dots, kas ir atstāts virsrakstā, dīvainības pierādījums. Nasampered, ir vērts programmas, jo tās tiek nosūtītas uzreiz no teksta. Lietojušu neatbilstību gadījumā versiju numuri virsrakstos ir jāmaina manuāli – ja vien mazumtirgotāji to vienkārši neaizmirst.

- Plkst nekonsekvences parādīšanās gaidāmajās programmas versijās navit pēc tam, kā tas tika ņemts no priekšējām modifikācijām.

Atkal un atkal, neatkarīgi no mīnusiem, to, ka "dir" garantiju sistēmā, galveņu atkārtotas pārbaudes procesu var saukt ne tikai par pirmo, bet arī par vienu no galvenajiem skenēšanas posmiem. Tims ir lielāks, ka joga netraucēs darbu, pakalpojumus vai tīklus.

Aktīvas zondēšanas atkārtotas pārbaudes

Metode, kas pazīstama kā "aktīvā zondēšanas pārbaude", nav balstīta uz virsrakstu atkārtotu pārbaudi, bet gan uz programmu digitālo "momentuzņēmumu" analīzi un savienošanu ar informāciju par jau zināmo.

її darba princips trochi līdzīgs algoritmam, it kā pārsūtot skenētos fragmentus no vīrusu datu bāzēm.

Līdz šai metožu grupai ir jāpārbauda skenētās PZ vai kontrolsummas izveides datums, kas ļauj pārdomāt programmu pareizību un integritāti.

Lai saglabātu informāciju par konfliktu, tiek izveidotas īpašas datu bāzes, lai atriebtu vairāk informācijas, kas ļauj pārvarēt problēmu un samazināt risku, ka tiks apdraudēta trešo personu piekļuve pasākumam.

Šo informāciju dažreiz apkopo drošības analīzes sistēmas un programmatūras drošība, kas ir uzbrukumu noteikšanas uzdevums. Kopumā aktīvās zondēšanas atkārtoto verifikāciju tehniku ir izstrādājuši tādi lieli uzņēmumi kā ISS un, ievērojami labāk strādājot pie citām metodēm - ja vēlaties ieviest salokāmāku, zemāku virsrakstu atkārtoto verifikāciju.

Uzbrukumu imitācija

Vēl vienu metodi sauc par angļu raktuvi "izmantošanas pārbaude", ko var tulkot krievu jaku valodā "uzbrukumu imitācija".

Atkārtota pārbaude, kuras pamatā ir papildu palīdzība, ir arī viena no zondēšanas iespējām un ir balstīta uz defektu meklēšanu programmās, lai saņemtu papildu palīdzību.

Tehnikai ir tādas pašas īpašības:

- deaks "dirki" drošībā nevar noteikt punktus, doki nevar uzvarēt pareizo uzbrukumu aizdomās turētajiem pakalpojumiem un mezgliem;

- programmatūras skeneri pārskata programmatūras drošības galvenes viltus uzbrukuma stundā;

- skenējot šos datus, dīvainības parādās ievērojami asāk, zemākas lielākajos prātos;

- imitējot uzbrukumus, var zināt vairāk neatbilstību (kā smirdoņa smirdēšana), zemāk, ar divu iepriekšējo metožu palīdzību - ar ātruma palīdzību ir iespējams pabeigt templi, pasargāt sevi šādā veidā, ne zavzhd є dotsіlnym;

- situācijas, kas neļauj uzsākt “imitācijas uzbrukumus”, tiek iedalītas divās grupās - programmatūras uzturēšanas pakalpojumu problēmu rašanās draudi, kas ir deformēti, bet princips ir neiespējamība uzbrukt sistēmai.

Nebazhano koristuvatisya metodika, kā verifikācijas objekti є servera aizsardzība ar vērtīgu informāciju.

Uzbrukums šādiem datoriem var izraisīt nopietnus datu zudumus un izeju no svarīgu sistēmas elementu darbības, kā arī prakses atjaunošanas bojājumi var šķist pārāk nopietni, radīt bojājumus.

Tādā veidā ir nepieciešams paātrināt ar citām atkārtotas pārbaudes metodēm, piemēram, ar aktīvu zondēšanu vai virsrakstu atkārtotu pārbaudi.

Tims, stundu, pie neatbilstību saraksta є th tātad, jakі nevarētu parādīties, nemēģinot uzvarēt uzbrukumus, piemēram, viņiem, mērogojamība pirms uzbrukumiem, piemēram, "Pakešu vētra".

Veicināšanai šādas vimknēnu atkārtotas pārbaudes metodes sistēmā.

Koristuvachevi gadās tos ieslēgt neatkarīgi.

Pirms programmatūras skeneri, tāpat kā trešā metode skenēšanas par atšķirību, ieviest sistēmas veidu Interneta skenerisі CyberCop skeneris. Pirmajā pielikumā ir atkārtotas pārbaudes kategorijā "Pakalpojuma atteikums". Ja izvēlaties kādu funkciju no saraksta, programma jūs informēs par nedrošu iziešanu no satraukuma vai skenētā mezgla atkārtotu iesaisti, apsteidzot tos, kuri ir atbildīgi par skenēšanas sākšanu, lai gulētu uz koristuvačovs.

Galvenie dīvainību atkārtotas pārbaudes posmi

Vairāk programmu, kas balstās uz skenēšanu saistībā ar neatbilstību, pratsyuє nākošais rangs:

1 Savāc visu nepieciešamo informāciju par pasākumu, izmantojot visus sistēmas aktīvos pielikumus un tajos strādājošo programmatūru. Parasti analīze tiek veikta viena datora līmenī, jo mēs to jau instalēsim jaunā skenerī, izlaižot visu skenēšanu.

2 Mēģiniet apzināties konflikta iespējamību, zastosovuyuchi īpašas datu bāzes, lai drošībā izlīdzinātu informācijas izņemšanu no jau zināmiem "dir" veidiem. Por_vnyannya vikonuetsya par palīdzību aktīvā zondēšana un virsrakstu atkārtota pārbaude.

3 Neatbilstības konstatējumu apstiprināšana, speciālo paņēmienu pārslodze– dziedoša veida uzbrukumu imitācija, kas paredzēta, lai atklātu draudu esamības faktu.

4 Ģenerē zvanus, pamatojoties uz skenēto ierakstu atlasīto stundu aprakstot aizkaitināmību.

Pēdējais skenēšanas posms ir paredzēts automātiskām korekcijām vai problēmu novēršanai. Šī funkcija ir praktiska ādas sistēmas skenerī, un ir vairāk piedevu, lai atkārtoti pārbaudītu neatbilstības.

Vіdminnostі v robotі rіznih prog

Deyakі skeneri podіlyayu quirkiness.

Piemēram, NetSonar sistēma kopīgojiet tos uz žoga, pievienojiet tos maršrutētājiem, tik nopietni un vietējie, kāpēc pievienot robotu stacijas.

Interneta skeneris podіlyaє draudi uz trim pakāpēm - zemu, augstu un vidēju.

Tsі diviem skeneriem joprojām var būt neliels daudzums vіdmіnnosti.

Ar viņu palīdzību tiek radītas skaņas un izjaukts grupu šļakatas, kuru āda organizācijās tiek atpazīta pēc konkrētiem koristuvachiv - cerivniki veidiem.

Turklāt pirmajiem ir maksimālais skaitļu skaits, kerrivnitstva - skaisti noformētas grafikas un diagrammas ar nelielu skaitu detaļu.

Zvіtіv noliktavā, ko veido skeneri, ir ieteikumi, kā izmantot zināmās dīvainības.

Lielākā daļa šīs informācijas ir atrodama datos, ko redz programma Internet Scanner, kas ir redzama vāka instrukcijas kā atrisināt dažādu operētājsistēmu funkciju uzlabošanas problēmu.

Atbilstoši dažādiem risinājumiem skeneriem ir šāds mehānisms darbības traucējumu novēršanai. Tātad sistēmas skenerim ir īpašs skripts, kuram tas palaiž administratoru, lai atrisinātu problēmu. Uzreiz tiek novērota cita algoritma izveidošana, kas var izlabot bojātās izmaiņas, it kā pirmā izraisīja darba pasliktināšanos vai izrāvienu no citu mezglu nervozitātes. Lielākajai daļai citu skeneru programmu nav iespējas atgriezt izmaiņas.

Dії administrators z nesaskaņu izpausme

Lai meklētu “dir” pie drošības administratora, varat izmantot trīs algoritmus.

Pirmā un populārākā iespēja- pasākuma atkārtota pārbaude, lai noteiktu tikai iespējamos dīvainības. Vaughn ļauj iepriekš iepazīties ar sistēmas datiem, netraucējot darbu, lai iegūtu drošu maksimālo analīzes ātrumu.

Vēl viena iespēja- skenēšana ar reverberāciju un strīda apstiprināšanu. Paņēmiens aizņem vairāk nekā stundu un var radīt problēmas datoru robotizētās programmatūras drošībā vismaz stundu, lai ieviestu uzbrukuma imitācijas mehānismu.

3. metode pārraidot visu trīs mehānismu izvēli (turklāt ar administratora tiesībām, ka coristuvacha) un mēģināt izmantot neatbilstību citos datoros. Izmantojot zemu ātrumu un risku, programmatūras drošības saskaņošana ar šo metodi ir biežāk sastopama - galvenokārt, lai atklātu nopietnus pierādījumus par "dir" acīmredzamību.

Mūsdienīgu skeneru iespēja

Galvenie draiveri ir atkarīgs no programmatūras skenera, kas nodrošina atkārtotu sistēmas pārbaudi un її okremі vuzlіv on razlivosti, є:

- Vairāku platformu vai atbalsts vairākām operētājsistēmām.Šādas īpatnības acīmredzamības dēļ ir iespējams pārskatīt merežu, kas veidojas no datoriem ar dažādām platformām. Piemēram, tādām sistēmām kā UNIX.

- Iespēja noskenēt portu šprotu uzreiz– šāda funkcija būtiski maina atkārtotas pārbaudes stundu.

- Visu veidu programmatūras skenēšana, it kā tas izklausītos labāk pirms uzbrukumiem no hakeru puses. Pirms šādas programmatūras tiek iekļauti uzņēmuma produkti (piemēram, MS Office papildinājumu pakotne).

- Visa auduma un citu elementu atkārtota pārbaude bez nepieciešamības veikt skenēšanu sistēmas ādas mezglam.

Lielākā daļa pašreizējo skenēšanas programmu var intuitīvi saprast izvēlni un viegli pielāgoties precīzam datumam.

Tātad praksē šāds skeneris ļauj izveidot pārbaudāmo mezglu un programmu sarakstu, norādīt programmas, kurām atjauninājumi tiek automātiski instalēti, kad tiek konstatētas neatbilstības, un iestatīt skenēšanas un zvanu izveides biežumu.

Kad skenera zvani tiks atcelti, administrators varēs sākt novērst draudus.

Starp skeneru papildu funkcijām jūs varat redzēt trafika taupīšanas iespēju, it kā jums būtu nepieciešams vairāk nekā viens izplatīšanas komplekta eksemplārs un izplatīt to visos tīkla datoros. Vēl viena svarīga funkcija ir iepriekšējo pārskatījumu vēstures saglabāšanas pārsūtīšana, kas ļauj novērtēt mezglu darbu ar vienādiem stundu intervāliem un novērtēt jaunu drošības problēmu riskus.

Skeneri

Programmatūras skeneru klāsts ir liels.

Visi smirdīgi izskatās pēc viena veida funkcionalitātes, efektivitātes, neatbilstības un cenas.

Lai novērtētu šādu programmu iespējamību, apskatiet piecu populārāko iespēju īpašības un iezīmes.

GFI LanGuard

Produkts GFI Software ir ierindots kā viens no pasaules informācijas drošības tirgus līderiem, un tā produkti pārskatīšanas gadījumā ir iekļauti veiksmīgāko un efektīvāko programmu reitingos.

Viena no šādām programmām, kas var nodrošināt vairāku datoru drošību, ir GFI LanGuard, kuras iezīmes var redzēt:

- Es saņemšu ātru sistēmas ostas novērtējumu;

- Poshuk nedroši ielāpi uz datoriem merezhі un iežogota programmu, papildinājumu un ielāpu instalēšanai;

- iespēja skenēt pēc iespējas vairāk datoru un serveru un pieteikties sistēmā virtuālās mašīnas un atrodiet pievienotos viedtālruņus;

- pārskata skenēšanas rezultātu pārlocīšana no norādītajām dīvainībām, to parametriem un pieņemšanas metodēm;

- Intuitīvi izprotiet automātiskā darba iestatīšanas iespēju – nepieciešamības gadījumā skeneris ieslēdzas pirmajā stundā, un viss tiek salabots bez administratora iesaistes;

- iespēja atklāt draudus, mainīt sistēmu, atjaunināt atļauto programmatūras drošību un noņemt programmu aizsardzību.

Vіdmіnnosti tsgogo skenerim vіd bіlshоі analogus var saukt par vstanovlennja novlenja un patchіv praktiski jebkurai operētājsistēmai.

Šīs funkcijas un citas GFI LanGuard priekšrocības ļauj jums atrasties cilšu dīvainību jokiem programmu reitingu pirmajās rindās.

Ņemot vērā skenera daudzpusību, tas ir salīdzinoši neliels, un tas ir pieejams maziem uzņēmumiem.

Nessus

Nessus programma pirmo reizi tika izlaista pirms 20 gadiem, bet kopš 2003. gada tā ir kļuvusi par maksas.

Projekta monetizācija nepadarīja to mazāk populāru - robotizētā ādas administratora efektivitāte un ātrums pasaulē ir visvairāk stagnējošs skeneris.

Pirms Nessus atlases jāiesniedz:

- postiyno onovlyuvana strīdu bāze;

- viegli uzstādāms un manuāls interfeiss;

- efektīva drošības problēmu atklāšana;

- spraudņu atlase, apvalki, no kuriem tie veido savu, piemēram, varat droši skenēt OS Linux vai sākt atkārtoti pārbaudīt tikai galvenes.

Dodatkova skenera funkcija- Iespēja izvēlēties testus, ko koristuvachs izveidojuši ar speciālas programmatūras palīdzību. Tajā pašā laikā programmai bija divi nopietni trūkumi. Pirmā ir iespēja iziet no esošo programmu ekspluatācijas, skenējot pēc “uzbrukumu imitācijas” metodes, otrs – sasniegt augstāko daudzpusības līmeni.

Symantec drošības pārbaude

Programma Drošības pārbaude ir skeneris bez Symantec.

Starp varto funkcijām meklē ne tikai muļķības, bet arī vīrusus, tostarp makrovīrusus, Trojas zirgus un interneta kļūdas. Faktiski papildinājums sastāv no 2 daļām - Security Scan skenera, kas nodrošina drošības pasākumus, un antivīrusu Virus Detection.

Pirms programma ir beigusies, to ir viegli instalēt un strādāt, izmantojot pārlūkprogrammu. Starp mīnusiem ir zemā efektivitāte - produkta universālums, kas ļauj izkrāpt vīrusu, nogalināt to, kas nav piemērots atkārtotai acs verifikācijai. Vairāk koristuvachiv iesaka vikoristovuvat tsey skeneri tikai papildu atkārtotai pārbaudei.

XSpider

XSpider skeneri ražo Positive Technologies, kuras pārstāvji stāsta, ka programma ne tikai parādās neatbilstību klātbūtnē, bet arī zina, ka pagaidām nekādu draudu nav.

Programmas funkcijām varat pievienot:

- efektīva "dіr" izpausme sistēmā;

- attālināta darba iespēja bez papildu programmatūras instalēšanas;

- atskaišu veidošana par dažādiem jautājumiem;

- strīdu bāzes atjaunināšana un programmatūras moduļi;

- vienas stundas liela skaita mezglu un darba staciju skenēšana;

- labojumu vēstures saglabāšana turpmākai problēmu analīzei.

Tāpat varto norāda, ka skenera variants ir pieejams pārī ar Nessus programmu. Lai gan augstāks, zemāks GFI LanGuard.

QualysGuard

Skeneris tiek uzskatīts par bagātīgu funkcionalitāti, un tas ļauj jums iegūt atskaites no neatbilstības līmeņa novērtējuma, stundas dienā un laika, lai “apdraudētu” uzņēmumu.

Produktu izplatītājs Qualys, Inc. piegādā programmu simtiem tūkstošu atbalstītāju, krēmu ražotāju un pusei no lielākajiem uzņēmumiem pasaulē.

Višnovki

Uzlabojot plašu papildinājumu klāstu merezhі un її vozlіv skenēšanai uz razlivostі, administratora robotam būs vieglāk.

Tagad vairs nav nepieciešams patstāvīgi manuāli palaist visus skenēšanas mehānismus - vienkārši jautājiet, lai uzzinātu pareizo papildinājumu, izvēlieties atkārtotas pārbaudes metodi, uzlabojiet un paātriniet noņemtās skaņas ieteikumus.

Izvēlieties atbilstošo skeneri programmas funkcionalitātei, draudu meklēšanas efektivitātei (kā tas apzīmē koristuvachiv brīdinājumus) un, kas var būt svarīgi, cenai, jo vaina ir saistīta ar informācija, aizsardzība.

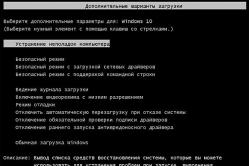

Tīkla tārpu epidēmijas problēma ir aktuāla jebkuram lokālam sietam. Sākotnēji var vainot situāciju, ja atlūzas iekļūst lūžņos, vai pasta tārps, kuru bloķētais antivīruss neatklāj. Merezhevy vīruss izplatās caur LAN, izmantojot operētājsistēmu, kas nav aizvērta inficēšanās brīdī, vai rakstāmiem resursiem. Pasta vīruss, kā to sauc, tiek izplatīts ar elektronisko pastu prātam, lai vinu nebloķē klienta antivīruss un antivīruss pasta serverī. Turklāt LAN epidēmija var tikt organizēta pa vidu iekšējās darbības rezultātā. Šajos rakstos mēs varam apskatīt praktiskās metodes datoru darbības analīzei LOM no zastosuvannyam zasobiv, zokrema aiz autora utilīta AVZ palīdzības.

Problēmas paziņojums

Epidēmijas uzliesmojuma vai pasākumā notiekošas ārpusvalsts darbības gadījumā administrators ir vainīgs vismaz trīs uzdevumu operatīvā pārkāpumā:

- atklāt tirgotāja inficētos datorus;

- zina sīkas shkidlivoї programmas ievadam pretvīrusu laboratorijā un pretvīrusu stratēģijas izstrādei;

- Vzhitit zahodіv lai bloķētu vīrusa izplatīšanos LOM un yogo iznischennya uz inficētiem datoriem.

Iekšējās informācijas darbības laikā galvenie analīzes posmi ir identiski un visbiežāk tiek veikti tiktāl, ka tiek atklāta trešās puses programmatūra, ko LOM datoros instalējis iekšējais lietotājs. Kā šādas programmatūras drošības piemēru var nosaukt attālās administrēšanas utilītas, tastatūra shpiguny un dažādas Trojas grāmatzīmes.

Apskatīsim ziņojumu par skina lēmumu no izvirzītajiem uzdevumiem.

Meklēt datoru infekcijas

Lai meklētu datora infekcijas pie tirgotāja, var izmantot vismaz trīs metodes:

- automātiska datora attālināta analīze - informācijas noņemšana par notiekošajiem procesiem, bibliotēku un draiveru lejupielāde, raksturīgu modeļu meklēšana - piemēram, procesi vai faili ar nosaukumiem;

- datora trafika izsekošana papildu šņaukšanai - dotā metode vēl efektīvāk vilov surogātpasta, pasta un piesaistes tārpiem, aizsargā sniffer sniffer galveno salokāmību, jo pašreizējais LOM būs uz slēdžu bāzes un līdz ar to administrators nevar uzraudzīt trafiku Problēma virіshuєtsya eyad Shlyakhov: sākot snіfera marshrutizatorі (scho dozvolyaє zdіysnyuvati monіtoring obmіnu danimi dators internets), kas zastosuvannyam monіtoringovih funktsіy komutatorіv (bagato Suchasnyj komutatorіv dozvolyayut priznachiti ports monіtoringu par YAKY dublyuєtsya trafіk viens ABO dekіlkoh portіv komutatori, zaznachenih admіnіstratorom);

- Dosledzhennya navantazhennya uz merezha - vienlaikus manuāli zastosovuvat іntelektualnі kommutatori, yakі ļauj jaku otsіnyuvati vantagenja, un y tālu іdklyuchati ieceļ ostas administrators. Par šo darbību vienkārši tiek prasīta informācija no kartes administratora, de є dati par tiem, ja dators ir pieslēgts slēdža galvenajām pieslēgvietām un smird roztashovani;

- makaronu stāze (meduspods) - ļoti ieteicams vietējā pagalmā izveidot makaronu brētliņu, lai administrators varētu savā laikā izcelt epidēmiju.

Automātiska datora analīze merezhі

Automātisko datora analīzi var veikt trīs galvenajos posmos:

- pilnīga datora pārraudzība - procesu palaišana, bibliotēku un draiveru lejupielāde, automātiskā palaišana;

- operatīvās obstezhennya veikšana - piemēram, raksturīgu procesu vai failu meklēšana;

- objektu karantīna pēc tiem pašiem kritērijiem.

Visus uzdevumus var lejupielādēt papildu autoru utilītai AVZ, jo tai ir licence darbināt zip mapi serverī un atbalstīt skriptu valodu automātiskai datora iesaiņošanai. Lai palaistu AVZ koristuvaču datoros, ir nepieciešams:

- Novietojiet AVZ servera tikai lasāmajā mapē.

- Izveidojiet LOG un Qurantine apakšdirektorijus savā pāvesta valstībā un ļaujiet koristuvachiem rakstīt uz tiem.

- Palaidiet AVZ LOM datoros, lai izmantotu rexec utilītu vai pieteikšanās skriptu.

AVZ palaišana uz krotsi 3 ir atbildīga par šādiem parametriem:

\\mans_serveris\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Šim režīmam parametrs Priority=-1 samazina AVZ procesa prioritāti, parametri nw=Y un nq=Y pārslēdz karantīnu uz "marginālās palaišanas" režīmu (šim režīmam karantīnā tiek izveidots mapju direktorijs mape ādas datoram, , HiddenMode=2 soda piekļuvi GUI un AVZ vadībai, un, no otras puses, svarīgākais parametrs Skripts tiek iestatīts ārpus skripta nosaukuma ar komandām, piemēram, AVZ tiks atrasts datorā Vadītājs. Skriptu valodu AVZ ir viegli lejupielādēt, un tā ir vērsta tikai uz datora instalācijas un jogas mākslas uzdevuma izpildi. Lai vienkāršotu skriptu rakstīšanas procesu, var izveidot speciālu skriptu redaktoru, kas var operatīvi palīdzēt, apgūt tipisko skriptu veidošanu un pārbaudīt uzrakstītā skripta pareizību, to nepalaižot (1. att.).

Mal. 1. AVZ skriptu redaktors

Apskatīsim trīs veidu skriptus, kas var noderēt epidēmijas apkarošanas gaitā. Pirmkārt, mums ir nepieciešams skripts datora izgūšanai. Skripta uzdevums ir veikt sistēmas pārraudzību un izveidot protokolu ar rezultātiem pāvesta uzdevumā. Skripts var izskatīties šādi:

AktivizētWatchDog(60 * 10);

// Sāciet skenēšanu un analīzi

// Sistēmas pārraudzība

ExecuteSysCheck (GetAVZDirectory+

'\LOG\'+GetComputerName+'_log.htm');

// AVZ robota pabeigšana

Palaižot šo skriptu mapē LOG (tiek pārsūtīts, ka tas ir izveidots servera AVZ katalogā un ir pieejams rakstīšanai korespondentiem), tiks izveidoti HTML faili ar sekojošās datoranalīzes rezultātiem datu bāzē. , turklāt, lai nodrošinātu protokola unikalitāti, tajā tiks iekļauts dosl_dzhuvany dators. Uz vālītes skriptam tiek dota komanda ieslēgt sargsuņa taimeri, lai primus pabeigtu AVZ procesu pēc 10 minūtēm vienā reizē, kas nozīmē, ka skripts neizdosies stundu.

AVZ protokols ir ērts manuālai pārbaudei, savukārt automātiskās vīna analīzes protokols ir nedaudz nejaušs. Turklāt administrators bieži zina par lēnas programmas failu un nav nepieciešams pārbaudīt dienas klātbūtni dotais fails, un skaidrības labad - novietojiet pirms karantīnas analīzei. Jūs varat zastosuvat šāda izskata skriptu šajā vipadku:

// Palieliniet sargsuņa taimeri par 10 minūtēm

AktivizētWatchDog(60 * 10);

// Meklēt izlases programmu uz mana vārda

QuarantineFile ('%WinDir%\smss.exe', 'aizdomīgs vietnē LdPinch.gen');

QuarantineFile ('%WinDir%\csrss.exe', 'aizdomīgs vietnē LdPinch.gen');

// AVZ robota pabeigšana

Šim skriptam ir funkcija QuarantineFile, lai tas varētu mēģināt ievietot karantīnā norādītos failus. Administratoram vairs nav jāanalizē karantīna (mape Quarantine\Merezhevoe_PC_name\quarantine_date\), lai noteiktu karantīnā esošo failu klātbūtni. Pārbaudiet, vai funkcija QuarantineFile automātiski bloķē karantīnā esošos failus, kuru pamatā ir drošs AVZ vai Microsoft EDS. Praktiskai zastosuvannyai šo skriptu var rūpīgi - organizēt failu nosaukumu uztveršanu no esoša teksta faila, konvertēt atrastos failus aiz AVZ datu bāzēm un no darba rezultātiem izveidot teksta protokolu:

// Meklēt failu ar piešķirtajiem nosaukumiem

funkcija CheckByName(Fname: virkne) : Būla;

Rezultāts:= FileExists(FName) ;

ja rezultāts, tad sāciet

case CheckFile(FName) of

1: S:= ', piekļuve failam ir bloķēta';

1: S:= ', zināms kā ļaunprātīga programmatūra ('+GetLastCheckTxt+')';

2: S:= ', faila skenerim ir aizdomas ('+GetLastCheckTxt+')';

3: izeja; // Drošie faili tiek ignorēti

AddToLog('Fails '+NormalFileName(FName)+' var būt aizdomas im'ya'+S);

//Pievienot piešķirto failu karantīnai

QuarantineFile(FName,'aizdomīgais fails'+S);

SuspNames: TStringList; // Aizdomīgo failu nosaukumu saraksts

// Failu atkārtota pārbaude atbilstoši atjauninātajai datu bāzei

ja FileExists(GetAVZDirectory + 'faili.db'), tad sāciet

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('faili.db');

AddToLog('Datu bāze ir aizņemta - ierakstu skaits = '+inttostr(SuspNames.Count));

// Joku cilpa

i:= 0 līdz SuspNames.Count — 1 darīt

CheckByName(SuspNames[i]);

AddToLog('Līdzjūtība failu nosaukumu sarakstam');

SaveLog(GetAVZDirectory+'\LOG\'+

GetComputerName+'_files.txt');

Robotizētam skriptam tas ir jāizveido mapē AVZ pieejams koristuviem katalogu ierakstīšanai Karantīna un LOG, kā arī teksta fails files.db - faila ādas rinda tiks atriebta par aizdomīga faila nosaukumu. Failu nosaukumos var būt ietverti makro, no kuriem lielākais ir %WinDir% (ceļš uz pāvesta Windows) un %SystemRoot% (ceļš uz mapi System32). Otra tiešā analīze var būt automātiski sekot kodolu datoros uzsākto procesu pārsūtīšanai. Informācija par procesa norisi ir sistēmas pārraudzības protokolā, taču automātiskai analīzei labāk ir apturēt nākamo skripta fragmentu:

procedūra ScanProcess;

S:=''; S1:='';

// Atjauniniet procesu sarakstu

RefreshProcessList;

AddToLog('Procesu skaits = '+IntToStr(GetProcessCount));

// Atlasītā saraksta cilpas analīze

i:= 0 līdz GetProcessCount — 1 jāsāk

S1:= S1 + ',' + ExtractFileName(GetProcessName(i));

// Meklējiet im'ya procesu

if pos('trojan.exe', LowerCase(GetProcessName(i))) > 0, tad

S:= S + GetProcessName(i)+',';

ja S<>‘’tad

AddLineToTxtFile(GetAVZDirectory+'\LOG\_alarm.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S);

AddLineToTxtFile(GetAVZDirectory+'\LOG\_all_process.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S1);

Pēc procesiem šajā skriptā nav iespējams redzēt ScanProcess procedūru, tāpēc nav viegli to ievietot skriptā. ScanProcess procedūrai būs divi procesu saraksti: pilns saraksts procesi (turpmākai analīzei) tie procesi, kuri pēc administratora domām ir uzskatāmi par nedrošiem. Tādā veidā demonstrācijas nolūkos process ar nosaukumu trojan.exe tiek uzskatīts par nedrošu. Informācija par nedrošiem procesiem tiek pievienota teksta failam _alarm.txt, dati par visiem procesiem - failā _all_process.txt. Ir viegli atzīmēt, ka varat vienkāršot skriptu, pievienojot jaunajam, piemēram, failu atkārtotu pārbaudi procesos ar uzlabotiem drošiem failiem un procesa failu nosaukumu atkārtotu pārbaudi no esošas datu bāzes. Procedūra tiek glabāta AVZ skriptos, Shaho Wickwork in Smolenskogergo: ADMINSINTER PERIODICLE VIVCHEє ZIBRANY IINFORTY І MODIFIKUKU Script, Daluitsa in nym'ya apstrādājot programmas pakāpes žogus, scho . Papildus zastosuvannya procesu saraksts - datora meklēšana, ikdienas saistīšanas process, piemēram, antivīruss.

Beigās apskatīsim pārējos analīzes galvenos skriptus - skriptu visu failu automātiskai karantīnai, kas netiek atpazīti, pamatojoties uz drošu AVZ un Microsoft EDS:

// Autokarantīnas vājināšana

ExecuteAutoQuarantine;

Automātiskā karantīna uzrauga procesa palaišanu un bibliotēkas, pakalpojumu un draiveru iegādi, aptuveni 45 automātiskās palaišanas veidus, pārlūkprogrammas paplašinājumu moduļus un Explorer, SPI/LSP kodētājus, plānošanas uzdevumus, sistēmas kodētājus utt., utt. Karantīna ir īpaši paredzēta tiem, kuru faili tiek atjaunināti uz jaunu ar atkārtotas mēģinājuma kontroli, tāpēc automātiskās karantīnas funkciju var dzēst atšķirīgi.

Automātiskās karantīnas priekšrocība ir tāda, ka, lai saņemtu papildu palīdzību, administrators var ātri savākt potenciāli aizdomīgus failus no jūsu datoriem izglītības iegūšanai. Vienkāršākais (lai gan praksē efektīvāks) failu iesniegšanas veids ir tas, ka ir iespējams atkārtoti pārbaudīt karantīnā esošo kilkom, izmantojot populārus antivīrusus kā maksimālo heiristiku. Tas nozīmē, ka automātiskās karantīnas palaišana simtiem datoru vienlaikus var radīt augsta līmeņa spiedienu tīklā un failu serverī.

Sekojiet līdzi satiksmei

Sekojošo satiksmi var veikt trīs veidos:

- roku palīdzībai sniffers;

- automātiskajā režīmā - tajā pašā laikā sniffer apkopo informāciju, ka abus protokolus apstrādā vai nu manuāli, vai ar deakim PZ;

- automātiski, lai palīdzētu ielaušanās noteikšanas sistēmām (IDS), piemēram, Snort (http://www.snort.org/) vai tās programmatūras un aparatūras līdziniekiem. Vienkāršākajā veidā IDS sastāv no sniffer un sistēmas, kas analizē informāciju, ko sniferis savāc.

Sistēma ielaušanās noteikšanai optimālā veidā, mikroshēmas ļauj izveidot noteikumu kopumu tīkla darbības anomāliju noteikšanai. Vēl viens її perevaga polagaє ofensīvā: lielākā daļa mūsdienu IDS ļauj aģentiem uzraudzīt trafiku vairākos tīkla mezglos - aģenti apkopo informāciju un pārsūta to її. Reizēm sniffer ir manuāli jāpārbauda konsole UNIX sniffer tcpdump. Piemēram, lai pārraudzītu darbību 25. portā (SMTP protokols), pietiek ar sniffer palaišanu no komandrindas, piemēram:

tcpdump -i em0 -l tcp ports 25 > smtp_log.txt

Dažkārt paketes tiek saglabātas, izmantojot em0 saskarni; Informācija par nomestajām paketēm tiek saglabāta failā smtp_log.txt. Protokols ir bojāts, vienkārši analizējiet to manuāli, šis dibens aktivitāšu analīze 25. portā ļauj skaitīt datorus ar aktīviem surogātpasta robotiem.

Medus podu iestrēgšana

Tāpat kā makaronu (Honeypot) var pārspēt vecu datoru, kura produktivitāte neļauj to apturēt ķiršu plūkšanas darbiem. Piemēram, autora merezhі patīk makaroni veiksmīgi zastosovuetsya Pentium Pro ar 64 MB operatīvā atmiņa. Šajā datorā instalējiet LOM visplašāk izmantoto operētājsistēmu un izvēlieties vienu no trim stratēģijām:

- Instalējiet operētājsistēmu bez atjaunināšanas pakotnēm - tas būs rādītājs, kas liecina par aktīva tārpa parādīšanos merezha, kas izmanto, vai tas ir zināms strīds par operētājsistēmu;

- instalējiet operētājsistēmu ar atjauninājumiem, kas ir instalēti citos datoros – Honeypot būs jebkuras darbstacijas analogs.

Ādai no stratēģijas var būt gan savi plusi, gan mīnusi; autors ir svarīgāks par zastosovuє variantu bez atjauninājumiem. Pēc Honeypot izveides izveidojiet diska attēlu zviedru atjaunošana sistēmas pēc її ushkodzhennya shkіdlivimi programmām. Kā alternatīvu diska attēlam varat izmantot sistēmu, lai mainītu ShadowUser veidu un tā analogus. Pamudināja Honeypot, blakus meliem, ka vairāki tārpi izspiego datorus, ka tie inficē, skenējot IP diapazonu, ka tie ir inficēti ar inficētā datora IP adresi (paplašinātas tipiskās stratēģijas - XXX*, XXX+ 1.*, XXX-1. *), - arī ideālā gadījumā Honeypot var būt apkārtējās vides ādā. Jakostā piedevu elementi Lai sagatavotu valodu, jums ir nepieciešama piekļuve vairākām Honeypot sistēmas mapēm, un tajās jāievieto vairāki faili dažādos formātos, minimālais skaits ir EXE, JPG, MP3.

Protams, izveidojot Honeypot, administratoram ir pienākums reaģēt uz robotu un reaģēt uz jebkurām anomālijām, kas ir konstatētas šo datoru. Lai reģistrētu izmaiņas, varat atzīmēt recenzentu, un jūs varat atzīmēt sniffer, lai reģistrētu darbību. Svarīgi ir tie, ka lielākajai daļai sniferu ir iespēja iestatīt paziņojumus administratoram, kad tiek konstatēta noteiktā tīkla darbība. Piemēram, CommView sniffer kārtula nosūta formulu, kas apraksta pārrobežu paketi vai nosaka kritēriju skaitu (spēks ir lielāks par norādīto pakešu vai baitu skaitu sekundē, pakešu rediģēšana citā IP adresē. vai MAC adrese) - att. 2.

Mal. 2. Pro-mērīšanas aktivitātes izveide un uzlabošana

Kā iegūt sev priekšā vislabākajā veidā vikoristovuvaty brīdinājumus uz elektronisko pastu, kas ir spiesti Pasta ekrānuzņēmums administrators, - no kura iespējams saņemt operatīvos paziņojumus no ganībām pie robežas. Turklāt, tā kā sniferis ļauj izveidot brētliņu pirms laika, tas var sajust mazākās aktivitātes diferenciāciju, redzot robotu e-pasts, FTP/HTTP, TFTP, Telnet, MS Net, trafika kustība pārsniedz 20-30 paketes sekundē jebkuram protokolam (3. att.).

Mal. 3. Lapas paziņojums, kas tiek izpildīts

paku manifestācijas brīdī, kā tās atbilst dotajiem kritērijiem

Organizējot makaronus, nav slikti uz tā uzlikt atmiņu šprotu dažādu robežpakalpojumu robežās vai uzstādīt emulatoru. Vienkāršākā (un bez maksas) ir APS autora utilīta, kas darbojas bez instalēšanas. APS darba princips ir sākt klausīties anonīmus aprakstus no TCP un UDP portu bāzes, un pieslēgšanas brīdī uz doto vai nejauši ģenerētu izvadi (4. att.).

Mal. 4. APS smutty lietderība

Ekrānuzņēmums ir vērsts uz mazo, fiksējumi tiek veikti stundu īsta APS spratsyuvannya in Smolenskenergo lūžņi. Kā redzams mazajā, tika salabota savienojuma pārbaude vienam no klienta datoriem 21. portā. APS uztur protokolus un var informēt administratorus par paziņojumiem par savienojuma reģistrēšanu vadības portiem, kas ir parocīgi, lai ātri noteiktu skenēšanu.

Iestatot Honeypot, ir ieteicams arī apskatīt tiešsaistes resursus par šo tēmu, īpaši vietnē http://www.honeynet.org/. Rīku vietnē (http://www.honeynet.org/tools/index.html) varat atrast vairākus rīkus uzbrukumu reģistrēšanai un analīzei.

Attālā piekļuve shkіdlivih programmām

Ideālā situācijā pēc sensitīvu programmu atklāšanas administrators tās nosūta uz pretvīrusu laboratoriju, tās operatīvi noskenē analītiķi un parakstus pievieno antivīrusu datubāzēm. Ciparparaksti tiek izmantoti datorā, izmantojot automātiskus atjauninājumus, un pretvīrusu var izmantot automātiski izdzēsts shkіdlivih programmas bez administratora iesaistīšanas

- no zemiem neatkarīgiem administratora uzskatiem, pretvīrusu laboratorijas izveidei ir vairāki iemesli;

- Nepietiekama pretvīrusu laboratorijas efektivitāte - ideālā variantā minimālā 1-2 gadu ieviešana bāzē ir vairāk nekā 1-2 gadi, lai parakstu bāzes varētu atjaunināt ar darba dienas intervālu. Tomēr ne visas pretvīrusu laboratorijas strādā tik ātri, un ir iespējams pārbaudīt dažas dienas, lai iegūtu atjauninājumu (retos gadījumos varat pārbaudīt datumus);

- augsta antivīrusa praktiskums - zems programmu ātrums pēc aktivizēšanas, antivīrusi tiks pazemināti, vai arī tie visos iespējamos veidos iznīcinās robotu. Klasiskās lietojumprogrammas - ierakstu veikšana hosts failā, kas bloķē normālu sistēmas darbību, automātiska pretvīrusu, attālo procesu, pakalpojumu un pretvīrusu draiveru atjaunināšana, poshkodzhennya їkh shtoshtuvan.

Otzhe, rehabilitētās situācijās jums ir manuāli jārisina shkidlivimi programmas. Lielāko daļu laika tas ir neērti, lauskas par datoru izmeklēšanas rezultātiem inficētu datoru gadījumā un navit jauni vārdi shkіdlivih programmu faili. Tikai nedaudz vairāk tiek strādāts no attāluma. Pat ja programma nav aizsargāta no attālās piekļuves, to var aizsargāt ar aizskaroša tipa AVZ skriptu:

// Skatīt failu

DeleteFile('mans'fails');

ExecuteSysClean;

Šis skripts redz vienu uzdevuma failu (vai vairākus failus, komandas DeleteFile fragmenti skriptā var būt neierobežoti) un pēc tam automātiski attīra reģistru. Saliekamākā veidā programmu var aizsargāt no skatīšanās (piemēram, mainot tās failus un reģistra atslēgas) vai maskējoties kā rootkit tehnoloģiju. Kādu iemeslu dēļ skripts salokās un izskatās šādi:

// Antirootkit

SearchRootkit(true, true);

// AVZGuard vadība

SetAVZGuardStatus(true);

// Skatīt failu

DeleteFile('mans'fails');

// BootCleaner protokola brīdinājums

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Importējiet BootCleaner uzdevumu skripta izdzēsto failu sarakstā

BC_ImportDeletedList;

// BootCleaner aktivizēšana

// Heiristiskās sistēmas tīrīšana

ExecuteSysClean;

Reboot Windows (true);

Šajā skriptā ir iekļauti aktīvi anti-rootkit, zastosuvannya sistēma AVZGuard (šifrēto programmu darbības bloķētājs) un sistēma BootCleaner. BootCleaner - ir draiveris, kas uzrauga objektu uzdevumus ar KernelMode stundu atkārtotai uztveršanai sistēmas uztveršanas sākumposmā. Prakse rāda, ka līdzīgs skripts var ignorēt jaudīgākas programmas. Lai instalētu ļaunprātīgu programmatūru, kas maina savu failu nosaukumus ādas atkārtotas ievadīšanas laikā, - ja tiek atklāti sistēmas faili, failus var pārdēvēt. Šajā gadījumā jums būs manuāli jāskenē dators vai jāizveido savi paraksti ar viedo programmu (dibens realizē parakstu meklēšanu apraksta skriptam AVZ pūrā).

Višnovoka

Šajos rakstos mēs esam apskatījuši dažas praktiskas metodes, kā manuāli apkarot LOM epidēmiju, neizmantojot pretvīrusu produktus. Lielāko daļu metožu aprakstu var arī bloķēt, lai pikšķerētu trešās puses personālo datoru un Trojas grāmatzīmes saimniekdatoru datoros. Ja jums ir radušās grūtības ātrgaitas programmu meklēšanas vai skriptu izveides dēļ, administrators var paātrināt foruma http://virusinfo.info sadaļu "Palīdzība" vai foruma sadaļu "Cīņa pret vīrusiem". forums http://forum.kaspersky.com/index.php?showforum= 18. Protokolu ierakstīšana un palīdzība izmeklēšanā tiek veikta abos forumos bez maksas, tiek veikta datora analīze pēc AVZ protokoliem, un vairāk vipadkiv izmeklēšana tiek veikta, lai pārbaudītu AVZ skriptu par inficēšanos ar datoru, ko apkopojuši šo forumu liecinieki.

Drošības skeneri automatizē drošības auditus, un tiem var būt svarīga loma jūsu IT drošībā, pārbaudot tīklu un vietnes, lai noteiktu dažādus drošības riskus. Qi skeneri var arī klusi ģenerēt prioritāšu sarakstu, it kā jūs būtu vainīgs labošanā, kā arī aprakstīt neatbilstības un nospiest, kad vien vēlaties. Ir arī iespējams, ka viņu diakoni var automatizēt usunennya strīdu procesu

10 labākie rīki aizkaitināmības novērtēšanai

- Comodo HackerProof

- OpenVAS

- Neexpose kopiena

- Nikto

- Tripwire IP360

- Wireshark

- Gaisa plaisa

- Nessus Professional

- Retina CS kopiena

- Microsoft Baseline Security Analyzer (MBSA)

- Comodo HackerProof

Comodo HackerProof tiek uzskatīts par revolucionāru kļūdu skenēšanas rīku, kas ļauj novērst drošības problēmas. Tālāk ir norādīti daži no galvenajiem punktiem, lai jūs varētu apskatīt HackerProof:

- Schodenne skanuvannya strīds

- Paziņots par PCI skenēšanas rīkiem

- Piebraucamais uzbrukums

Cenu rīks іz vіdkritim izejas kods, lai kalpotu kā centrālais pakalpojums, jo mēs piedāvājam rīkus nepastāvības novērtēšanai, lai skenētu nepastāvību un pārvaldītu nepastāvību.

- OpenVAS atbalsta dažādas operētājsistēmas

- OpenVAS skenēšanas dzinējs tiek pastāvīgi atjaunināts, lai veiktu papildu pārbaudes attiecībā uz izturību pret svītrām

- OpenVAS skeneris ir sarežģīts rīks neatbilstību novērtēšanai, kas identificē problēmas, kas saistītas ar drošību citu tīkla saimniecības ēku serveros.

- OpenVAS pakalpojumi ir bez maksas un ir licencēti saskaņā ar GNU vispārējo publisko licenci (GPL).

Neexpose viegls skeneris, Rapid7 sagriešana, rīks ar atvērtu kodu, ko var izmantot, lai skenētu muļķības un veiktu plašu šķērsmērījumu pārbaužu klāstu.

- Neexpose var iebūvēt Metaspoilt struktūrā

- Vіn vrakhovuє vіk strīdi, piemēram, kāda shkіdlіy nabrіr vikoristovuєtsya jaunajā, yakі perevagi vіn vikoristovuє un tā tālāk.

- Vіn ēka automātiski atklāj un meklē jaunas ēkas un novērtē pieplūduma līmeni, piekļūstot ēkai

- Kontrolēt reāllaika režīma nepastāvību, zinot sevi ar atlikušajām problēmām ar jauniem veltņiem

- Lielāks dīvainību skeneru skaits ir, lai klasificētu riskus, kas ir vidējā, augstā un zemā skala.

Nikto ir vēl populārāka tīmekļa rāpuļprogramma ar atvērto kodu, ko izmanto garīgo problēmu un neatbilstību novērtēšanai.

- Vіn arī vikoristovuєtsya veco servera versiju atkārtotai pārbaudei, kā arī jebkādu specifisku problēmu atkārtotai pārbaudei, kas ietekmē servera darbu

- Nikto uzvar par dažādu testu veikšanu tīmekļa serveros skenēšanai dažādi elementi, piemēram, daži nedroši faili

- Vіn nerespektē "klusais" rīks un uzvar tīmekļa servera testēšanā minimālā stundā

- Uzvar dažādu protokolu skenēšanai, piemēram, HTTPS, HTTP arī. Šis rīks ļauj skenēt viena servera portu.

Tripwire IP360, sadalīts ar Tripwire Inc, cieņu labākie risinājumi novērtēt strīdus, kurus uzvar dažādi uzņēmumi par їhnої drošības risku pārvaldību.

- Vіn vikoristovuє liela mēroga izpausme pasākuma izpausmes visu dīvainības, konfigurācijas, papildinājumi, bārkstis saimniekiem tikai.

- Vіn vikoristovuє vіdkritі standarti, lai palīdzētu integrēt riska pārvaldību un nepastāvību biznesa procesos

Wireshark - plaši uzlauzts analizators paukošanas protokoli, Ko ievēro vissvarīgākais fahivtsiv drošības līdzeklis.

- Wireshark uzvar dažādās plūsmās, piemēram, iestādēs, uzņēmumos, sākotnējās hipotēkas utt., lai izpētītu peļņas normas zemā līmenī

- Problēmu novēršana internetā un bezsaistes analīzes risināšana

- Tas darbojas dažādās platformās, piemēram, Linux, masOS, Windows, Solaris utt.

Aircrack, kas pazīstams arī kā Aircrack-NG, ir rīku komplekts, ko izmanto, lai novērtētu WiFi drošību.

- Audita apvienošanas rīki

- Vіn pіdtrimuє kіlka OS, jak-no Linux, OS X, Solaris, NetBSD, Windows too.

- Mēs koncentrējamies uz dažādām WiFi drošības kļūdām, piemēram, pakešu uzraudzību un datiem, draiveru testēšanu, karšu atkārtošanas uzbrukumiem, ļaunprātīgu programmatūru utt.

- Izmantojot Aircrack, varat atgūt iztērētās atslēgas, saglabājot datu paketes

Nessus rīks ir patentēts un patentēts dīvainu skeneris, ko izveidojis Tenable Network Security.

- Tse zabіgaє iespiešanās merezh z hackerіv veids, kā novērtēt vieglprātību nākamajā stundā

- Vіn var skanuvati vzlivostі, yakі atļaut vіddaleno zlamati konfidenciālus datus no sistēmas

- Mēs atbalstām plašu operētājsistēmu klāstu, Dbs, papildinājumus un vairākas citas saimniecības ēkas aukstās infrastruktūras, virtuālo un fizisko objektu vidū.

- Vіn buv vstanovleny i vikoristovuєtsya miljoniem koristuvachіv vsomu svіtі novērtēt strīdus, problēmas zmіnoyu pārāk plānas.

Retina CS - tā pati konsole ar izvades kodu un tīmekļa paneli, kas palīdzēja vienkāršot konflikta kontroles centralizāciju.

- Pateicoties savām iespējām, piemēram, veiktspējas stabilitātei, veiktspējas konfigurācijas labošanai, Retina CS nodrošina starpplatformu pieplūduma novērtēšanu.

- Vin nodrošina automātisku datu bāzu, tīmekļa papildinājumu, darbstaciju un serveru vērtēšanu

- Retina CS ir programma ar skaidru kodu, kas nodrošina pilnīgu atbalstu virtuālajām vidēm, piemēram, vCenter integrācijai, skenēšanai virtuālie papildinājumi un utt.

MBSA ir Microsoft bezmaksas rīks, kas ir ideāli piemērots drošībai Windows dators pamatojoties uz Microsoft sniegtajām specifikācijām vai ieteikumiem.

- MBSA ļauj paaugstināt drošības līmeni, paplašinot datoru grupu jebkuram nolūkam nepareiza konfigurācija.

- Varat skenēt citus drošības sistēmas atjauninājumus, atjaunināšanas pakotnes un krātuves atjauninājumu pakotnes, kas ignorē kritiskos papildu atjauninājumus.

- Vidēja un maza izmēra organizācijas Vіn vikoristovuєtsya, lai pārvaldītu savu pasākumu drošību

- Pēc MBSA sistēmas skenēšanas mēs varam sniegt risinājumu risinājumam vai priekšlikumus, kas saistīti ar izplatītām vieglprātībām

Kā var pārdomāt ar ko bija pietiekami un visas smirdības ir vēl nedrošākas sistēmām, kas pirms tām bija vājākas. Ir svarīgi ne tikai pastāvīgi atjaunināt sistēmu, lai ķertos pie jaunām ķibelēm, bet arī iedvesmoties no tā, ka jūsu sistēma neatriebjas par sen lietotām ķibelēm, jo hakeri var uzvarēt.

Šeit palīgā nāk Linux strīdīgo skeneri. Rīki dīvainību analīzei ir viens no svarīgākajiem ādas uzņēmuma drošības sistēmas komponentiem. Piedevu un sistēmu atkārtota pārbaude veco ķibeļu parādīšanās ir obov'yazkova prakse. Šiem rakstiem ir vislabākie traipu skeneri ar skaidru ievades kodu, lai jūs varētu to izmantot, lai atklātu kļūdas savās sistēmās un programmās. Visas smirdības ir pilnā sparā un var uzvarēt kā prominentākie koristuvači, kā arī korporatīvajā sektorā.

OpenVAS jeb Open Vulnerability Assessment System ir pilnīga platforma viktorīnām, jo to var atrast ar atvērtu kodu. Programma ir balstīta uz Nessus skenera izvades kodu. No otras puses, skeneris paplašinājās ar atvērto kodu, un pēc tam mazumtirgotāji kodu paslēpa, kā arī 2005. gadā, pamatojoties uz OpenVAS darbu Nessus versiju.

Programma sastāv no servera un klienta daļām. Serveris, kas veic galveno skenēšanas sistēmu darbu, darbojas tikai uz Linux, un klientu programmas atbalsta Windows, un serverim var piekļūt, izmantojot tīmekļa saskarni.

Skenera kodolā ir vairāk nekā 36 000 dažādu dispersiju pārbaužu, un šodien tas tiek atjaunināts, pievienojot jaunas, kas nesen parādījās. Programma var parādīt nekonsekvenci pakalpojumu darbībā, kā arī viltot nepareizus iestatījumus, piemēram, autentifikācijas trūkumu vai pat vājas paroles.

2. Nexpose kopienas izdevums

Vēl viens rīks, lai pārbaudītu Linux muļķības ar atvērtā pirmkoda kodu, ko izstrādā Rapid7, tas pats uzņēmums, kas izlaida Metasploit. Skeneris ļauj atklāt līdz pat 68 000 volānu, kā arī paņemt vairāk nekā 160 000 šuvju.

Kopienas versija joprojām ir bezmaksas, taču to var jaunināt, lai vienlaikus skenētu līdz 32 IP adresēm un mazāk nekā vienu kopiju. Ir nepieciešams arī uz īsu laiku atjaunināt licenci. Tīmekļa papildinājumi netiek skenēti, tad tiek automātiski atjaunināta strīdu datu bāze un tiek iegūta informācija par Microsoft Patch strīdu.

Programmu var instalēt operētājsistēmās Linux un Windows, un atkopšanu var veikt, izmantojot tīmekļa saskarni. Lai iegūtu papildu palīdzību, varat iestatīt skenēšanas parametrus, IP adresi un citu nepieciešamo informāciju.

Pēc atkārtotas pārbaudes pabeigšanas jūs saņemsiet neatbilstību sarakstu, kā arī informāciju par instalētās programmatūras drošību un operētājsistēmu serverī. Varat arī izveidot un eksportēt zvanus.

3. Burp Suite bezmaksas izdevums

Burp Suite ir tīmekļa rāpuļprogramma, Java pareizrakstības skeneris. Programma sastāv no starpniekservera, zirnekļa, rīka pieprasījumu ģenerēšanai un stresa testu testēšanai.

Lai palīdzētu Burpam, varat pārskatīt tīmekļa pievienojumprogrammas. Piemēram, starpniekservera palīdzībai var mainīt un apskatīt trafika zvanu, kas jānodod, kā arī nepieciešamības gadījumā to modificēt. Ļaujiet man simulēt daudzas situācijas. Zirneklis palīdz zināt tīmekļa pretestību, bet vaicājumu ģenerēšanas rīks - tīmekļa servera stabilitāti.

4. Arachni

Arachni ir pilna funkcionalitāte tīmekļa zastosunkiv testēšanai, rakstīšanai Ruby valodā, kas tiek paplašināta ar atvērtā pirmkoda kodu. Mēs ļaujam jums novērtēt vietņu un vietņu drošību dažādiem iespiešanās testiem.

Programma Pіdtrimє Vicannune Scanuvannya Z Avtentifіkatsіyu, Shalshtovanya Zaglovkіy, P_DTRIMKOE ZININI ASER-AGENT, PІDTRIMKA VENKENNYY 404. CRIM, MAE Web Intrfeisa ir Sub Scanutivand komanda

5. OWASP Zed Attack starpniekserveris (ZAP)

OWASP Zed Attack Proxy ir vēl viens visaptverošs rīks tīmekļa papildinājumu izspiegošanai. Tiek atbalstīti visi šāda veida programmēšanas standarti. Varat skenēt vietni, pārrakstīt vietnes struktūru, meklēt neatbilstības, pārbaudīt atkārtotu nepareizu datu pieprasījumu apstrādes pareizību.

Programma var darboties https, kā arī atbalstīt dažādus starpniekserverus. Pārējā programmas daļa ir rakstīta Java valodā, tāpēc to ir viegli instalēt un pagriezt. Pamata iespēju krēms, є liels skaits spraudņi, kas nodrošina vēl lielāku funkcionalitāti.

6. Klēra

Clair ir rīks, lai meklētu Linux neatbilstības konteineros. Programma noņems sarakstu ar dīvainībām, kas var būt nedrošas konteineriem un apsteidzot koristuvacha, jo šādas dīvainības tika atklātas jūsu sistēmā. Tāpat programma var tikt atjaunināta, jo ir jaunas neatbilstības, kas var padarīt konteinerus nedrošus.

Ādas konteiners tiek pārbaudīts vienu reizi, un šīs pārbaudes veikšanai to nav nepieciešams palaist. Programma var iegūt visus nepieciešamos datus no slēgta konteinera. Datu numuri tiek saglabāti kešatmiņā, lai māte varētu pastāstīt par nākotnes strīdiem.

7. Powerfuzzer

Powerfuzzer ir pilnībā funkcionāla, automatizēta un pielāgojama tīmekļa rāpuļprogramma, kas ļauj ignorēt tīmekļa programmu reakciju uz nepareiziem datiem un atkārtotiem pieprasījumiem. Šis rīks atbalsta tikai HTTP protokolu un var atklāt tādas neatbilstības kā XSS, SQL injekcijas, LDAP, CRLF un XPATH uzbrukumi. Tāpat ir gaidāma 500 apžēlošana, jo tie var liecināt par nepareizu regulēšanu vai radīt problēmas, piemēram, bufera pārpildīšanu.

8.Nmap

Nmap nav zināms savdabīgs skeneris operētājsistēmai Linux. Šī programma ļauj skenēt robežu un atpazīt to, kā ar to ir savienotas universitātes, kā arī to, kā uz tām tiek palaisti pakalpojumi. Tse nedod sekundārā informācija par nekonsekvenci, tad jūs varat izmantot kādu no programmatūras drošības, jūs varat būt aizkaitināms, mēģināt sakārtot vājas paroles. Tāpat ir iespējams izmantot īpašus skriptus, kas ļauj piešķirt nekonsekvences aktus dziedāšanas programmatūrā.

Višnovki

Šajā rakstā mēs esam apskatījuši labākos Linux skenerus, smirdoši ļauj jums apgriezt sistēmu un programmas ar jaunāko drošību. Mēs apskatījām programmas, kas ļauj skenēt pašu operētājsistēmu vai tīmekļa papildinājumus un vietnes.

Beigās varat apskatīties video par tiem, kas ir spozmes un vairāk smirdoņu skeneri, kas jums nepieciešami: