Zharoznizhyuchі zasobi bērniem ir atzīts par pediatru. Esot radušās neērtas palīdzības situācijas drudža gadījumā, ja bērnam nevainīgi jādod. Todi tēvi pārņem drudzi mazinošo zāļu daudzpusību un konsistenci. Vai ir atļauts dot bērniem krūtis? Kā pārspēt vecāku bērnu temperatūru? Kādi ir labākie?

Programma Wireshark kļūs par labāko draugu tiem, kas ir klusi, kuriem ir jāizveido detalizēta izgriezto paku analīze, - satiksme datora kadrēšana... Sniffer ir viegli sadarbspējīgs ar šādiem paplašinātiem protokoliem, piemēram netbios, fddi, nntp, icq, x25, dns, irc, nfs, http, tcp, ipv6і bagatma інshim. Ļauj, analizējot ežu izplatību dažādās noliktavās, saskaņā ar protokolu, un ir viegli nolasīt informāciju ekrāna ciparu skatā.

Ir liels skaits daudzpusīgu formātu pārsūtīšanas un atjauninātās informācijas, iebūvēto failu, kas atrodas pēdējās izmantotajās utilītprogrammās. Robotikas princips ir tāds, ka tad, kad hemline karte pāriet plaši atvērtā režīmā un sāk pārplūst apvīlētās paketes, kas atrodas redzamības zonā. Vmіє pratsyuvati jaku programma wifi pakešu pārsūtīšanai.

Jaku koristuvatisya wireshark

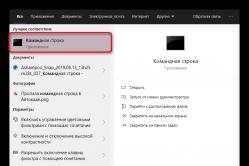

Programma tiks iesaistīta vivchennyam, nevis informācijas paketes, kas iet caur robežu. Lai palaistu un paātrinātu robota rezultātus, sniferim nav nepieciešamas īpašas zināšanas, jums vienkārši jāatver izvēlne Sākt vai jānoklikšķina uz ikonas uz darba galda Windows programmas). Īpašā izmantošanas funkcija ļauj tvert informācijas paketes un ātri un viegli atšifrēt tās analīzei.Palaižot Wireshark, varat atskaņot programmas galvas ekrānā ar programmām, piemēram, tām, kas ir instalētas ekrāna augšdaļā. Par palīdzību jaunajiem un skatiet komunālo pakalpojumu pārvaldību. Ja nepieciešams saglabāt failus, jo jāsaglabā dati par nākamajās sesijās nosūtītajām pakām, kā arī jāsaglabā informācija par pakām, kas saņemtas jaunā sesijā, tad šim nolūkam būs nepieciešama cilne "Fails".

Lai palaistu tukšu pakešu tveršanas funkciju, tvērējs ir vainīgs ikonas "Uztveršana" nospiešanā, jo īpašajā izvēlnes sadaļā ar nosaukumu "Interfeisi" lezhev_interfeiss, Caur katru reizi tiks veikta nepieciešamo cieņas paku savākšana. Tajā pašā laikā, ja programma (sniffer) spēj parādīt tikai vienu pieejamo interfeisu, jūs varat redzēt visu svarīga informācija par jaunu.

Robota izmantošanas rezultāti ir tiešs pierādījums tam, ka man pašam tas nav jādara (dotajā brīdī) es pārsūtīšu jebkādas summas, man nav jāmaina informācija tīklā. Aje robotikas princips lokālais ierāmējums Tajā, ka apmācībai darba režīmā ādas elementu (datoru, komutatoru un citus pielikumus) var bez pārtraukuma apmainīt informācijas dienestam, un šādu paku pārsūtīšanai, lai izmantotu rīkus.

Є versija i Linux sistēmām.

Varto nozīmē scho sniffer vkray cinnamon festoon administratoriem un datoru drošības pakalpojumi un utilītas ļauj izveidot potenciāli neaizsargātus tīkla institūtus - imovirni failus, kuriem var uzbrukt hakeri.

Papildus Wireshark tiešai atpazīšanai, varat to izmantot, lai uzraudzītu un analizētu zemo trafiku, organizējot uzbrukumu neaizsargātajiem tukšās vietas failiem, kā arī varat lejupielādēt trafiku.

Pie ādas komandiera]

pildspalvu mīkla. Priecājoties, mēs z'yasuvali, tik vibir tik lepni, cik vien iespējams

ar spravzhn_y kungu pārslēgšanas programmu komplektu. Par to i

ir parādījuši. Neaplaupiet zbirnu hodgepodge, viss mi saraksts tika sasists uz tiem - un

Ik pa laikam mēs izmantojam utilītu pakotņu šņaukšanai un manipulēšanai. runāt ar

Esmu vesela.

Wireshark

Netcat

Ja runā par pārapdzīvotību, tad Tīkla kalnracis zīme "efiru"

(Piemēram, no sagatavotās izgāztuves aizmugures PCAP formātā) faili, sertifikāti,

Attēlu un informācijas nesēji, kā arī paroles un informācija autorizācijai.

Korisna mozhlivst - pohuk quiet dilyanok danih, kā atriebties atslēgas vārdiem

(Piemēram, koristuvach pieteikšanās).

Kašķīgs

vietne:

www.secdev.org/projects/scapy

Jābūt ikvienam hakeram, kurš meklē rīku

Interaktīva pakotņu pārvaldība. Pieņemiet un atšifrējiet pakotnes pats

jauni protokoli, barošana, injicēt modifikācijas un

Salokāms iepakojums ar mazgāšanas rokturi — tas ir vienkārši! Ar palīdzību jūs varat apmeklēt tsiliy

vairāki klasiski uzdevumi, kas paredzēti kshtalt skenēšanai, tracorute, uzbrukumiem un

Infrastruktūra Vienā pudelē es varēšu aizstāt tik populārus komunālos pakalpojumus,

jaks: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f utt. Tas

pati stunda Kašķīgsļaujot vikonati būt-yake, navit ļoti specifiski

zavdannya, jaku nikoli nevar atdzīvināt jau sākotnējais izstrādātājs

zasib. Lai aizstātu, piemēram, uz Ci uzrakstīt veselu rindu kalnu,

Ģenerējiet nepareizu paketi, nogaliniet dēmonu, pabeidziet

iemet pāris rindas kodā Kašķīgs! Vai programmas to nedara

grafiskais interfeiss, un interaktivitāte ir pieejama tulka logā

Python. Drupatas ir apgūtas, un tāpēc jums nav jāuztraucas par nepareizu atvēršanu

paketes, ievadiet nepieciešamos 802.11 kadrus, atbloķējiet uzbrukumus

(Piemēram, ARP kešatmiņas saindēšanās un VLAN lēciens) utt. Razrobniki sami napolyagayut

Tiem, kam ir Scapy iespējas, mēs savos projektos esam uzvarējuši. pēc ieslēgšanas

kā moduli ir viegli uzstādīt utilītu bērnišķīgai ģimenei, lai turpinātu lokalku,

joks par neatbilstībām, Wi-Fi іnzhektsії, automātiska konkrētu parādīšana

uzdevumi utt.

paciņa

vietne:

Platforma: * nix, є Windows ports

Tsikava tehnoloģija, scho visatļautība, no vienas puses, būt-like

Ethernet pakete

apvērsumi caurlaides ēka... Skatoties no citiem apakšrīkiem, paciņa

vienkāršs grafiskais interfeiss, kas ļauj atvērt paketes pēc iespējas vienkāršākā veidā

formā. Daudz vairāk. Īpaši optimizēts atvēršanai un atjaunināšanai

pēdējās pakas. Varat iestatīt regulējumus starp virzieniem,

sūtīt pakas ar maksimālo ātrumu

dіlyanki bārkstis (aha, ass ir šeit un būs DDOS) un, labi, tsіkavіshe -

dinamiski mainīgi parametri paketēs (piemēram, IP vai MAC adrese).

Bagato koristuvachіv і negaidiet, bet jūs atcerēsities pieteikumvārdu un paroli, atjaunojot vai autorizējot slēgtos interneta resursos un nospiežot ENTER, šos datus var viegli ignorēt. Vēl biežāk smaku ezis pārnēsā nevis nozagtajā vigliadā. Ja vietnē, kurā piesakāties, izmantojat HTTP protokolu, ir vēl vienkāršāk uzzināt, kā iegūt trafiku, analizēt to ar Wireshark palīdzību un dot papildu īpašus filtrus un programmas, lai zinātu un atšifrētu paroli.

Vislabākā vieta paroļu pārlādēšanai ir tīkla kodols, lai visas paroles pārsūtītu uz šifrētiem resursiem (piemēram, pastu), vai maršrutētāja priekšā, lai piekļūtu internetam, atjaunojot zvanu resursus. Nalashtovuєmo spogulis un esam gatavi redzēt sevi kā hakeri.

Croc 1. Instalējiet un palaidiet Wireshark, lai uztvertu trafiku

Viens no veidiem, kā iegūt pietiekami daudz vibrācijas, ir saskarne, izmantojot jebkuru plānu, lai pārpludinātu satiksmi un nospiestu pogu Sākt. Mūsu vipadku robimo slīkst bezbērnu ezīšos.

Nozagta satiksmes pochavsya.

Croc 2. Tvertās POST trafika filtrēšana

Atveriet pārlūkprogrammu un piesakieties jebkurā resursā, izmantojot papildu pieteikumvārdu un paroli. Pēc vietnes autorizācijas un parādīšanas procesa pabeigšanas mēs saņemsim trafiku Wireshark. Dalі vіdkrivaєmo protokola analizators un bacimo lielisks skaitlis iepakojumiem Pats visos posmos lielākā daļa IT frakciju tiek veidotas, tāpēc es nezinu, cik tālu tās ir. Mēs zinām, ka mēs sūtīsim konkrētas pakotnes, kas ir POST dati, kas tiek veidoti mūsu lokālajā mašīnā, kad forma tiek saglabāta ekrānā un tiek nosūtīta uz attālo serveri, kad tiek nospiesta poga "Enter" vai "Autorizēt" iekšā

Logos var ievadīt īpašu filtru applūdušo paku attēlošanai: http.pieprasījumu.metode == "POSTĪT "

Bachimo nomaina tūkstoš iepakojumu, vienu ar mūsu veltījumu.

Croc 3. Mēs zinām koristuvach pieteikumvārdu un paroli

Ātri noklikšķiniet ar peles labo pogu un vibrējiet no izvēlnes vienuma Sekojiet TCP Steam

Rakstot jaunā logā, parādās teksts, kas atrodas atjauninājuma kodā, nevis lapas. Mēs zinām laukus "password" un "user", kas apzīmē paroli un lietotāja vārdu. Tiem, kuri ir aizvainoti, lauki būs viegli lasāmi un netiks šifrēti, taču, ja mēs varam iegūt trafiku, kad esam bojāti, mēs redzēsim arī tādus resursus kā: Mail.ru, Facebook, Vkontakte utt., tad parole tiks kodēta:

Atrasts HTTP / 1.1 302

Serveris: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP / 5.3.3

P3P: CP = "NOI ADM DEV PSAi COM NAV MŪSU OTRo STP IND DEM"

Set-Cookie: parole = ; beidzas = ceturtdiena, 2024. gada 7. novembris, 23:52:21 GMT; ceļš = /

Atrašanās vieta: loggedin.php

Satura garums: 0

Savienojums: aizvērt

Satura veids: teksts / html; rakstzīmju kopa = UTF-8

Šādā rangā mūsu vipad:

Es esmu koristuvach: networkguru

parole:

Croc 4. Piešķirts paroles atšifrēšanas koda veidam

Mēs ejam, piemēram, uz vietni http://www.onlinehashcrack.com/hash-identification.php#res un identifikācijas logā ievadām savu paroli. Esmu redzējis protokolu sarakstu kodā prioritārā secībā:

Croc 5. Paroles koristuvach atšifrēšana

Šajā posmā mēs varam ātri izmantot utilītu hashcat:

~ # Hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

Pie ieejas esam notīrījuši šifrēto paroli: simplepassword

Ar šādu rangu aiz Wireshark palīdzības varam ne tikai saskatīt problēmas robotos un servisos, bet arī mēģināt iejusties hakera lomā, lai varētu pārlādēt paroles, piemēram, ievadīt tīmekļa veidlapās. Varat arī piekļūt parolēm līdz pasta ekrānšāviņi koristuvachiv, vikoristovuchi nevigadlivi filtri vizualizācijai:

- POP protokols un viglyad filtrs pēc nākamā ranga: pop.request.command == "LIETOTĀJS" || pop.request.command == "PASS"

- IMAP protokols un filtrs būs: imap.request satur "login"

- SMTP protokolu, un jums jāievada nākamais filtrs: smtp.req.command == "AUTH"

un nopietnākas utilītas atšifrēšanai uz šifrēšanas protokolu.

Krok 6. Kāda ir šifrēšanas trafika un HTTPS noturība?

Padomam par pārtikas cenām є kilka iespējas.

1. iespēja. Izveidojiet savienojumu, lai atvērtu savienojumu starp serveri un serveri un saņemtu trafiku savienojuma izveides brīdī (SSL rokasspiediens). Instalēšanas brīdī varat pārsūtīt sesijas atslēgu.

2. iespēja. Varat šifrēt HTTPS trafiku, nosūtīt failu uz sesijas atslēgu žurnālu, rakstīt Firefox vai Chrome. Kopumā pārlūkprogramma ir vainīga šifra atslēgu rakstīšanas pielāgošanā žurnālfailam (sadursme uz FireFox bāzes) un faila rediģēšana žurnālā. Starp citu, jums ir jāpaņem fails ar sesijas atslēgu cietais disksіnshy koristuvach (scho є nelikumīga). Tad iegūstiet trafiku un iegūstiet atslēgu, lai to atšifrētu.

Noskaidrošana. Mēs runājam par tīmekļa pārlūkprogrammām un cilvēkiem, kuri tiek aicināti nozagt paroli. Tiklīdz būsim gatavi atšifrēt mūsu Vlasny HTTPS trafiku, un, ja vēlēsities pie tā pierast, tad stratēģija būs veiksmīga. Tiklīdz jūs varat atšifrēt šo lietotāju HTTPS trafiku bez piekļuves viņu datoriem, tas nav viegli — tiem, kas ir šifrēti un īpaši paredzēti.

Izvēloties atslēgas 1. vai 2. opcijai, jums jāreģistrējas WireShark:

- Ydemo izvēlnē Rediģēt - Preferences - Protocols - SSL.

- Nododot darbu vadītājam "Atkārtoti apkopojiet SSL ierakstus, kas aptver vairākus TCP segmentus".

- "RSA atslēgu saraksts" un uzbrukums Rediģēt.

- Ievadiet datus laukā un pierakstiet tos failā ar atslēgu

WireShark var šifrēt paketes, kas ir šifrētas, izmantojot RSA algoritmu. Ja mēs izmantojam DHE / ECDHE, FS, ECC algoritmus, sniffer nav mūsu draugs.

3. iespēja. Regulējiet piekļuvi tīmekļa serverim, kā pieteikties, nospiežot taustiņu, un iegūt atslēgu. Ale tse є īsāks salokāms štābs. Korporatīvajās puslodēs filtrēšanas opciju saturs būtu jāīsteno uz legāla pamata, bet ne pārrakstot paroles.

BONUSS

VIDEO: Wireshark pakešu sniffing lietotājvārdi, paroles un tīmekļa lapas

Metodes dzīvžogu satiksmes pārslogošanai

Klausoties apakšmalas aiz apakšmalas analizatoru programmu papildu palīdzības, є vispirms mēs paši viegls ceļs veltījumu pārapdzīvotība.

Lai klausītos apmali, izmantojiet īpašas programmas, piemēram, AntiSniff, kas paredzētas tā, lai tās parādās datora malā, kas tiek izmantota, lai klausītos apgriezto trafiku.

Pretviltošanas programmas savu ēku izveidošanai redzamības nodrošināšanai īpašs režīms telefonsarunu noklausīšanās. Ja klausīšanās režīmā esat pārkarsis, jūsu datori īpašā veidā reaģēs uz IP datagrammām, kuras var nosūtīt uz pārbaudītā resursdatora adresi. Piemēram, telefonsarunu noklausīšanās resursdatori parasti izdzēš visu ienākošo trafiku, nevis tikai nosūtot datagrammas uz saimniekdatora adresi. Є AntiSniff programmatūra.

Ārprāts, baumas ir pat rupjas no ļaundaru viedokļa, šķembas ļaus atpazīt bezliču Korintas informācija- pārsūtīts ar parolēm, datoru adresēm, konfidencialitātes datiem, lapām un citiem. Tomēr ir vienkārši klausīties, kā hakeris neļauj hakeram iesaistīties divu saimnieku mijiedarbības modelī, izmantojot modificēšanas un dāvanu radīšanas metodi. Šāda uzņēmuma izveidei ir nepieciešama liela locīšanas tehnoloģija.

Lai pārsūtītu un bloķētu savstarpējās savienojuma procesu starp diviem resursdatoriem A un ļaundarā, varat mainīt savstarpējo saimniekdatoru IP adreses ar savu IP adresi, nosūtot uz resursdatoriem A un In viltotu AR rezolūciju (protokolu)

Mazs. 1 Ieslēdziet ARP

Pārsteidzoši, ka kā hakeris varat izmantot ARP protokolu, lai parādītu tīkla mijiedarbības pārplūdi starp resursdatoriem A un B.

Lai pārvarētu traucēto trafiku starp A un B saimniekiem, hakeris piespieda saimniekiem viņu IP adreses, un A un B uzvarēja, viltojot IP adreses, apmainoties ar informāciju par tiem. Lai nav'yazuvannya savu IP-adreses hakeru viconuє sākuma darbības.

- Ļaunprātīgais apmeklētājs ir resursdatora A un B MAC adrese, piemēram, aiz papildu komandas nbtstat no W2RK pakotnes.

- Ļaunprātīgais lietotājs atsaucas uz konstatētajām resursdatoru A un B MAC adresēm, jo patiesībā tiek viltoti ARP ziņojumi uz datoru MAC adresēs esošo resursdatoru pieļaujamo IP adresēm. Resursdators A redzēs saimniekdatora IP adresi B parādīs ļaundara datora MAC adresi; Saimniekdatoram In tiks parādīts resursdatora IP adrese, kā arī tiks parādīta ļaunprātīgā datora MAC adrese.

- Saimniekdators A un B ievada dzēstās MAC adreses savā ARP kešatmiņā un pēc tam izmanto tās, lai tās nosūtītu pa vienai. Svārstības pēc IP adresēm A un B parādīs ļaunprātīgā datora MAC adreses, resursdators A un B, kas nav uzņēmīgs lietošanai, var tikt savienoti ar starpnieku, ēkas trafika no nosūtītajām ir viegli pieejama.

Lai atgūtos no šādiem uzbrukumiem, administratori ir vainīgi, ka izmanto datubāzi tabulā ar savu datoru MAC adresi un IP adresēm.

Šāda veida UNIX žogiem ar sistēmas utilītu palīdzību var īstenot uzbrukumu ar nopietnām ARP padevēm, lai pārvaldītu trafiku, piemēram, arpredirect. Atvainojiet, iekšā Logu ierāmēšana tāpēc nadіynі komunālie pakalpojumi, mabut, nav īstenoti. Piemēram, NTsecurity vietnē jūs varat bloķēt GrabitAII utilītu, es to parādīšu kā veidu, kā novirzīt trafiku starp tīkla resursdatoriem. Tomēr elementāra GrabitAII utilīta pārveidošana parāda, ka vēl ir tālu līdz turpmākiem panākumiem funkciju ieviešanā.

Ja vēlaties ignorēt riska ierobežošanas trafiku, ļaundabīgais lietotājs var mainīt dzīvžogu maršrutētāja īsto IP adresi ar savu IP adresi, piemēram, sekojot papildu viltotajam ICMP pakalpojumam Redirect. Atzīstot Redirect Host A ir vainīgs, saskaņā ar RFC-1 122, nosūtiet ziņojumu uz jūsu resursdatoram nosūtītu datagrammu, piemēram, V. Pārsūtot datagrammas no A uz C ar jaunu maršrutu, tiek nosūtīts tas pats resursdators A.

Mazs. 2 Hibna maršrutēšana

Pompozās maršrutēšanas redzamības dēļ ļaunais cilvēks ir vainīgs dejaki cildenībā par vietējā tīkla organizēšanu, kurā atrodas A resursdators, zokrem, maršrutētāja IP adrese, caur kuru notiek IP trafiks. tiek nosūtīts no resursdatora A uz V. Adresāta adrese ir norādīta kā maršrutētāja IP adrese, un resursdators A tiek norādīts kā datagramma. Tāpat ICMP Redirect ir iekļauts datagrammā ar jaunā maršrutētāja adreses lauku, un mēs to iestatām kā ļaunprātīgā datora IP adresi. To arī pārzīmējis, resursdators A nosūtīs visu informāciju atbilstoši kaitīgā datora IP adresei.

Lai atgūtu no šāda uzbrukuma, resursdatorā A vienkārši iespējojiet (piemēram, aiz ugunsmūra), lai apstrādātu ICMP Redirect, un varat izmantot komandu tracert (Unix sistēmā tracerout komandu). Ir labi zināt, ka, parādoties lokālajā režģī papildu, uzstādīšanas laikā nenododot, maršruts, jo nepieciešams, lai tīkla administrators uzrāda zāģējumu.

Samaziniet pārapdzīvotību (ļauno cilvēku iespējas ne tuvu nepārklājas), nomāciet trūcīgo donoru, kas tiek nodots dzīvžogam, kā tas ir konfidencialitātes informācijas gadījumā. Mēs izmantosim to pašu metodi, lai atgūtu no ezis trafika pārplūdes є programmas reģistrācija, kas ievieš kriptogrāfijas algoritmus un šifrēšanas protokolus un ļauj atvērt ziņojumu un saņemt slepenu informāciju. Lai atbrīvotu šādas iestādes, ir nepieciešama kriptogrāfija šifrēšanai, parakstīšanai un pārsūtīšanas autentiskuma saskaņošanai, izmantojot nozagtos protokolus.

Visu kriptogrāfijas metožu praktiska ieviešana, lai iegūtu informāciju un apmainītos ar informāciju, izmantojot VPN (Virtual Private Network).

Pārapdzīvotība TCP-s'єdnannya

Pārliecinošam uzbrukumam tīkla trafika pārpildei seko TCP nolaupīšanas pārpilde, ja hakeris neģenerē TCP paketes uzbruktajā resursdatorā un pārtrauc straumes sesiju ar resursdatoru. Ņemot vērā TCP protokola iespējas atjaunināt pārtraukto TCP savienojumu, hakeris pārņems sesijas pārtraukumu no savienojuma un turpinās aizstāt pievienoto klientu.

TCP pārslodzes uzbrukumu noteikšanai ir iespējotas vairākas efektīvas utilītas, taču tās visas ir ieviestas Unix platformām, un tīmekļa vietnēs un utilītprogrammās ir tikai tās, kuras ir redzamas savvaļas kodu skatījumā. Tādējādi tas nav bagātīgs TCP pārslodzes uzbrukumu veidā.

TCP (Transmission Control Protocol) ir viens no OSI transporta līmeņa pamata protokoliem, kas ļauj izveidot loģisku savienojumu caur virtuālo kanālu. Šajā kanālā tiek pārraidītas un saņemtas paketes no pārējās secības, tiek kontrolēta pakešu plūsma, tiek organizēta izveidoto pakešu atkārtota pārraide, un sesijas beigās kanāls tiek savienots. TCP protokols є Viens pamata protokols no TCP / IP saimes, bet es varu ievietot gadījuma un datu identifikācijas sistēmu.

Apskatiet programmatūras pakešu sniffers

Visus programmatūras snifferus var gudri iedalīt divās kategorijās: sniffers, komandrinda, І snifery, kas var būt grafisks interfeiss. Tajā pašā laikā ir svarīgi zināt smirdotājus, jo viņi pie izdevības apvienojas savā apvainojumā. Turklāt sniffers tiek uzskatīti par vienu no tiem pašiem protokoliem, jo tas smaržo pēc pārpildīto pakešu analīzes, filtru pielāgošanas iespējām un arī daudzām neskaidrībām ar citām programmām.

Nosauciet sniffer ar grafisko interfeisu, kas jāsaglabā trīs apgabalos. Pirmie no tiem tiek parādīti, pamatojoties uz milzīgām pakām. Zvaniet visā reģionā, lai parādītu minimālo lauku skaitu un sevi: pakas pārslodzes stundu; paketes saņēmēja un saņēmēja IP adreses; Avota un paketes saņemšanas MAC adreses, portu galvenās un galvenās adreses; protokola veids (ezis, transports vai pielietotais r_vnya); dejaka apkopoja informāciju par pārpildītajiem veltījumiem. Citā apgabalā tiek sniegta statistiskā informācija par atlasīto pakotni, bet trešajā apgabalā attēlojumu pakete sešpadsmitajā skatā vai rakstzīmju formā - ASCII.

Praktiski visi pakešu sniffers ļauj analizēt dekodētās paketes (pakešu sniffers sauc arī par pakešu analizatoriem jeb protokolu analizatoriem). Sniffer rozpodіlyaє pārsūtīt paketes saskaņā ar noteikumiem un protokoliem. Deyak_analyzatori paketes_uzbūvētajā protokolā un parāda pārrakstīto informāciju. Visa veida informācija ir jāparāda citā apgabalā sniffer logā. Piemēram, vai tas ir iebūvēta TCP protokola sniffer, bet sākumā izmantojiet sniffer kā papildinājumu Dānijas trafika ģenerēšanai. Lielākā daļa protokolu analizatoru ir paredzēti 500 dažādiem protokoliem, un tos var aprakstīt un atšifrēt pēc nosaukuma. Ja jums ir vairāk informācijas dekodētāja stacijā un parādīsit sniffer uz ekrāna, tad es nodošu dekodētāju.

Viena no problēmām, ko var radīt pakešu analīze, ir nespēja pareizi identificēt protokolu, kas ir uzvarētāja osta, kas atrodas pieprasījumu ostā. Piemēram, ar drošības paaugstināšanas palīdzību dejaka programmās var pielāgoties ostu glabāšanai, ostu sarakstam priekšlikumiem. Tātad, nomainiet tradicionālo portu 80, kas rezervēts tīmekļa serverim, dāņu serveris ir iespējams nomainīt personālu uz portu 8088, lai kāds tas būtu. Dažās situācijās pakešu analizatoriem nav pareizā protokola un tie nerāda informāciju par zemāka līmeņa protokolu (TCP vai UDP).

Varat palaist programmatūras sniffers, līdz pat spraudņiem vai spraudņiem vai moduļiem, varat pievienot programmatūras analītiskos moduļus, kas ļauj izsaukt brūno analītisko informāciju par satiksmes pārslodzi.

Rice raksturo liels skaits programmatūras analizatoru pakotņu - iespēja pielāgot filtrus pirms un kad tiek patērēts trafiks. Filtrējiet paketes no ārējās trafika atbilstoši noteiktam kritērijam, ļaujot analizēt trafiku, analizējot trafiku.

Dienas beigās hemline uzlaušanas tehnoloģijas apraksts ir balstīts uz pārslogotajām hemlock paketēm. Hakerim ir jāmeklē šādas tehnoloģijas, lai klausītos hemline trafiku, izmantojot vērtīgas informācijas nozagšanas metodi, datu pārsūtīšanas organizēšanai, izmantojot uzbrukumu "cilvēks vidū", TCP datu pārsūtīšanai, teiksim devu ... Diemžēl liela daļa uzbrukumu skaita praksei tiek realizēta tikai Unix sētām, atsevišķiem hakeriem var izmantot speciālus utilītus, kā arī Unix sistēmām. Windows, pēc visa spriežot, ir zaudējuši cieņas stāju pret hakeriem, un tos apņem šņaukšana, aprakstot sniffer programmu dotos rīkus, kas paredzēti triviālai ežu klausīšanai. Tims nevēlas teorētisku aprakstu par šādiem uzbrukumiem, jo īpaši Anti-Hacker, zināmas zināšanas par uzlaušanas tehnoloģijām, kas tiek izmantotas šādā veidā.

Mereževijs šņukstēja

Lai izšņauktu Ethernet tīklu, sāciet spēlēt ar attēla sietu, ieslēdziet to klausīšanās režīmā. telefonsarunu noklausīšanās Ethernet režģi datora pieslēgums no darbojošās sniffer programmas uz tīkla segmentu, kuram hakeris var piekļūt visai pirkstajai trafikai, kuru šī segmenta datori var rediģēt un noraidīt. Vēl vienkāršāk ir pārpildīt radio trafiku, bet, lai atbrīvotos no bezmutes apmalēm vidū, - kopumā, lai izveidotu savienojumu ar kabeli, nav jāpārvietojas pa shukati vietu. Jo ļaunais var pieslēgties pie telefona līnijas, lai dators pieslēgtos interneta serverim, kas ir pazīstams ar visa cilvēka roku (telefona līnija sāk darboties durvīs un tiem, kas ir pazuduši)

Lai demonstrētu šņaukšanas tehnoloģiju, populāru šņaukšanas programmu SpyNet Yaku var atrast daudzās vietnēs. Oficiālā programmu vietne SpyNet atrasties aiz adreses http://members.xoom.com/layrentiu2/, Kurai varat pievienot programmu demonstrācijas versiju.

programma SpyNet jāuzglabā divos komponentos - CaptureNetі PipeNet... programma CaptureNetĻauj pārlādēt paketes, kas tiek pārraidītas pa Ethernet kadrējumu kadrēšanas līmenī, lai Ethernet kadros. programma PipeNetļauj atlasīt Ethernet kadrus papildu datu paketēs, turklāt, piemēram, reizēm e-pasts, Pateicoties HTTP protokolam (informācijas apmaiņai ar tīmekļa serveri) un funkciju attēlojumam.

Atvainojiet, demo versijā SpyNet iespējas PipeNet to ieskauj HTTP pakotnes demonstrācijas dibens, tāpēc robotam to nav iespējams demonstrēt SpyNet v vispār... Tomēr mēs demonstrēsim sieta šņaukšanas daudzpusību SpyNet uz mūsu eksperimentālā dzīvžoga dibena, pārnesot teksta fails no saimnieka Zobens-2000 uz vienu saimniekdatoru Alekss-Z par palīdzību neparastam Windows pakalpojumu sniedzējam. Viena stunda pie datora A1ex-1 mēs palaižam programmu CaptureNet Varat pārrakstīt pārsūtītās paketes un atļaut lasīšanu, nevis pārraidīto failu Ethernet kadros. Attēlā 1 faila slepenā konta teksta skatījumi Secret.txt; Mēs cenšamies saprast tekstu pārpildītos Ethernet kadros.

Mazs. 1. Slepenās ziņas teksts piezīmjdatorā

Lai atkārtoti ielādētu Ethernet kadrus, apmeklējiet šo lapu.

Datorā Alekss-Z palaist programmu CaptureNet... Robota logā atlasiet izvēlnes komandu Uzņemšana * Sākt(Ielādē * Sākt) і sāc ežu pārkraušanas procesu.

Ar Windows pakalpojumu sniedzēja palīdzību kopējiet failu security.txt no sava datora Zobens-2000 uz A1ex-3.

Nosūtiet uz failu secret.txt, vibrējiet izvēlnes komandu Uzņemt * Apstāties(Pārslodze * Apturiet) un apturiet pārpildes procesu.

Programmu darba loga labajā pusē parādās pārslogoti Ethernet rāmji CaptureNet(2. att.), turklāt ādas rinda augšējā sarakstā apzīmē Ethernet rāmi, bet augšējā saraksta ādas rinda tiek parādīta reversā rāmja vietā.

Mazs. 2. Ethernet rāmis, lai atriebtu slepenās ziņas tekstu

Pārbaudot pārpildīto kadru sarakstu, mēs varam viegli uzzināt vienu no tiem, kas ir, lai atriebtu mūsu teksta pārraidi. Tas ir ļoti liels noslēpums.

Pidkreslimo, bet cena ir visvienkāršākā muca, ja esi fiksējis visu hemstitch satiksmes pārslodzi. programma CaptureNetļauj pārslogot pakotnes, sekot dziedāšanas protokoliem un resursdatora dziedāšanas portos atlasiet gadījuma pāreju, lai saglabātu datus no faila. Šādu notikumu parādīšanas tehnika ir vienkārša, un to var apgūt, izmantojot jau esošu programmu sistēmu. SpyNet.

Papildus primitīvai dzīvžoga klausīšanai hakeriem ir pieejams vairāk vitalitātes un papildu naudas. Tālāk ir sniegts īss šādu metožu apskats, kaut arī teorētiskā aspektā. Iemesls ir tāds, ka operētājsistēmai Windows ir praktiski īstenot uzbrukumus, kas pārslogo datus šajā apgabalā, un augstas kvalitātes utilītu komplektu, lai pārslogotu uzbrukumus, lai sasniegtu mazos uzbrukumus.

Metodes dzīvžogu satiksmes pārslogošanai

Ežu klausīšanās aiz ežu analizatoru programmu palīdzības, papildu norādījumi CaptureNet, Є pirmais, vienkāršākais veids, kā pārslogot cieņu. Krim SpyNetšņaukšanai uzvar apmale, to var izmantot bez instrumentiem, rīku kolekciju var sadalīt, lai analizētu apmales darbību, diagnosticētu apmali, atlasītu trafiku pēc kritērijiem un veiktu citus hem administratora uzdevumus . Jaku muca šādas programmas var nosaukt tcpdump (http://www.tcpdump.org), Yaka ļauj ierakstīt izdomāto trafiku īpašā žurnālā turpmākai analīzei.

Lai klausītos papēžus, izmantojiet īpašas programmas, piemēram, AntiSniff (http://www.securitysoftwaretech.com/antisniff), Kad tie parādās datora malā, ņemiet vērā apgrūtinātās satiksmes baumas. Pretsnifera programmas savu ēku izveidei, lai dzirdes pielikumu dzīvžogā būtu īpašas klātbūtnes pazīmes - snifera datora ežu dēlis ir vainīgs, ka atrodas īpašā klausīšanās režīmā. Ja klausīšanās režīmā esat pārkarsis, jūsu datori īpašā veidā reaģēs uz IP datagrammām, kuras var nosūtīt uz pārbaudītā resursdatora adresi. Piemēram, telefonsarunu noklausīšanās resursdatori parasti izdzēš visu ienākošo trafiku, nevis tikai nosūtot datagrammas uz saimniekdatora adresi. Є un інші zīmes, kā norādīt saimnieka uzvedību uz vecumu, kas ir labs programmas apzīmējums AntiSniff.

Ārprāts, baumas no ļaundaru viedokļa ir pat šķebinošas, spoki ļauj nolasīt šķebinošu informāciju - ar parolēm pārraidītu, datoru adreses vismazāk, konfidenciālus datus, lapas un citu informāciju. Tomēr ir vienkārši klausīties, kā hakeris neļauj hakeram iesaistīties divu saimnieku mijiedarbības modelī, izmantojot modificēšanas un dāvanu radīšanas metodi. Šāda uzņēmuma izveidei ir nepieciešama liela locīšanas tehnoloģija.

Ieslēdziet ARP

Lai pārsūtītu un bloķētu savstarpējās savienojuma procesu starp diviem resursdatoriem A un ļaundarā, varat mainīt savstarpējo saimniekdatoru IP adreses ar savu IP adresi, nosūtot uz resursdatoriem A un In viltotu AR rezolūciju (protokolu) Varat izmantot ARP protokolu, lai piekļūtu Dodatka D, un aprakstīt procedūru resursdatora IP adreses atļaušanai (atiestatīšanai) uz iekārtas adresi (MAC adresi), resursdatora plates pievienošanu savienošanas panelī. Pārsteidzoši, ka kā hakeris varat izmantot ARP protokolu, lai parādītu tīkla mijiedarbības pārplūdi starp resursdatoriem A un B.

Lai pārvarētu traucēto trafiku starp A un B saimniekiem, hakeris piespieda saimniekiem viņu IP adreses, un A un B uzvarēja, viltojot IP adreses, apmainoties ar informāciju par tiem. Lai nav'yazuvannya savu IP-adreses hakeru viconuє sākuma darbības.

Ļaunprātīgais apmeklētājs ir atbildīgs par resursdatoru A un B MAC adresēm, piemēram, aiz papildu komandas nbtstat s iepakojums W2RK.

Ļaunprātīgais lietotājs atsaucas uz konstatētajām resursdatoru A un B MAC adresēm, jo patiesībā tiek viltoti ARP ziņojumi uz datoru MAC adresēs esošo resursdatoru pieļaujamo IP adresēm. Resursdators A redzēs saimniekdatora IP adresi B parādīs ļaundara datora MAC adresi; Saimniekdatoram In tiks parādīts resursdatora IP adrese, kā arī tiks parādīta ļaunprātīgā datora MAC adrese.

Saimnieki A un B ievada noņemtās MAC adreses savā ARP kešatmiņā un nosūta tās pa vienam. Svārstības pēc IP adresēm A un B parādīs ļaunprātīgā datora MAC adreses, resursdators A un B, kas nav uzņēmīgs lietošanai, var tikt savienoti ar starpnieku, ēkas trafika no nosūtītajām ir viegli pieejama.

Lai atgūtos no šādiem uzbrukumiem, administratori ir vainīgi, ka izmanto datubāzi tabulā ar savu datoru MAC adresi un IP adresēm. Dal, par palīdzību īpaša programmatūras drošība, Piemēram, komunālie pakalpojumi arpwatch (ftp://ftp.ee.lbl.gov/arpwatch-2.lab.tar.gz) Ir iespējams periodiski pakļauties tīklam un atklāt neatbilstības.

Šāda veida UNIX žogos uzbrukumu ar nopietnām ARP padevēm var īstenot, izmantojot sistēmas utilītus, lai pārvaldītu un kontrolētu trafiku, piemēram, arpredirect... Žēl, ka Windows 2000 / XP kadrēšanai arī ir ļoti vajadzīgas utilītas, bet ne ieviešanas. Piemēram, NTsecurity vietnē ( http://www.ntsecurity.nu) Varat pievienot utilītu GrabitAII, es prezentēšu yak zis trafika novirzīšanai starp fenestrētiem saimniekiem. Tomēr ir elementāra sākotnējās lietderības pārveidošana GrabitAII Parādīšu, ka līdz panākumiem funkciju īstenošanā ir tālu.

Hibna maršrutēšana

Ja vēlaties ignorēt riska ierobežošanas trafiku, ļaundabīgais lietotājs var mainīt dzīvžogu maršrutētāja īsto IP adresi ar savu IP adresi, piemēram, sekojot papildu viltotajam ICMP pakalpojumam Redirect. Atzīstot Redirect Host A ir vainīgs, saskaņā ar RFC-1 122, nosūtiet ziņojumu uz jūsu resursdatoram nosūtītu datagrammu, piemēram, V. Pārsūtot datagrammas no A uz C ar jaunu maršrutu, tiek nosūtīts tas pats resursdators A.

Pompozās maršrutēšanas redzamības dēļ ļaunais cilvēks ir vainīgs dejaki cildenībā par vietējā tīkla organizēšanu, kurā atrodas A resursdators, zokrem, maršrutētāja IP adrese, caur kuru notiek IP trafiks. tiek nosūtīts no resursdatora A uz V. Adresāta adrese ir norādīta kā maršrutētāja IP adrese, un resursdators A tiek norādīts kā datagramma. Tāpat ICMP Redirect ir iekļauts datagrammā ar jaunā maršrutētāja adreses lauku, un mēs to iestatām kā ļaunprātīgā datora IP adresi. To arī pārzīmējis, resursdators A nosūtīs visu informāciju atbilstoši kaitīgā datora IP adresei.

Lai atgūtu no šāda uzbrukuma, ieslēdziet (piemēram, aiz ugunsmūra) resursdatorā A, apstrādājiet ICMP Redirect un varat izmantot komandu tracert(Unix ierīcē šī ir tracerout komanda.) Ir labi zināt, ka, parādoties lokālajā režģī papildu, uzstādīšanas laikā nenododot, maršruts, jo nepieciešams, lai tīkla administrators uzrāda zāģējumu.

Samaziniet pārapdzīvotību (ļauno cilvēku iespējas ne tuvu nepārklājas), nomāciet trūcīgo donoru, kas tiek nodots dzīvžogam, kā tas ir konfidencialitātes informācijas gadījumā. Mēs izmantosim to pašu metodi, lai atgūtu no ezis trafika pārplūdes є programmas reģistrācija, kas ievieš kriptogrāfijas algoritmus un šifrēšanas protokolus un ļauj atvērt ziņojumu un saņemt slepenu informāciju. Šādu iestāžu pārsūtīšanai ir nepieciešama kriptogrāfija, lai šifrētu, parakstītu un pārkonvertētu pārsūtīšanas autentiskumu, izmantojot nozagtos protokolus.

Visu aprakstu praktiska realizācija sadaļā 4 kriptogrāfijas metodes, lai iegūtu informāciju un apmainītos ar informāciju VPN (Virtual Private Network). Īss ieskats kriptogrāfiskās informācijas retrīverā un principos ir atrodams Dodatka E un atskaiti, lai aprakstītu ar kriptogrāfijas nolaupītāju, PGP darbvirsmas drošība (http://www.pgp.com).

Pārapdzīvotība TCP-s'єdnannya

Pārliecinošam uzbrukumam tīkla trafika pārpildei seko TCP nolaupīšanas pārpilde, ja hakeris neģenerē TCP paketes uzbruktajā resursdatorā un pārtrauc straumes sesiju ar resursdatoru. Ņemot vērā TCP protokola iespējas atjaunināt pārtraukto TCP savienojumu, hakeris pārņems sesijas pārtraukumu no savienojuma un turpinās aizstāt pievienoto klientu.

TCP pārslodzes uzbrukumu noteikšanai ir iespējotas vairākas efektīvas utilītas, taču tās visas ir ieviestas Unix platformām, un tīmekļa vietnēs un utilītprogrammās ir tikai tās, kuras ir redzamas savvaļas kodu skatījumā. Šādā rangā mēs, kā mēs pieņemsim darbā cēlu uzlaušanas tiesību praksi, nav daudz uzbrukumu ar TCP pārapdzīvotības metodi. (Mīļotāji rozbiratsya svešiniekā programmas kods var vērsties vietnē http://www.cri.cz/~kra/index.html, De jūs varat pierakstīties izvades kods TCP datu pārslodze Medības no Pāvela Krauza).

Praktisko rīku redzamībai nav nozīmes, jo mēs nevaram apiet tik sarežģītu tēmu, piemēram, TCP datu pārpilnību un dažus šādu uzbrukumu aspektus. Grāmatas datu lapā esošās informācijas par TCP paketes uzbūvi un TCP instalēšanas secību dēļ uzreiz cienīšu šādu barību - nu, kā var ļaut hakeriem overclocked TCP-data overclocking uzbrukumus? Lekcijas tēma ir saprasta, spirālveidīgi, galvenokārt, par diskusiju i.

TCP (Transmission Control Protocol) ir viens no OSI transporta līmeņa pamata protokoliem, kas ļauj izveidot loģisku savienojumu caur virtuālo kanālu. Šajā kanālā tiek pārraidītas un saņemtas paketes no pārējās secības, tiek kontrolēta pakešu plūsma, tiek organizēta izveidoto pakešu atkārtota pārraide, un sesijas beigās kanāls tiek savienots. TCP protokols є Viens pamata protokols no TCP / IP saimes, bet es varu ievietot gadījuma un datu identifikācijas sistēmu.

Lai identificētu TCP paketi TCP galvenē, ir divi 32 bitu identifikatori, kas arī spēlē pakešu ielādētāju, ko sauc par sērijas numuru un apstiprinājuma numuru. Būs arī vēl viens TCP pakešu lauks ar nosaukumu Keruyuchye Bits. Viss lauks ir 6 bitu lielums, ieskaitot uzbrūkošos keruyuchy sitienus (secībā no kreisās puses uz labo):

URG - terminu orderis;

ASK - orderis;

PSH - orderis pārskaitīšanai;

RST - priekštecis pārkārtots z'єdnannya;

SYN - sinhronizācijas priekštecis;

FIN - dienas finiša zīme.

Ir redzama TCP-s'єdnannya atvēršanas secība.

1. Ja resursdatoram A ir jāatver TCP saziņa ar resursdatoru B, tad resursdatoram A to var izdarīt ar resursdatoru.

A -> B: SYN, ISSA

Cena nozīmē, ka resursdatora A nosūtītajā ziņojumā atbilstoši SYN (Sinhronizēt kārtas numura) iestatījumiem un sērijas numura laukā ir iestatīta ISSa (Initial Sequence Number) cob 32 bitu vērtība. .

2. Reaģējot uz resursdatora ievadi, SYN bitu iestatījumu un ASK bitu iestatījumu gadījumā A resursdatoram B tiks darbināts. Sērijas numura resursdatora B laukā es iestatīšu savu saimniekdatora cob vērtību - ISSb; apstiprinājuma numura lauks būs visas ISSa vērtības gadījumā, kas tiek noņemta pirmajā pakotnē no resursdatora A, kas tiek pievienota vienībai. Šādā rangā saimniekdators parādās šādos gadījumos:

B -> A: SYN, ACK, ISSb, ACK (ISSa +1)

3. Nareshty, saimniekam A ir jāinformē saimnieks B, kurā: JAUTĀT; sērijas numura lauks ISSa + 1; apstiprinājuma numura lauks uz atriebības vērtību ISSb + 1... Sūtīt tcp datus starp saimniekiem Aі V iesaistīties dibināšanā:

A —> B: ACK, ISSa + 1, ACK (ISSb +1)

4. Tagad saimnieks A jūs varat nosūtīt datu paketes resursdatoram V pakārtotajā virtuālajā TCP kanālā:

A -> B: ACK, ISSa + 1, ACK (ISSb + 1); DATI

šeit DATI dana nozīme.

No TCP izguves vārtejas uzmeklēšanas algoritma var redzēt, ka tie paši TCP abonentu un TCP izguves identifikatori ir divi sērijas numura 32 bitu parametri un apstiprinājuma numurs - ISSaі ISSb... Arī tad, ja hakeris var uzzināt precīzas lauku vērtības ISSaі ISSb Tad jums nav jāiestata viltota TCP pakete. Tse nozīmē, ka hakeris var iegūt pašreizējās parametru vērtības ISSaі ISSb uz TCP paketi konkrētam TCP savienojumam, nosūtiet paketi no jebkura resursdatora uz internetu no šī TCP savienojuma klienta vārda, un pakete tiks nosūtīta kā derīga!

Šādas TCP pakešu apstrādes trūkums ir būtisks, jo augstākās klases FTP un TELNET protokoli tiek realizēti uz TCP protokola bāzes, un FTP klientu un TELNET pakešu identifikācija pilnībā balstās uz TCP protokolu.

Līdz tam daži no FTP un TELNET protokoliem sūtītāju IP adreses nepārkonfigurēja nejauši, tad, ja FTP servera viltotā pakete tika noraidīta, vai arī TELNET nosūtīja ziņojumu uz doto resursdatoru par norādīto IP adresi. dotā IP adrese. Kad hakeru resursdators tiek nosūtīts uz robotu ar FTP serveri vai TELNET ar savu IP adresi, to var likumīgi savienot ar hakeri, kurš pats par sevi var izmantot savienojumu ar serveri, izmantojot neveiksmīgus detektorus.

Šādā rangā, lai aprakstītu uzbrukumu, nepieciešams un pietiekams prāts є zināšanas par diviem pašreizējiem 32 bitu parametriem ISSaі ISSb, Kas identificē TCP datus. Skaidrs tu variїх noraidījums. Reizēm, ja hakeru saimniekdators izveido savienojumu ar uzbrukuma tīkla segmentu, vērtība tiek noraidīta ISSaі ISSbє Acīmredzot un ejiet pa ceļu, analizējot hemline trafiku. Tāpat ir vajadzīga skaidra jēga, ka TCP protokols abonenta nolaupīšanas principā pieļauj tikai nepatīkamās uzbrucēja pārslodzes dēļ, kas tiek pārraidīts saskaņā ar šo informāciju, tā ka tikai hakera segmenta gadījumā. pirms TCP segmenta savienojuma. z'єdnannya.

Tāpēc hakeram vislielākā interese ir pārstāvēt vidēja segmenta uzbrukumus, jo uzbrūkošā meta atrodas tīkla apakšējos segmentos. Ir tsyomu vipadku zavdannya otrimannya vērtību ISSaі ISSb nav triviāls. Šīs problēmas risināšanai ir izgudroti tikai divi veidi.

Matemātisks pareģojums par parametru vālītes vērtību TCP ISSaі ISSb.

Uzvara ar trikiem, identificējot TCP abonentus rsh-serveros Unix.

Pirmais solis ir veikt mirušā ceļu līdz TCP protokola ieviešanai pagātnē operētājsistēmas un nini maє būtībā ir teorētisks. Vēl viena problēma ir uzzināt par Unix sistēmu infiltrāciju, identificējot vecos saimniekdatorus. (Dovіrenoyu on vіnoshennyu dotajam saimniekam A saukt par ezīšu saimnieku V, Koristuvach, kurš var izveidot savienojumu ar saimniekdatoru A bez autentifikācijas papildu resursdatora r-pakalpojumam A). Manipulējot ar TCP pakešu parametriem, hakeris var mēģināt uzskatīt sevi par uzticamu saimniekdatoru un ignorēt TCP paketi, lai uzbruktu saimniekdatoram.

Viss tas pats tsіkavo, bet praktiski rezultāti šāda veida vēl nav redzēti. Tieši tāpēc visi bazhayuchim zaglibitsya in tsyu tēmu radio uzlocīt uz grāmatu, skaņa, galvenais, tiks pieņemts vyshladeni vische vidomosty.

visnovok

Iedomātu veltījumu pārpildīšana ir visefektīvākā iedomātā uzlaušanas metode, kas ļauj hakeram apstrādāt praktiski visu informāciju, tāpat kā tā cirkulē izdomātos cieņos. Vispraktiskākā attīstība tika atņemta no šņaukšanas, lai klausītos hem; Aizsardzību nevar ignorēt, cienot izdomātu cieņas pārslogošanas metodi, bet gan meklēt palīdzību, iesaistoties parastā nožogojuma funkcijā, novirzot trafiku uz hakeru resursdatoru, īpaši TCP datu pārslodzes metodes. Tomēr praksē atlikušās minēšanas metodes vēl nav atņēmušas pietiekamu attīstību un prasa detalizētas zināšanas.

Antihakeris ir vainīgs muižniecībā, kas ir vienīgais veids, kā nodot cieņu un šifrus uz kriptogrāfijas metodēm. Pēc iespējas ātrāk, pēc iespējas ātrāk, vēlāk pēc iespējas ātrāk, kabeļu sistēma Tīkls ir absolūti ķircinošs, un vai hakeris ir pieslēgts tīklam, viņš varēs sazināties ar to visus dienas noslēpumus. Sistēmas atjaunināšanai tiek izmantotas divas tehnoloģijas - VPN tīkla izveide un pašas vietnes šifrēšana. Visu laiku zavdannya duzhe vienkārši meklējiet papildu programmatūras pakotni PGP darbvirsmas drošība(Aprakstu var atrast, piemēram, in).