Zharoznizhyuchі zasobi gyermekek számára elismert gyermekorvos. Állítólag a lázas nők számára kellemetlen helyzetek adódhatnak, ha a gyerekek ártatlanul szorulnak adakozásra. Todi apa felvállalja a lázcsillapító gyógyszerek sokoldalúságát és székrekedését. Hogyan adhatsz mellet a gyerekeknek? Hogyan lehet legyőzni a nagyobb gyerekek hőmérsékletét? Melyek a legjobbak?

A Prinstoni Egyetem előadói felfedezték a merevlemez-meghajtók titkosításának megkerülésének módját, így a működési memóriában lévő modulok teljesítménye rövid időn belül információt vesz fel, hogy visszakapja az üzenetet.

Peredmova

Tehát a titkosított merevlemez eléréséhez szükség van az anyakulcsra, és a bor, a zrozumilo, a RAM-ban van tárolva - minden, ami szükséges, a számítógéphez való fizikai hozzáférés javítása egy quilin blokkon. Új merevlemezről vagy USB Flash-ről történő újrazáráskor a memória újrakiíratása történik, és a kulcs kézzel történik.

Ez a rítus a titkosítási kulcsok (és a merevlemezhez való további hozzáférés) elutasítására, amelyeket a BitLocker, FileVault és dm-crypt programok használnak Windows Vista, Mac OS X és Linux operációs rendszerekben, valamint a népszerű titkosítási rendszer merevlemezekhez, TrueCrypt.

Ennek a robotnak a jelentősége abban rejlik, hogy nem egyszerű és egyszerű módszere ennek a gonosz útnak az átvételére, kivéve az élet beiktatását, amely elegendő az adott óra eltörléséhez.

A folyamat bemutatója itt található Videoklip.

Absztrakt

Amikor belefáradtam a gondolkodásba, a DRAM-ra emlékezni, győzni próbálok számos modern számítógépben, lehetőséget kapok arra, hogy hosszú időre bekapcsoljam az életet, vagy betegség miatt, és túl kell tudnunk élni a napi hőmérséklet. Óránként elegendő az operatív memória fő dumpjának ismerete. Megmutathatjuk, hogy a jelenség lehetővé teszi a rendszerhez fizikailag hozzáférő rosszindulatú ügynök számára, hogy megkerülje az operációs rendszer funkcióját, hogy információt szerezzen a kriptográfiai kulcsokról. Megmutathatjuk, hogy újra jelentkezhet annak érdekében, hogy a sikeres támadások sikeresek legyenek bármely rendszer ellen és a merevlemezek titkosítása, nem csak a speciális mellékletek vagy anyagok. Kísérletileg jelentős, hogy a túlzott mágnesezettség lépései és megtakarítási foka jelentős, és úgy tűnik, legalább egy óra, bármikor átveheti a tribute-ot, ez hozzáadható a további egyszerű vételhez. Új módszereket fognak javasolni a kriptográfiai kulcsok memóriakiíratásokból való lehúzására és a második bitből származó elnézések kijavítására. Ezen kockázatok megváltoztatásának számos módja is lesz, de nem ismerünk egyszerű megoldást.

Belépés

A legtöbb szakértő abból származik, hogy az élők bekapcsolásakor gyakorlatilag törlődnek az adatok a számítógép működési memóriájából, vagy fontos, hogy a régióban lévő többletadatokat külön birtoklás nélkül is könnyen lehessen használni. Megmutatjuk, hogy nincs igazuk. A DRAM memóriája néhány másodpercre lépésekben veszi fel, hogy szélsőséges hőmérsékleten navigáljon, és ha a memória mikroáramkörét az alaplapról kell használni, akkor sok időt tudjon tölteni alacsony hőmérsékleten. A Zaliskovy-adatok egyszerű módszerekkel frissíthetők, például rövid órás hozzáféréssel a számítógéphez.

Számos támadást mutathatunk be, például a túlzott DRAM-mágnesezés ördögi hatását, ami lehetővé teszi a titkosított kulcsok frissítését, így azok a memóriában tárolhatók. Valós veszély fenyegeti a koristuvach_ laptopokat, mivel a merevlemez titkosítási rendszerére támaszkodnak. Még akkor is, ha a gonosztevő egy laptop rejtekében van, abban a pillanatban, ha a kapcsolati meghajtó titkosítva van, végrehajthatja valamelyik támadásunkat, hogy elérje azt, ha maga a laptop blokkolt vagy alvó módban van. Bemutatjuk, sikeresen támadva számos népszerű titkosítási rendszert, mint például a BitLocker, a TrueCrypt és a FileVault. Sikeresek lehetnek a kibertámadások és más titkosítási rendszerek.

Ha a zusillunkat merevlemezes titkosítási rendszereken akarjuk használni, ha fizikailag elérhető a gonosz számítógépe, ha fontos az információ, akkor az operatív memóriában tárolható, támadás tárgya lehet. Ymovіrno, і sok azonos rendszer biztonságos infúzióban. Láttuk például, hogy a Mac OS X elfelejtett jelszavakat a memóriában lévő regionális rekordokból, mert láthatták volna őket, így mi magunk indítottunk támadásokat az Apache webszerver titkosított RSA kulcsai ellen.

Az információbiztonsági kém Deyak képviselői és a karmesterek fizikusai már tudtak a túlzott DRAM-mágnesezés hatásáról, de erről már nagyon kevés információ állt rendelkezésre. Ennek eredményeként sok minden, egy projekt, vagyis egy vikárista rendszer esetében biztonságban vannak, csak nem tudják, mik ők és hogyan tudnak győzni. Naskіlki us vіdomo, tse persha a jelentés a robotról, amely vivchaє ezeknek a megjelenéseknek az öröklését az információbiztonság érdekében.

Támadások titkosított lemezek ellen

A merevlemezek titkosítása egy módja annak, hogy megszabaduljunk az ellopott pénztől. Bagato hto vvazhaє, hogy a rendszer és a merevlemezek titkosítása hogyan teszi lehetővé a їkh danі rögzítését, hogy navigáljon azon a vipadon, mintha a gonosztevő otrrimatna fizikai hozzáférést a számítógéphez (nincs bűz a bűznek és a szükségleteknek, a szerk.). A Kalifornia állam 2002-ben elfogadott törvénye makacs, mert a személyes adományok száma csökkenhet. vvazhaєtsya, scho titkosítás a tribute - tse elegendő zhisny zad. Ha a törvény nem ír le konkrét műszaki megoldásokat, sok szakértő azt javasolja, hogy a merevlemezek titkosítására vagy terjesztésére a merevlemezek rendszerét és titkosítását használják, hogy elegendő erőforrás álljon rendelkezésre a beszerzéshez. Adataink eredményei azt mutatják, hogy a lemezek titkosítása nincs előkészítve. Támadó, korántsem jó minőségű, sok széles körben győztes titkosítási rendszert képes megkerülni, például egy laptopot adatlopással, ilyenkor, ha nincsenek bekapcsolások, alvó üzemmódban van. Először is laptopon olvashatja, és ha egy titkosított lemezen bűz van, akkor nincs elég hely a merevlemezek titkosítási rendszerei számára.

A különféle rendszerek elleni támadások és a merevlemezek titkosításának többféle típusát tesztelték. Egy órát vett igénybe a titkosított lemezek telepítése és a titkosított kulcsok helyessége. Az operatív memória képét és a billentyűk rázkódását kiélve kölcsönözték a csilincseppeket és az automatizáltabbakat. Є Kérjük, vegye figyelembe, hogy számos merevlemez-titkosítási rendszer létezik a támadások előtt.

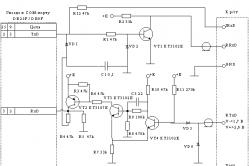

BitLocker

A BitLocker egy olyan rendszer, amely a Windows Vista összes verziójának raktárában megtalálható. Illesztőprogramként működik, amely fájlrendszerként és merevlemez-meghajtóként működik, titkosítja és visszafejti a vimogu vibrani szektorokat. A titkosításhoz titkosítható kulcsok csendességig az operatív memóriában maradnak, mindaddig, amíg a titkosítás telepítve van a lemezre.

A BitLocker merevlemez skin szektorának titkosításához ugyanazt a kulcspárt használom, amelyeket az AES algoritmussal flashelek meg: a szektor titkosítási kulcsát és a titkosított blokk módban (CBC) használt titkosítási kulcsot. Két kulcs van a saját házában, amelyeket a mester titkosított egy kulccsal. A Schob titkosítja a szektort, a tiszta szöveg kétirányú hozzáadása a munkamenet kulccsal történik, és a szektor bájt titkosítása a szektor titkosítási kulccsal történik. Ezután a megadott adatokat két funkció dolgozza fel, hogyan lehet redukálni, mint a Microsoft elefánt algoritmusának gonosz része. A kulcsnélküli függvények pedig arra szolgálnak, hogy a titkosítás összes bitjében megnöveljék a változtatások számát, és láthatóan növeljék az adott szektor lényegtelen titkosítását. A szakasz további részében az AES algoritmussal titkosításra kerül CBC módban, a megfelelő titkosítási kulcs használatával. Az iniciációs vektor a szektor bájtjának titkosításával indul a titkosítási kulccsal, amely CBC módban adható meg.

Bevezettük a BitUnlocker nevű automatizált bemutató támadást. Ezzel egyidejűleg új USB-meghajtót fogunk használni Linux operációs rendszerrel, és azt a SYSLINUX és a FUSE illesztőprogram alapján módosítjuk, amely lehetővé teszi a BitLocker titkosított meghajtók engedélyezését Linux operációs rendszerben. A Windows Vista operációs rendszert futtató tesztszámítógépen a live csatlakoztatva volt egy USB-merevlemez csatlakoztatásával, és csatlakoztatva volt a biztonsági mentéshez. A BitUnlocker elküldésekor automatikusan kiírja az operatív memóriát a névlemezre, a további kulcskereső programok után az elérhető kulcsok hangjával válaszol, és megpróbálja tesztelni az összes elérhető opciót (a kulcs tétje a szektor titkosításához és a CBC mód kulcsa) Amint csatlakoztatta a lemezt, lehetőség nyílt egyfajta lemezként dolgozni vele. Egy napi laptopon 2 gigabájt működési memóriával a folyamat körülbelül 25 hilint vett igénybe.

A legfontosabb, hogy lehetővé vált a támadás végrehajtása a szoftverbiztonság visszafejtése nélkül. A Microsoft dokumentációjában a BitLocker rendszer kellően le van írva ahhoz, hogy egyértelműbbé váljon a szektortitkosítási kulcs és a CBC mód kulcsának szerepe, illetve a teljes folyamatot megvalósító programjainak leállítása.

A BitLocker, mint szoftverosztály fő funkciója az, ahogyan titkosított meghajtó telepítve van a kulcsok rögzítésére. A kapcsoló mögött, alap módban a BitLocker csak a TPM modul mögött lopja el a mesterkulcsot, ami egy bugos PC-n található. Daniy képes, mint mabut, széles körben győzni, különösen a támadásunk előtt felfújva, a nyertesek egy része lehetővé teszi a titkosítási kulcsok visszaállítását, a számítógép visszatekerését, amely egy triviális órát kér, és automatikusan emlékezzen, ha a Show me a bejelentkezés) hitelesített tribute bevezetése nélkül.

Nyilvánvaló, hogy a Microsoft tisztában van ezzel a problémával, ezért azt javasolja, hogy állítsa a BitLockert forgatási módba, és szüntesse meg a kulcsok kijelölését, hogy működjenek, nem csak egy további TPM-hez, hanem jelszóval vagy a szokásos USB-meghajtón lévő kulccsal is. Hé, ha ilyen módban vagy, a rendszer fel van fújva, mintha a rosszindulatú személy megtagadná a fizikai hozzáférést a számítógéphez abban a pillanatban, ha az sikeres (ha nem tudod blokkolni, vagy ha álmos mód, adott) atats).

FileVault

Az Apple FileVault rendszerét sikeresen nyomon követték a visszafejtéshez. A Mac OS X 10.4 FileVault 128 bites AES kulcsot használ CBC módban. A jelszó megadásakor a fejléc titkosításra kerül, ahol az AES kulcs és egy másik K2 kulcs kerül titkosításra, ami a vektorok dekódolására szolgál. Az első lemezblokk inicializálási vektora HMAC-SHA1 K2 (I) néven van biztosítva.

EFI programunkat használtuk a RAM-képek letiltására, hogy megtagadjuk az adatokat egy Macintosh számítógépről (amely Intel processzorokon alapul) csatlakoztatott lemezzel, amelyet FileVault titkosított. A kulcskereső program automatikusan ismerte a FileVault AES kulcsokat.

A іtsіalіzatsії, ale vektor nélkül az AES kulccsal 4080-at tudunk megfejteni a lemez skin blokkjának 4096 bájtjából (mind az első AES blokk kivételével). Megfordítottuk, így a kezdeti vektor is a kirakásnál található. Figyelembe véve azt a tényt, hogy az adatok nem feleltek meg a kihívásnak, a támadási vektor jelentős lehet, ha a dump összes 160 bites sorát megvizsgálja és invertálja, így hitelesítheti a szöveg lehetséges megjelenítését a titkosított a kiküldött szöveg egy részét. Ugyanakkor a vilefault típusú programok használatával az AES kulcsok és az inicializálási vektor lehetővé teszi a lemeztitkosítások újratitkosítását.

A FileVault elérése során rájöttünk, hogy a Mac OS X 10.4 és 10.5 a jelszó sok másolatát elfelejtette a memóriában, amelyet a támadás előtt bevittek. A regionális rekordok jelszavait gyakran használják a kulcsok lekérésére, amelyek önmagukban is használhatók kulcskifejezések lekérésére a titkosított FileVault lemezekről.

TrueCrypt

A TrueCrypt egy népszerű titkosítási rendszer titkosított kóddal, amelyet Windows, MacOS és Linux rendszeren használnak. Csodálatos algoritmusok állnak rendelkezésre, köztük az AES, a Serpent és a Twofish. A 4. verzióban minden algoritmus LRW módba kapcsolt; a jelenlegi 5. verzióban a bűz vikoristovuyut XTS mód. A TrueCrypt a skin lemez partíciójának fejlécénél veszi a titkosítási kulcsot és a csípés kulcsot, amit a másik kulccsal titkosítunk, amit a kulcstároló által beírt jelszóból adunk meg.

Teszteltük a TrueCrypt 4.3a és 5.0a verzióit, amelyek kompatibilisek a Linuxszal. Bedugtuk a lemezt, titkosítottuk egy 256 bites AES kulccsal, majd bekapcsoltuk a live-t, majd bekapcsoltuk a memóriakiírás titkosítását. A kulcskereső mindkét esetben 256 bites, nem titkosított titkosítási kulcsot mutatott. Tehát a TrueCrypt 5.0.a esetében a keyfind frissítheti a csípés kulcsot XTS módra.

A lemezek TrueCrypt 4 ajtókkal történő titkosításához az LRW módhoz csípéskulcs szükséges. Mi viyavili, hogy a rendszer a zberig yogo chotir'oh szavakkal az AES kulcselosztása előtt. A dump, LRW kulcsunk nincs használva. (Bocsánat esetén mindenki megújíthatta volna a kulcsot).

Dm-kripta

A Linux kernel a 2.6-os verzió óta tartalmazza a beépített dm-crypt illesztőprogramot, egy lemeztitkosító rendszert. Dm-crypt vikoristovy ezekben a módokban, bár a javaslatok, vona vikoristovє 128 bites AES titkosítás a CBC módban inicializálási vektorok, amely nem alapul kulcsinformációkat.

Teszteltük a dm-crypt csomagokat, a LUKS (Linux Unified Key Setup) segédprogramot, a cryptsetup segédprogramot és a 2.6.20 rendszermagot. A titkosító buv lemez az AES mögött van CBC módban. Az élénkítést nem kapcsoltuk be, de a PXE módosításokon nem változtattunk, és kidobták a memóriát. A kulcskereső program felfedte a megfelelő 128 bites AES-kulcsot, amely minden elnézést nélküli frissítések buv. Frissítéskor a rosszindulat megfejtheti és engedélyezheti a dm-crypt titkosítási partíciót, módosíthatja a cryptsetup segédprogramot oly módon, hogy a kulcsok a kívánt formátumban legyenek.

Segíts kiszabadulni belőled

Az operatív memóriát ért támadások megvalósítása nem triviális, bizonyos kriptográfiai kulcsok, ezért valamit tenni kell ellene. Korábban a pusztító vagy nagyra értékelt kulcsokra koncentrálok, mivel a rosszindulatúak visszaállíthatják a fizikai hozzáférést a PC-hez, elindíthatom a PZ-t, hogy kiürítse az operatív memóriát, fizikailag rögzítse a RAM memória mikroáramköreit.

Memória átírása

Először is, ha lehetséges, ki kell választani a kulcsokat a RAM-ban. A kulcsfontosságú információkat át kell írni, ha már nem leszünk győztesek, és át kell másolni az adatokat a fájlból a fájlba. A memória az operációs rendszer vagy további könyvtárak segítségével előre törlődött. Természetesen ne menj be a kulcsokat ellopni, de adott pillanatban győztesnek kell lenned, a bűnös bűz egy része megragad a memóriában, például titkosított lemezeken vagy ellopott webszervereken használnak ilyen kulcsokat.

Ezenkívül a RAM törölhető a zárolási folyamat során. A Deyaky PC-k ilyen besorolásban telepíthetők, így az operációs rendszer zárolása előtt törölheti a RAM-ot, ha egy további POST-teljesítményre (Power-on Self-Test) van zárva. Ha a rosszindulatú személy nem kapja meg a tápegységet, akkor ez a számítógép nem tudja betölteni a memóriát fontos információkkal. Az újabbból azonban még mindig hiányzik a RAM mikroáramkör használatának és a PC-be való beillesztésének lehetősége a szükséges BIOS beállításokkal.

Az összegabalyodás rögzítése a szegélyből vagy a híres orrokból

Sok támadásunk a zsarnokságunk abból valósult meg, hogy a győzteseket vonal szerint blokkolták vagy sem. A számítógép úgy konfigurálható, hogy a rendszergazda jelszavát használják a jelszó biztosítására. Ale, az biztos, hogy a rendszert úgy kell beállítani, hogy csak a fő merevlemezről legyen zárva, a támadó maga cserélheti a merevlemezt, vagy bugos ablakok esetén dobja le az NVRAM számítógépet, hogy megjelenjen a BIOS a csutkán.

Sütés nélküli alvó üzemmód

Az eredmények azt mutatták, hogy egyszerűbb blokkolni a számítógép munkatábláját (hogy az operációs rendszer prodovzhu pracyuvati, de ahhoz, hogy együtt működjön, meg kell adnia egy jelszót), hogy ne lopja el a RAM helyett. Az alvó üzemmód akkor sem hatékony, ha a számítógép le van tiltva az alvó üzemmódból való kikapcsoláskor, bár a rosszindulatú ember aktiválhatja az alvó üzemmódból való elfordulást, ha újraindítja a laptopot és összeomlik a memória dump. A hibernált mód (a merevlemezre másolandó RAM helyett) így nem érhető el, kivéve a kulcsfontosságú információk kijelzését az orron, hogy látható legyen a normál funkció frissítése.

Számos merevlemez-titkosító rendszert el lehet lopni a számítógépekről. (A Bitlocker rendszer a TPM modul alapmódjában túlterheltté válik, a lemeztöredékek automatikusan bekapcsolnak, ha a számítógépet kikapcsolják). Memória helyett egy rövid írásszakasz nyújtásával is elviselhető, ezért ajánlott matricák kinyújtásával segíteni a munkaállomáson. Hatékonyságuk szempontjából nem fontos, a tsei menjen a nem praktikus szélére a triviális zárt munkaállomásokkal való kapcsolatnál.

Az alvó üzemmódba váltás a következő módokon biztosítható: vimagati a jelszót vagy egy titkot, majd "ébreszd fel" a munkaállomást és titkosítsd a memória helyett az eredeti jelszó kulcsával. A jelszó feddhetetlen, így a rosszindulatú felhasználó memóriakiírást hozhat létre, és megpróbálhatja brutálisan rákényszeríteni a jelszót. Mivel az összes memória titkosítása nem silány, titkosítani kell az összes régiót, amelyek a legfontosabb információk. A Deyaki rendszereket ilyen rangban is be lehet állítani, hogy ilyen típusú lopott alvó üzemmódba kapcsoljanak, ha akarunk hívni, ha nem.

Vidmova az előfutártól

Legutóbbi jelentéseink kimutatták, hogy a győztes számok előttük a kriptográfiai műveletek felgyorsítása, a kulcsfontosságú információk agresszívabb kirablása érdekében. A számítást meg kell tenni, mielőtt a dátum kulcsaira vonatkozó túlnyomó információ emléke megjelenik, hogy a gonosz ember lássa a kulcsokat az irgalom idején. Például az 5. szakasz, Információ az AES és DES algoritmusok iterációs kulcsairól, a világ szélén le van írva, és ez helyes a támadó számára.

A termelékenységben bekövetkezett változások számának növekedése következtében a potenciális hajtások egy része megismétlődik. Ale például hosszú ideig lehet keshuvati az éneklési idő értékét, és törölni a felelősséget, mert a bűz nem üt ki egy intervallum alatt. Ez egy kompromisszum a biztonságos és produktív rendszer között.

Kulcsok bővítése

A kulcsmegújítás megtartásának első módja a kulcsinformáció megváltoztatása, hogy az a memóriában tárolható legyen, olyan rangban, hogy a kulcsinformáció megváltoztatásával a kulcsmegújítás könnyebbé váljon. Az egész módszer az elméletben látható, a funkció látható, a stílus a nyitásig látható, a bemeneti adatok elvesznek, gyakorlatilag praktikus, hogy a golyó összes bemeneti adata megjelenik, ami még jobban hasonlít a robot az egyfutó.

Gyakorlatilag nyilvánvaló, hogy van egy 256 bites K AES kulcsunk, amely adott pillanatban nem lesz győztes, de jobb, ha ismerjük. Nem tudjuk átírni, de szeretnénk stabillá tenni, amíg meg nem próbáljuk frissíteni. Ennek egyik módja az, hogy egy nagyszerű B-bites tribute-területet látunk, amelyet egy rossz R névvel memorizálunk, amihez a memóriába vehetjük a K + H támadó újbóli implementációjának eredményét. R) a hash függvény, például az SHA-256.

Most már világos lesz, hogy a labda villanyszerelőjét cserélték, megtörténik, mielőtt cserélnék ebben a régióban. A stílus hash függvényeként a K billentyű frissítésekor a rosszindulatú csak a tippelni tudók számára használható, ha a golyóban lévő terület kb. felére változott, ami változhat. Amint d bety megváltoztatja a kulcsot, a gonosz embernek lehetősége lesz megrázni a régiót egy mérettel (B / 2 + d) / d, hogy megtudja a helyes R értéket, és akkor is, ha a K kulcsot kihozzák. kicsi .

Elméletileg ilyen módon el lehet vinni az összes kulcsot, a dermális kulcsot, ha nincs rá szükségünk, ha nincs rá szükségünk. Egy ilyen rangban, a leírások emésztésének módszerében kulcsokat vehetünk a memóriába.

Fizikai zahist

A támadásaink a memória mikroáramkörökhöz való fizikai hozzáférésen alapultak. Az ilyen támadások megakadályozhatják a memória fizikai megsemmisülését. Például a memóriamodulok zárt PC tokban helyezkednek el, vagy epoxi ragasztóval vannak feltöltve, így könnyen hozzáférhet. Ezenkívül alacsony hőmérsékleten is megvalósítható a reakció memória-felülírása, vagy megpróbálhatja kinyitni a tokot. Erre a módra szükség van egy önálló életvitelű rendszerből származó szenzorok telepítéséhez. Nagyon sok ilyen módszer létezik az illetéktelen beavatkozásból ellopott berendezésekhez (például IBM 4758 processzor), és nagyban megváltoztathatja a munkaállomás munkáját. A másik oldalon az alaplapra forrasztott memóriakártya olcsóbb az áránál.

Zmіna építészet

Módosíthatja számítógépe architektúráját. PC-nek nem jó, de már győztes, de akkor meg lehet győződni arról, hogy új.

Az első ok az, hogy a DRAM-modulokat olyan rangban tervezték, hogy egy shvid bűze minden adatot törölt. Lehet, hogy nem lesz könnyű, enyhén szólva is van néhány töredéke a tiszteletadásnak, de a tisztelgés nem veszett el az új emlékezés során.

A mező utolsó lépése a szállított hardver a kulcsfontosságú információk gyűjtésére, mivel garantáltan elküldi a sémáiból az összes információt az indítás, újraindítás és megjelenítés órája előtt. Ilyen rangban mi otrimaєmo nadіyne іsce for sberіgannya kіlkokh kulcsok, Változékonyságot akarok, előre lekötve a felsoroltakhoz.

Szakértőink olyan architektúrát javasoltak, amelynek keretein belül a memória helyett tartósan titkosítva van. Ezenkívül a kulcsok törlésének értékesítése az újraösszegabalyodott és az elektromos rendszerhez való csatlakoztatáskor, ez egy módszer arra, hogy megbizonyosodjon arról, hogy elegendő az általunk leírt támadás.

Dovіrenі számítás

Az „előszámlálás” koncepciójának alapját képező hardver például a TPM-modulok nézői már ugyanabban a PC-ben vannak telepítve. A saját testiségük szempontjából nem fontosak mindenféle támadásban, saját kilencedik alakjukban sem kell segíteniük az általunk leírt támadások leírásában.

A TPM-ek és a TPM-ek nem használhatók titkosításon kívül. A bűz természete azt a folyamatot hirdeti, hogy a RAM-ból a kulcsot biztonságosan használókkal kapcsolatos döntések elfogadása végett bezárkóznak. Ha a PZ-nek kulcsra van szüksége, akkor lehetőség van ennek a technológiának a megvalósítására: a kulcs a viktoriánus formához tartozó tartozékban nem tárolható RAM-ban, a zárolási folyamat dokkolói nem mennek végig a forgatókönyveken. Ha csak a kulcsot kell megtalálni az operatív memóriában, az azonnal kijelöli a támadásaink célpontját. A TPM modulok el tudják tárolni a zárolt kulcsot a memóriában, de a bűz nem felejti el.

Visnovki

Egy közkeletű gondolat szerint a csatlakoztatott malom DRAM-moduljai egy órán keresztül veszik az adatokat. Kísérleteink kimutatták, hogy a jelenség számos támadási osztály megvalósítását teszi lehetővé, mivel lehetővé teszi olyan fontos adatok felismerését, mint például az operatív memóriából származó titkosítási kulcsok, amelyek nem fontosak az operációs rendszer átvételéhez és átvételéhez. Az általunk leírt támadásokat gyakorlatilag megvalósítottuk, a populáris rendszerek és titkosítások elleni támadásaink pedig meghozták az árát.

Az Ale és a іnshі vidi PZ is kötekedik. A digitális jogkezelési rendszer (DRM) gyakran szimmetrikus kulcsokat ad ki, amelyek a memóriában tárolhatók, és lehetőség nyílik a leírt módszerek korrigálására. Megmutattuk, hogy az SSL-támogatással rendelkező webszerverek hasznosak lehetnek, és a bűzök egy része a zárt kulcsok memóriájában tárolódik, amelyek az SSL-munkamenetek leállításához szükségesek. A kulcsfontosságú információk viccelődésének módjaink, mindenre jobbak, hatékonyak lesznek a viccelődő jelszavak, a rakhunkiv számok és a RAM-ban tárolandó fontos információk esetében.

Úgy tűnik, nincs egyszerű módja annak, hogy ragaszkodjunk a változékonyság ismeretéhez. Zmіna PZ shvidshe mindenért nem lesz hatékony; hardver változtatások segítenek, még az idő és az erőforrás vitrati is nagyszerű lesz; Az "előszámlálás" technológiája ebben a jelenlegi formában olyan kevéssé hatékony, hogy a kulcsokat többnyire lehetetlen lefoglalni, de a memóriában megtalálható.

Véleményünk szerint a legerősebb laptopok, okoslaptopok, amelyek gyakran hatalmas helyeken találhatók, és az adott támadásoknak megfelelő módban működnek. Az ilyen kockázatos műsorok megjelenése, hogy a lemezek titkosítását a való életben, milyen fontos elismeréseket ad a kis világ, nem veszik figyelembe.

Az eredmény talán látni fogja a DRAM memóriát, mivel a jelenlegi PC komponense nem bízik benne, és a fontos bizalmas információk egyedi feldolgozása azoktól. De jelen pillanatban nem éri meg, a modern PC-k architektúrájának dokkolói nem változnak, így megengedi, hogy a PZ biztonságos gépben vegye át a kulcsokat.

A Windows Vista, Windows 7 és Windows 8 Pro verziókban a fejlesztők a logikai meghajtók helyett speciális titkosítási technológiát telepítettek minden típusra, ezeket lemezeknek és USB-flash meghajtóknak nevezik. BitLocker.

Most mire van szükség? A BitLocker elindításakor a lemezen lévő összes fájl titkosítva lesz. A titkosítás egyértelmű, így a fájl mentésekor nem kell jelszót megadni – a rendszer nem rabol el mindent automatikusan. Azonban amint bekapcsolja a meghajtót, majd amikor bekapcsolja, szükség van egy speciális kulcsra (speciális intelligens kártya, pendrive vagy jelszó) az új eléréséhez. Tehát, ha csatlakoztatja laptopját, majd olvassa el a titkosított lemez helyett egy újon, navigáljon a merevlemezre a laptopon, és próbálja meg elolvasni a számítógépén. A titkosítási kulcsot akár egy órán keresztül is el lehet vinni, hogy a legszükségesebb számítógépeken az összes lehetséges kombinációt végigjárva kiválaszthassa a megfelelő opciót, ez tíz évig tart. Biztosan a tortillákból látszik a jelszó, vagy lopd el előre, ha vipadkovo lett a pendrive, vagy ha ellopták, nem tudom, titkosítva van, akkor nehéz kiolvasni.

A BitLocker titkosítás beállítása Windows 8 alkalmazásokban: a rendszermeghajtó titkosítása, valamint a flash meghajtók és az USB-meghajtók titkosítása.

Rendszerlemez titkosítás

A BitLockert használom a robotok számára a logikai meghajtó titkosításához, amelyre a Windows operációs rendszer telepítve van; Ha a Windows 8/7 megfelelően van telepítve, akkor telepítéskor két partíció nyílik meg - egy láthatatlan rész a varázslatos szektor számára, és a fő rész az összes fájl mentéséhez. Az első yakraz і ilyen szünettel, amit nem kell titkosítani. A másik tengely pedig fel van osztva, amelyben az összes fájl található, titkosítva.

Hogy újragondolja, miért є van sok problémája, lásd Keruvannya számítógép

menj a terjesztéshez Egy melléklet emléke - Lemezkezelés.

A razdil képernyőképen a rendszer lezárására szolgáló ajtók jelentése jak RENDSZER FENNTARTVA... Ha igen, akkor a BitLocker rendszerrel titkosíthat egy logikai meghajtót, amelyre a Windows telepítve van.

Ha rendszergazdai jogokkal szeretne bejelentkezni a Windowsba, lásd: Kezelőpanel

menj a terjesztéshez Rendszer, hogy bezpeka

és törés előtt értesítsen BitLocker meghajtótitkosítás.

Játssza le az összes titkosítható lemezt. Klatsnіt a posilannya Távolítsa el a BitLockert.

Sablonok beállítása a biztonsági szabályzatban

Általában hibázhat azokkal, akik nem titkosítják a lemezt, a dokkolókra a biztonsági szabályzat sablonjait állítják be.

A jobb oldalon a BitLocker futtatásához engedélyeznie kell a rendszernek, hogy engedélyezze a műveletet – ez megtehető a rendszergazda vagy a kéziszámítógép nélkül. Egyszerűbb az indulás, nem kell felépíteni a szép időt.

Kilátás Providnik, húz Win + R- Megjelenik a bevezetett sor.

Lépj be hozzá, és nézd meg:

gpedit.msc

Lát Helyi csoportházirend-szerkesztő... Tovább a terjesztéshez

Adminisztratív sablonok

- Windows-összetevők

- Tsey házirend-beállítás, amely lehetővé teszi a BitLocker meghajtótitkosítás rezgését

--- Az operációs rendszer lemezei

---- A teljes házirend-paraméter lehetővé teszi további hitelesítés beállítását az óra megkezdése előtt.

Állítsa be a paraméter értékét Befejezetlen.

Menteni mindent, és fordulni Kezelőpanel- Futtathatja a BitLocker meghajtótitkosítást.

A kulcs elmentett része

Két kulcsfontosságú opciót kap a vibir rendszeren: egy jelszót és egy USB flash meghajtót.

Ha pendrive-ot használ, csak akkor tudja felgyorsítani a merevlemezt, ha behelyez egy pendrive-ot - kulcs lesz rajta. Ha van jelszavad, egyszer be kell lépned a bőrödbe, ha az egész lemezen van egy vadállat a titkosított partíció előtt. Hideg (nulláról) titkosított vagy ismételt újraindítás esetén, vagy ha a számítógép logikai lemezéről próbál olvasni, a jelszót a számítógép rendszerlogikai lemezéről kell megadni. Schob egyediség, milyen vízkő, vigaduvati jelszó, vikoristyuchi angol betűk és számok.

A kulcs kiadásakor a rendszer kéri, hogy másodszor is mentse el az információkat a hozzáférés megújításához: mentheti a speciális kódot a szöveges fájlból, mentheti flash meghajtóra, mentheti a Microsoft regionális rekordjába, vagy letöltheti. .

Őszintén szólva, nem maga a kulcs van biztosítva, hanem egy speciális kód szükséges a hozzáférés megújításához.

Titkosított USB-meghajtók és flash meghajtók

Titkosíthatja és titkosíthatja az USB lemezeket és flash meghajtókat is – ez a lehetőség már név szerint elérhető a Windows 7 rendszerben BitLocker To Go... Az eljárás a következő: írja be a jelszót, és rögzítse a frissítési kódot.

Ha csatlakoztat egy USB-lemezt (nyomja a számítógéphez), vagy megpróbálja feloldani, a rendszer jelszót kér.

Ha nem akarja újra megadni a jelszót, tehát nem akarja biztonságos módon megadni a jelszót egy robot számítógépén, akkor a feloldásnál használhatja a további paramétereket, de azt mondja a számítógépének - ne írd be automatikusan a jelszót a mezőbe, nem tudod. nalashtuvannya doviri. Szörnyű tisztelet, hogy a számítógépén a rendszer kérni fogja, hogy adjon meg egy jelszót, így jelszót állított be a skin számítógépén anélkül, hogy elhagyná azt.

Ezen kívül, ha manipulált egy USB lemezt, válassza le, vagy csak nézze meg, vagy a biztonságos kapcsolat menüjén keresztül, és a lemez titkosítása nem kerül ellopásra az illetéktelen hozzáféréstől.

Két módja a titkosításnak

A BitLocker titkosítva kétféleképpen továbbít, de úgy tűnhet, hogy ugyanaz az eredmény, még akkor is, ha korai óra van: titkosíthatja csak az információkat, kihagyva az üres helyet, vagy egyszerűen végigmenjen a lemezen az egész idő alatt. Az első dolog, amit lát, jobb, ha elveszíti az üres küldetésből származó információk frissítésének képességét. Jobb oldalon abban, hogy speciális programok segítségével lehetőség van információk frissítésére, navigációra, amint meglátja a Koshik adatait, és navigálhat, ha a lemez már formázva van. Nyilvánvaló, praktikus, az ár nagyon fontos, de az elméleti az egy lehetőség, ha nem speciális segédprogramok megjelenítésére használod, akkor visszavonhatatlanul láthatod az információkat. Ha az összes logikai lemez titkosítva van, akkor az legalább akkor lesz titkosítva, ha már üres, és nem lesznek speciális segédprogramok a további információkhoz. Az egész út teljesen lehengerlő, még elsöprő.

Amikor a lemez titkosított, a számítógép nem vimikati. 300 gigabájt titkosítására körülbelül 40 hvilit költöttem. Mi lesz, hogyan lehet elragadtatva enni? Nem tudom, ha nem változtatom meg, írok az interneten, de semmi szörnyű nem fog történni - újra el kell kezdeni a titkosítást.

Visnovok

Ilyen rangban, ha folyamatosan pendrive-ot használunk a fontos információk mentésére, akkor a BitLocker segítségével illetéktelen kezekbe vehetjük át a fontos információkat. Lehetőség van a számítógép merevlemezén lévő információk helyreállítására is, beleértve a rendszerlemezeket is - hogy visszajussanak a számítógépbe, és a lemezeken lévő információk harmadik felek számára elérhetetlenné válnak. A Victory BitLocker a biztonsági szabályzat sablonjainak módosításával nem a legnehezebb időszakok közé tartozik a felkészületlen bűnözők között, amelyre nem gondoltam, amikor titkosított lemezekkel robotolnak.

Oktassátok tiszteletét a legnépszerűbb hardverek és szoftverek iránt, amelyek az új merevlemez-meghajtók tiszteletdíjának titkosítására szolgálnak.

Többnyire a legegyszerűbbtől. A Mac OS X rendelkezik Disk Utility programmal, amely lehetővé teszi a titkosítások törlését a lemezképről. A fájlok vagy mappák titkosításához használhatja a szoftvert is, például Spionage, FileWard, StuffIt Deluxe. Ezenkívül a biztonsági mentési programokat használhatja a dobozból származó biztonsági másolatok titkosításához.

A módszerek jók. Az Ale inodi victoriannya szoftveres titkosítás nem a legjobb megoldás. Például, ha titkosítania kell a Time Machine biztonsági másolatait. Az ilyen biztonsági másolatok rögzítéséhez ravasz manipuláció történik, így a Time Machine nem lesz titkosítva. Lehetetlen, hogy a program biztonságban legyen, ha meg kell nyitni az elvarázsolt lemez titkosított másolatát, hogy biztonságos legyen az elvarázslás. A titkosított lemezek sok pénzbe kerülnek: nem lehetnek győztesek más számítógépeken (Mac vagy PC) speciális PZ nélkül.

A PGP Whole Disk Encryption for the Mac egyike azoknak a csendes programoknak, amelyek lehetővé teszik a lemez helyett a titkosítást, ami elképzelhetetlenné és hasznossá teszi a Mac és PC ügyfelek számára. Ez egy csodálatos program, de a skin számítógépen lévő információkhoz való hozzáféréshez egy ilyen lemez csatlakoztatása előtt a PGP telepítő szükséges. A lemez titkosítása után frissítést adhat hozzá a titkosításhoz.

Mindaddig, amíg univerzális megoldásra van szüksége, mivel nem ír elő burkolatot a lemezmeghajtóra, hozzá kell adnia egy HDD iz vbudovanim titkosítót. A lemez öntitkosítja és visszafejti az adatokat, ezért a nap folyamán további szoftvereket kell telepítenie a biztonság érdekében. Ha van merevlemeze, választhat virtuális kötetet a Time Machine számára. Egy figyelmeztetés: ha a vezérlőt lemezre vagy elektronikára cseréli, addig nem tudja átvinni az adatokat a mellékletből (navigáljon a mechanikához, amely segít a munka elvégzésében), amíg a HDD újra nem frissül.

A rejtjelezett merevlemezek dekódolt dekódolási típusok, a visszafejtési mechanizmus szerint:

Hardver kulcsok

Deyaki virobniki proponyuyut titkosított HDD-dobozok, amelyek egy további fizikai melléklet mögött vannak blokkolva. Amíg csendesen, amíg a kulcs (a kapcsolatokhoz vagy a lemezen való tartózkodáshoz), a lemez olvasható.

Az ilyen típusú merevlemezek: RadTech titkosított ütési burkolatai (95 USD), RocStor Rocbit FXKT meghajtók és SecureDISK mellékletei (50 USD). Két vagy három dobozos kulcs található, amelyek a melléklet speciális portjához csatlakoztathatók. A SecureDISK infravörös kulccsal támogatja az RFID biztonsági külső burkolatot (lemez-meghajtó esetén, vigyen magával egy másolatot).

Ujjszkennerek

Ha turbulensen fut a fizikai orr elvesztése, akkor rácsodálkozhat a HDD dobozra egy ujjszkennerrel. Decilka mellékletek: MXI Security Outbacker MXI Bio (419-599 USD) és LaCie SAFE merevlemezek (400 USD egy 2 GB-os modellért). (A LaCie dobozok Deyak régebbi, 2,5 ″ formátumú modelljei nem titkosítják az adatokat, hanem kevésbé blokkolják a firmware-t). Ezeket a lemezeket kézzel lehet kezelni, és akár öt ujjütést is elbírnak. Egyszerű technika az ujjszkenner megtévesztésére (az eredeti ujj megjelenése nélkül).

Billentyűzet

(230-480 $) - lemezdobozok, titkosítva, azoknak, akikhez nincs szükség fizikai kulcsokra vagy biometrikus kiolvasásokra. A jelszó megadásához szükséges billentyűleütés jellege (legfeljebb 18 karakter). A billentyűzet zárolása a fizikai kulcs kézi cseréjéhez egyidejűleg, ha a lemez gyakran átmegy a kezeken. A lemezek elfogadják az „önszámítás” funkciót, mivel a jelszó megadásakor minden mentett információ látható.

A merevlemez egy népszerű modern melléklet, amely lehetővé teszi a számítógép memóriájának bővítését a rendszeregység kinyitása nélkül. A modern merevlemezek egy kézitáskában is megtalálhatók, így nagyszerű információk készíthetők kézzel. Mindaddig, amíg bizalmas információkat tárol a merevlemezén, a legjobb módja annak beszerzésének, ha beállít egy jelszót.

A jelszó egy univerzális információ lekérési jelszó, amely egy kulcs, amely tetszőleges számú betűből, számból és szimbólumból alakítható. Ha a jelszó helytelen, akkor nyilvánvalóan az adatokhoz való hozzáférés nem érhető el az utolsó merevlemezen.

Hogyan állíthatok be jelszót az első merevlemezemhez?

Korábban oldalunkon már napvilágra került. Ponad ezeket, az ételt megnézték és helyesek. Az alsó azokról szól, akik felelősek az adott melléklethez tartozó jelszó átfedéséért.

Windows jelszó helyreállítás

A jelszó telepítése ebben a vypadkuban extravagáns USB-meghajtókhoz, valamint merevlemezekhez használható, amelyek a lemezterület nagy problémáinak számítanak. A lényeg az, hogy nem kell belegabalyodnia, és nem kell harmadik féltől származó programokat telepítenie.

Csatlakoztassa az új merevlemezt a számítógéphez, és nyissa meg a Windows Szolgáltatót. Magát a "Tsey számítógépre" osztjuk, az összes csatlakoztatott lemez megjelenik a számítógépen. Kattintson az új merevlemezre a jobb egérgombbal, és a megjelenő helyi menüben lépjen a kívánt elemre "Turn on BitLocker" .

A képernyőn elindul a segédprogramok indítása. A képernyőn megjelenő atka esetén megjelenik egy ablak, amelyben be kell jelölnie a négyzetet "Vikoristovuvati jelszó a lemezről való blokkoláshoz" , és a kettő alatti sorokban állítsa be az új jelszót. Nyomja meg a gombot "Dali" .

Amikor elküldi Önnek, a rendszer felkéri, hogy rezegjen egy speciális csavarkulcs mentésének lehetőségével. Három lehetőség közül választhat: mentse a Microsoft-fájlt a számítógépére, mentse a fájlt a számítógépére, vagy titokban nyissa meg a nyomtató kulcsát. Szerintünk a legkedvesebb másik lehetőség, hogy a fájlt például egy hmara-ban élesztheti, és bármikor megtekintheti, ha elfelejti az eredeti merevlemez jelszavát.

A közelgő pont nalashtuvannya akkor proponyutsya nalashtuvati titkosítás tribute. Valójában előfordulhat, hogy a titkosítást megfosztják a lemezen lévő elfoglalt memóriától, és a titkosítást a teljes lemeztől.

A legrosszabb tisztelet azok iránt, akik megrázták a teljes lemez titkosítását, fel kell készítenünk, mielőtt a titkosítási folyamat elhúzódhatna a következő évre. Ehhez, ha nem ismeri az óra nagyságát, de más számítógépeken is merevlemezt szeretne megjeleníteni, javasoljuk, hogy az első titkosítási opciót vibrálja.

A következő rezgés beállításának utolsó szakasza a titkosítási mód két elérhető közül: egy új titkosítási mód és egy zavaró mód. Merevlemez meghajtó, jelenti a paramétert "ködös üzemmód" , majd folytasd.

Vlasne, a BitLocker telepítési folyamata befejeződött. Indítsa el a jelszó alkalmazásának folyamatát, megfosztjuk a gombokra való kattintástól "Vegyél egy titkosítást" ami befejezi a folyamatot.

Amint a titkosított Windows szolgáltató látta a titkosítás végét a "Tsey computer" doboznál, akkor az eredeti merevlemezünk zárolást jelent. Amikor az ikon zárral jelenik meg, beszéljen azokról, akiknek hozzáférésük van az adatokhoz, de zárva vannak, ahogy az alábbi képernyőképen is látható, beszélve azokról, akiknek jelszót kell megadniuk.

Két lemez kinyitásakor egy miniatűr jelenik meg a képernyőn a végén, ebben az esetben meg kell adnia az első merevlemez jelszavát.

Jelszó-helyreállítás a további archiváláshoz

A Bagato koristuvachіv nem bízza meg a díjak titkosításának folyamatát, így nem tudja visszaállítani a hozzáférést a lemez egészéhez. Ezt úgy adják meg, hogy olcsó rangot adtunk - az információkon kívül a merevlemezt tömörítés nélkül mentettem az archívumba, tobto. Az új merevlemez szükség esetén jelszó nélkül használható, és az új információkhoz való hozzáférés tengelyén meg kell adni a biztonsági kulcsot.

Ha további archiválási információkhoz szeretne jelszót beállítani, akkor gyakorlatilag tudnia kell, hogy ez egy archiváló program-e. A vipadunk népszerű hangszere lesz WinRAR , igény szerint jelentkezhet, mi a statisztikákhoz irányítjuk.

Amint a programarchiver telepítve lesz a gépedre, nyisd meg a lemezt az új merevlemez helyett, nézd meg, valamiért elnézést, nyomd meg a Ctrl + A billentyűket a mappa és a fájl nevének megtekintéséhez, ahogy te is nincs szüksége az összes szükséges fájlra Kattintson a jobb egérgombbal, és válassza ki a kívánt elemet a helyi menüben "Dodati az archívumba" .

A képernyőn megjelenik egy ablak, amelyben ismeri a blokkot. "Kinyomó módszer" vibrati paraméter "szorítás nélkül" , majd nyomja meg a gombot "Állítsd be a jelszót" .

Az ablaknál kettőre lesz szükség a jelszó megadásához, legyen az triviális. Az alábbiakban szükség esetén aktiválhatja az adatok titkosítását, és megjelenhet az archívumban (az adott elem aktiválása nélkül a mappák és a fájlok neve látható lesz, de az azokhoz való hozzáférés zárva van).

Ha az archívum archiválása befejeződött, a merevlemez gyökerében, a fájlokban, akkor az befejeződik, és megnyílik az archívum. Most a lemezen lévő fájlok, akárcsak az archívum, láthatók.

Amint megpróbálja megtekinteni az archívumot, a képernyőn meg kell adnia a jelszót. Hagyja a jelszót az archívum nem szerkeszti, az információkhoz való hozzáférés korlátozott lesz.

Ennek eredményeként

A bizalmas információk mentésének leghatékonyabb módja a szabványos BitLocker regisztrálása. Csodálatos utilitta, yakiy, mabut, nem tudni analógokat, amelyek a minőséget megváltoztatják. Egy másik módszer, amikor az archivátor győztes fiókját áthelyezik, a legszebbek is megtehetik, némelyikük nem enged hozzáférést a legújabb merevlemezhez, de megfosztja ettől az információtól, ha jelszóval akar védeni.

Őrült, valamint sok titkosító program az információban, nem hangsúlyozták az irántuk való tiszteletet, csak két módszer van leírva a törvényben - a legoptimálisabb sok bűnöző számára.

Indítsa el a Windows titkosítási eszközt a BitLocker vicc beírásával és a BitLocker Keruvanny elem kiválasztásával. A támadó promptnál aktiválhatja a titkosítást a „BitLocker feloldása” gomb megnyomásával, megrendelve a kijelölt merevlemezről (ha bocsánatot kér, olvassa el a „BitLocker győzelem TPM nélkül” című részt).

Mostantól a titkosított lemez feloldásakor rezeghet, amit akar, használhat USB flash meghajtót és jelszót. A rezgési beállítástól függetlenül el kell mentenie vagy el kell távolítania a frissítési kulcsot. Nyerje meg, ha elfelejti jelszavát, vagy használja az USB flash meghajtót.

Vikoristannya BitLocker TPM nélkül

Konfigurált BitLocker.A BitLocker TPM-chip nélkül is működik – mindenesetre frissíteni kell a helyi csoportházirend-szerkesztő műveleteit.

Mindaddig, amíg számítógépe nem rendelkezik TPM (Trusted Platform Module) chippel, előfordulhat, hogy ki kell fejlesztenie egy BitLocker eszközt. A Windows viccek sorában válassza a "Csoportházirend Zmіna" lehetőséget, és nyissa meg a "Helyi csoportházirend-szerkesztő" részt. Nézze meg a szerkesztő „Számítógép konfigurációja | Felügyeleti sablonok Windows-összetevők BitLocker meghajtótitkosítás | Az operációs rendszer lemezei ", és a jobb oldali oszlopban jelölje be az "Obov'yazkova további hitelesítés az indítás órájától" bejegyzést.

Ezután a középső oszlopban olvassa el a "Szabályzat paraméterének módosítása" sort. Tegye a bögrét az „Umknuti” jelölőnégyzetbe az alábbi „BitLocker vikorstannya engedélyezése őrült TPM nélkül” elemnél. Pislya támadás a "Zastosuvati" és az "OK" akkor vikoristovuvati BitLocker leírt vishche.

A VeraCrypt alternatívája

Ezután titkosítsa a rendszerpartíciót vagy a teljes merevlemezt az elkövető segítségére TrueCrypt VeraCrypt néven, válassza ki a "Kötet létrehozása" elemet a VeraCrypt főmenüjében, majd - "Rendszerpartíció vagy teljes rendszermeghajtó titkosítása". Titkosítsa a teljes merevlemezt egyszerre a Windows rendszerrel, rezegjen a "Titkosítsa a teljes meghajtót", amihez kövesse a készlet részletes utasításait. Uvaga: A VeraCrypt megnyitja a vipadok vészhelyzeti frissítési lemezét, ha elfelejti a jelszavát. Tehát ismernie kell egy üres CD-t.

Ezután titkosítsa a rendszerpartíciót vagy a teljes merevlemezt az elkövető segítségére TrueCrypt VeraCrypt néven, válassza ki a "Kötet létrehozása" elemet a VeraCrypt főmenüjében, majd - "Rendszerpartíció vagy teljes rendszermeghajtó titkosítása". Titkosítsa a teljes merevlemezt egyszerre a Windows rendszerrel, rezegjen a "Titkosítsa a teljes meghajtót", amihez kövesse a készlet részletes utasításait. Uvaga: A VeraCrypt megnyitja a vipadok vészhelyzeti frissítési lemezét, ha elfelejti a jelszavát. Tehát ismernie kell egy üres CD-t.

Ebből a célból, miközben titkosította a lemezt, ha titkosítva van, jelszót kell küldenie a PIM (Personal Iterations Multiplier) belépéshez. Ha még nem telepítette a PIM-et, nyomja meg az Enter billentyűt.