Zharoznizhyuchі zasobi gyermekek számára elismert gyermekorvos. Állítólag vannak olyan helyzetek, amikor láz esetén feltűnő segítségre van szükség, ha a gyermek ártatlanul szorul rá. A todi apák átvállalják a lázcsillapító gyógyszerek sokoldalúságát és konzisztenciáját. Szabad-e mellet adni a gyerekeknek? Hogyan lehet legyőzni a nagyobb gyerekek hőmérsékletét? Melyek a legjobbak?

Centos 7, CentOS 6 alapú, új tűzfalon - tűzfalon. Yo a jó öreg iptable-okat be lehet kapcsolni és lecserélni, még ha nincs is direkt gondolkodásmód, akkor szebb megszólalni az újdonságra, nem belekúszni a régibe. Ez nem azt jelenti, hogy a Windows 10 jobb Windows 7, és a Windows XP szebb, mint a Windows 7;) Csiu témában jó fenék a selinux. Amint néhányat (vagy lehet, hogy én) bekapcsoltak és ugattak, akkor most lehet, hogy nem lesz könnyű a kedvében járni, csak azért, mert nagyszerű, annyira szükséges. Nawpaki, bagato hto vzhe zvik (abo zvikayut) koristuvatis semanage. Nem fogjuk azonnal bekapcsolni a tűzfalat, de ízlés szerint kipróbáljuk.

A Firewall nem alapvetően más tűzfal. Tse іnsha nadbudova netfilteren keresztül, mert ha iptables-szal tudod olvasni a robotokat, akkor egy apróságot szenvedsz és megtanulsz egy új eszközt használni.

A і zupinka tűzfal indítása

Fordítva a tűzfal elindul:

# Systemctl állapot tűzfal

Az információk itt bővülnek. Shcheb rövid, tehát (pratsyuє) chi nem lehet így:

# Firewall-cmd --state

futás

Ok, pratsyuє.

Zupinka tűzfal:

# Systemctl állítsa le a tűzfalat

Kerítés automatikus indítása:

# A Systemctl letiltja a tűzfalat

A tűzfal elindítása:

# Systemctl indítsa el a tűzfalat

Beleértve az automatikus indítást:

# Systemctl engedélyezze a tűzfalat

zony tűzfal

A Firewalld széles látószöggel rendelkezik a zoni megértéséhez. Az összes javasolt zóna listája:

# Firewall-cmd --get-zones

blokk dmz drop external home belső nyilvános nyilvános megbízható munka

Zónák kijelölése (okosan, zychayno):

- drop - minden bejövő csomag megjelenik (drop) megjelenítés nélkül. Megengedhető, hogy megfosszák őket a bérüktől.

- blokk – elutasítva az icmp-host-prohibited-től (vagy icmp6-adm-prohibited). Megengedhető az információs rendszer megvonása.

- nyilvános - zamovchuvannyu zóna... Z név zrozumіlo, így tsya zóna célja a robot társadalmi keretek között. Nem szabad megcsinálni, de csak elénekelni szabad.

- külső - zóna számára új felület router (úgynevezett maskarading). Csak számunkra engedélyezett az adatok megadása.

- dmz - DMZ zóna, csak engedélyek engedélyezettek.

- munka - zóna munka festoon. Még mindig nem bízunk senkiben, sőt nem is annyira, mint korábban :) Csak éneklés megengedett.

- otthon - otthoni zóna. Nem engedem, de nem szabad csak elénekelni.

- belső - belső zóna. Nem engedem, de nem szabad csak elénekelni.

- megbízható - minden megengedett.

Az összes aktív zóna listája:

# Firewall-cmd --get-active-zones

nyilvános

interfészek: enp1s0

Igen, a nyilvános zóna, ami előtt a sündisznó interfész enp1so. Menj a nyilvános zónába egy új dodamo porttal, amelyen az sshd fog lógni.

A sündisznó interfész ismeretében (például enp1s0) megtudhatja, hogy melyik zónát érdemes követni:

# Firewall-cmd --get-zone-of-interface = enp1s0

nyilvános

És megtudhatja, hogy az interfésznek hogyan kell elhelyezkednie egy adott területen:

# Firewall-cmd --zone = nyilvános --list-interfészek

enp1s0

Alkalmazás: Engedélyezze az ssh-t a nem szabványos porton

Engedjük meg a szerverhez való hozzáférést ssh-n keresztül a 2234/tcp porton, és ne a 22/tcp-n, yak egy zamovchuvannyu-ban. Útközben selinux torknems.

Néhány ember meg fog lepődni, hogy állandóan felengedik őket a szerverünkre:

# Firewall-cmd --permanent --list-all

nyilvános (alapértelmezett)

interfészek:

források:

szolgáltatások: ssh dhcpv6-kliens

maskara: nem

előremenő portok:

icmp-blokkok:

gazdag szabályok:

Nem vagyok vikory pocky ipv6-os, ezért ennek megfelelően azonnal takarítok. tűzfal szabály:

# Firewall-cmd --permanent --zone = public --remove-service = dhcpv6-client

Megengedett rendszeres időközönként (de az üzenet NEM dörzsölődik felülírás után) a 2234-es / tcp portra (új, valószínűleg sshd-n):

# Firewall-cmd --permanent --zone = public --add-port = 2234 / tcp

Újratöltési szabályok:

# Firewall-cmd --reload

újra konvertálva:

# Firewall-cmd --zone = nyilvános --list-portok

2234 / tcp

Oké, Vidkriti kikötője. Redagumo sshd konfiguráció:

# Nano / etc / ssh / sshd_config

...

2234-es port

...

# Systemctl indítsa újra az sshd.service-t

Ale SELinux, yaku, igen, nem engedélyeztem, ne engedje, hogy csatlakozzon az ssh-hoz nem szabványos porton (az sshd 2234-es / tcp portja nem szabványos). Kihagyhatja és megváltoztathatja a horgolást, a SELinux logger működését, vagy mindent beállíthat egyszerre:

# Yum szemanázst biztosít

# Yum install policycoreutils-python

# Semanage port -a -t ssh_port_t -p tcp 2234

A tengely most rendben van. Fordított ssh kapcsolat egy új porton. Minden rendben, a 22-es porthoz való hozzáférés le van zárva:

# Firewall-cmd --permanent --zone = public --remove-service = ssh

# Firewall-cmd --reload

Csodálatos, ami történt:

# Firewall-cmd --list-all

nyilvános (alapértelmezett, aktív)

interfészek:

források:

szolgáltatások:

portok: 2234 / tcp

maskara: nem

előremenő portok:

icmp-blokkok:

gazdag szabályok:

-tól és mindentől.

Rіznі korisnі parancsnokok:

A blokkoló mód engedélyezése minden kimenő és bejövő csomaghoz:

# Firewall-cmd --pánik bekapcsolva

Lépjen be a blokkoló módba minden bejövő és kimenő csomaghoz:

# Firewall-cmd --pánik ki

Tisztában vagyok azzal, hogy minden kimenő és kimenő csomag blokkolási módját tartalmazza:

# Firewall-cmd --query-panic

Töltse be újra a tűzfalszabályokat az aktuális z'єdnan elvesztése nélkül:

# Firewall-cmd --reload

Töltse be újra a tűzfalszabályokat és dobja ki az aktuális adatokat (csak probléma esetén ajánlott):

# Firewall-cmd --complete-reload

Add hozzá a zónához és a sündisznó felülethez:

# Firewall-cmd --zone = public --add-interface = em1

Add hozzá a zónához és a hedgehog interfészhez (legyen óvatos, ha a tűzfal felül van írva):

# Firewall-cmd --zone = public --permanent --add-interface = em1

Az ifcfg-enp1s0 config-ban meg lehet adni, hogy melyik zóna és az interfész elrendezése. A teljes dodamo ZONE = munka az / etc / sysconfig / network-scripts / ifcfg-enp1s0 fájlban. Ha a ZONE paraméter nincs megadva, ha a zóna hozzá van rendelve (a DefaultZone paraméter az /etc/firewalld/firewalld.conf fájlban.

Számos port engedélyezése:

# Firewall-cmd --zone = public --add-port = 5059-5061 / udp

Álarcos (masquerade, win nat, win ...):

Felülvizsgálat állapota:

# Firewall-cmd --zone = külső --query-masquerade

Tartalmazza:

# Firewall-cmd --zone = külső --add-masquerade

Itt azt kell érteni, hogy engedélyezheti például az álarcot és a nyilvános zónát.

Átirányítás a 22-es portra az eredeti gazdagéphez:

# Firewall-cmd --zone = külső --add-forward-port = port = 22: proto = tcp: toaddr = 192.168.1.23

A bejövő üzenetek átirányítása a 22-es portra a másik gazdagépre a kijelölt porton (22-től 192.168.1.23:2055-ig):

# Firewall-cmd --zone = külső /

--add-forward-port = port = 22: proto = tcp: toport = 2055: toaddr = 192.168.1.23

A nap végén az alkalmazás végtelenül gazdag lehet. Csak Dodam, főleg nem hagytam magam mögött a gondolataimat a tűzfal újítása mögött, így a hívás szintaxisa előtt egészen az állatkertig tart, ha az operációs rendszer Linux fejlődik, akkor elsőre gond lehet . Ha elsajátította a tűzfalat, szélesítse látókörét – leggyakrabban az üvegezett zusil.

perevagi tűzfal

Ennek fő oka az, hogy ezek mindegyike elvonatkoztatott az iptables sávjaitól.A port átirányítás engedélyezéséhez nem kell a PREROUTING-ra vagy a POSTROUTING-ra gondolnia, hogy hozzáadja a FORWARD-hoz. Mindenféle módon megkapja az "API-t az iptables-ból virobnikból". Ha belevesszük a nat-t, akkor az nem tiszteletteljes, de ugyanaz (a pontos szabályok melyik sorszámában) a szabály kiszorul. Csak kattintson - engedélyezze a nat-t az eth0-n. Nem hülyeség;) Kézzel is meg lehet csinálni, ha rendszerezni kell webes felület tűzfal vezérlés.

Є Módosíthatja az állapotot (például zárványok nat chi ni!). Én is vikoristovuvati tse a scriptek, a logikája a pangás, például. Nem tudom, hogyan kell magát az állapotot beállítani (be / ki) az iptables-ban. Lehetséges, hogy az iptables -L -t nat | nemzetségben grep "...", várj egy percet, az egész nem ugyanaz, mint a viconati "firewall-cmd --zone = külső --query-masquerade". Є például több száz virtuális gép a CentOS-ből, amiben egyébként három név lehet wan interfész. Így írhatsz egy univerzális parancsmagot, ami új gépeken meg tudja adni az eredményt.

Hiányos tűzfal

Az én pillantásomra a fő hiányosság az, hogy amikor meghallja, akkor megjelenik egy "tiszta" iptables, mint például a Debianban, az Ubuntuban, a CentOS-ben és egy pillantással a skryz-ben. A Navit a beszédhez kis szintaxisban és a lámpák hasonlóak az iptables típusához. Tse egy amatőr, zychayno. Egy profi számára minden a régi, a pratsyuvati számára, mint ahogyan azt konkrétan gondolom, a győzelem pratsyuvati z tim lesz, tehát. Ale... Retrográd vagyok, és látszólag (a nyilvánvaló változások házassága miatt) újdonságokra támaszkodó vagyok, mint a nagy drága sír, aki rájön magára. RedHat nyilván, mivel egyre több új ember lesz ász a tűzfalban.

Ha tűzfalra váltottál, akkor csak az iptables tiszta szintaxisát kell felcsavarnod - ha csak a tűzfalrobottal vacakolsz, ha elolvasod/frissíted a szabályokat nem a szabványos tűzfal szintaxison túl.

Nem akarok tűzfalat! Kapcsolja be a régi iptable-jaimat!

Ha továbbra is meg akarja változtatni, és a tűzfalat iptables-ra cserélni, akkor nem mindegy, hogyan megy:

Az újoncok számára ez nem szórakoztató:

# A Systemctl letiltja a tűzfalat

# Systemctl állítsa le a tűzfalat

A régi jó iptable-ok elhelyezése:

# Yum telepítse az iptables-services-t

Elindítja a tűzfalat:

# A Systemctl elindítja az iptables-t

# Systemctl indítsa el az ip6tables-t

Automatikus indítás, ha engedélyezve van:

# A Systemctl engedélyezi az iptables-t

# A Systemctl engedélyezi az ip6tables-t

Az iptables szabályok megőrzéséhez felülbírálással:

# / Sbin / iptables-save> / etc / sysconfig / iptables

# / Sbin / ip6tables-save> / etc / sysconfig / ip6tables

A régi módon:

# Az iptables szolgáltatás mentése

A folyamatszabályok a következő fájlokban találhatók:

/ Stb / sysconfig / iptables

/ Stb / sysconfig / ip6tables

Az iptables újraindítása (például, ha bármilyen változtatás történik):

# A Systemctl újraindítja az iptables.service-t

Az összes parancs iptable összehajtható, és fontos, hogy az emberek emlékezzenek minden opcióra és opcióra, amelyben győzni kell. Ebből a célból a disztribúciószállítók az iptables fölé építik fel az általános költségeket, ami segít leegyszerűsíteni a tűzfal kezelését. A CentOS Firewall-nak hívja magát az iptables kezeléséhez.

A Firewallnak sok fontos funkciója van, az iptables-szal összefüggésben. Itt a hozzáférés szabályozása a láthatóság szintjéig a zónák és szolgáltatások szintjéig terjed, és nem a szabályokra. És azt is a szabályok onovlyuyutsya dinamikusan, nem elsöprő elhanyagolt ülés. Ez a statisztika a Firewall CentOS 7 beállítását mutatja a Firewalld alkalmazásban.

Ahogy már mondtam, a Firewalld nem a szabályokat zárta ki, hanem a zónákat. A bőrvarrás felülethez énekzóna is hozzárendelhető. A zóna szabályok, szabályok és engedélyek halmaza, amely a felület teljes határáig rögzíthető. Egy interfészhez csak egy zóna cserélhető fel. A kereskedők szórást nyitottak a zónák előtt:

- csepp- blokkolja az összes bejövő csomagot, csak a bejövő csomagokat engedélyezze

- Blokk- a csomag blokkolásának frissítése elküldésre kerül a nézetbe az előző verzióról a csomag eredetijére;

- nyilvános- csak az ssh és a dhclient bemeneti adatait fogadja el;

- külső- testreszabhatja a NAT-ot a belső keret rögzítéséhez;

- belső- engedélyezett szolgáltatások ssh, samba, mdns és dhcp;

- dmz- vikoristovuyutsya elszigetelt szerverekhez, amelyekhez nincs hozzáférés a képzelethez. Csak SSH kapcsolat engedélyezett;

- munka- tárcsázott ssh és dhcp szolgáltatások;

- itthon- hasonló a belsőhöz;

- megbízott- Minden megengedett.

Ilyen rangban, ha engedélyez egy kerítést, legyen az szolgáltatás, akkor az áramlási zónából tudja befejezni, és ha az interfész zónát erre módosítja, az megengedett. Analógiát vonhat az iptables csomagokra vonatkozó szabályokra vonatkozó szabályzattal. A Megbízható zóna csak az ACCEPT szabályzatot engedélyezheti és az összes kapcsolatot engedélyezheti, a blokkzóna DENY házirendet használhat, amely használható, és az összes zóna vezérelhető alacsonyabb blokkzónákkal, plusz néhány szerver is előzetesen engedélyezhető ...

A Firewallnak kétféle konfigurációja is van:

- futásidő- csak az újbóli bekapcsolás előtt tervezzen, minden olyan változtatást, amelyben ez nincs kifejezetten feltüntetve, a konfiguráció végéig be kell fagyasztani;

- állandó- Telepítés utáni beállítások, mivel előrendelés és újrakötés után lesz.

Most, hogy mindent tud, amire szüksége van, áttérünk a firewalld-cmd megsemmisítésére.

Firewall-cmd beállítások és szintaxis

A Keruvati with Firewalld telepíthető a firewall-cmd kiegészítő konzol segédprogramok mögé, valamint a grafikus felületre. A CentOS leggyakrabban a szervereken győz, így közvetlenül a terminálban láthatja. Lássuk a segédprogram szintaxisát:

tűzfal-cmd opt

A zónák kezeléséhez használja a következő szintaxist:

firewall-cmd --configuration --zone = zónabeállítások

Konfigurációként szükséges megadni a --permanent opciót, hogy újratelepítés esetén elmenthesd a változtatásokat, vagy nincs szükséged másra, hogy a változtatások az újra előtelepítésig érvényesek legyenek. telepítve. Jak zóna vikoristyte іm'ya keresleti zónák. Lássuk a segédprogram opciókat:

- --állapot- állítsa be a tűzfaltábort;

- --reload- a szabályok újbóli engedélyezése állandó konfigurációval;

- --teljes újratöltés- zhorstka perezavantazhennya szabályok az összes z'adnan elosztására;

- --futásidőtől állandóig- a futásidejű konfiguráció beállításait átvinni az utókonfigurációba;

- --állandó- vikoristovuvati utólagos konfiguráció;

- --get-default-zone- Képzeljen el egy zónát, vicoristovuvanu a helyettesítésekhez;

- --set-default-zone- kialakítani a jelöltek zónáját;

- --get-active-zones- megjeleníteni az aktív zónákat;

- --get-zones- az összes elérhető zóna megjelenítése;

- --get-services- frissíteni a szolgáltatásokat;

- --list-all-zones- adja meg az összes zóna konfigurációját;

- --új-zóna- új zóna megnyitása;

- --delete-zone- lásd a zónát;

- --list-all- adjunk hozzá mindent, ami hozzáadódik a másik zónához;

- --list-szolgáltatások- az összes szolgáltatást felhozni a zónába;

- --add-szolgáltatás- szolgáltatás hozzáadása a zónához;

- --remove-service- vidality services iz zone;

- --list-portok- vizualizálja a portot, hozzáadva a zónához;

- --add-port- adja hozzá a portot a zónához;

- --remove-port- vizualizálja a portot a zónából;

- --query-port- a port megjelenítése, hozzáadása a zónához;

- --lista-protokollok- a protokollokat a zónáig tartani;

- --add-protokoll- adja hozzá a protokollt a zónához;

- --remove-protocol- vizualizálni a protokollt a zónából;

- --list-source-ports- Vive port dzherela, add hozzá a zónához;

- --add-source-port- port dzherelo hozzáadása a zonihoz;

- --Remove-source-port- video port-dzherelo iz zóna;

- --list-icmp-blocks- adjunk hozzá egy listát a blokkoló icmp-ekről;

- --add-icmp-block- blokkoló icmp hozzáadása;

- --add-icmp-block- vidaliti blockuvannya icmp;

- --add-forward-port- port hozzáadása a NAT átirányításhoz;

- --remove-forward-port- port megtekintése NAT átirányításhoz;

- --add-masquerade- NAT engedélyezése;

- --remove-masquerade- NAT vizualizáció.

Közműveknél messze nem minden lehetőség van, de az egész stattyra elég leszünk.

A tűzfal beállítása a CentOS 7 rendszerben

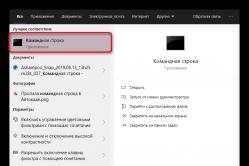

1. Tűzfal állapota

Először is rá kell csodálkozni a tűzfal táborára. Az egész látogatónak:

sudo systemctl status tűzfal

Ha a Firewalld szolgáltatás engedélyezve van, akkor engedélyeznie kell:

sudo systemctl indítsa el a tűzfalat

sudo systemctl engedélyezze a tűzfalat

Most el kell tűnődnie, hogyan indul el a Firewalld a firewall-cmd kiegészítő parancshoz:

sudo firewall-cmd --state

Amint fut a program és minden rendben van, akkor a lehető leghamarabb látni fogja a "futást".

2. Zónakezelés

Yak vzhe zrozumіli, zoni - tse a kezelés fő eszköze varrással... Schhob csodálja meg a zónát a változások miatt, látogassa meg:

sudo firewall-cmd --get-default-zone

Van egy nyilvános zónám. Módosíthatja a stream zónát a --set-default-zone kiegészítő opcióhoz:

sudo firewall-cmd --set-default-zone = public

Csak kíváncsi, hogy szeretné-e használni az összes divatos munkafelülethez, látogassa meg:

sudo firewall-cmd --get-active-zones

A listán lesznek vivedin zónák és interfészek, bármilyen büdös is elérhető. Egy ilyen paranccsal rácsodálkozhatsz az énekzóna konfigurációjára. Például a nyilvános zónához:

3. Nalashtuvannya szolgáltatások

A szolgáltatás minden látványában lenyűgözhet a következő paranccsal:

sudo firewall-cmd --get-services

A csapat minden elérhető szolgáltatást életre kelt, felveheti a zónába, láthatja. Például megengedett a http:

sudo firewall-cmd --zone = public --add-service = http --permanent

És akkor láthatja a szolgáltatást, lásd:

sudo firewall-cmd --zone = public --remove-service = http --permanent

Mindkét esetben a --permanent opciót választottuk, így a konfiguráció az újraösszefonódás után történt. A változtatások írásához új szabályokra van szükség:

sudo firewall-cmd --reload

Ezután, ha lenyűgözött a zóna konfigurációja, akkor ott megjelenik a szolgáltatás:

sudo firewall-cmd --zone = public --list-all

4. Hogyan lehet portot nyitni a Firewallban

Ha olyan programra van szüksége, amihez nem kell szolgáltatás, akkor láthatja a portot, amelyet át fogok adni. A tsiy esetében csak adja hozzá a szükséges portot a zónához. A 8083-as porton:

sudo firewall-cmd --zone = public --add-port = 8083 / tcp --permanent

Láthatja a port iz zónát, látogasson el:

sudo firewall-cmd --zone = public --remove-port = 8083 / tcp --permanent

A szolgáltatásokhoz hasonlóan, amikor megnyit egy portot a centos 7 tűzfalban, újra engedélyeznie kell a tűzfalat.

sudo firewall-cmd --reload

5. Portok továbbítása Firewall

A Firewalld portok vizsgálata egyszerűbb, mint az iptables-ban. Ha például át kell irányítania a forgalmat a 2223-as portról a 22-es portra, hogy az átirányítási zónába jusson:

sudo firewall-cmd --zone = public --add-forward-port = port = 2223: proto = tcp: toport = 22

Itt az átirányítás csak az áramlási gépeken jelenik meg. Ha be szeretne állítani egy NAT-mintát és portot szeretne küldeni a gépére, akkor be kell kapcsolnia az álarcos hivatkozást:

sudo firewall-cmd --zone = public --add-masquerade

Portot is hozzáadhat:

sudo firewall-cmd --zone = publiс --add-forward-port = port = 2223: proto = tcp: toport = 22: toaddr = 192.168.56.4

6. Kibővített szabályok

Mivel a zónák funkcionalitása nem elegendő az Ön számára, választhatja a szabályok bővítését. A kiterjesztett szabályok általános szintaxisa a következő:

szabály család = "család" forrásérték cél érték napló audit diy

A fő paraméterek értéktengelye:

- Yakostiban protokollcsaládok használhat ipv4-et vagy ipv6-ot, vagy ne használjon semmit, így a szabály mindkét protokollhoz zárolva lesz;

- forrásі rendeltetési hely- Árlista és csomag nyertesek. Ugyanazokat a paramétereket használhatja, mint az IP-címek, szolgáltatásnevek, portok, protokollok és így tovább;

- log- Lehetővé teszi a továbbított csomagok naplózását, például a syslogba. A tsy beállításban megadható a gerenda sorának előtagja és a naplózás részletei;

- könyvvizsgálat- egy csomó alternatív naplózási mód, ha elküldik az auditált szolgáltatáshoz.

- Diya- tse d_ya, mivel egyetlen csomag létrehozásához szükséges. Elérhető: elfogad, dob, elutasít, jelöl.

Nézzük meg a fenekét. Le kell tiltanunk a szerverhez való hozzáférést a 135.152.53.5 IP-című koristuvach számára:

sudo firewall-cmd --zone = public --add-rich-rule "szabálycsalád =" ipv4 "forráscím = 135.152.53.5 elutasítás"

Mert szükségünk van egy kerítésre az egész koristuvach számára, csak a 22-es kikötőhöz való hozzáféréshez:

sudo firewall-cmd --zone = public --add-rich-rule "szabálycsalád =" ipv4 "forráscím = 135.152.53.5 port port = 22 protokoll = tcp elutasítás"

A következő paranccsal rácsodálkozhatunk a szabály összes kiterjesztésére:

sudo firewall-cmd --list-rich-rules

visnovka

A tsіy statty mi rózsa, mint vikonutsya tűzfal beállítása A CentOS 7 rendszerben az új Viconati segítségével indulhat el. A program használata egyszerűbb, alacsonyabb az iptable, vagy szerintem inkább egy Ubuntu tűzfal – még egyszerűbb a Vikoristanban.

A CentoOS 7-tel történő javítás a forgalom szűrési szabályainak beállításához új eszköz jelent meg tűzfal... Az iptables szabályok kezeléséhez leginkább a vikoristovuvati használata javasolt. A CentOS 8-ban az alapértelmezett iptables szűrőcsomagot az nftables keretrendszer váltja fel, és amikor a tűzfalszabályokat a tűzfalon keresztül módosítja, módosíthatja az nftables-t. Könnyen érthető a telepítés, a tűzfal tűzfal beállításának alapkoncepciója a CentOS 8 kervan alatti szervereken (CentOS 7-ben minden ugyanaz).

TűzfalD- Multi-cut képernyő a szerver helyreállításához a nem használt forgalomból dinamikus szabálykezeléssel (újraindítás nélkül) és állandó tűzfalszabályok megvalósításával. Pratsu yak interfész az i nftables számára. A FirewallD minden Linux disztribúción elérhető.

A tűzfal alapfogalmai, zónák és szabályok

Tim Yak előtt járjon el a nalashtuvannya létrehozása előtt tűzfal A zónák megértéséből felismerhetőek lehetünk, hiszen ők győznek abból a célból, hogy a rivny dovirit az új spolukokra tegyék. Más zónákhoz tűzfal Beállíthat szűrési szabályokat, beállíthat aktív tűzfalbeállításokat az előtérben lévő szolgáltatások, protokollok és portok, átirányítási portok és gazdag szabályok előtt.

Tűzfal a bejövő forgalom szűrése a parlagon lévő zónák szerint a stagnálásról a zónákra és szabályokra. yaksho IP-a kezdeményező címei bármelyik zóna szabályai szerint elküldésre kerülnek, majd a csomag a zónán keresztül kerül elküldésre. Ha a címek nem kerülnek fel a zónák szervereire, akkor a csomagot a helyettesi zóna fedi le a változtatásokra. Telepítéskor tűzfal a behívandó jelöltek zónája nyilvános.

A tűzfal є zónáiban még azelőtt, hogy az élvonalbeli engedélyeket más szolgáltatásokhoz beállítanák. Vikoristovuvati beállításokat vagy beállíthat teljesítményzónákat. A tűzfal telepítésekor alapértelmezés szerint beállított zónák listája (a katalógusban tárolva / usr / lib / firewalld / zones /):

| csepp | minimális doviri szint. Minden bejövő információ nyilatkozat nélkül blokkolva van, csak a bejövő információ engedélyezett; |

| Blokk | a zóna hasonló az elülsőhöz, de a bemeneti tápellátás kikapcsolásakor úgy küldi el, mintha Ipv4 esetén icmp-host-prohibited vagy Ipv6 esetén icmp6-adm-prohibited lenne; |

| nyilvános | a hatalmas, elborult díszeket képviselve. A bevitelt egyedi rendelésben ellenőrizheti; |

| külső | kiírások tűzfallal átjáró formájában. A Vaughn NAT-maszkolásra van beállítva, így a belső hálód privát és hozzáférhető marad; |

| belső | antonim zóna külső. A fogadó volodiyut elegendő a megfelelő ellátáshoz, számos további szolgáltatás áll rendelkezésre; |

| dmz | győztes a számítógépek roztasvanih a DMZ (szigetelt számítógépek hozzáférés nélkül a kerítés alján). Csak egyszeri belépés engedélyezése; |

| munka | zóna robotgépek számára (több számítógép van a barkácsolók hálójában); |

| itthon | otthoni festoon zóna. Hozzáadhat több számítógépet, vagy csak több bemeneti adatot használhat; |

| megbízott | adjuk hozzá az összes géphez egy hálóban. Tudjon meg többet az összes elérhető opcióról. |

V tűzfal hogy két szabályrendszert vegyünk fel – a post-and-time. A Timchasov_ szabályok a szerver felülírásáig működnek. Kiegészítő szabályokkal történő helyettesítésekhez a tűzfal, Szabályok vvazayutsya csapat óra ( futásidő). Szabály végleges hozzáadásához - állandó... Ezek a szabályok zárolva lesznek, amikor a kiszolgálót újra engedélyezik.

Tűzfal telepítése és beépítése a CentOS rendszeren

CentOS 7/8 esetén a tűzfal az operációs rendszer alá kerül telepítésre. Ha láttad, ha tűzfalat akarsz telepíteni, a lehető leghamarabb használhatod a standard / dnf managert:

# Yum telepítse a tűzfalat -y - a Centos 7-hez

# Dnf tűzfal -y - telepítése a Centos 8-hoz

schob démon tűzfal automatikusan elindul, amikor a szerver elindul, hozzá kell adni a következőhöz:

# Systemctl engedélyezze a tűzfalat

І futni:

# Systemctl indítsa el a tűzfalat

A szolgáltatás állapotának módosítása:

# Systemctl állapot tűzfal

● firewalld.service - firewalld - dinamikus tűzfal démon Betöltve: betöltve (/usr/lib/systemd/system/firewalld.service; engedélyezve; szállítói előre beállított: engedélyezve) Aktív: aktív (fut) 2019. 10. 14. hétfő 14:54 óta : 40 +06; 22 másodperce Dokumentumok: férfi: tűzfal (1) Fő PID: 13646 (tűzfal) CGroup: /system.slice/firewalld.service └─13646 / usr / bin / python2 -Es / usr / sbin / firewalld --nofork --nofork Október 14. 14:54:40 server.vpn.ru systemd: Firewalld indítása – dinamikus tűzfaldémon ... október 14. 14:54:40 server.vpn.ru systemd: Firewalld – dinamikus tűzfaldémon elindítása.

Vagy a következő paranccsal:

# Firewall-cmd --state

A firewall-cmd parancs є a tűzfal frontendje nftables / iptables-ig.

# Firewall-cmd --state

Egy robot tűzfalszabályokkal

A lakókra vonatkozó szabályok:

A tűzfal szabályainak módosítása előtt újra be kell állítani a zóna győztes módját:

# Firewall-cmd --get-default-zone

Szóval jak tűzfal, csak felálltak és még nem állítottak be, van egy zónánk egy zamovchuvannyuban nyilvános.

Felülírom az aktív zónát. Vaughn is egy - nyilvános:

# Firewall-cmd --get-active-zones

Nyilvános felületek: eth0

Yak bachimo, eth0 sündisznó interfész zóna által vezérelve nyilvános.

Az aktív zóna szabályainak megcsodálásához írja be:

# Firewall-cmd --list-all

Nyilvános (aktív) cél: alapértelmezett icmp-block-inverzió: nincsenek csatolók: eth0 források: szolgáltatások: dhcpv6-kliens ssh portok: protokollok: maszkolás: nincsenek előremenő portok: forrásportok: icmp-blokkok: gazdag szabályok:

A listából látható, hogy az adott zónában van egy speciális művelet, amely egy DHCP klienshez és ssh-hoz kapcsolódik.

elérhető zónák

Az összes zóna listájának áttekintéséhez a következő parancsra lesz szüksége:

# Firewall-cmd --get-zones

A következő listám van:

dmz blokkolása külső otthon belső nyilvános megbízható munka

Egy adott zóna szabályainak újragondolásához hozzá kell adni egy prapor -zónát.

# Firewall-cmd --zone = home --list-all

Otthoni cél: alapértelmezett icmp-block-inverzió: nincsenek csatolók: források: szolgáltatások: dhcpv6-kliens mdns samba-kliens ssh portok: protokollok: maszkolás: nincsenek továbbító portok: forrásportok: icmp-blokkok: gazdag szabályok:

Az összes zóna szabályai áttekinthetők a következő paranccsal:

# Firewall-cmd --list-all-zones

A lista nagyszerű lesz, így a jakzónák nagyon gazdagok lehetnek.

Zmіna zoni a zamovchuvannyam számára.

A zónában történő telepítéshez szükséges összes vonal és interfész javaslataiért nyilvános, Ale їkh átvihető be-yak-ba zónákból, a következő paranccsal:

# Firewall-cmd --zone = home -change-interface = eth0

paraméterhez -zóna = adja hozzá a kívánt zónát.

A jelöltek zónájának megváltoztatásához a következő parancsot kell kapnia:

# Firewall-cmd --set-default-zone = home

Dodannya szabályok dodatkiv

Kiegészítéshez hozzáadhat portot, hozzáadhatja a mellékelt szolgáltatáshoz. Az elérhető szolgáltatások listája:

Visnovok számos szolgáltatást fog bemutatni. Részletes információ a szolgáltatásról xml fájlt. Tsi fájlokat roztashovani a rendező / Usr / lib / firewalld / services.

például:

# Cd / usr / lib / firewalld / services

Az XML-fájl tartalmazza a szolgáltatás leírását, a protokollt és a portszámot, amely megjelenik a tűzfalban.

Amikor a szabályok adottak, kiválaszthatja a paramétert -add-szolgáltatás, Az énekszolgáltatáshoz való hozzáférés megjelenítése:

# Firewall-cmd --zone = public --add-service = http

# Firewall-cmd --zone = public --add-service = https

A szabályok megírásával lehetőség van átgondolni, a szolgáltatást a kijelölt zónába felvenni:

# Firewall-cmd --zone = public --list-services

Dhcpv6-kliens http https ssh

Ha módosítani szeretné a szabályok szabályait, ha adott, akkor hozzá kell adni egy paramétert -állandó.

Szolgáltatás vidalyti szolgáltatási zóna:

# Firewall-cmd --permanent --zone = public --remove-service = http

Dhcpv6-kliens https ssh teszt

Ha hozzá szeretné adni a szolgáltatásához, megnyithatja a fájlt xmlönállóan és memorizálni. Bármely szolgáltatásból másolhat adatokat, módosíthatja a nevet, leírást és portszámot.

fájl másolás, fájl másolása smtp.xml a robotok igazgatója a szolgáltatásokkal koristuvachiv:

# Cp /usr/lib/firewalld/services/smtp.xml / etc / firewalld / services

Módosítsa a szolgáltatás leírását a fájlban.

Előfordulhat, hogy magát az xml fájlt módosítani kell a szolgáltatás nevére. Mihez szükséges újra engedélyezni a tűzfalat, és felül kell vizsgálni szolgáltatásunkat a listában:

Hívom a szervizt tesztén a borok listáján megjelentem:

Syslog-tls telnet teszt tftp

Most már hozzáadhat szolgáltatásokat a be-yak zónához:

# Firewall-cmd --zone = public --add-service = teszt --permanent

# Firewall-cmd --zone = public --permanent --list-services

Dhcpv6-kliens http https ssh teszt

Ha tudja, hogy a szükséges szolgáltatás szerepel a listában, akkor a következő paranccsal megnyithatja a tűzfalon a kívánt portot:

# Firewall-cmd --zone = nyilvános -add-port = 77 / tcp - 77-es port megnyitása tcp

# Firewall-cmd --zone = nyilvános -add-port = 77 / udp - 77-es port megnyitása udp

# Firewall-cmd --zone = public -add-port = 77-88 / udp - nyitott porttartomány 77-88 udp

# Firewall-cmd --zone = public -list-ports - módosítsa az engedélyezett portok listáját

ICMP üzenetek blokkolása/engedélyezése:

# Firewall-cmd --zone = nyilvános --add-icmp-block = echo-reply

# Firewall-cmd --zone = nyilvános --remove-icmp-block = echo-reply

Vidality dodanu port:

# Firewall-cmd --zone = public -remove-port = 77 / udp - lásd a 77-es időszabályt udp

# Firewall-cmd --permanent --zone = public -remove-port = 77 / udp - ellenőrizze, hogy a szabály állandó-e

További teljesítmény zónák

Megnyithatja a vlasnu zónát (úgynevezett її a miénk):

# Firewall-cmd --permanent --new-zone = mi

Az új zóna megnyitásakor, valamint a szolgáltatás megnyitásakor azt újra le kell védeni tűzfal:

# Firewall-cmd --reload

# Firewall-cmd --get-zones

dmz blokkolása drop external home belső nyilvános megbízható munkánk

zóna a miénk elérhető. Hozzáadhat hozzá egy szolgáltatást, vagy használhatja.

Tűzfal: blokkolja az IP-címet

A címeket és IP-címeket hozzáadhatja a tűzfalfiókhoz, vagy letilthatja őket.

Schob dodati in viklyuchennya konkrét IP-címek(például 8.8.8.8) a szerverére ezen keresztül tűzfal Vikorist parancs:

# Firewall-cmd --zone = public --add-rich-rule = "szabálycsalád =" ipv4 "forráscím =" 8.8.8.8 "elfogadás"

Túlterheljük a zónát, és túlterheljük IP kiegészítések a gazdag szabályokban elért győzelmekhez:

Nyilvános (aktív) cél: alapértelmezett icmp-block-inverzió: nincsenek csatolók: eth0 források: szolgáltatások: dhcpv6-kliens http https ssh tesztportok: protokollok: maszkolás: nincsenek előre irányuló portok: forrásportok: icmp-blokkok: gazdag szabályok: szabálycsalád = "ipv4" forráscím = "8.8.8.8" elfogadja

schob blokk IP, Csere szükséges elfogad tovább elutasít:

# Firewall-cmd --zone = public --add-rich-rule = "szabálycsalád =" ipv4 "forráscím =" 8.8.4.4 "elutasítás"

# Firewall-cmd --zone = public --list-all

Nyilvános (aktív) cél: alapértelmezett icmp-block-inverzió: nincsenek csatolók: eth0 források: szolgáltatások: dhcpv6-kliens http https ssh tesztportok: protokollok: maszkolás: nincsenek előre irányuló portok: forrásportok: icmp-blokkok: gazdag szabályok: szabálycsalád = "ipv4" forráscím = "8.8.8.8" accept szabálycsalád = "ipv4" forráscím = "8.8.4.4" elutasít

Lehetőség van az énekszolgáltatás engedélyezésére csak meghatározott IP-címről történő táplálásra:

# Firewall-cmd --permanent --add-rich-rule "szabálycsalád =" ipv4 "forráscím =" 10.10.1.0/24 "szolgáltatás neve =" https "elfogadás"

Ha szüksége van a szerver teljes áramellátásának blokkolása kifejezésre, válassza a pánik parancsot:

# Firewall-cmd --pánik bekapcsolva

A pánik módból a következő paranccsal léphet ki:

# Firewall-cmd --pánik ki

A kiszolgáló újraindításáról.

Letilthatja a tűzfal konfigurációját, gyökérkéntÖn nem tudta megváltoztatni a tűzfalszabályokat:

# Firewall-cmd --lockdown-on

Kilépés blokkoló módba:

# Firewall-cmd --lockdown-off

Port átirányítás a tűzfalra

A portátirányítási szabályt beállíthatja a tűzfalban. A 443-as port átirányítása 9090-re:

# Firewall-cmd --zone = public --add-forward-port = port = 443: proto = tcp: toport = 9090 --permanent

A porttovábbítási szabályt láthatja:

# Firewall-cmd --zone = public --remove-forward-port = port = 443: proto = tcp: toport = 9090

Szerverleálláskor minden új fenyegetés a világ közepén az első helyre kerül, egy multi-cut képernyő kerül kiküldésre, amely szűri a bejövő és kimenő forgalmat. Az iptables beállítása - a CentOS tűzfaláról, szeretném elolvasni a statisztikákat, valamint frissítéseket a beállításáról és engedélyezéséről. A hitelességem nem fog megfáradni, ezeket a szempontokat el fogom veszíteni, hiszen a legfontosabbakat átitatom, és én magam is győzni fogok a robotjaimban.

A cikket egy ciklus részeként adjuk a szerverről szóló cikkhez.

belépés

Az Iptables Dániában a de facto szabvány a modern linux disztribúciókban. Nem tudom azonnal kitalálni, milyen vikorista ez, mint egy tűzfal. Tehát minden Linux rendszergazdának képesnek kell lennie a saját robotjaival tűzfal beállítására.

A tűzfal végéig használd a pántolást, ami több "kézi" beállításhoz használatos. Ubuntu є ufw, Centoson - tűzfal, Z інshimi nem tudom. Főleg nem használok semmiféle könnyedséget a viktoriánus eszközökben. Úgy hangoztam, mint egy Linux tűzfal a régi módon, egy robot csutkáján lógva. Könnyű, hogy a lehető legjobb módon, manuálisan épüljek fel, mivel csatlakozom hozzátok. Ennek az a lényege, hogy odáig kell felépíteni, hogy a script a tűzfal szabályai szerint be legyen állítva. A teljes szkript könnyen szerkeszthető a szerverről a szerverre.

nyissa meg a tűzfalat

Powered by firewall Már be is rakom ezeket. A centos 7-ben jelen lévő tűzfal előtt, a telepítés során javasolt módon:

# Systemctl állítsa le a tűzfalat

Most már láthatja az automatikus várakozásból, így nem kapcsol be újra az újraindítás után:

# A Systemctl letiltja a tűzfalat

A szerverre küldéskor a sündisznó képernyő beállításai láthatóbbak lesznek. Az iptables szabályon a következő paranccsal lehet csodálkozni:

iptables telepítése

Ami azt illeti, a mi szerverünkön már megéri a tűzfal, pont megfelelő, nincsenek szabályok, minden nyitva van. Telepítenünk kell további felügyeleti segédprogramokhoz, konfigurálható iptable nélkül. Például nem indíthatja újra a tűzfalat:

# Systemctl restart iptables.service Nem sikerült a metódushívás kiadása: Az iptables.service egység betöltése nem sikerült: Nincs ilyen fájl vagy könyvtár.

Az Abo dodati az automatikus futtatásban nem látható:

# Systemctl enable iptables.service A metódushívás kiadása nem sikerült: Nincs ilyen fájl vagy könyvtár

Nem volt további kegyelem, telepítve volt egy szükséges csomag segédprogramokkal:

# Yum -y telepítse az iptables-services-t

Most hozzáadhatja az iptables-t az automatikus levelezéshez, és futtathatja:

# Systemctl enable iptables.service # systemctl start iptables.service

Tűzfal beállítása

A tűzfal szabályainak ellenőrzésére vikorista script vagyok. Jógo létrehozása:

# Mcedit /etc/iptables.sh

Ezután emlékeztetnek minket a szükséges szabályokra. A forgatókönyv minden jelentős részét lerendezem, és Visszaviszlek a viglyádra szöveges fájl a statisztikákban... A kép megtörésének, a másolat és a betét védelmének szabályai. A szabályokat fel lehet vinni a sírba a robotban, amivel én magam is belebotlottam a statisztikakészítés órájába.

Megérthetjük a helyzetet, ha a szerver egy helyi fantázia számára egy átjáró az Internetre.

Minden változás elénk kerül, hiszen a forgatókönyvben mi leszünk a győztesek. Nem feltétlenül robotizált, de nem ajánlott manuálisan átvinni a szerverről a szerverre. A kézbesítés csak átértékeli a változást.

Az új szabályok kitöltése előtt mindent megtisztítunk:

Minden forgalom le van tiltva, ami nem tartja be a szabályokat:

Minden localhost és helyi forgalom engedélyezett:

Robiti ping engedélyezett:

Ha nincs rá szüksége, akkor ne adja meg az icmp szabályait.

Nyitott hozzáférés az internethez a szerver által:

Ha látni szeretné a szerver összes bemenetét, adja meg a megadott szabályt:

Most a dodamo le fogja győzni a legelterjedtebb fenyőtámadásokat. Az összes csomag válogatása látható, ami nem jelent semmilyen állapotot:

Blokuєmo nulla csomagok:

A syn-Flood támadások lezárása:

Ha nem tesz egy csomó pénzt a hozzáférésre a helyi keretezésből, akkor minden internetkapcsolat engedélyezett:

Egy csúsztatott zaboronyaєmo hozzáféréssel az internetről a helyi határhoz:

Helyi fedezetünket az internet használta, beleértve a nat-ot is:

Ne tagadja meg a szerverhez való hozzáférést, ha a szabályok be vannak állítva, megengedett az ssh-n keresztüli csatlakozás:

Leírom a szabályokat a levélben, és a bűz megragadt a levélben, hogy újra felvegye:

Feltesszük a legegyszerűbb konfigurációt, ami az összes bejövő adat, az ssh és a helyi nethez való hozzáférés blokkja. Útközben mindenféle sündisznótámadástól megszabadultak.

Zberigaєmo szkript, robimo wikonuvanim és launchєmo:

# Chmod 0740 /etc/iptables.sh # /etc/iptables.sh

Viconamo a szabályok újravizsgálása és a visszavonás, valamint az összes szabály a miscben:

# Iptables -L -v -n

Tiszteletét fejezem be - zastosovuvati szabályok nem szükségesek, ha hozzáfér a szerverkonzolhoz. A nalashtuvannyah-ban megbocsátva megtagadhatja a hozzáférést. Cross over, vészhelyzetben bekapcsolhatja a tűzfalat és gyorsan beállíthatja.

port kijelző

Most egyes szolgáltatásokhoz bővítjük konfigurációnkat és megjelenítésünket az iptables portban. Tegyük fel, hogy van egy működő webszerverünk, és hozzá kell férnünk az internethez. Dodaimo szabályok a webes forgalomra:

A bulo a 80-as és a 443-as porton lévő bemeneti kapcsolatokat is tárcsázta, ami egy vikorist webszerver a saját robotjánál.

Ha van postaszerver telepítése, akkor minden porthoz új bejegyzést kell engedélyeznie:

A megfelelő robotizált DNS-kiszolgálóhoz meg kell jelenítenie az 53-as UDP-portot

A kikötő továbbítása

Könnyen áttekinthető a helyzet, ha szükséges a portálokat az új felületről a számítógépre lokális keretezésben megjeleníteni. Tegyük fel, hogy rdp-hozzáférésre van szüksége a 10.1.3.50-es számítógéphez az internetről. Robimo Kidok TCP 3389-es portja:

Ha nem szeretné megváltoztatni a port nevét, akkor létrehozhat egy átirányítást egy nem szabványos portról a terminálszámítógép rdp portjára:

Mindaddig, amíg van egy proxy portja a helyi keret közepén, akkor feltétlenül írja le a szabályt, amely blokkolja a hozzáférést a dobozból beépített kerítésektől a belső felé. Az alkalmazásomnak van egy szabálya: $ IPT -A FORWARD -i $ WAN -o $ LAN1 -j ELUTASÍTÁS

Egyébként a cim szabály előtt beállíthatod a belső szolgáltatáshoz való hozzáférés szabályát, például a tengely a következő:

$ IPT -A ELŐRE -i $ WAN -d 10.1.3.50 -p tcp -m tcp --dport 3389 -j ELFOGADÁS

bejelentkezéseket tartalmaz

A beállítás órája előtt kapcsolja be a naplókat, hogy a csomagokat figyelni, blokkolni tudja, illetve azoknak, akik hozzáférnek a szükséges szolgáltatásokhoz, amelyek már megjelentek. Minden blokkolt csomagot elküldök a lámpák környezetében (block_in, block_out, block_fw), közvetlenül küldök forgalmat és közvetlenül a skin log-okban. Így könnyű elvégezni a munkát. Dodajmo támadószabályok a forgatókönyv legvégén, a nalashtuvan mentése előtt:

Az összes blokkolt csomag megtalálható a / var / log / messages fájlban.

A beállítás befejezéséhez kommentáljon a sorozathoz a naplózás engedélyezésével. Obov'yazkovo varto tse zrobiti, így a jak rönk gyorsan nő. Nem támogatom különösebben a gyakorlati értelmet az információk kiválasztásában.

Az iptables engedélyezése

Ha már nincs szüksége tűzfalra, akkor a következő ranggal engedélyezheti:

# A Systemctl leállítja az iptables.service-t

A Qia csapata zupinyaє fаєrvol. És láttam, hogy az autópályából jön:

# A Systemctl letiltja az iptables.service-t

A díszes képernyő bekapcsolása után minden adatot ellenőriztünk.

visnovok

Miután megnéztem, az elkészült forgatókönyvet az általam megtekintett alapszabályokkal fogom feloldani

Még egyszer brutalizálni akarok, de ha az iptables be van állítva, akkor határon át tiszteletben kell tartani. Ne javítsa ki a qiu-t, mert nem tud hozzáférni a szerverkonzolhoz. Navigáljon a statisztika írásának órájára, a szabályokban lévő holtponton keresztül dobtam a szerverhez való hozzáférést. A tsya temetőjét a másolaton és a második kötőjelen keresztül jelentették be - azt egyetlenegy váltotta fel.

"Linux rendszergazda" online tanfolyam az OTUS-ban. A tanfolyam nem kezdőknek szól, mert megfelelő alapismeretekre van szükség a Linux virtuális gépre való fogásáról és telepítéséről. A tanfolyam kezdete 5 hónap, melyre a sikeresen végzettek a tanfolyamot a partnerekkel együtt teljesíthetik. Tanfolyam megtartásához:

- Linux architektúra ismerete.

- Az adatok elemzésének és feldolgozásának korszerű módszereinek és eszközeinek elsajátítása.

- A konfiguráció kiválasztásának törlése a szükséges kezeléshez, a folyamatok menedzselése és a rendszer biztonságának biztosítása.

- Volodinnya a rendszergazda fő munkaeszközeivel.

- A fancywork beszúrásának, beállításának és szolgáltatásának ésszerűsége, Linux alapján.

- A rendszer állapota gyorsan reagál a felmerülő problémákra, és megakadályozza a stabil és zavartalan robotrendszert.

zoni

A tűzfal démon az úgynevezett zónákon túli szabálycsoportokat irányít.

Zónák - a tse, a lényeg, hogy meghatározzák a szabályokat, amelyek a forgalmat a doviri szintje alapján keruyutják erre a chi іnshoi peremre. Zónák vannak hozzárendelve a fagyasztó interfészekhez és a tűzfal viselkedéséhez.

Győzelmi zónák lehetnek a sokszor különböző sündisznókhoz kötődő számítógépek (például laptopok), amelyekkel a középső parlagon belül is meg lehet határozni a szabályokat. Ha például egy hatalmas WiFi tűzfalhoz csatlakozunk, akkor a tűzfal tudja felállítani a szabályokat, otthon pedig lazíthatunk a szabályokon.

A tűzfalnak a következő zónái vannak:

- drop: az esés legalacsonyabb szintje. Üzenet nélkül minden bejövő forgalmat kihagy, csak a bejövő forgalmat fogadja.

- blokk: a zóna hasonló az elülsőhöz, de amikor a tápfeszültség be van kapcsolva, akkor eldobja, ha icmp-host-prohibited vagy icmp6-adm-prohibited.

- nyilvános: ez az övezet közhatár, mivel nem teljesíthető, azonban egyedi megrendeléssel elfogadják.

- külső: új magasságok övezete. Megengedem a NAT maszkolást, ami lehetővé teszi, hogy a net belső része le legyen zárva, így a hozzáférés nem lehetséges.

- belső: a zóna hátoldala, külső, belső szegélyek. A zónában számítógépek is hozzáadhatók. Elérhető kiegészítő szolgáltatások.

- dmz: fut a DMZ-ben gyökerező számítógépeken (elszigetelt számítógépeken, amelyek nem érhetők el a sündisznó legbelső részére); pіdtrimu tіlki deyakі vhіdnі z'єdnannya.

- munka: munka zóna. A hálóban nagyszámú gépet lehet hozzáadni. Elérhető kiegészítő szolgáltatások.

- otthon: otthoni képzelet övezete. Finomítás történhet, vagy csak a bemenet eléneklésével fogadható.

- megbízható: a hálóban lévő összes gép megbízható.

a szabályok betartása

A tűzfalszabályok állandóak és időalapúak. A készlethez hasonlóan itt is változás lesz a szabályban, a tűzfal pontos viselkedése egyszerre változik. Ha azonban nem kíméli őket, az összes kígyó elveszik az újraindítás után.

A legtöbb firewall-cmd parancs állandóként is lehet győztes, ami alapszabály, ha tartósan győzni akarunk.

Tiltsa le a tűzfal tűzfalát

A fül számára be kell kapcsolnia a démont. A systemd egység fájl neve firewalld.service. Indítsa el a démont, lépjen be.

sudo systemctl indítsa el a firewalld.service-t

A Perekonayte, scho szolgáltatást indít:

firewall-cmd --state

futás

Most a tűzfal elindítja és pratsyuє a konfiguráció szerint a képviselők.

A szolgáltatás adott indítási pillanatában nem indul el automatikusan a szerver megnyitásával. Ne blokkolja magát a vipadkovo-t egy vlasnom szerveren, válassza ki a szabályokat, majd állítsa be az automatikus futtatást.

Tűzfalszabályok

A jelöltekre vonatkozó szabályok felülvizsgálata

Schob diznatisya, yak zone vikoristovuyutsya for umovchannyam, írja be:

firewall-cmd --get-default-zone

nyilvános

Jelen pillanatban a tűzfal semmilyen utasítást nem vág le a többi zónára vonatkozóan, ráadásul nincs egyetlen interfész a többi zóna előtt, így egyszerre a nyilvános zóna a célpontok mögötti zóna mellett egy aktív zóna mellett van .

Az aktív zónák listájának vágásához írja be:

nyilvános

interfészek: eth0 eth1

A nyilvános zóna előtt két sündisznó van kötve az interfészhez: eth0 és eth1. A zónához kötött interfész a zóna szabályai szerint működik.

Schob d_znatisya, mint a vikorista zóna szabályai a jelöltek számára, írja be:

firewall-cmd --list-all

nyilvános (alapértelmezett, aktív)

interfészek: eth0 eth1

források:

szolgáltatások: dhcpv6-client ssh

portok:

maskara: nem

előremenő portok:

icmp-blokkok:

gazdag szabályok:

Nos, most már tudod:

- nyilvános є a képviselők mögötti zóna és az egyetlen aktív zóna szerint.

- Ezt megelőzően az eth0 és eth1 interfészek kötöttek.

- DHCP forgalmat (hozzárendelt IP-cím) és SSH-t (látható adminisztrátor) fogok fogadni.

Іnshі zóna és tűzfal

Most a többi zónát fogjuk megismerni.

Ellenőrizze az összes elérhető zóna listáját, és írja be:

firewall-cmd --get-zones

Egy adott zóna paramétereinek javításához adja ki a -zone = parancsot a parancsnak.

firewall-cmd --zone = home --list-all

itthon

interfészek:

források:

szolgáltatások: dhcpv6-client ipp-client mdns samba-client ssh

portok:

maskara: nem

előremenő portok:

icmp-blokkok:

gazdag szabályok:

Az összes elérhető zóna értékének beállításához adja meg a -list-all-zones opciót. További kézi megtekintéshez a mintákat elküldheti a lapozóra:

firewall-cmd --list-all-zones | Kevésbé

Interfészek zónáinak paraméterei

Az interfész összes sündisznójának gyűjteménye a helyettesítések zónájához kapcsolódik.

Zóna és interfész módosítása egy munkamenetre

Az interfész іnshu zónába történő átviteléhez egy munkamenetre válassza a -zone = і -change-interface = lehetőséget.

Például az eth0 otthoni zónába történő átviteléhez a következőket kell megadnia:

sudo firewall-cmd --zone = home --change-interface = eth0

siker

jegyzet: Az interfész zónára tolásakor be kell kötni, ami beilleszthető egyes szolgáltatások robotjába. Például az otthoni zóna elfogadja az SSH-t, így a szolgáltatás nem szakad meg. Ale deyaki zoni skidayut minden adatot, beleértve az SSH-t is, és vipadkovo blokkolhatja a hozzáférést a vlasny szerverhez.

Schob perekatatsya, de az új zónához kötő felületen írja be:

firewall-cmd --get-active-zones

itthon

interfészek: eth0

nyilvános

interfészek: eth1

A tűzfal újbóli hozzárendelése után az interfész a változtatáshoz szükséges zónához lesz kötve.

sudo systemctl indítsa újra a firewalld.service-t

firewall-cmd --get-active-zones

nyilvános

interfészek: eth0 eth1

Zóna és interfész állandó váltás

Hiába van beállítva az interfész, a zóna nincs hozzá rendelve, a tűzfal újraindítása esetén az interfész ismét a zónához lesz kötve a kérésekhez. CentOS esetén ezek a konfigurációk az / etc / sysconfig / network-scripts katalógusban, ifcfg-interface formátumú fájlokban tárolódnak.

Ha egy interfészhez zónát szeretne rendelni, nyissa meg az interfész konfigurációs fájlját, például:

A fájl végébe adja hozzá a ZONE = változást, és az érték értékéhez adja hozzá a zónát, például home:

. . .

DNS1 = 2001: 4860: 4860 :: 8844

DNS2 = 2001: 4860: 4860 :: 8888

DNS3 = 8.8.8.8

ZÓNA = otthon

Mentse és zárja be a fájlt.

Az új beállítások megnyitásához futtassa a kerítésszolgáltatást és a tűzfalat:

sudo systemctl indítsa újra a network.service-t

sudo systemctl indítsa újra a firewalld.service-t

Az eth0 interfész újraindításához az otthoni zónához kötődik.

firewall-cmd --get-active-zones

itthon

interfészek: eth0

nyilvános

interfészek: eth1

Nalashtuvannya zoni a zamovchuvannyam számára

A kijelöléshez a zónát is vibrálhatja.

A tsyo vikoristyu paraméterhez -set-default-zone =. Az összes interfész a harmadik zónához kapcsolódik:

sudo firewall-cmd --set-default-zone = home

itthon

interfészek: eth0 eth1

Szabálynyilatkozat a dodatkiv

Szolgáltatás hozzáadása a zónához

Könnyű szolgáltatást vagy portot hozzáadni a zónához, például egy vikorist tűzfalat. Tekintse meg az elérhető szolgáltatásokat:

firewall-cmd --get-services

RH-Satellite-6 amanda-client bacula bacula-client dhcp dhcpv6 dhcpv6-kliens pmmp dns ftp magas rendelkezésre állás http https imaps ipp ipp-kliens ipsec ipp ipp-kliens pwefltmdms mmpfltmm open mount virbppldps virbppldps llibwe-ldaps pop3s postgresql proxy-dhcp sugár rpc-bind samba samba-client smtp ssh telnet tftp tftp-kliens átviteli kliens vnc-szerver wbem-https

jegyzet: További információ a skin-specifikus szolgáltatásokról a / usr / lib / firewalld / services könyvtárban található .xml fájlokban található. A butt előtt az SSH-szolgáltatások a /usr/lib/firewalld/services/ssh.xml fájlban vannak tárolva, és így néz ki:

Ha ugyanabban a zónában szeretné bekapcsolni a szolgáltatás testreszabását, válassza az -add-service = opciót. A célzónát a -zone = kiegészítő opcióval adhatja meg. A változtatási javaslatokért egy munkamenetben lesz siker. Hogy megvédje a változásokat és vicoristovuvati їkh állandó jelleggel, adjon állandó-tartós.

Például csak indítson el egy webszervert a HTTP forgalom kiszolgálásához, a kezdéshez engedélyeznie kell a forgalmat a nyilvános zónában egy munkamenetre:

sudo firewall-cmd --zone = public --add-service = http

Ha a szolgáltatást hozzá kell adni a zónához a változtatáshoz, akkor az ensign -zone = elhagyható.

Perekonet, scho a műtét sikeres volt:

firewall-cmd --zone = public --list-services

dhcpv6-kliens http ssh

Tesztelje a robot szolgáltatását és tűzfalát. Mindaddig, amíg minden rendben van, módosíthatja a szabálykészletet, és új szabályt adhat hozzá a szolgáltatás testreszabásához.

sudo firewall-cmd --zone = public --permanent --add-service = http

Tekintse meg az állandó szabályok listáját, írja be:

sudo firewall-cmd --zone = public --permanent --list-services

dhcpv6-kliens http ssh

A nyilvános zóna mostantól állandó jelleggel fogadja a HTTP-t és a 80-as portot. Ha a webszerver képes kiszolgálni az SSL / TLS forgalmat, akkor a https szolgáltatást is hozzáadhatja (egy munkamenetre vagy állandó szabályok szerint):

sudo firewall-cmd --zone = public --add-service = https

sudo firewall-cmd --zone = public --permanent --add-service = https

Milyen robiti, ha a kívánt szolgáltatás nem elérhető?

A firewalld firewalld tűzfal a szolgáltatásokhoz számos legfejlettebb szolgáltatást tartalmaz. Néhány kiegészítő szolgáltatás azonban szükséges ahhoz, hogy a tűzfal bármely napján szolgáltatást nyújthasson. Ily módon két utat lehet inni.

1. módszer: Nalashtuvannya a kikötőbe

Ilyen helyzetben könnyen látható a kiegészítő portja a kívánt tűzfalzónában. Csak meg kell adnia egy portot vagy portok és protokollok tartományát.

Például az addon, mint a vikoristovu 5000-es port és a TCP protokoll, hozzá kell adni a nyilvános zónához. Ha engedélyezni szeretné a bootstrap programokat a munkamenet alján, válassza az -add-port = paramétert, és engedélyezze a tcp protokollt vagy az udp-t.

sudo firewall-cmd --zone = public --add-port = 5000 / tcp

Perekonet, scho a műtét sikeres volt:

firewall-cmd --list-ports

5000/tcp

Lehetőség van az utolsó porttartomány hozzáadására is, miután az első és az utolsó portot egy további kötőjel mögötti tartományba hozta. Például, ha hozzáadja a Vikorist 4990-4999 UDP portot, hogy hozzáadja a nyilvános zónához, akkor a következőket kell megadnia:

sudo firewall-cmd --zone = public --add-port = 4990-4999 / udp

A teszteléshez szabályokat adhat meg a tűzfal utáni beállításokban.

sudo firewall-cmd --zone = public --permanent --add-port = 5000 / tcp

sudo firewall-cmd --zone = public --permanent --add-port = 4990-4999 / udp

sudo firewall-cmd --zone = public --permanent --list-ports

siker

siker

4990-4999 / udp 5000 / tcp

2. módszer: Szolgáltatás hozzárendelése

A zónához egyszerű portot adni, ha sok ilyen plusz dolog van, akkor simán el tudja majd látni az adott port célját. Az ilyen helyzetek elkerülése érdekében lehetőség van a portok cseréjére a szolgáltatás révén.

Szolgáltatás - csak vegyen fel egy portot egy dallal és egy leírással. Kiegészítő szolgáltatásoknál egyszerűbb a beállítások kezelése, de saját bűze miatt összecsukható, alsó port.

Másolat beszerzéséhez át kell másolnia a meglévő szkriptet a / usr / lib / firewalld / services könyvtárból az / etc / firewalld / services könyvtárba (itt a tűzfal shuka nem szabványos beállítás).

Például átmásolhatja az értéket az SSH szolgáltatásba, és átmásolhatja az értéket az intelligens szolgáltatás példájába. Én egy szkript vagyok, amellyel javítható és bővíthető.xml.

sudo cp /usr/lib/firewalld/services/service.xml /etc/firewalld/services/example.xml

Szerkessze a másolt fájlt.

sudo nano /etc/firewall/services/example.xml

A fájlnak SSH értéke van:

A szolgáltatás értékének nagy része a metaadatokban tárolódik. A szolgáltatást rövidesen megváltoztathatja a címkék között

Térjünk rá a példaszolgáltatásra; igaz, a vin vimaga megjeleníti a 7777-es TCP-portot és a 8888-as UDP-portot. Így fog kinézni:

Mentse és zárja be a fájlt.

Indítsa újra a tűzfalat:

sudo firewall-cmd --reload

Most a szolgáltatás megjelenik az elérhető szolgáltatások listájában:

firewall-cmd --get-services

RH-Satellite-6 amanda-client bacula bacula-client dhcp dhcpv6 dhcpv6-kliens dns példa ftp magas rendelkezésre állás http https imaps ipp ipp-kliens ipsec ipp ipp-kliens ipsec mfnlmss mffnsmss open myvirndps ldap tqplda pm pmwebapi pmwebapis pop3s postgresql proxy-dhcp sugara rpc-bind samba samba-client smtp ssh telnet tftp tftp-kliens átviteli kliens vnc-szerver wbem-https

zónák váltása

A tűzfal funkciói közé tartoznak a gazdagon zoomolt zónák, amelyek a legtöbb esetben a robothoz is hozzáadhatók. Ale, bizonyos helyzetekben be kell állítani egy zónát a koristuvach számára.

Például a webkiszolgálóhoz beállítható a publicweb zóna, a DNS szolgáltatáshoz pedig a privateDNS zóna.

Adjon hozzá egy zónát, hozzá kell adnia a tűzfal beállításait a bejegyzésben.

Próbálja meg megnyitni a nyilvános web és a privát DNS zónákat:

sudo firewall-cmd --permanent --new-zone = publicweb

sudo firewall-cmd --permanent --new-zone = privateDNS

Menj át a zónába és fuss:

sudo firewall-cmd --permanent --get-zones

Az új zóna streaming munkamenete nem lesz elérhető:

firewall-cmd --get-zones

blokk dmz drop external home belső nyilvános nyilvános megbízható munka

Az új zónákhoz való hozzáférés visszaállításához újra kell indítania a tűzfalat:

sudo firewall-cmd --reload

firewall-cmd --get-zones

blokk dmz drop külső otthon belső privát DNS nyilvános nyilvános web megbízható munka

Mostantól hozzárendelheti a szükséges szolgáltatásokat és portokat az új zónákhoz. Például SSH, HTTP és HTTPS hozzáadható a nyilvános web zónához.

sudo firewall-cmd --zone = publicweb --add-service = ssh

sudo firewall-cmd --zone = publicweb --add-service = http

sudo firewall-cmd --zone = publicweb --add-service = https

firewall-cmd --zone = publicweb --list-all

nyilvános web

interfészek:

források:

szolgáltatások: http https ssh

portok:

maskara: nem

előremenő portok:

icmp-blokkok:

gazdag szabályok:

Hozzáadhatja a DNS-t a privát DNS-zónához:

sudo firewall-cmd --zone = privateDNS --add-service = dns

firewall-cmd --zone = privateDNS --list-all

privát DNS

interfészek:

források:

szolgáltatások: dns

portok:

maskara: nem

előremenő portok:

icmp-blokkok:

gazdag szabályok:

Ezután a sündisznókat az új zónákhoz kötheti:

sudo firewall-cmd --zone = publicweb --change-interface = eth0

sudo firewall-cmd --zone = privateDNS --change-interface = eth1

Most tiltakozhatsz az intézmény ellen. Ha minden rendben van, a szabályokat az utólagos beállításokban adhatja hozzá.

sudo firewall-cmd --zone = publicweb --permanent --add-service = ssh

sudo firewall-cmd --zone = publicweb --permanent --add-service = http

sudo firewall-cmd --zone = publicweb --permanent --add-service = https

sudo firewall-cmd --zone = privateDNS --permanent --add-service = dns

Lehetőség van a rácsozási felület testreszabására a megfelelő zónához való automatikus csatlakozáshoz.

Például az eth0 a publicwebhez kötődik:

sudo nano / etc / sysconfig / network-scripts / ifcfg-eth0

. . .

IPV6_AUTOCONF = nem

DNS1 = 2001: 4860: 4860 :: 8844

DNS2 = 2001: 4860: 4860 :: 8888

DNS3 = 8.8.8.8

ZÓNA = nyilvános web

És az eth1 interfész a privateDNS-hez lesz kötve:

sudo nano / etc / sysconfig / network-scripts / ifcfg-eth1

. . .

NETMASZK = 255.255.0.0

DEFROUTE = "nem"

NM_CONTROLLED = "igen"

ZÓNA = privát DNS

Indítsa újra a mesh szolgáltatásokat és a tűzfalat:

sudo systemctl indítsa újra a hálózatot

sudo systemctl indítsa újra a tűzfalat

Fordított zónák:

firewall-cmd --get-active-zones

privát DNS

interfészek: eth1

nyilvános web

interfészek: eth0

Átkelés, és a zónákban a szükséges szolgáltatások szükségesek:

firewall-cmd --zone = publicweb --list-services

http htpps ssh

firewall-cmd --zone = privateDNS --list-services

dns

Arra való, hogy egy corystuvach jobban felkészüljön egy robotra. Akkor zrobiti be-yaku van egy zóna zamovchuvannyam. például:

sudo firewall-cmd --set-default-zone = publicweb

A tűzfal automatikus indítása

Most, ha módosította az összes beállítást és módosította, de minden szabály megfelelő, beállíthatja a tűzfal automatikus futtatását.

Belépni:

sudo systemctl engedélyezze a tűzfalat

A tűzfal most a kiszolgálóval egy időben indul el.

visnovok

A tűzfal tűzfal egy csúnya eszköz. A zónák lehetővé teszik a tűzfalszabályzat gyors megváltoztatását.

Most már tudja, hogy tűzfalként, a tűzfal alapvető ismeretei alapján be kell állítani a zóna és a szolgáltatás kijelölését.

Címkék:,